Judecând după faptul că ați dat peste acest articol pe Internet, știți despre problemele de securitate ale rețelelor Wi-Fi și despre necesitatea configurării corecte a acestuia. Dar este puțin probabil ca o persoană nepregătită să-și dea seama imediat și să o configureze corect. Și mulți utilizatori cred în general că totul este deja configurat pe router „din cutie” cu nivelul maxim de securitate. În cele mai multe cazuri, aceasta este o concepție greșită. Prin urmare, acum voi da regulile de bază pentru configurarea securității rețelelor WiFi folosind exemplul unui router TP-Link.

1. Asigurați-vă că activați criptarea rețelei.

Nu lăsați niciodată rețeaua deschisă. Dacă WiFi de acasă nu este criptat, acest lucru nu este corect. Oricine se poate conecta la tine și poate folosi accesul la internet în propriile scopuri.

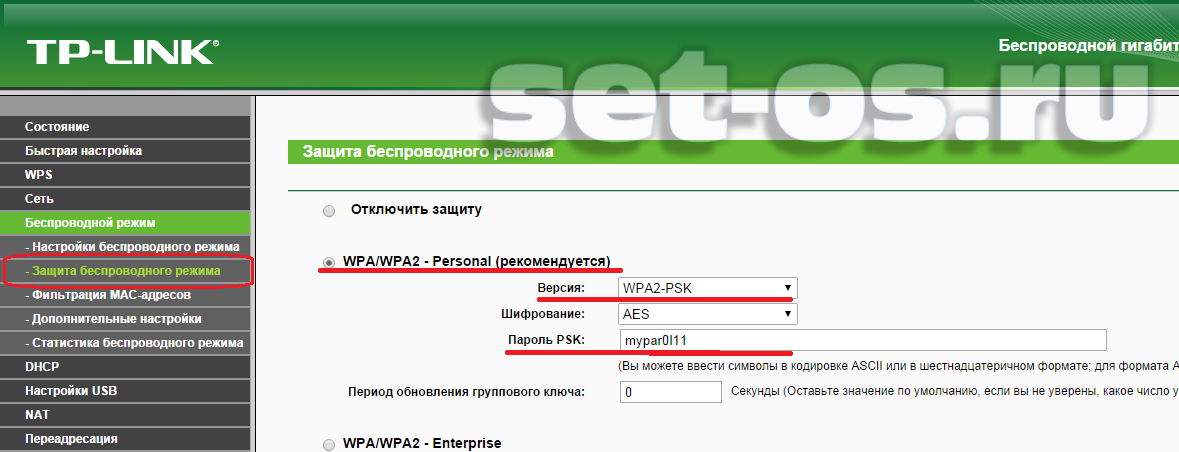

2. Folosiți numai tipul de criptare WPA2-PSK ori de câte ori este posibil

Dacă criptarea WEP este utilizată în setările routerului, asigurați-vă că o schimbați în WPA2, deoarece WEP (Wired Equivalent Privacy) este învechit și are vulnerabilități grave. Și WPA2 este cel mai puternic utilizat în acest moment. WPA ar trebui utilizat numai dacă aveți dispozitive care nu pot funcționa cu WPA2.

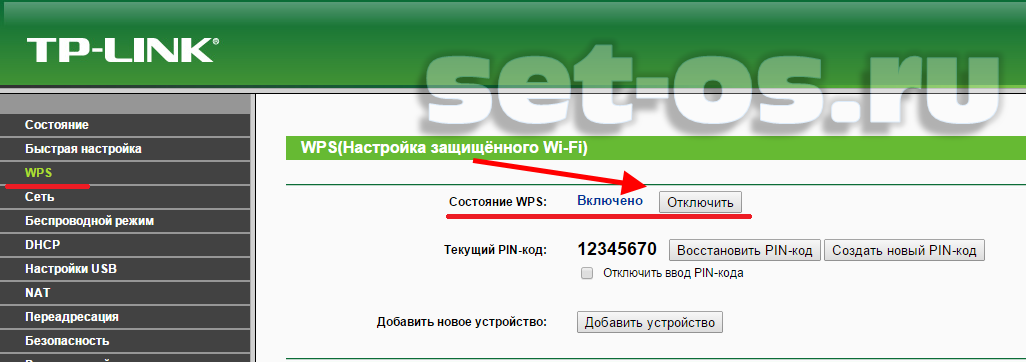

3. Dezactivați WPS.

Dacă nu utilizați funcția WPS, asigurați-vă că o dezactivați. În unele modele de router, este o vulnerabilitate gravă din cauza configurație tipică. După cum arată practica, în 90% din cazuri WPS nu este folosit deloc.

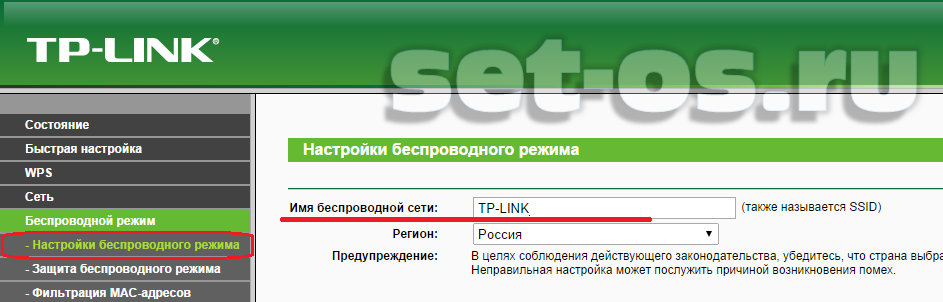

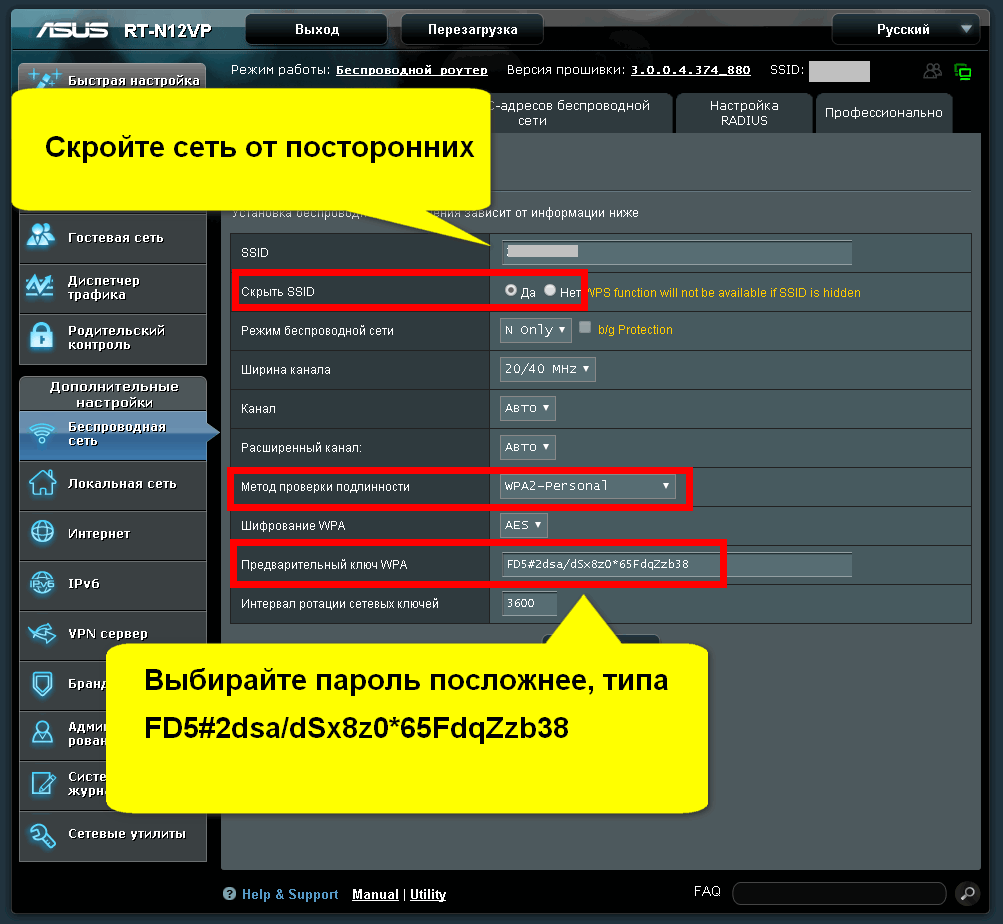

4. Schimbați numele de rețea SSID implicit.

Foarte des, un model de router fără fir este folosit ca SSID (Service Set Identifier), ceea ce face mai ușor ca atacatorul să pirateze Wi-Fi. Prin urmare, este necesar să-l schimbați cu oricare altul. Numele poate fi orice cuvânt latin și numere. Nu utilizați chirilic.

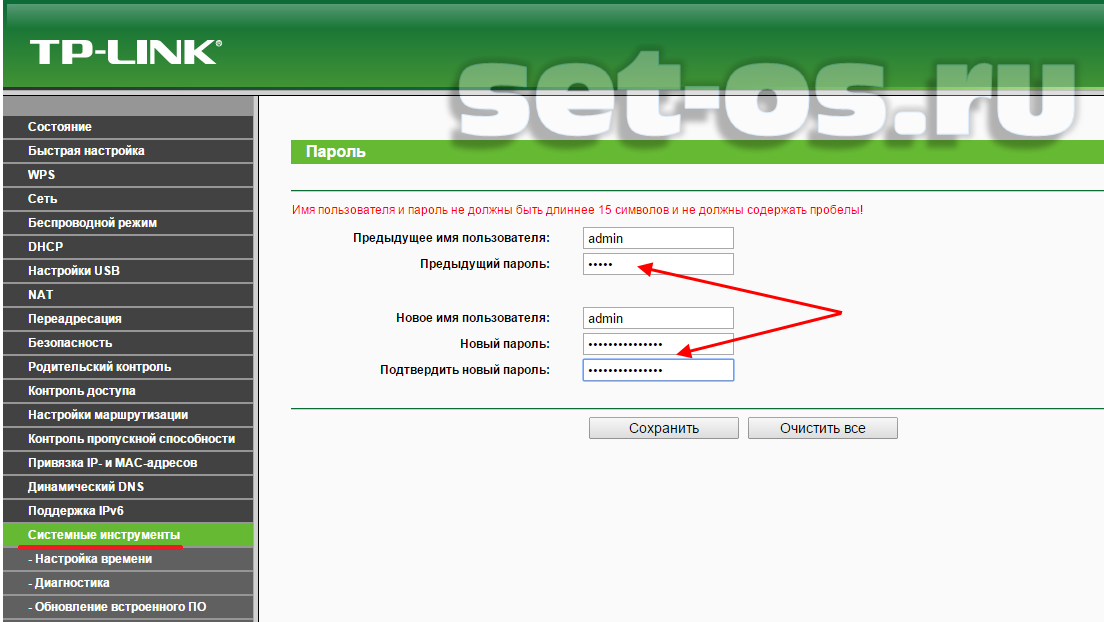

5. Schimbați parola implicită a routerului.

Un exemplu sunt terminalele GPON ONT de la ZTE. Datorită faptului că toți au folosit în mod implicit aceeași parolă, pe care nimeni nu a schimbat-o la configurarea dispozitivului. Din această cauză, multe rețele de acasă din Moscova și Sankt Petersburg au fost sparte. În consecință, un atacator ar putea obține acces la setările routerului, canalul de internet și rețeaua de domiciliu.

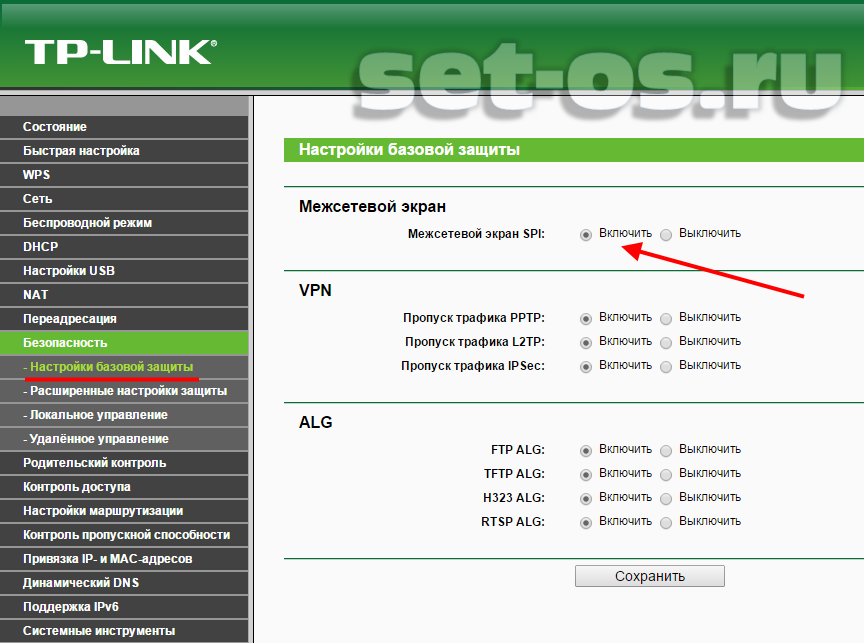

6. Porniți paravanul de protecție (firewall) al routerului.

Aproape toate routerele sunt echipate cu un firewall încorporat (aka firewall), care poate fi dezactivat implicit. Asigurați-vă că este activat. Pentru și mai multă securitate, asigurați-vă că fiecare computer din rețea rulează și un firewall și un software antivirus. software.

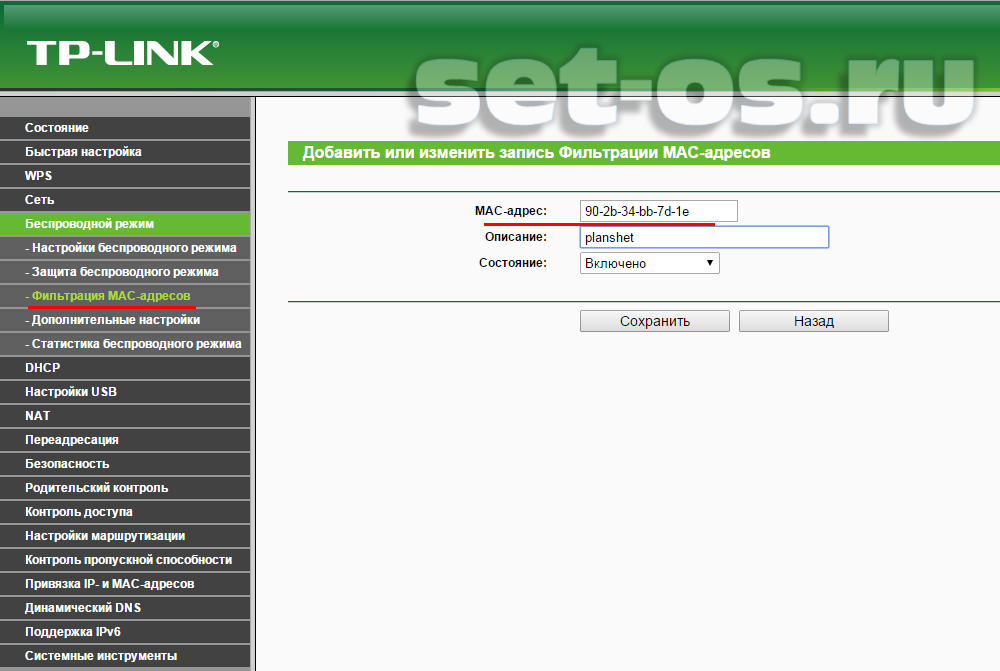

7. Activați filtrarea adreselor MAC pentru clienții Wi-Fi.

Fiecare computer, laptop sau dispozitiv mobil are un identificator unic în rețea numit adresă MAC. Asta permite Router WiFi urmăriți toate dispozitivele conectate la acesta. Mulți Routere WiFi permite administratorilor să introducă fizic adresele MAC ale dispozitivelor care se pot conecta la rețea.

Astfel, doar acele dispozitive care sunt în tabel se vor putea conecta la rețeaua dvs. de acasă. Alții nu vor putea deloc, chiar dacă ghicesc parola.

8. Oprire administrare la distanță.

Majoritatea routerelor permit administratorilor să se conecteze de la distanță de pe Internet la o interfață web sau Linie de comanda dispozitive. Dacă nu aveți nevoie, dezactivați această funcție. Din retea locala setările dispozitivului vor fi în continuare disponibile.

Deci, luând câteva minute pentru a vă asigura că rețeaua noastră WiFi de acasă este setată la nivelul optim de securitate, puteți evita problemele și puteți preveni problemele viitoare.

Crezi că dacă WiFi-ul tău de acasă este protejat de o parolă puternică, asta te va salva de freeloaders. Mă grăbesc să te dezamăgesc. Acest lucru nu este în întregime adevărat. Indiferent cât de cool este parola ta, riscul de a conecta terțe părți este foarte mare.

Deoarece în Rusia le place gratuiturile, nu trebuie să vă explic). Ea este cea care dă naștere atâtor idei geniale. Dacă pentru unii această idee este bună, atunci pentru alții poate fi o adevărată bătaie de cap.

Ce poate duce la lipsa protecției unei conexiuni wireless?

Totul depinde de imaginația „freeloaderului”. Într-un caz, aceasta este o utilizare inofensivă a traficului, în celălalt, accesul la datele dumneavoastră, atât la computerul în sine, cât și la resursele de internet (mail, retele sociale etc.)

Cum să vă asigurați WiFi-ul de acasă împotriva conectării terților?

De fapt, orice poate fi spart, dar respectarea standardelor elementare de securitate poate descuraja o astfel de dorință pentru o perioadă foarte lungă de timp și cu siguranță să nu devină victima unui amator. Să ne uităm la două moduri simple. Prima și cea mai evidentă pe care o recomand cu căldură este setare corectă router, al doilea - utilizare programe speciale.

Configurarea unui router

Principala vulnerabilitate a wifi-ului este protocolul wps. Dacă nu este implicat, atunci practic nu este nimic de care să vă faceți griji. Pe de altă parte, dacă nu poate fi oprit, atunci totul în rest este jumătate de măsură pentru mulțumirea ta.

dar) Utilizați WPA2 pentru criptare. Bineînțeles că poți pirata wpa2, dar resursele și timpul petrecut în acest sens sunt incomensurabile cu scopul. Prin urmare, dacă nu ești un agent de informații, cine are nevoie de el. Dacă dispozitivul dvs. nu acceptă această tehnologie, atunci gândiți-vă de două ori, deoarece securitatea rețelei dvs. de acasă este în pericol.

b) Utilizați o parolă puternică. Am scris o carte întreagă despre importanța unei parole puternice, pe care o poți ridica, pe lângă asta, recomand să citești articolul. De regulă, accesul la setările routerului poate fi accesat tastând bara de adresa browser 192.168.1.1 , unde nume de utilizator/parolă → admin și respectiv 1234. Astfel de parole sunt sparte în câteva secunde. Utilizați o combinație de cel puțin 8 caractere (cifre, litere, semne).

c) Ascunderea numelui rețelei(Ascunde SSID). Acest articol nu este obligatoriu, deoarece este considerat ineficient, dar nici nu va fi de prisos. În setările routerului, selectați „Ascunde SSID”. Acesta este „numele” rețelei tale, pe care îl vedem când scanăm zona pentru rețele WiFi. Cunoscând numele, vă puteți conecta la unul sau altul rețele WiFi. În proprietățile demonului Rețea cu fir(fila conexiune) selectați următoarele setări.

Ei bine, și în sfârșit - pentru fanii paranoici ai securității totale: puteți configura rețeaua astfel încât doar anumite dispozitive să aibă acces, iar restul, chiar și cele care au trecut de cele 2 niveluri anterioare, încă nu sunt permise în rețea. Pentru a face acest lucru, există filtre după adresele MAC ale dispozitivelor.

Numele secțiunilor și opțiunile pentru diferite routere și puncte de acces sunt diferite, dar semnificația rămâne aceeași.

A doua cale → este folosirea unor programe speciale, de exemplu, un utilitar. Programul a fost creat pentru a ajuta proprietarii de hotspot-uri WiFi de acasă care doresc să controleze conexiunea dispozitivelor terțe. Programul funcționează sub Windows, Mac OS X și Linux.

Programul afișează o listă de dispozitive activate. Verde → dispozitive permise/familiare, roșu → necunoscut.

Recomandări generale. Încercați să nu utilizați acces public» în foldere, fișiere și imprimante, iar dacă îl deschideți, închideți-l imediat ce nu este necesar. Apropo, îl puteți verifica astfel: panou de control → centru de rețea și partajare.

Utilizați un firewall, actualizați în mod regulat software-ul și bazele de date antivirus. Asta e tot, WiFi sigur pentru tine!!

După cum arată practica, majoritatea utilizatorilor uită sau neglijează protecția rețelei lor de acasă imediat după setarea unei parole pe Wi-Fi.

Protejarea unei rețele wireless nu este cea mai ușoară, dar foarte importantă sarcină.

După ce a obținut acces la rețeaua dvs., un atacator poate plasa fără impunitate conținut ilegal sau poate prelua canalul dvs. și poate reduce semnificativ viteza conexiunii, pentru care dvs., apropo, a plati. De asemenea, poate accesa nu numai computerul, ci și toate dispozitivele din rețea.

În loc să ispitim soarta, să trecem prin activități simple și evidente pe care utilizatorii le neglijează adesea.

Ascunderea SSID-ului

Numele rețelei sau SSID (Service Set Identifier), pe care îl vedem când scanăm spațiul din jur, căutând Wi-Fi. Cunoscând acest nume de rețea, vă puteți conecta la o anumită rețea Wi-Fi. În mod implicit, routerele și punctele de acces arată tuturor SSID-ul rețelei dvs. Cu toate acestea, poate fi dezactivat în secțiunea routerului sau a punctului de acces. ÎN aceasta sectiune exista o optiune „Activați SSID” (Activați SSID) sau „Disable SSID” (Dezactivare SSID). Setați sau debifați caseta, în funcție de numele opțiunii din setarea ruterului corespunzătoare.

Activați criptarea

Următorul punct este criptarea canalului. Această opțiune este, de asemenea, sub "Setări wireless"și a sunat „tip de criptare” (Setări de criptare). Extinde lista derulantă și vezi 5 opțiuni din care să alegi ( în funcție de modelul de router). Cum diferă unele tipuri de criptare de altele?

WEP (CONFIDENTIALITATE ECHIVALENT CABLAT).

A apărut la sfârșitul anilor 90 și este unul dintre cele mai slabe tipuri de criptare. În multe routere moderne, acest tip de criptare este complet exclus din listă. Opțiuni criptare. Principala problemă cu WEP este o eroare în designul său. WEP transmite de fapt câțiva octeți ai cheii de criptare(parolă) împreună cu fiecare pachet de date. Astfel, indiferent de complexitatea parolei, este posibil să spargi orice punct de acces criptat WEP prin captarea unor pachete suficiente pentru a sparge parola.

WPS/QSS

WPS, aka QSS - vă permite să uitați de parolă și să vă conectați la rețea prin simpla apăsare a unui buton de pe router. WPS permite unui client să se conecteze la un punct de acces folosind un cod de 8 caractere format din numere. Dar nu totul este atât de roz. Folosind numai numere, WPS este mult mai puțin sigur decât WEPși să obțineți acces la rețeaua dvs. nu este dificil.

WPA și WPA2 (ACCES PROTEJAT WI-FI)

Una dintre cele mai moderne acest moment tipuri de criptare și altele noi nu au fost încă inventate. WPA/WPA2 acceptă două moduri diferite autentificare inițială (verificarea parolei pentru accesul clientului la rețea) - PSKȘi Afacere.

WPA PSK sau WPA Personal- Aceasta este cea mai comună opțiune de criptare pentru rețelele Wi-Fi de acasă. Conexiunea la rețea se realizează folosind o singură parolă, care este introdusă pe dispozitiv la conectare.

WPA Enterprise diferă de WPA Personal prin faptul că necesită un server separat - RADIUS (Serviciul de apelare a utilizatorului de autentificare la distanță). În esență, un server RADIUS este un serviciu de autentificare a utilizatorului la distanță care verifică acreditările utilizatorului pentru autentificare.

Configurarea unui filtru de adresă MAC

Cel mai radical mod de a vă securiza rețeaua Wi-Fi de acasă este să configurați filtrarea dispozitivului după adresa MAC. O adresă MAC este un identificator unic pentru dispozitivul dvs. într-o rețea. Poate fi folosit pentru a filtra dispozitivele cărora li se permite accesul la rețeaua dvs. sau invers.

Mergem la secțiunea de setări router, care se numește „Filtrare MAC” (filtrare MAC). În el, adăugați adresele MAC care se pot conecta la rețeaua dvs. Adresa MAC a dispozitivului dumneavoastră poate fi vizualizată fie în proprietățile conexiunii wireless, în secțiunea "in plus", dacă este un computer, sau în setările unui smartphone sau tabletă, în secțiunea "Despre dispozitiv". Adresa MAC este formată din 6 blocuri a câte 2 cifre fiecare. sistem hexazecimal numere separate prin cratime. De exemplu: A0-23-1D-14-8C-C9 .

Activați accesul pentru oaspeți

Restricționând accesul la rețea prin adresa MAC, veți crește semnificativ nivelul de securitate al rețelei dvs. Dar cum rămâne cu prietenii și cunoștințele care doresc să acceseze internetul prin conexiunea ta, de pe smartphone-urile sau tabletele lor? Adăugarea adresei MAC a fiecărui dispozitiv este în mod clar mai lungă decât doar oferirea parolei Wi-Fi. În acest caz, majoritatea routerelor moderne oferă acces oaspeților. Accesul oaspeților înseamnă că routerul creează o rețea separată cu propria sa parolă, fără legătură cu casa dvs. Puteți activa accesul pentru oaspeți (dacă este disponibil) în secțiune „Setări rețea de domiciliu” (Rețea de domiciliu) sau în „Setări de rețea fără fir”.

Dezactivează administrarea de la distanță

niste routere wireless echipat cu o funcție de administrare la distanță prin Internet. Majoritatea utilizatorilor nu au nevoie de această funcție, iar dacă o lăsați activată, se creează un punct de intrare suplimentar pe care atacatorii îl pot folosi pentru a obține acces la rețeaua dvs. Wi-Fi. De asemenea, merită să dezactivați capacitatea de a configura routerul prin Wi-Fi. Modificări în setările routerului după el configurare inițială sunt introduse foarte rar, așa că nu ar trebui să lăsați o altă „gaură” în siguranță. Această funcție merita cautat in sectiune securitate (securitatea rețelei).

Măsurile descrise mai sus pentru a îmbunătăți securitatea rețelei dvs. Wi-Fi nu pot garanta protecția absolută a rețelei dvs. Nu neglija prevenirea si ocazional vizualiza o listă de dispozitive conectate către rețeaua dvs. În interfața de gestionare a routerului, puteți găsi informații despre dispozitivele care s-au conectat sau sunt conectate la rețeaua dvs.

Folosim Wi-Fi nu numai acasă sau la serviciu. Nu uitați de pericolele utilizării rețelelor Wi-Fi publice în cafenele, centre comerciale, aeroporturi și alte locuri publice. Cu toții iubim Wi-Fi-ul gratuit, navigarea pe rețelele de socializare, verificarea e-mailurilor la o ceașcă de cafea sau pur și simplu să urcăm pe preferatul nostru în timp ce așteptăm să ne îmbarcăm într-un zbor la aeroport. Locurile cu Wi-Fi gratuit atrag escrocii cibernetici, deoarece prin ele trec cantități uriașe de informații și oricine poate folosi instrumente de hacking.

Cele mai comune tipuri de atacuri și amenințări în rețelele Wi-Fi publice includ:

adulmecând– interceptarea datelor într-o rețea wi-fi. Prin interceptarea pachetelor pe drumul de la dispozitiv la router, un atacator poate intercepta absolut orice informație, inclusiv date de conectare și parole de pe site-uri.

Sidejacking- conectarea în canalul de comunicație dintre dispozitiv și router. Pe multe site-uri, protocoale securizate ( https://) sunt folosite doar pe o pagină cu autorizație, după care conexiunea se stabilește printr-o conexiune nesigură ( http://). După procesul de autorizare, dispozitivul utilizatorului primește un ID de sesiune generat aleatoriu. Prin interceptarea acestui identificator, atacatorul obține acces deplin la cont fără a fi nevoie să intercepteze autentificarea și parola.

Geamăn malefic- o rețea creată de un atacator care nu este departe de tine. După ce a creat o astfel de rețea, el poate aștepta doar până când cineva se conectează la ea. În consecință, toate informațiile despre toate acțiunile tale vor trece prin laptopul atacatorului.

Ce vă putem sfătui dacă tot decideți să lucrați dintr-o cafenea sau aeroport? Recomandările sunt din nou bine cunoscute, dar puține sunt respectate.

- Dezactivați conexiunea automată a dispozitivului la hotspot-uri Wi-Fi. Selectați manual o rețea Wi-Fi.

- Vezi toate wifi disponibil rețelele care oferă servicii Wi-Fi pentru a selecta una care utilizează setări de securitate puternice.

- Evităm să ne conectăm la puncte de acces cu nume suspecte (de exemplu, FreeInternet, FreeWiFi, Dan's_Point) și criptare dezactivată.

- Alegeți puncte de acces cu criptarea WPA/WPA2 activată (parola poate fi întotdeauna obținută de la proprietar punct public acces).

- Nu efectuați tranzacții financiare, cumpărături în magazine online, nu verificați serviciul și e-mailul personal atunci când vă aflați într-o rețea Wi-Fi publică. Alegeți o rețea mai sigură pentru aceasta și, dacă este posibil, „partajați” rețeaua dvs. Wi-Fi de pe telefon.

- Evitați utilizarea rețelelor Wi-Fi publice pentru a transfera informații sensibile.

- Fii atent la oamenii din jurul tău. Asigurați-vă că nimeni nu vă spionează atunci când introduceți date de conectare, parole și alte informații confidențiale.

- opriți adaptor wifi dacă nu trebuie să vă conectați la rețea (acest lucru va economisi energia bateriei).

Tine minte! Atacatorii folosesc factorul uman pentru a pirata și abia apoi recurg la manipulări tehnice complexe. Fiți vigilenți și nu uitați de măsurile elementare pentru a vă proteja dispozitivele și datele.

Atenție, știrile sunt aici:

Astăzi va exista o postare destul de mare despre cum să creați o rețea sigură. wifi acasă, protejați computerele de acasă conectate la această rețea, smartphone-urile și tabletele de hacking folosind ca exemplu RT-N12VP.

Deci, să înțelegem mai întâi că securitatea rețelei tale wireless este determinată de cea mai slabă legătură a acesteia. Astăzi ne întoarcem la setări de bază securitatea pe care trebuie să o ai.

Să presupunem că ai 2 acasă. calculator desktop, 2 laptopuri, 3 tablete și 4 smartphone-uri. Nu vorbesc despre alte lucruri, cum ar fi set-top box-uri TV, MFP-uri wi-fi și servere media center pe Android.

Verificați dacă aveți antivirusuri instalate pe toate dispozitivele.

Este important. Dacă unul dintre dispozitive este infectat, atunci infectarea celorlalte este o chestiune de viitor apropiat. Deci, smartphone-urile Android pot răspândi adware în rețeaua locală cu mare succes.

Dezactivați căutare automată rețele activate dispozitive mobile. Faptul este că s-ar putea să deveniți o victimă a escrocilor care creează în mod special puncte de acces deschise pentru a fura date.

Ștergeți lista rețelelor memorate de dispozitivele dvs. Lăsați numai rețelele familiare sigure: acasă, serviciu.

Pentru a preveni furtul de fonduri, „retragerea” conturilor de e-mail, rețelelor sociale și a altor site-uri, utilizați autentificarea cu doi factori acolo unde este posibil.

Ei bine, ai protejat dispozitivele, nu te-ai îndrăgostit de momeala escrocilor cu wi-fi „gratuit”. Ce urmeaza? Configurare wifi securizat.

Centrul universului tău wi-fi din apartamentul tău este punctul tău de acces (router). În marea majoritate a cazurilor, este protejat doar de o parolă și de autentificare. Să încercăm să-l facem pe al tău wi-fi acasă rețeaua este mai sigură.

Instalare - metoda de autentificare(nivel de securitate) - WPA2-Personal

Cheie WPA-PSK(parolă de rețea) - ceva de genul acesta FD5#2dsa/dSx8z0*65FdqZzb38. Da, o astfel de parolă este greu de reținut, dar și mai greu de ghicit. Cert este că există programe de recrutare parole wifi prin enumerare completă. Ghicirea parolei în acest caz este o chestiune de timp. Chiar și pe un smartphone, puteți descărca un program similar, de exemplu, de aici și puteți încerca cât timp va trece înainte de a ridica o parolă pentru rețeaua dvs.

Mergi la Setari Retea fara fir — Filtru MAC fără fir

Filtrul de adresă MAC fără fir vă permite să controlați pachetele de la dispozitive cu o anumită adresă MAC pe un WLAN.

Mai simplu spus, doar acele dispozitive ale căror adrese MAC au permisiunea de a se conecta se vor putea conecta la punctul dvs. de acces. Cum să găsesc aceste adrese? Puteți să vă uitați în setările dispozitivului și să intrați în setările routerului. Puteți activa wi-fi unul câte unul pentru fiecare, puteți compara datele cu datele afișate în harta rețelei routerului și introduceți aceste adrese în filtrul de adresă MAC fără fir.

Pe un smartphone Android Adresa mac situat Setări -> Despre telefon -> informatii generale ->Adresa MAC WiFi.

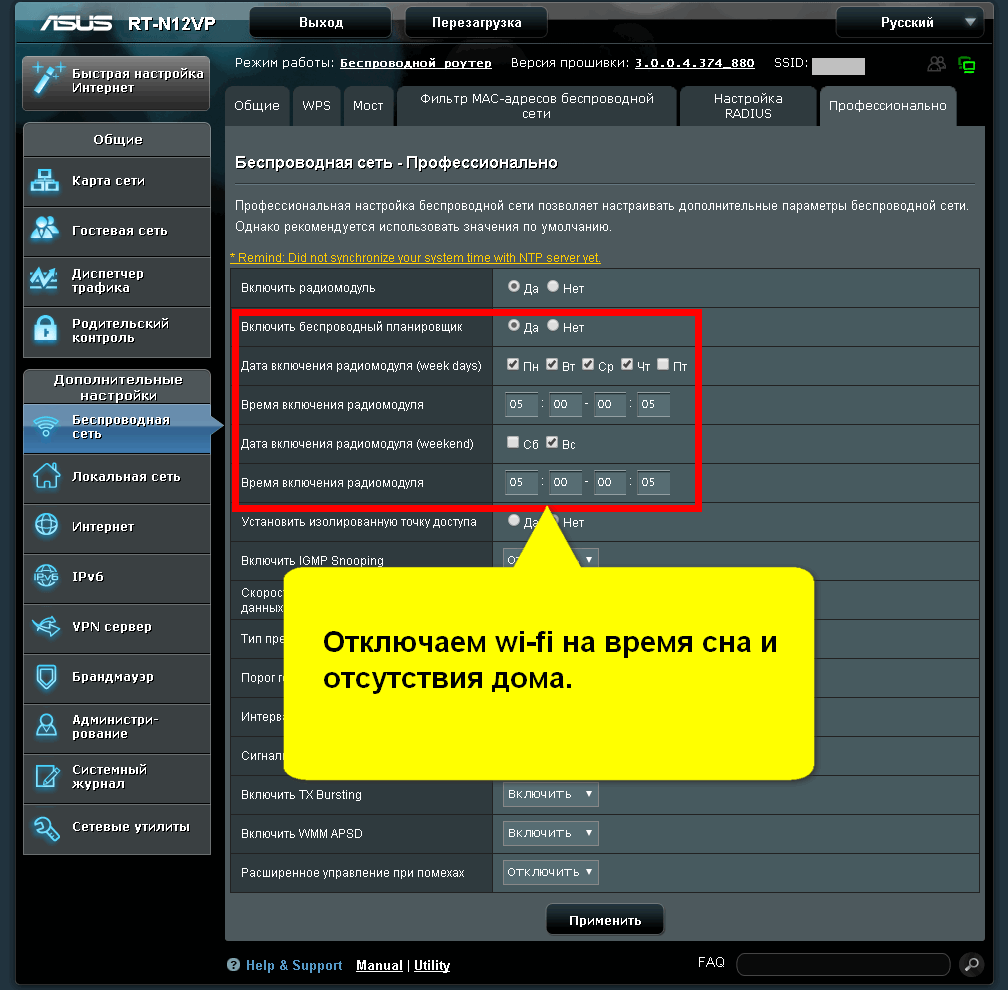

Dacă locuiți singur, sau măcar există o perioadă de timp în care nu utilizați rețeaua wireless, atunci o puteți dezactiva. Aceste setări sunt situate sub Retea fara fir — Profesional

Tot in sectiune Administrare —Sistem dezactivați accesul prin telnetȘi acces web de la WAN. Astfel, va fi dificil să vă conectați de la distanță la router. Dacă există un firewall în setări, atunci porniți-l.

Va urma.

Salvează pentru memorie, distribuie prietenilor și lasă comentarii.

Rețelele wireless nu sunt sigure. Lasă-mă să repet: rețele fără fir nu sunt protejate. De cele mai multe ori sunt suficient de sigure pentru majoritatea utilizatorilor, dar este imposibil să faceți astfel de rețele complet private.

Adevărul simplu este că o rețea fără fir folosește semnale radio cu un set bine definit de caracteristici, astfel încât oricine dorește să dedice suficient timp și efort urmăririi acestor semnale va putea, cel mai probabil, să găsească o modalitate de a intercepta și citi datele conținute în lor. Dacă trimiteți informații confidențiale printr-o conexiune fără fir, un adversar le poate copia. Camerele Carduri de credit, parolele contului și alte informații personale sunt vulnerabile.

Criptarea și alte metode de securitate pot face un pic mai dificilă interceptarea datelor, dar nu oferă protecție completă împotriva unui spion cu adevărat experimentat. După cum vă poate spune orice polițist, încuietorile sunt bune de la oameni cinstiți, dar hoții experimentați știu cum să le gestioneze. Este ușor să găsiți un întreg catalog de instrumente pentru spargerea criptării WEP pe Internet.

Făcând situația și mai periculoasă, mulți administratori de rețea și utilizatori wireless de acasă lasă ușile și ferestrele rețelelor lor larg deschise, fără a utiliza criptarea și alte caracteristici de securitate încorporate în fiecare punct și nod de rețea fără fir 802.11b. „Autentificare prin autentificare” la rețelele private nesigure este posibilă în multe zone urbane și într-un număr mare de rețele locale. În primăvara anului 2001, San Francisco Chronicle a raportat că un expert în securitatea rețelei cu o antenă direcțională montată pe camionetă din centrul orașului San Francisco a putut să înregistreze în medie o jumătate de duzină de rețele fără fir pe trimestru. Numărul acestor rețele este în continuă creștere. Un an mai târziu, un grup de angajați Microsoft care efectuează un „test neoficial” a descoperit peste 200 de puncte de acces public nesecurizate în rețeaua de cartier suburban din Seattle. Iar magazinele Tully's Coffee raportează că observă cum clienții lor se înregistrează pe rețelele Wi-Fi prin hotspot-urile din magazinele Starbucks situate vizavi.

Este suficientă o simplă aritmetică: punctul dvs. de acces are o rază de acțiune de 100 m sau mai mult în toate direcțiile, astfel încât semnalul este probabil să circule în afara proprietății dvs. (sau a pereților apartamentului dvs.). Este posibil ca un dispozitiv de rețea din camera alăturată a clădirii sau dincolo de stradă să poată detecta rețeaua. Un laptop sau un PDA, plasat într-o mașină parcată pe stradă, este și el capabil de o astfel de acțiune. Dacă nu sunt luate anumite măsuri de precauție, operatorul acest aparat va putea să vă autentificați în rețea, să fure fișiere de pe servere și să vă infiltrați conexiunea la Internet cu streaming video sau jocuri de rețea.

Este important să înțelegem că vorbim de două tipuri diferite amenințări la securitatea rețelei fără fir. Primul este pericolul ca o terță parte să se conecteze la rețeaua dvs. fără știrea sau permisiunea dvs.; a doua este posibilitatea ca un hacker calificat să poată fura date pe măsură ce le transmiteți și primiți. Fiecare dintre ele este o problemă potențială separată și fiecare necesită o metodă specială de prevenire și protecție. Deși există ceva adevăr în afirmația că niciunul dintre instrumentele disponibile în prezent nu poate oferi protecție completă, ele pot face viața mult mai dificilă pentru majoritatea adversarilor ocazionali.

Rețelele wireless reprezintă un compromis între securitate și utilizare. Avantajele evidente ale wireless conexiune retea- acces rapid si usor la retea de pe un laptop sau dintr-o locatie izolata - costisitor. Pentru majoritatea utilizatorilor, aceste costuri nu depășesc confortul utilizării unei rețele wireless. Dar la fel cum încuieți ușile mașinii când parcați, ar trebui să luați măsuri similare pentru a vă proteja rețeaua și datele.

Protejarea rețelei și a datelor

Ce poți face pentru a te proteja de străini ca operator de rețea fără fir? Aveți două opțiuni: puteți accepta faptul că rețelele 802.11b nu sunt complet sigure, dar utilizați caracteristicile de firewall încorporate pentru a încetini băieții răi; puteți renunța la instrumentele încorporate și, în schimb, puteți utiliza un firewall pentru a izola.

Se înțelege că caracteristicile de securitate integrate în 802.11b.

inacceptabil pentru protecția absolută a datelor transmise. Dacă ați citit articole despre securitatea rețelelor wireless în reviste de specialitate și ați studiat discuțiile pe forumurile online, este ușor de crezut că rețelele Wi-Fi sunt la fel de pline de găuri ca sita proverbială. Dar probabil, amenințare reală propria ta rețea este exagerată. Amintiți-vă că majoritatea oamenilor aproape de a vă fura mesajele sau de a vă infiltra în rețea nu vor sta pe loc și vor aștepta să începeți să transferați date. Și, sincer, majoritatea datelor trimise prin rețeaua dvs. nu prezintă de fapt niciun interes. Dar instrumentele de criptare sunt disponibile în fiecare rețea Wi-Fi, așa că ar trebui să le folosiți.

Amenințarea mai serioasă nu este că mesajele dvs. vor fi interceptate, ci că vor fi create conexiuni ilegale cu acesta. În acest caz, un utilizator neautorizat va putea fie să citească fișierele stocate pe altele calculatoare din rețea sau folosiți conexiunea la internet în bandă largă fără știrea dvs. sau permisiunea dvs.

Este logic să vă ocupați de gestionarea rețelei. Dacă alegeți să implementați securitatea 802.11b, trebuie să urmați pași specifici:

Poziționați punctul de acces în mijlocul unei clădiri, nu lângă o fereastră. Acest lucru va reduce distanța pe care trebuie să o parcurgă semnalele dvs. prin pereți;

Utilizați criptarea WEP (Wired Equivalent Privacy) disponibilă pe toate nodurile de rețea 802.11b. Având suficient timp și echipamentul potrivit, WEP este ușor de spart, dar pachetele criptate sunt încă mai greu de citit decât datele necriptate. Acest capitol oferă mai multe informații despre criptarea WEP;

Schimbați-vă cheile WEP frecvent. Extragerea cheilor de criptare WEP dintr-un flux de date necesită timp și de fiecare dată când schimbați cheile, cei nedoritori care încearcă să vă fure datele trebuie să o ia de la capăt. Schimbarea cheilor o dată sau de două ori pe lună nu este prea des;

Nu păstrați cheile WEP într-un loc ușor accesibil. ÎN retea mare se poate încerca să le salveze pe o pagină Web locală sau într-un fișier text. Nu face aia;

Nu utilizați e-mailul pentru a trimite chei WEP. Dacă un străin fură nume de cont și parole, hoțul va primi mesaje cu noile tale chei înainte ca utilizatorii tăi legitimi să le primească;

Adăugați un alt nivel de criptare, cum ar fi Kerberos, SSH sau VPN, pe lângă criptarea WEP integrată în rețeaua wireless;

Nu utilizați SSID-ul implicit al punctului de acces. Aceste setări sunt bine cunoscute hackerilor de rețea;

Schimbați SSID-ul cu ceva care nu vă identifică locul de muncă sau locația. Dacă un atacator descoperă numele BigCorpNet și, uitându-se în jur, vede sediul BigCorp peste stradă, probabil că va infiltra rețeaua dvs. în mod intenționat. Același lucru este valabil și pentru rețeaua de acasă. Nu-i spune Perkins dacă acel nume este pe exteriorul tău cutie poștală. Nu utilizați un SSID care sună ca și cum rețeaua dvs. conține un fel de informații atrăgătoare - utilizați un nume neremarcabil, cum ar fi un câmp gol, „rețea-” sau chiar un șir de caractere aleatorii (W24rnQ);

Schimbați adresa IP și parola punctului de acces. Parolele implicite pentru majoritatea instrumentelor de configurare a punctelor de acces sunt ușor de găsit (și sunt adesea repetate de la un producător la altul - sfat: nu folosiți „admin”), așa că nu sunt suficient de bune nici măcar pentru a vă proteja împotriva propriilor utilizatori, darămite detractorii străinilor care intenționează să-ți folosească rețeaua în scopuri proprii;

Dezactivați caracteristica „difuzare SSID” pentru un punct de acces care permite conexiuni de la clienți fără SSID-ul corect. Acest lucru nu garantează că rețeaua dvs. va fi invizibilă, dar vă poate ajuta;

Activați caracteristica de control al accesului pentru punctul dvs. de acces. Controlul accesului restricționează conexiunile la clienții de rețea cu adrese MAC specificate. Punctul de acces va refuza o conexiune la orice adaptor a cărui adresă nu este prezentă în listă. Acest lucru s-ar putea să nu fie practic dacă doriți să permiteți altor vizitatori să vă folosească rețeaua, dar este un instrument util pentru întreprinderile casnice și micile. retea de birouri unde vă cunoașteți toți utilizatorii potențiali. Similar cu caracteristica „difuzare SSID”, aceasta nu este o garanție, dar nici nu va strica;

Testați securitatea rețelei dvs. încercând să o găsiți de pe stradă. Luați un laptop cu programul care rulează scanați, cum ar fi Network Stumbler sau un utilitar pentru a afișa starea adaptorului de rețea și începeți să vă îndepărtați de clădire. Dacă vă puteți găsi rețeaua la un bloc distanță, poate și un străin. Amintiți-vă că detractorii pot folosi antene direcționale cu câștig mare care măresc această distanță;

Gândiți-vă la rețea ca fiind larg deschisă publicului. Asigurați-vă că toată lumea care utilizează rețeaua este conștientă de faptul că utilizează un sistem nesecurizat;

Extindeți accesul la fișiere numai la fișierele pe care doriți cu adevărat să le faceți disponibile. Nu deschideți întregul disc. Utilizați protecția prin parolă pentru fiecare articol disponibil;

Utilizați aceleași instrumente de securitate pe care le-ați folosi într-o rețea cu fir. În cel mai bun caz, partea wireless a rețelei LAN nu este mai sigură decât partea cu fir, așa că trebuie să luați aceleași măsuri de precauție. În majoritatea cazurilor, partea wireless a rețelei este mult mai puțin sigură decât partea cu fir;

Luați în considerare utilizarea unei rețele private virtuale (VPN) pentru protectie suplimentara.

Unii experți folosesc o metodă diferită pentru a securiza rețeaua wireless. Acceptă ideea că o rețea 802.11b este nesigură, așa că nici măcar nu încearcă să folosească caracteristicile de securitate încorporate. De exemplu, echipa de securitate a rețelei Advanced Supercomputing Division a NASA din California a constatat că „rețeaua în sine nu oferă o autentificare puternică și o protecție împotriva falsificării” și că „funcțiile de securitate 802.11b consumă doar resurse fără a oferi în schimb nicio securitate reală”. Prin urmare, a dezactivat toate caracteristicile de securitate 802.11b și folosește în schimb propriul firewall wireless, Wireless Firewall Gateway (WFG). WFG este un router situat între wireless și restul rețelei, astfel încât tot traficul de rețea de intrare și de ieșire de la dispozitive fără fir(inclusiv accesul la Internet) trebuie să treacă prin gateway.

Ca un avantaj suplimentar, această metodă de securitate menține miza administratorului în fiecare pachet la minim, deoarece nu conțin autentificare sau criptare. Acest lucru reduce numărul de biți din fiecare pachet, ceea ce crește rata efectivă de transfer de date în rețea.

Alți operatori de rețele wireless folosesc VPN-uri pentru a controla accesul prin gateway-urile lor wireless. Un VPN adaugă un alt nivel de securitate punct la punct la nivelul IP (în loc de stratul fizic în care are loc criptarea în 802.11b) înainte ca un utilizator să poată naviga pe web.

Protecția rețelei este necesară în două cazuri - administratorul de rețea nu dorește să permită utilizatorilor neautorizați să pătrundă în rețeaua lor, iar utilizatorii individuali nu doresc ca cineva să aibă acces la fișierele lor personale. Când vă conectați la o rețea partajată, trebuie să luați câteva măsuri de precauție împotriva citirii fișierelor prin rețea.

A dezactiva Distribuire a unui fisier(Acces la fișiere) Înainte de a vă conecta la o rețea partajată, utilizați următoarea procedură în Windows 95, Windows 98 și Windows ME:

1. În panou de control(Panou de control) deschide caseta de dialog reţea(Net).

2. Selectați Partajarea fișierelor și a imprimantei(Acces la fișiere și imprimante).

3. În caseta de dialog Fi partajarea fișierului și a imprimantei dezactivați caracteristica Vreau să le dau altora acces la fișierele mele(Deschideți accesul altora la fișierele mele).

Windows 2000 și Windows XP nu au o locație centrală pentru dezactivarea accesului la fișiere, așa că trebuie să dezactivați fiecare acces individual.

1. Deschide fereastra Calculatorul meu(Calculatorul meu).

2. Pictogramele pentru toate unitățile și folderele disponibile sunt furnizate cu o mână. Pentru a dezactiva accesul, faceți clic dreapta pe pictogramă și selectați Partajare și securitate(Acces și securitate) în meniu.

3. Opriți caracteristica Partajați acest folder în rețea(Partajați acest folder prin rețea).

4. Faceți clic pe butonul Bine(Da) pentru a închide caseta de dialog.

5. Repetați procesul pentru fiecare folder sau fișier disponibil. Nu uitați folderul Documente partajate(Documente generale).

Revenind la birou sau rețeaua de acasă, trebuie să inversați procedura pentru a recâștiga accesul la fișiere.

O altă problemă este pericolul ca un spion să spioneze datele trimise prin aer și să fure din mers informații sensibile. Nu este la fel de comun ca un spion să obțină acces la rețea și să citească fișiere, dar este posibil. Criptarea și alte instrumente de securitate pot face mai dificilă decodificarea datelor, dar cel mai bine este să o faceți Rețea Wi-Fi, ca și în cazul telefon mobil: Nu trimiteți niciodată un mesaj sau fișier cu informații confidențiale.

instrumente de securitate 802.11b

Instrumentele de securitate din specificațiile 802.11b nu sunt perfecte, dar este mai bine decât nimic. Chiar dacă alegeți să nu le utilizați, este important să înțelegeți ce sunt și cum funcționează înainte de a le dezactiva.

Numele rețelei (SSID)

După cum sa discutat în Capitolul 1, fiecare rețea fără fir are un nume. Într-o rețea cu un singur punct de acces, numele este ID-ul setului de servicii de bază (BSSID). Când rețeaua conține mai multe puncte de acces, numele devine un ID de set de servicii extinse (ESSID). Denumirea standard pentru toate numele de rețea este SSID, termenul pe care îl veți vedea cel mai adesea în programele utilitare de configurare pentru punctele de acces și clienții fără fir.

Când configurați puncte de acces pentru o rețea, trebuie să îi atribuiți un SSID. Fiecare punct de acces și client de rețea din rețea trebuie să utilizeze același SSID. Pe computerele care rulează Windows, SSID adaptor wireless ar trebui să fie și numele grupului de lucru.

Când sunt găsite două sau mai multe puncte de acces cu același SSID, utilizatorul presupune că toate fac parte din aceeași rețea (chiar dacă punctele de acces operează pe canale radio diferite) și se asociază cu punctul de acces care oferă cel mai puternic sau cel mai clar semnal. Dacă acest semnal se deteriorează din cauza interferențelor sau atenuării, clientul va încerca să se mute la un alt punct de acces, care, după cum crede, aparține aceleiași rețele.

Dacă două rețele diferite care se suprapun au același nume, clientul va presupune că ambele fac parte din aceeași rețea și poate încerca o tranziție. Din punctul de vedere al utilizatorului, o astfel de tranziție eronată arată ca o întrerupere completă a conexiunii la rețea. Prin urmare, fiecare rețea fără fir care se poate suprapune cu alta trebuie să aibă un SSID unic.

Excepții de la regula SSID unic sunt rețelele comunitare și de grup, care oferă acces numai la Internet și nu la alte computere sau dispozitive din rețeaua locală. Astfel de rețele au adesea un SSID comun, astfel încât abonații să le poată descoperi și să se conecteze la ele din mai multe locații.

Unele puncte de acces, inclusiv stația de bază Apple AirPort și sisteme similare Orinoco, au o funcție care vă permite să alegeți între acces „deschis” și „închis”. Când punctul de acces este setat la acces deschis, acceptă o conexiune de la un client al cărui SSID este setat la Orice(Orice), precum și de la dispozitive configurate să comunice pe propriul SSID al punctului de acces. Când punctul de acces este setat la acces privat(Apple numește această „rețea ascunsă”), acceptă doar conexiuni al căror SSID se potrivește cu SSID-ul său. Acest mod bun protejați rețeaua de persoane din afară, dar funcționează numai dacă fiecare nod din rețea folosește un adaptor de la Orinoco (cardul Apple AirPort este o versiune proprietară a adaptorului Orinoco). Dacă un adaptor realizat de orice alt producător încearcă să se conecteze la un punct de acces închis, îl va ignora, chiar dacă SSID-ul se potrivește.

SSID-ul de rețea oferă o formă foarte limitată de control al accesului, deoarece SSID-ul trebuie setat la configurarea unei conexiuni fără fir. Caracteristica AP SSID este întotdeauna un câmp de text care acceptă orice nume doriți să-l atribui. Cu toate acestea, multe programe de configurare a rețelei (inclusiv instrumentele de rețea fără fir din Windows XP și cele care vin cu unele mărci majore) adaptoare de rețea) detectează și afișează automat SSID-ul fiecărei rețele active în intervalul de semnal. Prin urmare, nu este întotdeauna necesar să știți SSID de rețeaînainte de conectare. Uneori, un utilitar de configurare (un monitor de rețea sau un program de scanare similar cu Network Stumbler) vă va afișa numele fiecărei rețele din apropiere într-o listă sau meniu.

De exemplu, în fig. Figura 14-1 arată rezultatul unui scaner Network Stumbler pe aeroportul Seattle-Tacoma, unde terminalul de pasageri deservește WayPort și MobileStar oferă acoperire la Clubul VIP American Airlines. (MobileStar a devenit parte dintr-un alt serviciu la scurt timp după ce am creat acest plan, așa că numele rețelei s-au schimbat, dar serviciul a rămas în vigoare.)

Fiecare punct de acces vine cu o setare SSID implicită. Aceste setări implicite sunt bine cunoscute și publicate în comunitățile de spionaj din rețea (vezi, de exemplu, http://www.wi2600.org/mediawhore/nf0/wireless/ssid_defaults). Evident, setările implicite nu ar trebui folosite în nicio rețea.

Orez. 14.1

Multe puncte de acces vin cu o funcție de ascundere a SSID-ului, denumită adesea rețea ascunsă sau rețea ascunsă. Această caracteristică ajută la prevenirea unor snoopers să vă descopere numele rețelei, dar ori de câte ori un client nou se conectează la acesta sau un client existent primește semnal slab, SSID-ul este transmis și un program precum Kismet îl determină. Ascunderea SSID-ului poate încetini vizitarea ocazională, dar nu oferă protecție reală.

WEP Criptare

Criptarea WEP este o caracteristică a fiecărui sistem 802.11b, așa că este important să știți cum funcționează, chiar dacă alegeți să nu o utilizați. După cum sugerează și numele, scopul inițial al Wired Equivalent Privacy (WEP) a fost să ofere un nivel de securitate pentru rețelele fără fir comparabil cu cel al unei rețele cu fir. Dar există o afirmație foarte comună conform căreia o rețea bazată pe criptarea WEP este aproape la fel de vulnerabilă la intruziune ca o rețea fără absolut nicio protecție. Va proteja împotriva spionilor la întâmplare, dar nu va fi deosebit de eficient împotriva unui hoț încăpățânat.

WEP îndeplinește trei funcții: împiedică accesul neautorizat la rețea, verifică integritatea fiecărui pachet și protejează datele de nedoritori. WEP folosește o cheie de criptare secretă pentru a cripta pachetele de date înainte ca un client de rețea sau un punct de acces să le transmită și folosește aceeași cheie pentru a decoda datele după ce sunt primite.

Când un client încearcă să comunice cu rețeaua folosind o cheie diferită, rezultatul este deranjat și ignorat. Prin urmare, setările WEP trebuie să fie exact aceleași pentru fiecare punct de acces și adaptor client din rețea. Acest lucru sună destul de simplu, dar este dificil pentru că producătorii folosesc metode diferite pentru a determina dimensiunea și formatul cheii WEP. Funcțiile sunt aceleași de la o marcă la alta, dar aceleași setări nu au întotdeauna aceleași denumiri.

Câți biți sunt în cheia dvs. WEP?

În primul rând, o cheie WEP poate avea 64 sau 128 de biți. Cheile pe 128 de biți sunt mai greu de spart, dar cresc și timpul necesar pentru a transmite fiecare pachet.

Confuzia în implementările furnizorilor este că o cheie WEP pe 40 de biți este aceeași cu o cheie WEP pe 64 de biți, iar o cheie pe 104 biți este aceeași cu o cheie pe 128 de biți. Cheia WEP standard pe 64 de biți este un șir care conține un vector de inițializare de 24 de biți generat intern și o cheie privată de 40 de biți atribuită de administratorul de rețea. Specificațiile și programele de configurare ale anumitor producători se referă la aceasta ca „criptare pe 64 de biți”, iar altele ca „criptare pe 40 de biți”. În ambele cazuri, schema de criptare rămâne aceeași, astfel încât un adaptor care utilizează criptarea pe 40 de biți este pe deplin compatibil cu un punct de acces sau un adaptor care utilizează criptarea pe 64 de biți.

Multe adaptoare de rețea și puncte de acces includ, de asemenea, o funcție de „criptare puternică” folosind o cheie de 128 de biți (care este de fapt o cheie secretă de 104 de biți cu un vector de inițializare de 24 de biți).

Criptarea puternică este compatibilă unidirecțională cu criptarea pe 64 de biți, dar nu este automată, așa că toate componentele unei rețele mixte de dispozitive cu chei pe 128 și 64 de biți vor funcționa cu criptarea pe 64 de biți. Dacă punctul de acces și toate adaptoarele permit criptarea pe 128 de biți, utilizați o cheie de 128 de biți. Dar dacă doriți ca rețeaua dvs. să fie compatibilă cu adaptoare și puncte de acces care recunosc doar criptarea pe 64 de biți, configurați întreaga rețea pentru a utiliza chei pe 64 de biți.

ASCII sau cheie hexagonală?

Dar numai lungimea cheii este confuză atunci când configurați criptarea WEP. Unele programe necesită ca cheia să fie un șir de caractere text, în timp ce altele sunt sub formă de numere hexazecimale. Restul poate genera o cheie dintr-o frază de acces opțională.

Fiecare caracter ASCII este format din 8 biți, deci o cheie WEP de 40 de biți (sau 64 de biți) conține 5 caractere, iar o cheie de 104 de biți (sau 128 de biți) este formată din 13 caractere. În hexazecimal, fiecare număr are 4 biți, deci o cheie de 40 de biți are 10 caractere hexazecimale și o cheie de 128 de biți are 26 de caractere.

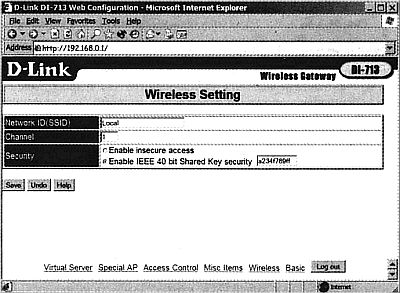

Pe fig. Figura 14.2 care arată fereastra Wireless Setting pentru un punct Acces D-Link, câmpul Securitate cheie partajată pe 40 de biți utilizează caractere hexazecimale și are spațiu pentru zece caractere. Programul D-Link conține toate cele zece caractere pe o singură linie, dar altele le împart în cinci grupuri de două numere sau două grupuri de cinci numere.

Orez. 14.2

Pentru un computer, cheia arată la fel în orice caz, dar este mai ușor să copiați șirul atunci când este împărțit în bucăți.

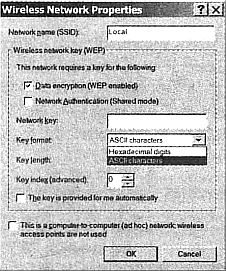

Multe utilitare client, cum ar fi caseta de dialog Proprietăți rețea fără fir din Windows XP (prezentată în Figura 14-3), oferă posibilitatea de a alege fie un cod hexadecimal sau text, astfel încât să puteți utiliza formatul adecvat pentru punctul de acces.

Fraza de acces este un șir de text pe care adaptoarele și punctele de acces îl convertesc automat într-un șir de caractere hexazecimale. Întrucât oamenii tind să-și amintească cuvintele sau expresiile semnificative mai ușor decât un galimat hexazecimal, o expresie de acces este mai ușor de transmis decât un șir hexazecimal. Cu toate acestea, expresia de acces este utilă numai atunci când toate adaptoarele și punctele de acces din rețea sunt realizate de același producător.

Orez. 14.3

Ce caracteristici sunt prezente

Ca aproape toate setările din utilitarul de configurare, numele funcțiilor 802.11b WEP nu sunt constante de la un program la altul.

Unii folosesc un set deschis de caracteristici, cum ar fi „activarea criptării WEP”, în timp ce alții folosesc terminologie tehnică preluată din specificația oficială 802.11. Open System Authentication este a doua variantă a numelui „WEP Encryption Disabled”.

Unele puncte de acces oferă, de asemenea, o funcție opțională de autentificare cu cheie publică folosind criptarea WEP, unde clientul de rețea are cheia, dar datele necriptate sunt primite de la alte noduri de rețea.

Combinarea tastelor hexazecimale și text

Configurarea unei rețele mixte devine mai complicată atunci când unele noduri de rețea folosesc doar chei hexazecimale, în timp ce altele necesită chei text. Dacă această situație apare în rețeaua dvs., trebuie să urmați regulile de mai jos pentru a-și configura WEP:

Convertiți toate cheile text în hexazecimal. Dacă programul de configurare necesită o cheie text, introduceți caracterele Oh(zero urmat de literă mică x) înaintea șirului hexazecimal. Dacă utilizați software-ul Apple AirPort, în loc de Oh la începutul cheii hexagonale, trebuie să introduceți un semn dolar ( $ );

Asigurați-vă că toate cheile de criptare au numărul corect de caractere;

Dacă totul nu funcționează, citiți secțiunile de securitate din manualele pentru adaptoarele de rețea și punctele de acces. Este posibil ca unul sau mai multe dintre aceste dispozitive din rețea să aibă o identitate ascunsă de care nu știți.

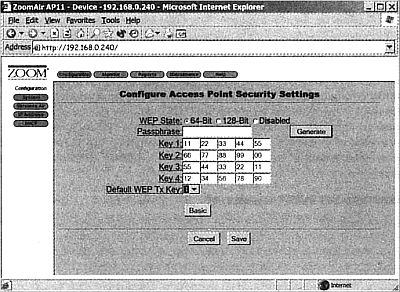

Schimbarea cheilor WEP

Multe puncte de acces și adaptoare pentru clienți de rețea pot accepta până la patru chei WEP diferite pe 64 de biți, dar numai una este activă la un moment dat, așa cum se arată în Figura 2. 14.4. Alte chei sunt de rezervă, ceea ce poate permite administratorului de rețea să ajusteze securitatea rețelei cu o scurtă notificare. Adaptoarele și punctele de acces care acceptă criptarea pe 128 de biți folosesc o singură cheie WEP pe 128 de biți la un moment dat.

Orez. 14.4

Într-o rețea în care criptarea WEP este organizată serios. Cheile WEP trebuie schimbate în mod regulat, conform unui program. O lună este suficientă pentru o rețea care nu transferă date importante, dar pentru o rețea mai serioasă, o nouă cheie trebuie instalată o dată sau de două ori pe săptămână. Nu uitați să vă notați cheile WEP actuale într-un loc sigur.

Într-o rețea de acasă sau de birouri mici, cel mai probabil vei schimba singur toate cheile WEP. În caz contrar, administratorul de rețea sau specialistul în securitate ar trebui să distribuie noile chei WEP pe hârtie, într-o notă, și nu prin e-mail. Pentru un nivel suplimentar de securitate în rețelele care utilizează criptarea pe 64 de biți, instruiți utilizatorii să schimbe două chei în același timp (nu cea implicită actuală). Trimiteți o notă separată prin care îi anunțăți utilizatorilor care cheie a devenit noua cheie implicită și când ar trebui să se schimbe.

O instrucțiune săptămânală tipică ar putea arăta astfel:

Vă rugăm să introduceți următoarele chei WEP noi pe 64 de biți:

Cheia 1: XX XX XX XX XX

Cheia 4: YY YV YY YY YY

O altă notă, o săptămână mai târziu, va furniza coduri pentru Cheia 2 și Cheia 3.

O indicație separată ar putea spune: „Rețeaua noastră va trece la cheia 3 la miezul nopții marți. Schimbați cheia implicită a adaptorului de rețea." Alegeți o oră de schimbat când cel mai mic număr de utilizatori folosesc rețeaua fără fir, deoarece orice conexiune activă la punctul de acces la momentul schimbării cheii se va pierde și nu poate fi restabilită până când cheile de pe adaptorul client nu vor fi schimbate. Utilizatorii pot introduce chei noi din timp ca alternative la cheia activă curentă și le pot schimba cu câteva clicuri de mouse când noua cheie intră în vigoare.

Protecția WEP este suficientă?

Mai mulți informaticieni au publicat lucrări despre criptarea WEP care pledează împotriva utilizării acesteia pentru a proteja datele sensibile. Toate indică deficiențe serioase în teoria și practica criptografiei utilizate în compilarea algoritmilor de criptare WEP. Acești experți sunt unanimi în recomandarea lor ca oricine care folosește o rețea fără fir 802.11 să nu se bazeze pe WEP din motive de securitate. Trebuie să utilizați alte metode pentru a vă proteja rețelele.

Un grup de la Universitatea din California din Berkeley a găsit numeroase defecte în algoritmul WEP care îl fac vulnerabil la cel puțin patru diferite feluri atacuri:

Atacurile pasive folosind analize statistice pentru a decoda datele;

Atacuri active cu crearea de pachete criptate care obligă punctul de acces să accepte comenzi false;

Atacuri cu analiza pachetelor criptate pentru a crea un dicționar, care poate fi apoi folosit pentru a decoda automat datele în timp real;

Atacuri care modifică antetele pachetelor pentru a redirecționa datele către o destinație controlată de atacator.

Raportul Berkeley se încheie cu declarația fără echivoc: „WEP nu este echivalent cu securitatea prin cablu. Problemele cu protocolul sunt rezultatul unei neînțelegeri a unora dintre elementele fundamentale ale criptografiei și, prin urmare, al utilizării nesigure a metodelor de criptare.”

Cercetătorii de la Universitatea Rice și AT&T Labs au publicat propria lor descriere a atacurilor lor asupra rețelelor criptate WEP (http://www.cs.rice.edu/~astubble/wep), conducându-i la o concluzie similară: „WEP în 802.11 este complet nesigur.” Au putut să comande și să obțină echipamentul necesar, să înființeze un banc de testare, să-și dezvolte instrumentul de atac și să obțină cu succes o cheie WEP de 128 de biți în mai puțin de o săptămână.

Atât discuțiile de la Berkeley, cât și discuțiile de la AT&T Labs sunt scrise de și pentru experți tehnici, cu analiză a criptografiei. Raționamentul lor este de înțeles, dar metodele necesită ca adversarul să aibă cunoștințe tehnice serioase. Cu toate acestea, instrumentele pentru ruptoarele de coduri mai puțin sofisticate pot fi găsite la fel de ușor. Atât AirSnort (http://airsnort.shmoo.com) cât și WEPCrack() sunt programe Linux care monitorizează semnalele rețelei wireless și utilizează puncte slabe Algoritm WEP pentru a obține cheia de criptare.

Dezvoltatorii AirSnort susțin că programul lor poate sparge cu succes majoritatea rețelelor în decurs de două săptămâni. Această tehnologie monitorizează semnalele de rețea fără a le afecta, astfel încât administratorul de rețea nu poate detecta prezența unui atac. Programul este lansat pentru a agrava problema. Dacă criptarea WEP este ușor de spart, grupurile de standarde sunt forțate fie să găsească o modalitate de a o face mai sigură, fie să o înlocuiască cu o opțiune mai dificilă.

Pentru a rezuma: luați-o ușor și criptați datele din rețea.

Datele criptate sunt mai sigure decât transmisia de text clar, iar spargerea unei chei WEP necesită timp, așa că WEP adaugă un alt nivel de securitate (probabil slab), mai ales dacă schimbați cheile frecvent. Criptarea WEP nu va face mare lucru pentru a vă proteja de inamicii serioși, dar vă va proteja de inamicii ocazionali. Este mult mai ușor să pătrunzi într-o rețea care nu folosește criptarea (care este ceea ce fac majoritatea), așa că un hacker care găsește un semnal criptat este probabil să treacă la o țintă mai puțin sigură.

Ajutor pe drum

În mod clar, o schemă de securitate cu goluri suficient de mari pentru a încăpea un „camion digital” gigantic prin ele este aproape la fel de proastă ca nicio securitate. Atacurile de succes asupra criptării WEP și instrumentele disponibile pentru a exploata punctele slabe ale protocolului de securitate îi fac pe membrii Wi-Fi Alliance să ia în considerare cu seriozitate sprijinirea licenței ca standard de facto pentru rețelele fără fir. Cuvinte precum „criză” sunt folosite de ei pentru a descrie atenția acordată acestor probleme.

Ei doresc să găsească o soluție înainte ca notorietatea încălcărilor de securitate să depășească cererea pentru echipamentele Ethernet fără fir pe care le-au creat și au făcut publicitate cu grijă.

Noile standarde care vor rezolva această problemă se vor numi 802.11i.IEEE. Comitetul pentru standarde 802.11 a început să discute problema cu luni înainte de a fi publică. Comitetul, numit Task Group i (TGi), este ocupat să lucreze la o specificație de securitate nouă și îmbunătățită care (probabil) va aborda toate deficiențele cunoscute ale standardelor de criptare WEP. Grupul promite că noile instrumente de protecție vor funcționa automat și vor fi compatibile cu echipamente mai vechi care nu folosesc noile instrumente. Grupul de studiu are un site Web la http://grouper.ieee.Org/groups/802/11/Reports unde puteți găsi informații despre întâlniri și puteți citi câteva documente albe.

Alianța Wi-Fi dorește ca membrii săi să înceapă să folosească produsul TGi cât mai curând posibil. Acest lucru poate dezamorsa situația înainte de a se transforma într-un dezastru comercial. De îndată ce inginerii raportează despre soluția găsită, toți producătorii de puncte de acces și adaptoare de rețea vor integra noi metode de protecție în produsele lor, iar Alianța le va adăuga la kitul de testare a certificării Wi-Fi. Software-ul și firmware-ul actualizat vor asigura că produsele 802.11b existente sunt compatibile cu noile protocoale 802.11i.

Controlul accesului

Majoritatea punctelor de acces au o caracteristică care permite administratorului de rețea să restricționeze accesul la adaptoarele client dintr-o listă predefinită. Dacă dispozitiv de rețea, a cărui adresă MAC nu este prezentă în lista de utilizatori autorizați, încearcă să se conecteze, punctul de acces ignoră solicitarea de asociere cu rețeaua. Această metodă poate fi eficientă pentru a împiedica străinii să se conecteze la rețeaua fără fir, dar forțează administratorul de rețea să păstreze lista plina adaptoarele de utilizator și adresele MAC ale acestora. De fiecare dată când Utilizator nou dorește să se conecteze la rețea, iar când un utilizator legitim schimbă adaptoare, cineva trebuie să adauge o altă adresă MAC la listă. Acest lucru este fezabil într-o rețea de acasă sau de birouri mici, dar poate fi o mare problemă pentru o corporație mare sau un sistem de campus.

Fiecare utilitar de configurare a punctului de acces utilizează un format diferit pentru listele de acces. Manualul și documentația on-line care au venit cu punctul dvs. de acces ar trebui să furnizeze instrucțiuni detaliate la crearea și utilizarea unei liste de control al accesului. Standardul 802.11b nu definește dimensiune maximă lista de control al accesului pentru punctul de acces, astfel încât numerele sunt distribuite pe harta. Unele puncte de acces limitează lista la câteva zeci de opțiuni. Altele, cum ar fi Proxim Harmony AP Controller, vor accepta până la 10.000 de adrese individuale. Restul permit un număr nelimitat. Dacă intenționați să utilizați o listă de adrese pentru a controla accesul la rețea, asigurați-vă că punctul de acces va funcționa cu o listă suficient de mare pentru a sprijini toți utilizatorii cu spațiu suficient pentru viitor. Regula generală este că punctul de acces trebuie să permită cel puțin de două ori mai multe adrese MAC decât numărul actual de utilizatori din rețeaua dvs.

Autentificarea MAC nu poate proteja împotriva tuturor intruziunilor, deoarece schimbarea adresei MAC în majoritatea plăci de rețea este banal: tot ce trebuie să facă un adversar este să-ți monitorizeze traficul de rețea suficient de mult pentru a găsi un utilizator valid și a-i copia adresa MAC.

Cu toate acestea, poate fi o modalitate foarte eficientă de a încetini spionul ocazional.

Autentificare: standard 802.1x

Din cauza găurilor de securitate în specificațiile de criptare WEP, mulți furnizori de wireless echipamente de reteași dezvoltatorii de software au adaptat deja noul standard IEEE - 802.1x - pentru a adăuga un alt nivel de securitate rețelelor lor. Standardul 802.1x definește un cadru care poate suporta mai multe forme diferite de autentificare, inclusiv certificate, carduri inteligente și parole unice, toate oferind o securitate mai mare decât controlul accesului integrat în 802.11.

În rețelele fără fir 802.11, o tehnologie numită Robust Security Network este construită pe partea superioară a fabricii 802.1x pentru a restricționa accesul la rețea la dispozitivele autorizate.

Majoritatea utilizatorilor finali ar trebui să fie conștienți de două lucruri despre 802.1x: în primul rând, este integrat în unele (dar nu în toate) hardware și software 802.11b, inclusiv utilitarul de configurare a rețelei fără fir care vine cu Windows XP și multe puncte de acces moderne, astfel încât poate oferi un alt nivel potențial de protecție; și în al doilea rând, are încă defecte serioase pe care un hacker de rețea calificat le poate folosi pentru a se infiltra într-o rețea fără fir. Detaliile tehnice îngrozitoare, sub forma unei analize pregătite de doi cercetători de la Universitatea din Maryland, sunt disponibile online la http://www.cs.umd.edu/~waa/1x.pdf.

Se pare că a apărut un reper, nu-i așa? Inginerii de la companii de hardware și software interesate se reunesc sub stindardul unui grup de cercetare

Ce sa fac? Este o rețea wireless sigură un ideal de neatins? Daca te uiti la Securitate wireless ca un joc de pisica și șoarecele, este destul de evident că șoarecii (spionii și crackeri de rețea) câștigă. Dar acești șoareci necesită cunoștințe și echipamente avansate pentru a depăși instrumentele de criptare și autentificare existente.

Gândește-te la ea ca la ușa din față a casei tale: dacă o lași larg deschisă, oricine poate intra și îți poate fura lucrurile, dar dacă încui ușa și încui geamurile, va fi mult mai greu pentru un hoț să intre. Un specialist poate deschide încuietoarea, dar va dura mult timp și efort.

Firewall-uri

Dacă acceptați că criptarea WEP și 802.1x nu oferă o securitate wireless acceptabilă, următorul pas logic este să găsiți o altă modalitate de a preveni accesul persoanelor din afara rețelei dvs. Ai nevoie de un firewall.

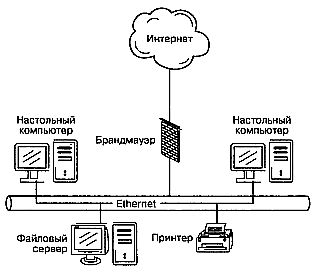

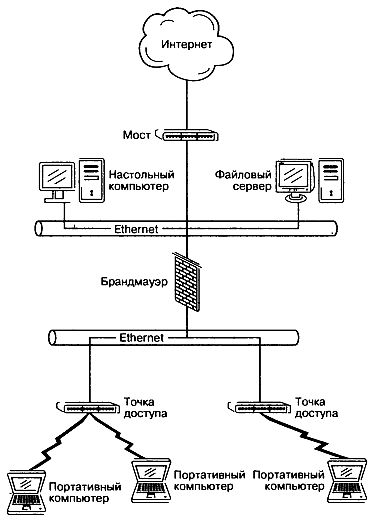

Un firewall este un server proxy care filtrează toate datele care trec prin el în sau din rețea, în funcție de un set de reguli stabilite de administratorul de rețea. De exemplu, un firewall poate elimina datele dintr-o sursă necunoscută sau fișierele asociate cu o anumită sursă (viruși). Sau poate transmite toate datele din rețeaua locală pe Internet, dar poate transmite doar anumite tipuri de date de pe Internet. Cea mai obișnuită utilizare a unui firewall de rețea este ca o poartă de acces la Internet, așa cum se arată în Figura 1. 14.5. Firewall-ul monitorizează toate datele de intrare și de ieșire dintre rețeaua locală, pe de o parte, și Internet, pe de altă parte. Acest tip de firewall este conceput pentru a proteja computerele dintr-o rețea de accesul neautorizat de pe Internet.

Orez. 14.5

Într-o rețea fără fir, firewall-ul poate fi amplasat și pe gateway-ul dintre punctele de acces fără fir și rețeaua cu fir. Un astfel de firewall izolează partea fără fir a rețelei de rețeaua cu fir, astfel încât cei nedoritori care și-au conectat computerele la rețea fără permisiune nu pot folosi conexiunea fără fir pentru a accesa Internetul sau partea cu fir a rețelei. Pe fig. Figura 14.6 arată locația unui firewall într-o rețea fără fir.

Orez. 14.6

Nu lăsați nicio șansă invadatorilor rețelelor wireless

Majoritatea oamenilor care încearcă să se alăture unei rețele fără fir nu își fac griji pentru alte computere; sunt interesați de acces gratuit la internet de mare viteză. Dacă nu vă pot folosi rețeaua pentru a descărca fișiere sau pentru a se conecta la paginile lor web preferate, probabil că vor încerca să găsească un alt hotspot fără fir nesecurizat. Acest lucru nu înseamnă că ar trebui să stocați date sensibile în fișiere accesibile pe computere nesigure, dar dacă puteți restricționa sau bloca accesul la Internet, vă veți face rețeaua mult mai puțin atractivă pentru detractori. Un firewall dintr-o rețea fără fir poate îndeplini mai multe funcții: acționează ca un router între rețelele fără fir și cu fir, sau ca o punte între rețea și internet, blocând tot traficul din partea wireless către partea cu fir care nu provine dintr-un utilizator autentificat. Dar nu interferează cu comenzile, mesajele și transferurile de fișiere efectuate de utilizatori de încredere.

Deoarece atât utilizatorii autorizați, cât și cei din afară se află pe partea neprotejată a paravanului de protecție, acest lucru nu izolează nodurile wireless unul de celălalt. Un adversar poate accesa în continuare un alt computer din aceeași rețea fără fir și poate citi fișiere disponibile deci cel mai bine este să dezactivați Distribuire a unui fisier(Acces la fișiere) pe orice computer conectat la o rețea fără fir.

Un firewall wireless trebuie să folosească un anumit tip de autentificare pentru a permite utilizatorilor autorizați să treacă prin gateway și să filtreze pe toți ceilalți. Dacă controlul accesului bazat pe MAC este integrat în sistemele 802.11b și autentificare suplimentară v802.1x nu este acceptabil, atunci firewall-ul extern ar trebui să solicite fiecărui utilizator să introducă un nume de utilizator și o parolă înainte de a se conecta la Internet.

Dacă rețeaua dvs. fără fir conține computere care rulează mai multe sisteme de operare, paravanul de protecție ar trebui să utilizeze o autentificare care funcționează pe orice platformă. cu cel mai mult într-un mod simplu Această condiție este îndeplinită prin utilizarea unui server de autentificare bazat pe Web, cum ar fi cel inclus cu serverul Web Apache (http://httpd.apache.org).

NASA folosește Apache pe un server dedicat pentru a crea un site Web care anunță utilizatorii când introduc un nume cont si parola.

Serverul folosește un script Perl/CGI pentru a compara numele de utilizator și parola cu baza de date. Dacă sunt corecte, acesta indică serverului să accepte comenzi și date pe baza adresei IP a utilizatorului. Dacă nu există autentificare în baza de date sau dacă parola este incorectă, serverul Apache afișează pagina web „Nume de utilizator și parolă invalide -”.

Serverul web Apache este disponibil ca o aplicație Unix care rulează pe un computer lent vechi cu un procesor Pentium timpuriu sau chiar 486, deci poate fi adesea reutilizat calculator vechi, care nu mai este folosit în munca de zi cu zi, pentru a-l folosi ca firewall. Atât aplicația Apache, cât și sistem de operare Unix este disponibil ca software open source, așa că ar trebui să fie posibilă construirea unui firewall bazat pe Apache la un cost extrem de scăzut.

Dacă preferați să utilizați Windows în loc de Unix, aveți mai multe opțiuni. Puteți utiliza versiunea Apache pentru Windows NT/2000 sau un utilitar comercial, cum ar fi Wireless Enforcer de la Sygate (http://www.sygate.com/prodacls/sse/sse_swe_securjty.htm) - Wireless Enforcer funcționează cu alte elemente ale Sygate Secure Enterprise Suite (Kit protecţie corporativă Sygate) pentru a atribui și verifica o amprentă digitală unică pentru fiecare utilizator autorizat. Dacă străinii încearcă să se conecteze la punctul de acces fără amprenta necesară, rețeaua îi blochează.

Izolați-vă rețeaua de Internet

Nu toate atacurile asupra unei rețele fără fir sunt efectuate prin aer. O rețea fără fir necesită același tip de suport firewall împotriva atacurilor de pe Internet ca orice altă rețea. Multe puncte de acces includ funcționalitate de firewall configurabilă, dar dacă a dvs. nu include, rețeaua dvs. ar trebui să includă unul sau mai multe dintre următoarele firewall-uri:

Program firewall pe fiecare computer;

Router separat sau computer dedicat pentru a acționa ca un firewall de rețea;

Un pachet de securitate integrat, cum ar fi pachetul Sygate descris în secțiunea anterioară.

Programele client firewall oferă o altă linie de apărare împotriva atacurilor asupra rețelei dvs. prin Internet. Unele dintre ele provin de la detractori care caută o modalitate de a vă citi fișierele și alte resurse pe care doriți să le ascundeți de lumea exterioară. Alții ar putea dori să folosească computerul dvs. ca punct de corespondență pentru spam sau încercări de a se infiltra într-un computer în altă parte a lumii pentru a face resursa reală mai greu de urmărit. Restul răspândesc viruși sau folosesc programe nedorite, care preia controlul asupra computerului dvs. și afișează mesaje intimidante sau publicitare. În plus, o mașină nesecurizată cu mult spațiu de stocare neutilizat poate fi o țintă atractivă pentru hackerii care doresc să distribuie software piratat, muzică sau fișiere video (nu crezi că păstrează aceste lucruri pe propriile computere, nu? ).

Dacă instalați un firewall care vă anunță când încercați calculator extern conectați-vă la rețea, cel mai probabil veți observa mai multe încercări de intruziune în fiecare zi.

Puncte de acces cu firewall

cu cel mai mult varianta simpla utilizarea unui firewall pentru o rețea fără fir înseamnă a utiliza punctul de acces încorporat. Unele combină funcțiile unui punct de acces fără fir cu un router de bandă largă și un comutator Ethernet, astfel încât acceptă atât clienți de rețea cu fir, cât și fără fir.

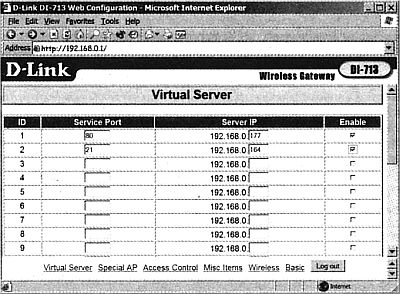

După cum știți, un router de rețea oferă traducere între o adresă IP numerică, care definește gateway-ul unei gazde locale și adresele IP interne, care definesc computerele individuale din cadrul acesteia. Firewall-ul blochează de obicei toate solicitările de date primite către gazdele rețelei locale, dar acest lucru creează probleme atunci când doriți să utilizați unul sau mai multe computere din rețeaua locală ca servere de fișiere. Pentru a rezolva această problemă, firewall-ul include un server virtual care trimite anumite tipuri de solicitări către computerul corespunzător din rețea.

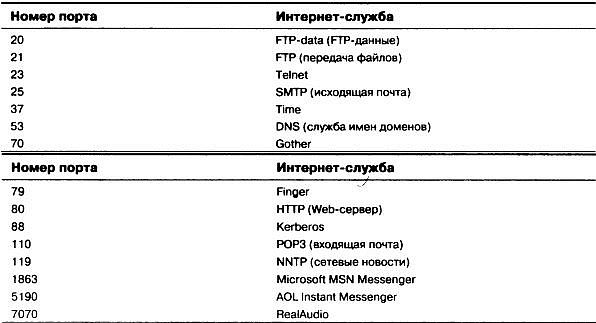

Fiecare cerere de conectare la server conține un număr port specific A care definește tipul de server. De exemplu, serverele Web folosesc portul 80, iar FTP utilizează portul 21, astfel încât aceste numere de port fac parte din cererea de acces. Când acceptați cereri de acces la server, trebuie să activați traducerea adresei de rețea (NAT) în firewall pentru a direcționa aceste solicitări către un anumit computer din rețeaua locală. Pe fig. 14.7 serverul virtual este configurat să utilizeze un computer cu o adresă IP locală 192.168.0.177 ca server Web și 192.168.0.164 ca FTP server de fișiere. În tabel. Tabelul 14.1 listează cele mai comune numere de port de serviciu.

Tab. 14.1 Numere comune de port al serviciului TCP/IP

ÎN diferite rețele Există sute de alte numere de port în uz, dar cele mai multe dintre ele nu le veți vedea niciodată utilizare reală. Lista oficială a porturilor alocate este la http://www.iana.org/assignments/port-numbers.

Orez. 14.7

Traducerea NAT presupune că adresele IP ale fiecărui server virtual nu ar trebui să se schimbe de la o cerere la alta. Serverul web cu numărul actual 192.168.0.23 nu ar trebui să se schimbe la 192.168.0.47 într-o săptămână. Aceasta nu este de obicei o problemă într-o rețea cu fir, ci pe una fără fir în care clienții de rețea se conectează și merg continuu. Serverul DHCP atribuie automat următorul număr disponibil fiecărui client nou. Dacă unul dintre acești utilizatori este locația unuia dintre porturile de servicii de rețea, este posibil ca NAT să nu îl poată găsi. Această problemă nu este foarte comună, deoarece majoritatea rețelelor nu folosesc computere laptop ca servere, dar uneori se întâmplă acest lucru. Soluția este fie să dezactivați serverul DHCP și să atribuiți o adresă IP permanentă fiecărui client, fie să mutați portul de serviciu pe un computer care are o conexiune prin cablu la rețea.

Software firewall

Un firewall gateway wireless pe interfața dintre punctul de acces și porțiunea cu fir a rețelei LAN va împiedica persoanele din afară să folosească rețeaua pentru a accesa Internetul, iar un firewall pentru conexiune la Internet va respinge încercările de a se conecta la rețea de pe Internet, dar o altă formă de protecție este necesară pentru o rețea fără fir. Dacă cineva obține acces la rețeaua dvs. wireless fără permisiune, veți dori să păstrați alte computere legitime din aceeași rețea departe de ele. Aceasta înseamnă că aveți nevoie de un program firewall client pentru fiecare gazdă de rețea.

Firewall-ul client îndeplinește aceleași funcții pe interfața de rețea a unui computer pe care le realizează o rețea sau un firewall corporativ pe întreaga rețea. Detectează încercările de conectare porturi TCPși le ignoră dacă nu se potrivesc cu una sau mai multe dintre setările de configurare ale programului firewall.

Unele firewall-uri sunt disponibile ca versiune de probă, în timp ce altele sunt gratuite pentru utilizatorii necomerciali, astfel încât să le puteți încerca cu ușurință pe propriul sistem și să-l alegeți pe cel care vă place cel mai mult.

Mai jos sunt câteva programe pentru Windows:

Utilizatorii Unix și Linux au, de asemenea, multe caracteristici de firewall. Cele mai multe dintre ele au fost scrise pentru a fi utilizate pe computere firewall de sine stătătoare, care sunt utilizate pe scară largă ca gateway-uri de rețea, dar pot acționa în egală măsură ca protecție pentru clienții de rețea individuali.

În Linux, firewall-ul face parte din kernel, utilizatorul lucrează cu el prin utilități de consolă - fie ipchains, fie iptables. Ambele sunt documentate la http://linuxdoc.org/HOWTO/IPCHAINS-HOWVTO.html și, respectiv, la http://www.netfilter.org/unreliable-guides/packet-filtering-HOWTO. IP Filter este un pachet software care oferă servicii firewall pentru sistemele FreeBSD și NetBSD. Site-ul oficial IP Filter se află la http://coombs.anu.edu.au/-avalon și http://www.obfuscation.org/ipf/ipf-howto.txt are un document excelent despre cum să îl utilizați. Programul poate să refuze sau să permită orice pachet care trece prin firewall, precum și să efectueze filtrarea maștii de rețea sau a adreselor gazdei, să impună restricții de port de serviciu și să ofere servicii de traducere NAT.

NetBSD/i386 Firewall este un alt firewall gratuit pentru Unix.

Funcționează pe orice PC cu un procesor de 486 sau mai mare, cu un minim de 8MB de memorie. Pagina principala Proiectul NetBSD/i386 Firewall se află la http://www.dubbele.com.

PortSentry este un instrument de scanare de porturi care se integrează cu mai multe versiuni de Linux utilizate pe scară largă, inclusiv Red Hat, Caldera, Debian și Turbo Linux. Este disponibil pentru descărcare la http://www.psionic.com/products/portsentry.html.

Rețele private virtuale

Izolând conexiunea dintre nodurile de rețea de alt trafic de rețea, un VPN poate adăuga un alt nivel de protecție. Un VPN este un canal de transmisie criptat care conectează două puncte finale ale rețelei printr-un „tunel de date”. Mulți experți în securitatea rețelei recomandă VPN ca metoda eficienta protecția rețelei fără fir de cei nedoritori și de utilizatorii neautorizați. Puteți găsi mai multe informatii detaliate despre înființare și folosind un VPNîn capitolul următor.

Protecție fizică

Până acum, am vorbit despre prevenirea accesului hoților electronici în rețeaua dvs. Este suficientă simpla accesare la rețea folosind echipamente existente care nu au fost încă configurate pentru aceasta. Acest lucru este și mai ușor dacă atacatorului i-a fost furat un computer de la un utilizator autorizat.

Pierderea unui laptop nu este plăcută. Și mai rău este să-l lași pe răpitor să folosească computerul furat pentru a se conecta la rețea. În calitate de operator de rețea, trebuie să le reamintești utilizatorilor că au dispozitive portabile sunt ținte atractive pentru hoți și oferă câteva sfaturi despre cum să îi protejăm. În calitate de utilizator, trebuie să respectați aceleași reguli.

Prima regulă este simplă - nu uitați că purtați un computer. Pare evident, dar șoferii de taxi din Londra au găsit aproximativ 2.900 de laptopuri (și 62.000 telefoane mobile!), lăsat în mașini timp de șase luni. Alți nenumărați au fost lăsați în avioane, camere de hotel, trenuri de navetiștiși săli de conferințe. Nu face publicitate că purtați un computer. Gențile din nailon cu sigla mare „IBM” sau „COMPAQ” pe lateral pot arăta la modă, dar nu sunt la fel de sigure ca o servietă obișnuită sau o geantă de cumpărături.

Purtați computerul în brațe sau pe umăr în orice moment când nu este închis într-un dulap sau dulap. Distras-o pentru un minut - și un hoț cu experiență va putea să-l răpească. Terminalele aeroporturilor, gările și holurile hotelurilor sunt locuri comune pentru furturi. Nu pleca neprotejat Calculator personal la birou pentru noapte. Nu-l trece prin scanere din aeroporturi. Cereți inspectorului să îl inspecteze singur sau asigurați-vă că puteți returna computerul imediat după ce a terminat de mers pe banda transportoare. Doi oameni care lucrează în perechi vă pot reține cu ușurință și vă pot fura un computer înainte de a-l avea. Dacă cineva încearcă să fure un computer în timpul verificării bagajelor, faceți zgomot și sunați la securitate pentru ajutor. Asigurați-vă că computerele și componentele individuale, cum ar fi cardurile PC, au etichete de proprietate în interior și în exterior.

Securitatea companiei Tracking of Office Property (http://www.stoptheft.com) oferă etichete de securitate imprimate cu adeziv cianoacrilat de 360 kg, care necesită 360 kg de forță pentru a fi îndepărtate, cu o etichetă chimică de neșters „Proprietate furată”, care apare atunci când cineva îndepărtează eticheta.

Dacă vă puteți convinge clienții să folosească dispozitive de alertă pe computerele lor, aceasta poate crește șansele ca aceștia să revină. Trackit (http://www.trackit-corp.com) este un dispozitiv de alertă din două părți care utilizează un transmițător legat de lanț și un receptor miniatural găsit într-o geantă de computer. Când emițătorul se află la mai mult de 12 metri distanță de receptor, receptorul emite o sirenă de 110 dB, ceea ce de obicei face ca hoțul să arunce punga furată.

În sfârșit, păstrați o listă de modele și numere de serie separate de dispozitivele în sine. Aveți nevoie de aceste informații pentru cererea dumneavoastră de asigurare.

Când descoperiți că unul dintre computerele conectate la rețeaua dvs. a fost pierdut sau furat, este important să protejați restul rețelei. Dacă este posibil, modificați SSID-ul rețelei, parola și cheile WEP cât mai curând posibil. Dacă rețeaua dvs. utilizează o listă de adrese MAC pentru controlul accesului, eliminați adresa MAC a dispozitivului furat din lista de conexiuni autorizate.

Conectarea rețelei dvs. la lume

Dacă utilizați o rețea fără fir pentru a partaja internetul unui cartier sau campus sau doriți să permiteți clienților și altor vizitatori să se conecteze la rețeaua dvs. fără fir, nu ar trebui să utilizați WEP sau alte instrumente de securitate pentru a restricționa accesul utilizatorilor cunoscuți, dar mai trebuie să ofere unele măsuri de securitate.

Dorința ta de a oferi oameni conexiune directa la Internet nu înseamnă că doriți să le lăsați să meargă pe alte computere din rețeaua dvs. - trebuie să vă izolați punctele de acces wireless de restul acesteia.

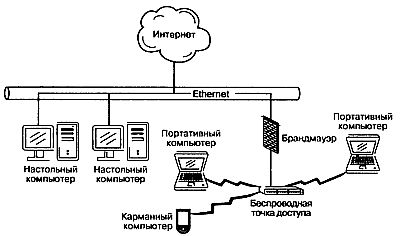

Dacă toate nodurile locale din rețea sunt conectate, cea mai buna metoda va plasa un firewall între hotspot wireless punct de acces și LAN cu fir, care vor permite punctului de acces (și computerelor conectate la acesta prin conexiuni fără fir) să se conecteze numai la Internet și nu la niciunul dintre nodurile rețelei locale cu fir, așa cum se arată în Fig. 14.8.

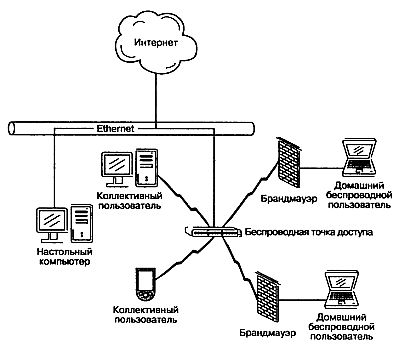

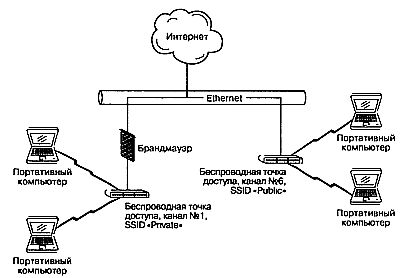

Cu toate acestea, dacă unele dintre computerele dvs. de acasă folosesc conexiuni wireless, trebuie să îi protejați împotriva accesului de către persoane din afara care utilizează partea partajată a rețelei dvs. Există câteva moduri de implementare a acestui plan: în fig. Figura 14.9 prezintă o rețea fără fir cu un firewall software pe fiecare computer de acasă, iar în fig. 14.10 - un sistem care utilizează două rețele fără fir separate cu SSID-uri diferite conectate la același site de internet. Regula generală este să utilizați unul sau mai multe firewall-uri pentru a izola partea colectivă a rețelei dvs. de computerele pe care nu doriți să le expuneți restului lumii.

Orez. 14.8

Orez. 14.9

Orez. 14.10

Note:

Pentru controlul centralizat al accesului la fișiere în Windows XP și Windows 2000, deschideți Click dreapta soareci meniul contextual Calculatorul meuși selectați Administra. În panoul din dreapta, selectați marcajul Foldere partajate, apoi Acțiuni. - Notă. științific ed.