Salutare tuturor, continuăm să configuram serverul de imprimare Windows și să studiem capacitățile și funcționalitatea acestuia. În partea anterioară, am învățat cum să instalăm imprimante prin politica de grup, metoda este excelentă, dar mai există una în afară de aceasta, aceasta este publicarea imprimantelor în AD, pe care o vom lua în considerare astăzi. Foarte des în cărțile educaționale, această metodă este considerată a doua cea mai importantă, concepută pentru cunoașterea computerelor a utilizatorilor, dar în practică aproape că nu este aplicabilă.

Configurarea imprimantei prin reclamă

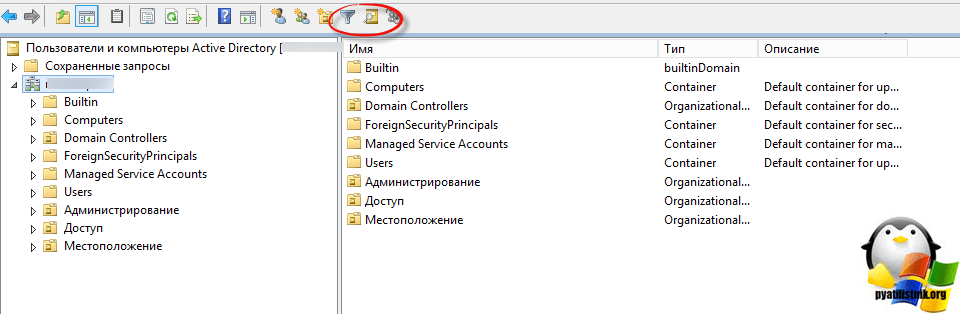

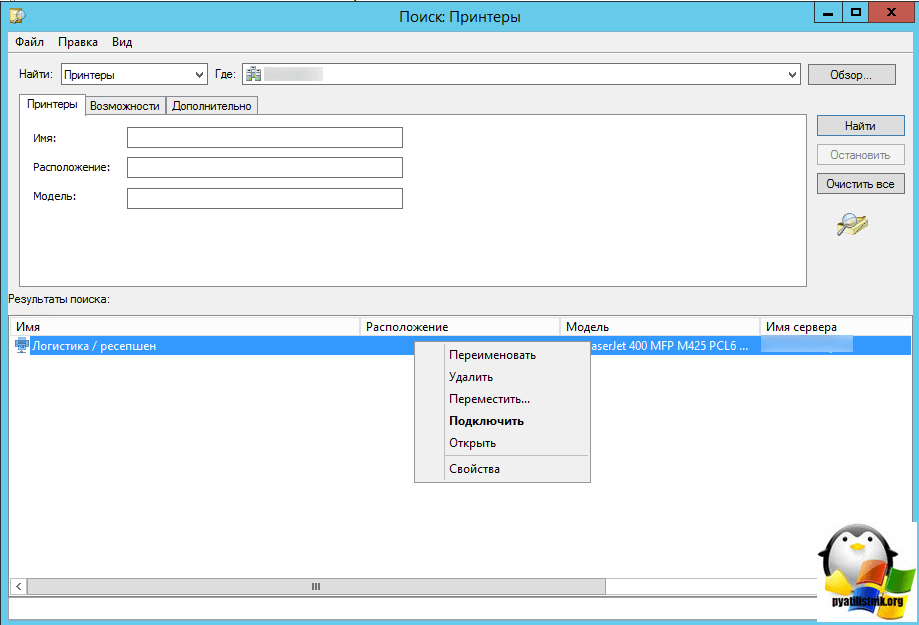

Și, deci, să ne uităm la ce este o publicație tipărită. Deschideți Acrive Directory Users and Computers sau ADUC snap-in. Faceți clic pe pictograma de căutare din partea de sus.

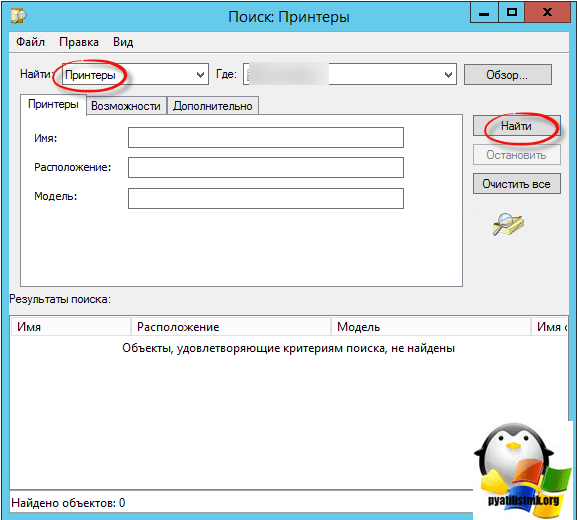

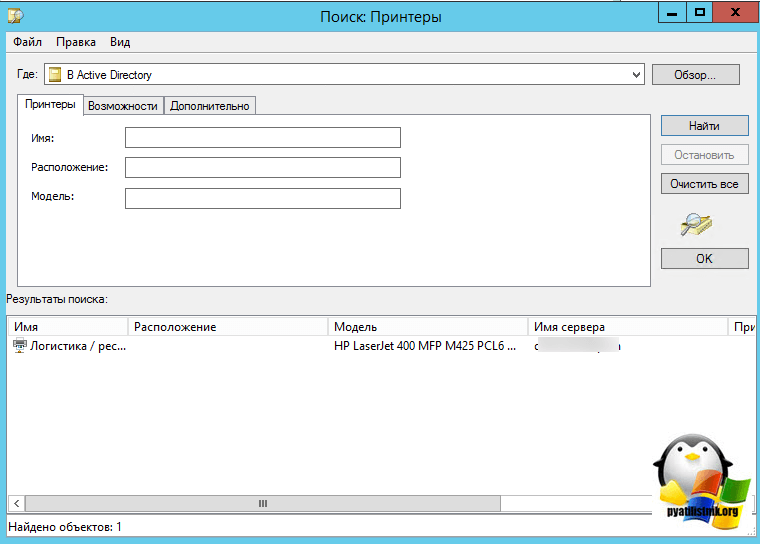

Veți vedea un formular de căutare, în care în elementul de căutare selectați imprimante, iar în prezentarea generală selectați un domeniu sau o pădure. Faceți clic pe Găsiți. După cum puteți vedea, nu am nicio imprimantă.

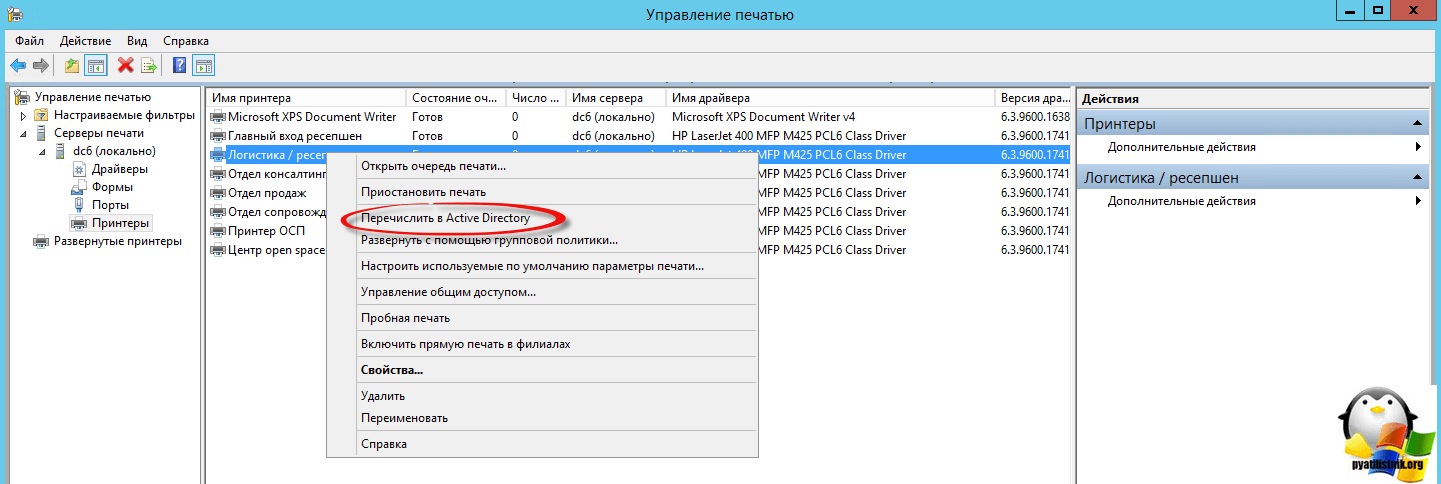

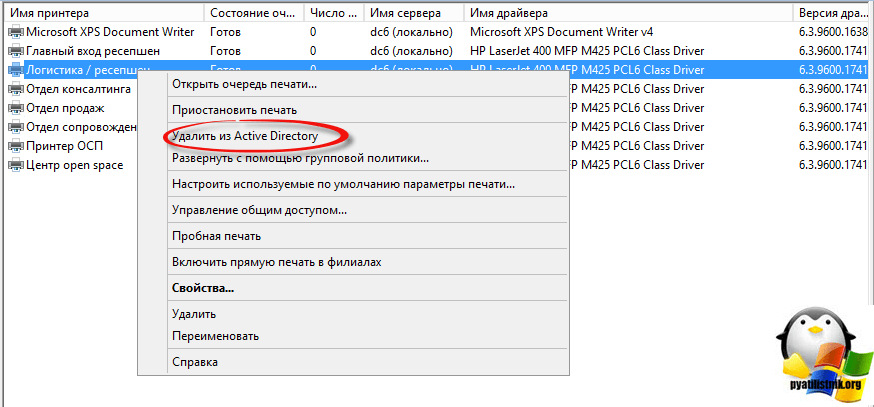

Acum accesați serverul de imprimare și faceți clic pe imprimanta dorită clic dreapta și din meniul contextual alege Listă în Active Directory, aceasta este publicația, aparent dificultăți de traducere.

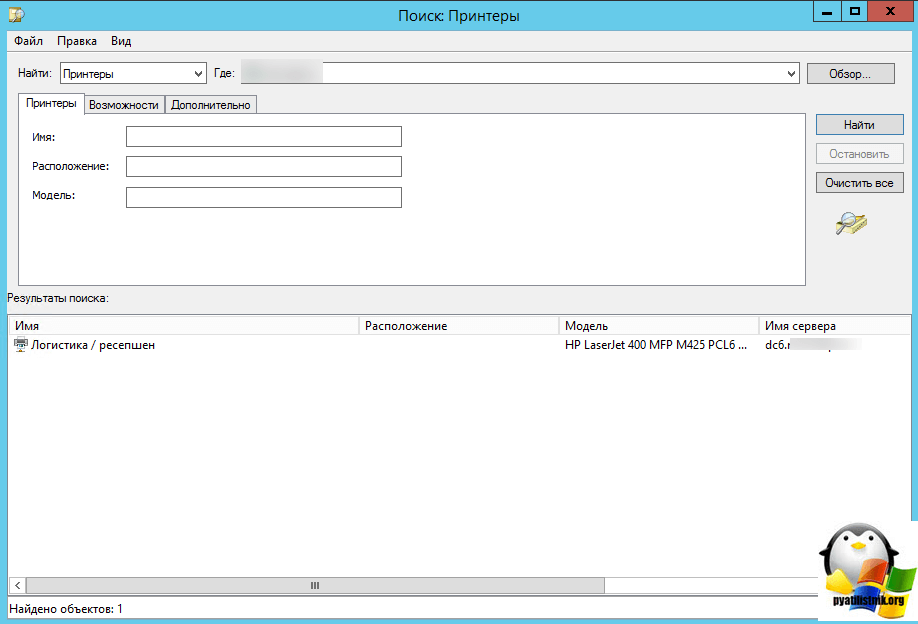

Nu va apărea nimic pe ecran, dar nu contează, reveniți la ADUC și căutați imprimante. După cum puteți vedea, anunțul vede deja imprimante și le conține în baza de date.

- Să aibă un nume de imprimantă

- Model

- Și numele serverului unde se află

Dacă te uiți la comenzile posibile, atunci există o conexiune, dar înțelegem că un utilizator obișnuit nu va urca aici și nu-l va lăsa să intre, dar există publicații plus, o vom lua în considerare mai jos.

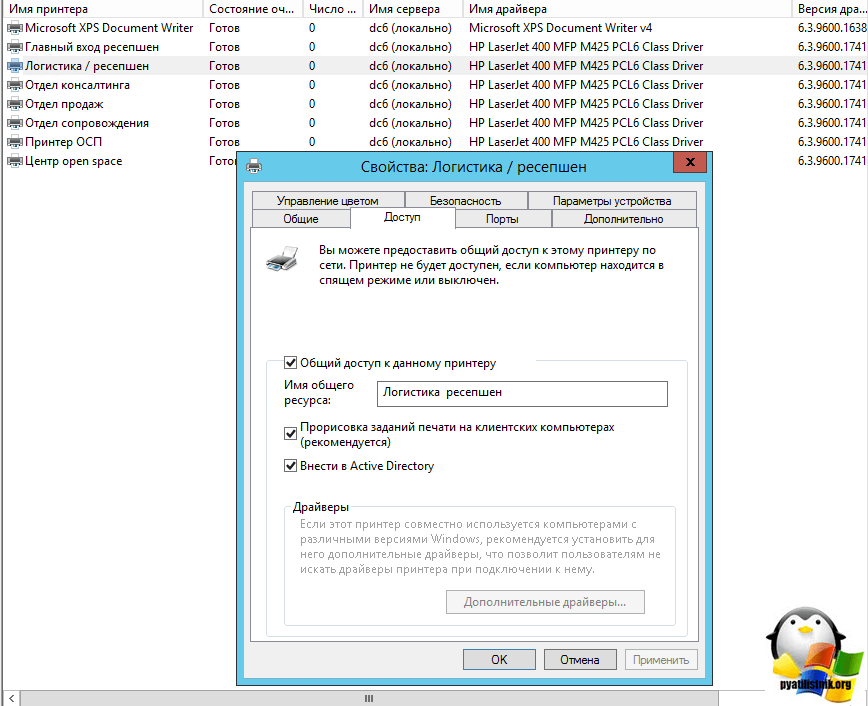

Ce se întâmplă când setați să enumerați imprimantele în AD, totul este simplu aici, în proprietățile imprimantei din fila Acces, caseta de selectare Adaugă la Active Directory este bifată.

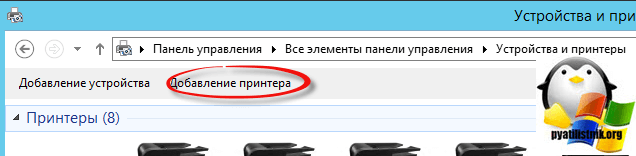

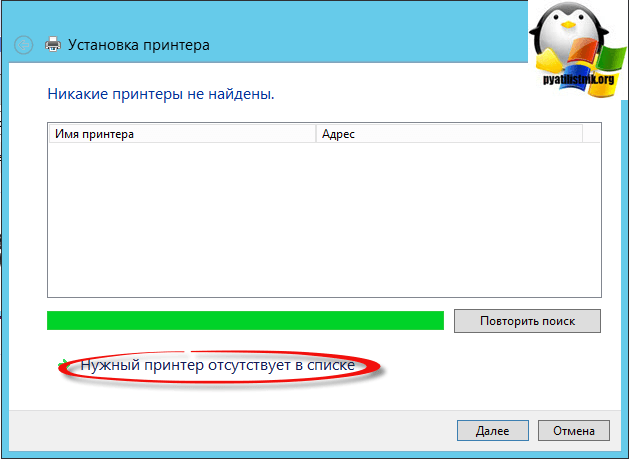

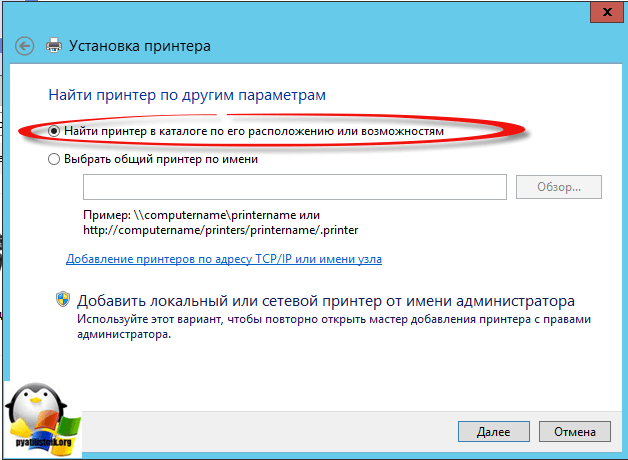

Acum să presupunem că nu ați avut timp să configurați o politică de grup sau că vă aflați într-un alt domeniu de încredere și aveți nevoie de o anumită imprimantă, apoi o puteți căuta atunci când adăugați un dispozitiv în panoul de control.

Se va deschide o casetă de căutare și veți obține o listă de imprimante.

Gestionarea imprimantei prin GP

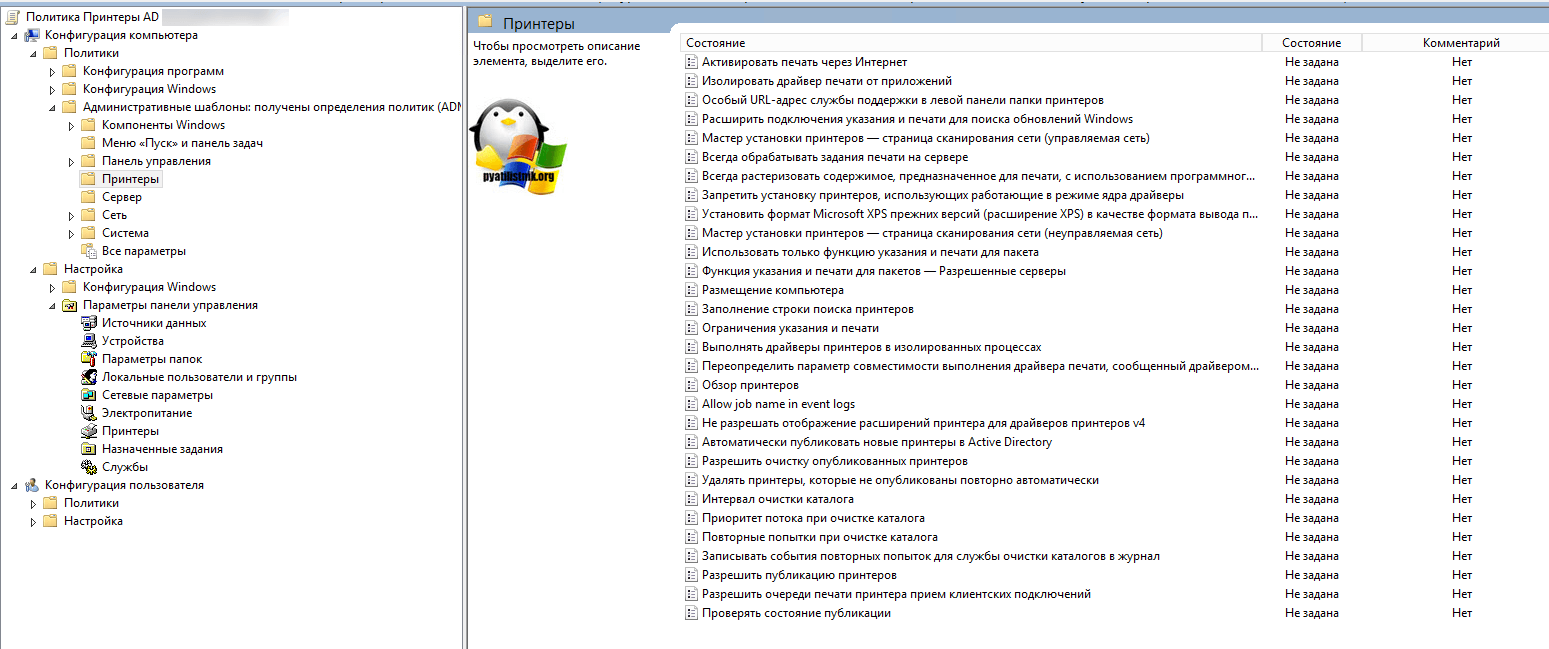

În reclame, imprimantele sunt configurate central prin politici de grup și există mai mult de 20 de setări pentru imprimantele publicate.

Deschideți Editorul de gestionare a politicilor de grup > Configurare computer\Politici\Șabloane administrative > Imprimante.

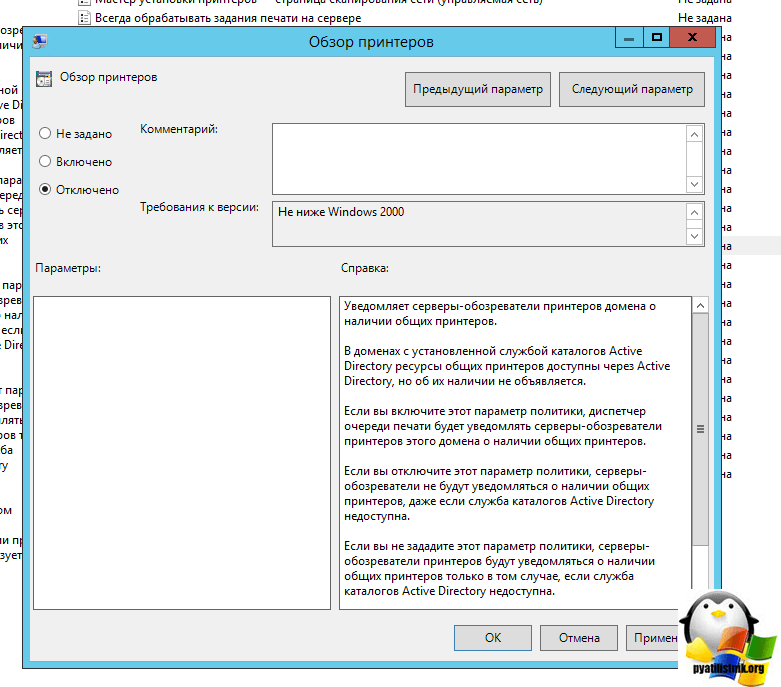

Ceea ce vă sfătuiesc să dezactivați este Prezentare generală a imprimantelor. După cum știți, în domeniile Active Directory, informații despre imprimante instalate stocat în Servicii de domeniu, cu toate acestea, în mod implicit, nu este anunțat în listele de navigare a Serviciului de director dacă utilizatorul este conectat la domeniu. Dacă Serviciile de domeniu Active Directory nu sunt disponibile, atunci imprimantele partajate vor fi adăugate la lista de navigare. La rândul său, dacă activați această setare de politică, spoolerul de imprimare va face publicitate imprimantelor partajate subsistemului de imprimare. Iar clienții, de fiecare dată când sunt anunțați despre disponibilitatea imprimantelor, trebuie să utilizeze licențe client. Pentru a împiedica subsistemul de imprimare să adauge imprimante partajate la lista de navigare, vă recomandăm să dezactivați această setare de politică

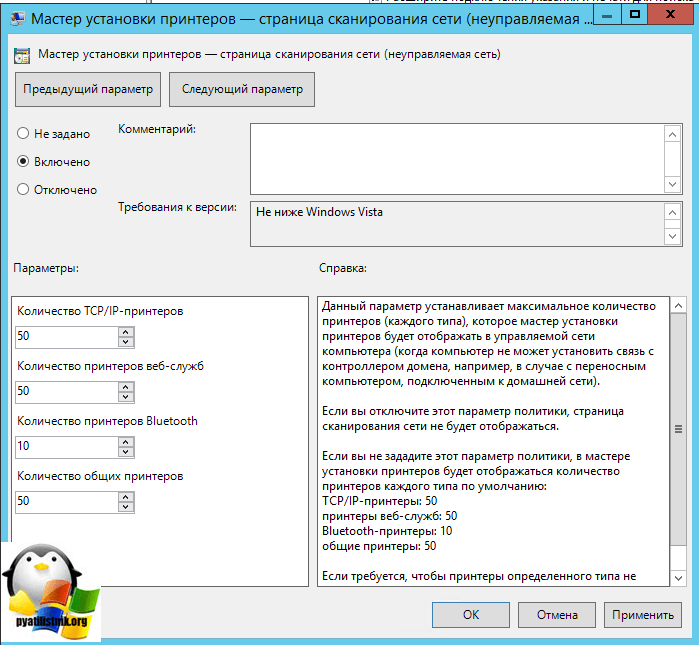

Expert pentru adăugare imprimante - Pagina de scanare în rețea (rețea negestionată)"Și Expert Adăugare imprimantă - Pagina de scanare în rețea (Rețea administrată). Prima este pentru setarea numărului de imprimante într-o rețea neadministrată, adică într-o rețea în care un controler de domeniu nu poate fi găsit, de exemplu, la un aeroport sau într-un mediu de acasă, iar al doilea, respectiv, pentru o rețea administrată unde un computer are acces la un controler de domeniu. Cu aceste setări de politică, puteți determina numărul de imprimante care sunt afișate pentru imprimantele TCP/IP, imprimantele pentru servicii Web, imprimantele Bluetooth și numărul de imprimante partajate care apar în lista de rezultate găsite. Setarea politicii pentru imprimantele gestionate diferă doar prin aceea că are încă capacitatea de a configura definiția Imprimante active Director. Valorile implicite pentru fiecare tip de imprimantă din setările politicii sunt diferite. În mod implicit, pentru o rețea negestionată, ar trebui să fie afișate 50 de imprimante TCP/IP, imprimante partajate și imprimante pentru servicii Web și ar trebui să fie afișate maximum 10 imprimante Bluetooth. La rândul lor, doar 20 de imprimante Active Directory și 10 imprimante Bluetooth ar trebui să fie afișate implicit într-o rețea administrată. Pentru a vă defini setările, în ambele setări de politică, setați butonul radio la opțiunea Activare și specificați propriul număr de imprimante pentru fiecare tip. De exemplu, pentru o rețea neadministrată, puteți seta cele trei tipuri la 10 și puteți seta imprimantele Bluetooth la 0. Aceasta înseamnă că expertul nu va afișa imprimantele. de acest tip. Pentru o rețea gestionată, setați valoarea la 20 pentru fiecare tip, în plus față de imprimantele partajate. Pentru acest tip, specificați o valoare de 10. Caseta de dialog pentru setările Expertului Adăugare imprimantă în rețea administrată este afișată mai jos:

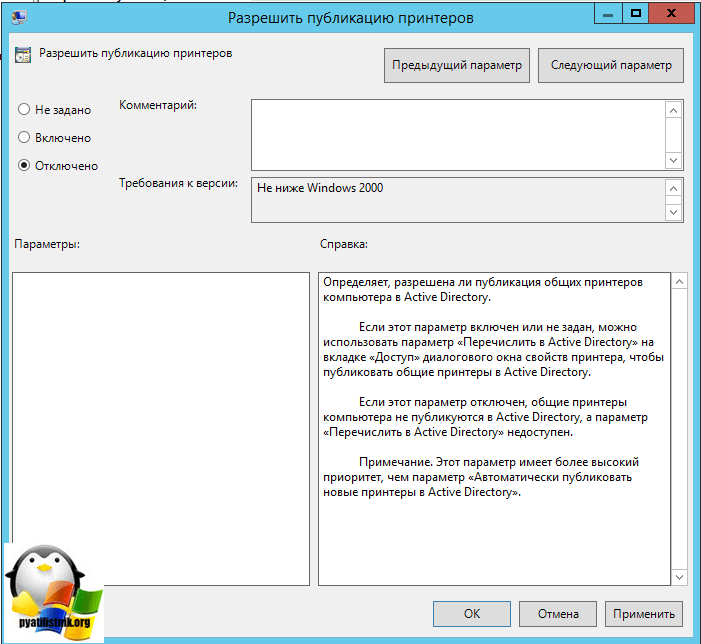

Următoarele setări de politică discutate în acest articol sunt pentru controlul publicării imprimantelor. După cum știți, fiecărui utilizator i se oferă în mod implicit posibilitatea de a publica o imprimantă în Active Directory. Imprimantele pot fi publicate în Active Directory bifând caseta de selectare Partajare în Active Directory din fila de acces a casetei de dialog cu proprietățile imprimantei publice instalate. Opțional, utilizatorii pot dezactiva această caracteristică setând butonul radio la Dezactivat în caseta de dialog cu proprietăți din setarea de politică Permite publicarea imprimantelor. Deoarece în majoritatea cazurilor nu este necesară dezactivarea publicării imprimantelor, ar trebui să setați butonul radio la Activat. După ce imprimanta este publicată, sistemul de operare trebuie să verifice dacă imprimantele publicate sunt disponibile în Active Directory Domain Services. În mod implicit, o astfel de verificare este efectuată o dată în timpul pornirii sistem de operare. Această setare poate fi controlată și folosind funcționalitatea Politicii de grup. Pentru a face acest lucru, deschideți caseta de dialog cu proprietăți pentru setarea de politică Verificați starea publicării, apoi selectați butonul radio pentru opțiunea Activat. După aceea, din lista derulantă Periodicitate pentru verificarea stării publicației, selectați intervalul de verificare a publicației. De exemplu, valoare optimă va fi de 4 ore, totuși, dacă specificați Niciodată, va fi la fel ca și dacă ați seta butonul radio la Dezactivat. Caseta de dialog cu proprietăți pentru această setare de politică, la intervalele specificate în lista derulantă corespunzătoare, este afișată mai jos:

O altă setare de politică care este responsabilă pentru publicarea imprimantelor care este discutată în acest articol se numește Ștergeți imprimantele care nu au fost republicate. Pentru ce este această setare de politică? Există situații în care, în timpul unei verificări a stării publicării, un computer a cărui imprimantă este publicată în Active Directory utilizând caracteristicile snap-in Active Directory - Utilizatori sau Calculatoare sau scenariu special Pubprn.vbs nu răspunde. Deci, această setare de politică determină dacă puteți reduce numărul de imprimante din Serviciile de domeniu folosind serviciul de curățare, care va fi discutat mai jos. Setând butonul radio la opțiunea Activare, puteți selecta una dintre următoarele opțiuni:

- Nu. Această setare este activată în mod implicit chiar dacă nu configurați această setare de politică și vă permite să nu ștergeți obiectele de imprimantă care nu sunt republicate automat;

- Doar dacă este găsit un server de imprimare. În acest caz, astfel de obiecte sunt șterse numai atunci când imprimanta nu este disponibilă, dar un server de imprimare funcțional poate fi găsit în rețea;

- Când imprimanta nu este găsită. În acest caz, imprimanta va fi ștearsă dacă computerul nu răspunde în momentul în care acesta din urmă ar trebui să fie publicat automat.

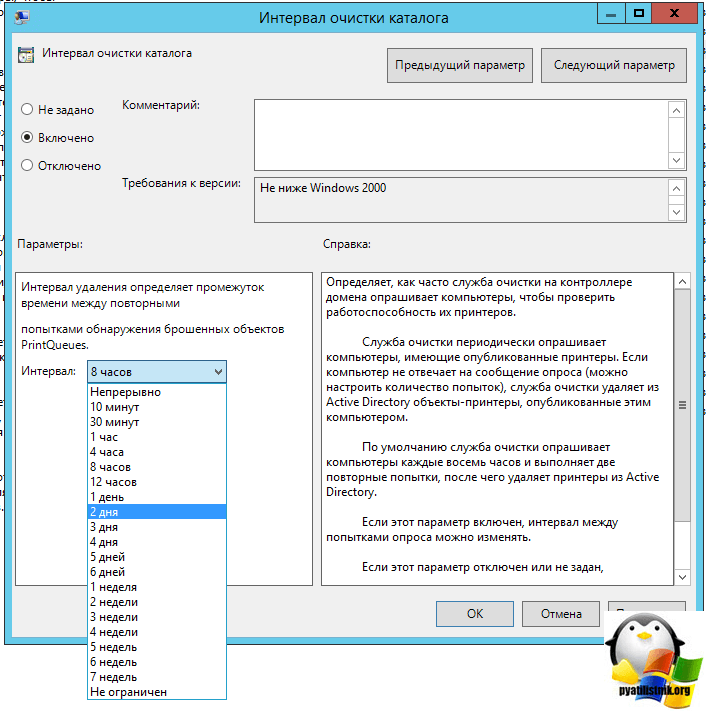

Următoarele patru setări de politică controlează capacitatea de a curăța imprimantele. De fapt, serviciul de curățare este conceput pentru a elimina obiectele de imprimantă din Active Directory Domain Services. Prima opțiune de curățare discutată în acest articol este numită Interval de curățare Active Directory. Practic, setarea anterioară descrisă în acest articol depinde direct de valoarea pe care o specificați în setarea curentă a politicii. Cu această setare de politică, puteți specifica intervalul care determină perioada de timp în care serviciul de eliminare a unui controler de domeniu interogează computerele pentru starea de sănătate a imprimantelor publicate. În consecință, dacă computerul nu răspunde la cerere, atunci obiectul imprimantă publicat în Active Directory Domain Services va fi șters. Setați butonul radio la opțiunea Activare și din lista derulantă Interval specificați intervalul de timp necesar între încercările de a detecta așa-numitele computere abandonate. Se recomandă ca acest interval să fie mai mare decât cel specificat în setarea anterioară a politicii, de exemplu, după cum se arată în ilustrația următoare, 12 ore:

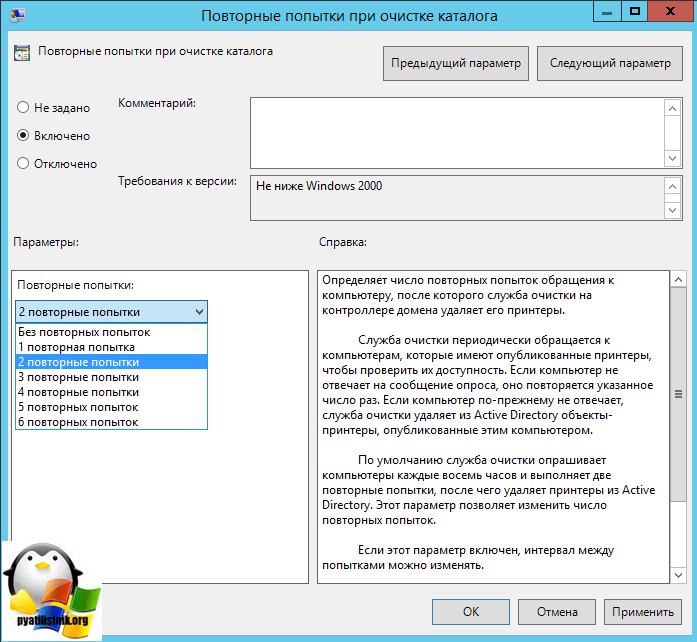

Pentru a vă asigura că obiectul imprimantă nu este șters accidental într-un moment în care, în anumite circumstanțe, computerul care a publicat imprimanta poate fi accidental indisponibil, ar trebui să determinați numărul de încercări pentru a contacta computerul care a publicat imprimanta, după care curățarea service elimină obiectul imprimantă din Active Domain Services Directory. În mod implicit, serviciul de curățare interoghează computerul de două ori înainte de a elimina un obiect din Serviciile de domeniu. Folosind o setare de politică Reîncercări de curățare Active Directory puteți modifica numărul de repetări. Deschideți caseta de dialog cu proprietăți pentru această setare de politică și din lista derulantă Reluări selectați numărul de repetări de care aveți nevoie, de exemplu, trei repetări și faceți clic pe butonul OK.

După cum am menționat de mai multe ori, dacă computerul care a publicat imprimanta nu răspunde la mesajul de sondare în cadrul încercărilor specificate în setarea de politică anterioară, imprimanta va fi ștearsă din Active Directory. Opțional, puteți împiedica curățarea imprimantelor publicate anterior setând butonul radio la Dezactivat în caseta de dialog cu proprietățile setării politicii Permite curățarea imprimantelor publicate. Desigur, această setare de politică va salva imprimantele publicate de la purjare dacă computerele care publică imprimante trebuie să fie oprite, totuși, în caseta de dialog pentru această setare, este mai bine să setați comutatorul la opțiunea Activare.

Este apelată ultima setare de politică care vă permite să configurați serviciul de curățare Prioritatea firului la ștergerea Active Directory. Ați ghicit, folosind proprietățile acestei setări de politică, puteți specifica o prioritate care influențează ordinea în care este primit timpul CPU, care determină dacă alte procese care ar putea avea o prioritate mai mare sunt susceptibile de a fi preemptate. Fluxul de curățare în sine, în consecință, elimină obiectele de imprimantă inutile din serviciile de domeniu Active Directory. cădere brusca PrioritateÎn caseta de dialog de proprietăți pentru această setare de politică, puteți găsi 5 valori: Cel mai mic, Sub medie, Mediu, Peste medie și Cel mai mare. Valoarea implicită este setată la Mijloc, dar pentru că firul de curățare nu este un proces din prim-plan care rulează pe un controler de domeniu (și firul de curățare rulează doar pe controlere de domeniu).

După cum puteți vedea, există o mulțime de setări, restul le puteți citi în descrierea politicilor. În continuare, vom vorbi despre securitatea imprimantelor și a tipăririi. Pentru a anula publicarea unei imprimante, faceți clic dreapta pe serverul de imprimare și selectați

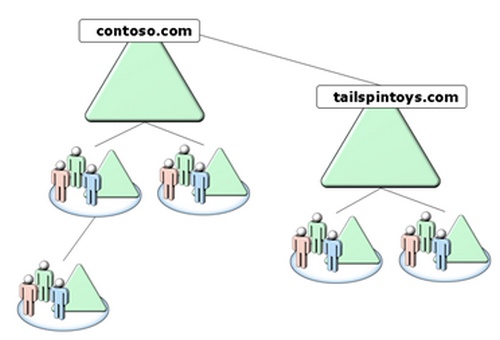

O pădure în AD DS este cea mai mare nivel superior ierarhii ale structurii logice. O pădure Active Directory reprezintă un singur director. Pădurea este o limită de securitate. Aceasta înseamnă că administratorii de pădure au control complet asupra accesului la informațiile stocate în pădure și accesul la controlerele de domeniu utilizate pentru implementarea pădurii.

Organizațiile implementează de obicei o singură pădure, cu excepția cazului în care există o nevoie specifică de mai multe păduri. De exemplu, dacă doriți să creați zone administrative separate pentru diferite părți ale organizației dvs., trebuie să creați mai multe păduri pentru a reprezenta acele zone.

La implementarea mai multor păduri într-o organizație, fiecare pădure, implicit, funcționează separat de alte păduri, ca și cum ar fi singura pădure din organizație.

Notă. Pentru a integra mai multe păduri, puteți crea relații de securitate între ele, care se numesc trusturi străine sau forestiere.

Operațiuni la nivel de pădure

Active Directory Domain Services este un serviciu de director multi-master. Aceasta înseamnă că majoritatea modificărilor de director pot fi făcute pe orice instanță de director care poate fi scrisă, adică pe orice controler de domeniu care poate fi scris. Cu toate acestea, unele modificări sunt exclusive. Aceasta înseamnă că pot fi realizate doar pe un controler de domeniu specific din pădure sau domeniu, în funcție de modificarea specifică. Se spune că controlerele de domeniu pe care pot fi făcute aceste modificări exclusive conțin roluri de maestru de operațiuni. Există cinci roluri de master operațiuni, dintre care două sunt roluri la nivel de pădure și celelalte trei sunt roluri la nivel de domeniu.

Două roluri de maestru de operațiuni la nivel de pădure:

- Maestru de nume de domeniu. Sarcina maestrului de numire a domeniului este să se asigure că există nume unice în toată pădurea. Garantează că există un singur copac complet în întreaga pădure. Numele domeniului fiecare calculator.

- Proprietarul schemei. Schema master ține evidența schemei pădurii și acceptă modificări ale structurii de bază a pădurii.

Deoarece aceste roluri sunt roluri esențiale la nivel de pădure, ar trebui să existe un singur master de schemă și un maestru de denumire a domeniului în fiecare pădure.

Materiale suplimentare:

O schemă este o componentă a AD DS care definește toate obiectele și atributele pe care AD DS le utilizează pentru a stoca date.

AD DS stochează și preia informații din multe aplicații și servicii. Prin urmare, pentru a putea stoca și replica datele din acestea surse diferite, Active Directory Domain Services definește standardul pentru stocarea datelor într-un director. Având un standard de păstrare a datelor, AD DS poate prelua, actualiza și replica datele, menținând în același timp integritatea acestora.

Obiectele sunt folosite ca unități de stocare în AD DS. Toate obiectele sunt definite în schemă. De fiecare dată când directorul procesează date, directorul interogează schema pentru definiția obiectului corespunzătoare. Pe baza definiției obiectului din schemă, directorul creează obiectul și stochează datele.

Definițiile obiectelor determină tipurile de date pe care obiectele le pot stoca, precum și sintaxa datelor. Pe baza acestor informații, schema asigură că toate obiectele sunt conforme cu definițiile lor standard. Drept urmare, Active Directory Domain Services poate stoca, prelua și valida datele pe care le gestionează, indiferent de aplicația care este sursa inițială a datelor. Doar datele care au o definiție de obiect existentă în schemă pot fi stocate în director. Dacă doriți să stocați date de un tip nou, trebuie mai întâi să creați o nouă definiție de obiect în schema pentru acele date.

Schema din AD DS definește:

- obiecte utilizate pentru stocarea datelor în director;

- reguli care definesc ce tipuri de obiecte pot fi create, ce atribute trebuie definite la crearea unui obiect și care atribute sunt opționale;

- structura și conținutul directorului în sine.

Schema este un element de master unic Active Directory Domain Services. Aceasta înseamnă că modificările schemei trebuie făcute pe controlerul de domeniu care deține rolul de maestru al operațiunilor cu schema.

Schema este replicată printre toate controlerele de domeniu din pădure. Orice modificare adusă schemei este replicată tuturor controlerelor de domeniu din pădure de la deținătorul rolului de maestru al operațiunilor de schemă, care este de obicei primul controler de domeniu din pădure.

Deoarece schema determină stocarea informațiilor și orice modificări aduse schemei afectează toți controlorii de domeniu, modificările schemei ar trebui făcute numai atunci când este necesar (printr-un proces strict controlat) după ce testarea a fost efectuată pentru a se asigura că nu există un impact negativ asupra restul pădurii.

Deși nu puteți face modificări în schemă în mod direct, unele aplicații fac modificări schemei pentru a accepta funcții suplimentare. De exemplu, atunci când instalați Microsoft Exchange Server 2010 într-o pădure Active Directory Domain Services, programul de instalare extinde schema pentru a accepta noi tipuri de obiecte și atribute.

Material suplimentar:

1.3 Ce este un domeniu.

Un domeniu este o graniță administrativă. Toate domeniile au un cont de administrator care are autoritate administrativă completă pentru toate obiectele din domeniu. Deși un administrator poate delega administrarea obiectelor dintr-un domeniu, contul de administrator păstrează controlul administrativ deplin asupra tuturor obiectelor din domeniu.

ÎN versiuni timpurii Windows Server domeniile s-au gândit a fi concepute pentru a asigura separarea administrativă completă; într-adevăr, unul dintre motivele principale pentru alegerea unei topologii cu mai multe domenii a fost asigurarea unei astfel de separari. Cu toate acestea, în AD DS, un cont de administrator din domeniul rădăcină a pădurii are control administrativ deplin asupra tuturor obiectelor din pădure, ceea ce face ca această separare administrativă la nivel de domeniu să nu fie validă.

Domeniul este granița de replicare. Serviciile de domeniu Active Directory sunt formate din trei elemente sau secțiuni, - scheme, secțiunea de configurareȘi partiție de domeniu. De obicei, doar partiția de domeniu se schimbă frecvent.

Secțiunea de domeniu conține obiecte care probabil ar trebui actualizate frecvent; astfel de obiecte sunt utilizatori, computere, grupuri și unități organizaționale. Prin urmare, replicarea AD DS constă în principal din actualizări ale obiectelor definite în partiția de domeniu. Numai controlorii de domeniu dintr-un anumit domeniu primesc actualizări ale partițiilor de domeniu de la alți controlori de domeniu. Partiționarea datelor permite organizațiilor să reproducă datele numai acolo unde este nevoie. Ca rezultat, catalogul se poate scala la nivel global printr-o rețea cu lățime de bandă limitată.

Domeniul este granița de autentificare. Autenticitatea fiecăruia cont un utilizator dintr-un domeniu poate fi verificat de controlorii acelui domeniu. Domeniile forestiere au încredere unul în celălalt, astfel încât un utilizator dintr-un domeniu să poată accesa resursele aflate în alt domeniu.

Operațiuni la nivel de domeniu

Există trei roluri de master operațiuni în fiecare domeniu. Aceste roluri, atribuite inițial primului controler de domeniu din fiecare domeniu, sunt enumerate mai jos.

- Proprietarul identificatorului relativ (RID). Ori de câte ori un obiect este creat în AD DS, controlerul de domeniu în care este creat obiectul îi atribuie un număr unic de identificare numit identificator de securitate (SID). Pentru a împiedica doi controlori de domeniu să aloce același SID la două obiecte diferite, masterul RID alocă blocuri SID fiecărui controler de domeniu din domeniu.

- Emulator PDC. Acest rol este cel mai important, deoarece pierderea lui temporară devine vizibilă mult mai repede decât pierderea oricărui alt rol de maestru de operațiuni. Este responsabil pentru o serie de funcții la nivel de domeniu, inclusiv:

- actualizați starea de blocare a contului;

- crearea și replicarea unui singur master a unui GPO;

- sincronizare de timp pentru domeniu.

- Proprietarul infrastructurii. Acest rol este responsabil pentru menținerea referințelor la obiecte pe mai multe domenii. De exemplu, atunci când un grup dintr-un domeniu include un membru dintr-un alt domeniu, comandantul infrastructurii este responsabil pentru menținerea integrității acelei legături.

Aceste trei roluri trebuie să fie unice în fiecare domeniu, astfel încât nu poate exista decât un master RID, un emulator primar de controler de domeniu (PDC) și un master de infrastructură în fiecare domeniu.

Materiale suplimentare:

Dacă AD DS conține mai multe domenii, trebuie să definiți relațiile dintre domenii. Dacă domeniile au o rădăcină comună și un spațiu de nume contiguu, ele fac parte din același arbore Active Directory. Arborele nu servește niciun scop administrativ. Cu alte cuvinte, nu există administrator de arbore pentru că există un administrator de pădure sau de domeniu. Arborele oferă o grupare ierarhică logică de domenii care au relații părinte-copil definite de numele lor. Arborele Active Directory se mapează la un spațiu de nume Domain Name Service (DNS).

Dacă AD DS conține mai multe domenii, trebuie să definiți relațiile dintre domenii. Dacă domeniile au o rădăcină comună și un spațiu de nume contiguu, ele fac parte din același arbore Active Directory. Arborele nu servește niciun scop administrativ. Cu alte cuvinte, nu există administrator de arbore pentru că există un administrator de pădure sau de domeniu. Arborele oferă o grupare ierarhică logică de domenii care au relații părinte-copil definite de numele lor. Arborele Active Directory se mapează la un spațiu de nume Domain Name Service (DNS).

Arborele Active Directory sunt creați pe baza relațiilor dintre domeniile pădurii. Nu există niciun motiv bun pentru care ar trebui sau nu ar trebui să creați mai mulți copaci într-o pădure. Cu toate acestea, rețineți că un singur arbore cu spațiul său de nume contiguu este mai ușor de gestionat și mai ușor de vizualizat de către utilizatori.

Dacă există mai multe spații de nume acceptate, luați în considerare utilizarea mai multor copaci în aceeași pădure. De exemplu, dacă organizația dvs. are mai multe departamente de producție diferite cu identificatori publici diferiți, puteți crea un arbore diferit pentru fiecare departament de producție. Rețineți că nu există o separare a administrației în acest scenariu, deoarece administratorul rădăcinii pădurii are în continuare control deplin asupra tuturor obiectelor din pădure, indiferent de arborele în care se află.

1.5 Diviziuni

Subdiviziune este un obiect container dintr-un domeniu care poate fi utilizat pentru a grupa utilizatori, grupuri, computere și alte obiecte. Există două motive pentru a crea diviziuni.

- Configurați obiectele conținute în OU. Puteți atribui GPO unei unități organizaționale și puteți aplica setările tuturor obiectelor din acea unitate organizațională.

- Delegarea controlului administrativ al obiectelor dintr-o unitate organizatorică. Puteți atribui drepturi de gestionare a OU, delegând astfel gestionarea OU unui utilizator sau unui grup care nu este administrator în Active Directory Domain Services.

Notă. O unitate organizațională este cel mai mic domeniu sau unitate căreia îi puteți aloca setări de politică de grup sau îi puteți delega drepturi administrative.

Unitățile organizaționale pot fi utilizate pentru a reprezenta structuri logice ierarhice din cadrul unei organizații. De exemplu, puteți crea divizii care reprezintă departamente dintr-o organizație, regiuni geografice din cadrul unei organizații și divizii care sunt o combinație de departamente și zone geografice. Apoi puteți gestiona configurația și utiliza conturile de utilizator, grup și computer pe baza modelului de organizare creat de dvs.

Fiecare domeniu Active Directory Domain Services are set standard containere și OU care sunt create atunci când instalați Active Directory Domain Services. Aceste containere și divizii sunt enumerate mai jos.

- Containerul de domeniu care servește ca container rădăcină al ierarhiei.

- Container încorporat care conține conturi implicite de administrator de servicii.

- Containerul de utilizatori care este locația implicită pentru noile conturi de utilizator și grupuri create în domeniu.

- Containerul computerului care este locația implicită pentru noile conturi de computer care sunt create în domeniu.

- Unitatea organizatorică a controlerelor de domeniu, care este locația implicită pentru conturile de computer ale controlerului de domeniu.

1.6 Relații de încredere

O relație de încredere permite unei entități de securitate să aibă încredere în altă entitate de securitate în scopuri de autentificare. În sistemul de operare Windows Server 2008 R2, obiectul de securitate este domeniul Windows.

O relație de încredere permite unei entități de securitate să aibă încredere în altă entitate de securitate în scopuri de autentificare. În sistemul de operare Windows Server 2008 R2, obiectul de securitate este domeniul Windows.

Scopul principal al unui trust este de a facilita accesul unui utilizator dintr-un domeniu la o resursă dintr-un alt domeniu, fără a fi necesar să mențină un cont de utilizator în ambele domenii.

În orice relație de încredere, există două părți implicate - entitatea de încredere și entitatea de încredere. O entitate de încredere este o entitate care deține o resursă, iar o entitate de încredere este o entitate cu un cont. De exemplu, dacă împrumuți cuiva un laptop, ai încredere în acea persoană. Sunteți obiectul care deține resursa. Resursa este laptopul dvs.; persoana căreia i se împrumută laptopul este un obiect de încredere cu cont.

Tipuri de relații de încredere

Relațiile de încredere pot fi unidirecționale sau bidirecționale.

Încrederea unidirecțională înseamnă că, deși o entitate are încredere în alta, inversul nu este adevărat. De exemplu, dacă îi împrumuți lui Steve laptopul tău, nu înseamnă că Steve îți va împrumuta neapărat mașina lui.

Într-o încredere bidirecțională, ambele entități au încredere una în alta.

Relațiile de încredere pot fi fie tranzitive, fie netranzitive. Dacă obiectul A are încredere în obiectul B în încredere tranzitivă și obiectul B are încredere în obiectul C, atunci obiectul A are încredere și în obiectul C. De exemplu, dacă îi împrumuți lui Steve laptopul și Steve îi împrumută mașina lui Mary, îi poți împrumuta lui Mary telefonul tău mobil.

Windows Server 2008 R2 acceptă o varietate de trusturi concepute pentru a fi utilizate într-o varietate de situații.

În aceeași pădure, toate domeniile au încredere unul în celălalt folosind încrederi interne tranzitive în două sensuri. În esență, aceasta înseamnă că toate domeniile au încredere în toate celelalte domenii. Aceste relații de încredere se extind prin copacii pădurii. În plus față de aceste încrederi generate automat, puteți configura încrederi suplimentare între domeniile pădurii, între această pădure și alte păduri și între această pădure și alte entități de securitate, cum ar fi tărâmurile Kerberos sau domeniile sistemului de operare. Microsoft Windows NT® 4.0. Următorul tabel oferă informații suplimentare.

| tip de încredere | Tranzitivitatea | Direcţie | Descriere |

|---|---|---|---|

| Extern | netranzitiv | Încrederile externe sunt utilizate pentru a acorda acces la resursele situate într-un domeniu Windows NT Server 4.0 sau într-un domeniu care se află într-o pădure separată care nu este alăturată de o încredere de pădure. | |

| Zona de încredere | tranzitiv sau netranzitiv. | Unilateral sau bilateral. | Încrederile de tărâm sunt utilizate pentru a crea o relație de încredere între un tărâm Kerberos gestionat de un sistem de operare non-Windows și un sistem de operare Windows Server 2008 sau un domeniu Windows Server 2008 R2. |

| trust forestier | tranzitiv | Unilateral sau bilateral. | Utilizați trusturile forestiere pentru a împărți resursele între păduri. Dacă trusturile forestiere sunt bidirecționale, cererile de autentificare făcute în orice pădure pot ajunge în altă pădure. |

| Încredere direct stabilită | tranzitiv | Unilateral sau bilateral. | Încrederile direct stabilite sunt utilizate pentru a reduce timpii de conectare a utilizatorilor între două domenii într-o pădure Windows Server 2008 sau Windows Server 2008 R2. Acest lucru se aplică atunci când două domenii sunt separate de doi arbori de domenii. |

2. Implementarea Serviciilor de Domeniu Active Directory

Pentru a implementa Active Directory Domain Services, trebuie să implementați controlere de domeniu. Pentru a optimiza AD DS, este important să înțelegeți unde și cum să creați controlere de domeniu pentru a vă optimiza infrastructura de rețea.

2.1 Ce este un controler de domeniu?

Domeniul este creat atunci când computerul este promovat Windows server Server 2008 R2 către controlerul de domeniu. Controlerele de domeniu găzduiesc Servicii de domeniu Active Directory.

Controlerele de domeniu oferă următoarele funcții într-o rețea.

- Oferă autentificare. Controlorii de domeniu mențin o bază de date de conturi de domeniu și oferă servicii de autentificare.

- Conține roluri de master operațiuni ca oportunitate suplimentară. Aceste roluri erau cunoscute anterior ca roluri FSMO (Flexible Single Master Operations). Există cinci roluri de master operațiuni - două roluri la nivel de pădure și trei roluri la nivel de domeniu. Aceste roluri pot fi migrate după cum este necesar.

- Conține catalogul global ca o caracteristică opțională. Orice controler de domeniu poate fi desemnat ca server de catalog global.

Notă. Catalogul global este o bază de date distribuită care conține o reprezentare care poate fi căutată a fiecărui obiect din toate domeniile dintr-o pădure cu mai multe domenii. Totuși, catalogul global nu conține toate atributele pentru fiecare obiect. În schimb, menține un subset de atribute care sunt cel mai probabil să fie utile în căutările de domenii.

2.2 Ce este un RODC?

Controlerul de domeniu numai pentru citire este un nou tip de controler de domeniu în Windows Server 2008 R2. Prin utilizarea unui RODC, organizațiile pot implementa cu ușurință un controler de domeniu în locații în care securitatea fizică nu poate fi garantată. Un RODC găzduiește o replică a bazei de date numai în citire în AD DS pentru acel domeniu. Un RODC poate funcționa și ca server de catalog global.

Începând cu Windows Server 2008, o organizație poate implementa un RODC în cazurile limitate lățimea de bandă canale retea globala sau securitate fizică insuficientă a computerelor. Drept urmare, utilizatorii în această situație pot beneficia de:

- securitate sporită;

- autentificare mai rapidă;

- acces mai eficient la resursele rețelei.

| Funcția controler de domeniu numai pentru citire | Explicaţie |

| Baza de date Active Directory numai pentru citire | Cu excepția parolelor de cont, un RODC conține toate obiectele și atributele Active Directory care sunt prezente într-un controler de domeniu care poate fi scris. Cu toate acestea, nu se pot face modificări la o replică care este stocată într-un RODC. Modificările trebuie făcute pe un controler de domeniu care poate fi scris și replicate pe un controler de domeniu numai pentru citire. |

| Replicare unidirecțională | Deoarece modificările nu sunt scrise direct în RODC, nu se fac modificări în RODC. Prin urmare, controlerele de domeniu care pot fi scrise care sunt parteneri de replicare nu ar trebui să primească modificări de la controlerul numai pentru citire. Ca rezultat, volumul de lucru al serverelor cap de pod din hub este redus și este necesar mai puțin efort pentru a monitoriza replicarea. |

| Memorarea în cache a acreditărilor | Memorarea în cache a acreditărilor este stocarea acreditărilor utilizatorului sau computerului. Acreditările constau în set mic parole (aproximativ zece) asociate cu principii de securitate. În mod implicit, un RODC nu stochează acreditările de utilizator și computer. Excepțiile sunt contul de computer RODC și contul special krbtgt (contul Kerberos Key Distribution Service Center) care există pe fiecare RODC. Orice altă memorie cache a acreditărilor trebuie să fie activată în mod explicit pe RODC. |

| Separarea rolurilor de administrator | Rol administrator local Un RODC poate fi delegat oricărui utilizator de domeniu fără a-i acorda niciun drept asupra domeniului sau altor controlori de domeniu. În acest caz utilizator local Sucursala se va putea conecta la RODC și va efectua operațiuni de întreținere pe acesta, cum ar fi actualizarea unui driver. Cu toate acestea, utilizatorul sucursalei nu va avea dreptul de a se conecta la niciun alt controler de domeniu sau de a efectua alte sarcini administrative din domeniu. |

| Serviciu de nume de domeniu numai pentru citire | Serviciul DNS Server poate fi instalat pe un RODC. Un RODC poate replica toate partițiile de director de aplicații care sunt utilizate de serverul DNS, inclusiv partițiile ForestDNSZones și DomainDNSZones. Dacă serverul DNS este instalat pe un RODC, clienții îl pot interoga pentru rezoluția numelui la fel ca orice alt server DNS. |

Rolul unui RODC este rezumat mai jos.

- Controlerul de domeniu care acționează ca master al operațiunilor emulatorului PDC pentru domeniu trebuie să ruleze un sistem de operare. sisteme Windows Server 2008. Acest lucru este necesar pentru a crea un cont nou krbtgt pentru un controler de domeniu numai pentru citire, precum și pentru operațiunile curente ale controlerului de domeniu respectiv.

- RODC necesită ca cererile de autentificare să fie redirecționate către serverul de catalog global (sub Control Windows Server 2008) situat pe site-ul cel mai apropiat de site-ul cu acest controler. O politică de replicare a parolei este setată pe acest controler de domeniu pentru a determina dacă acreditările sunt replicate la locația sucursalei pentru o solicitare redirecționată de la RODC.

- Pentru ca delegarea constrânsă Kerberos să fie disponibilă, nivelul funcțional al domeniului trebuie setat la Windows Server 2003. Delegarea constrânsă este utilizată pentru apelurile de securitate care trebuie uzurpate în contextul apelantului.

- Pentru ca valoarea asociată să fie replicată, nivelul funcțional al pădurii trebuie setat la Windows Server 2003. Acest lucru asigură un nivel mai ridicat de compatibilitate cu replicarea.

- Trebuie să rulați adprep /rodcprep o dată în pădure. Acest lucru va actualiza permisiunile pentru toate partițiile directorului de aplicații DNS din pădure pentru a facilita replicarea între RODC-uri care sunt și servere DNS.

- Un RODC nu poate deține roluri de master operațiuni și nu poate acționa ca un server cap de pod de replicare.

- Un RODC poate fi implementat pe un sistem Server Core pentru securitate suplimentară.

Un site este o reprezentare logică a unei zone geografice pe web. Un site reprezintă marginea unei rețele de mare viteză pentru computerele Active Directory Domain Services, adică computerele care pot comunica la viteză mare și latență scăzută pot fi combinate într-un site; Controloarele de domeniu dintr-un site reproduc datele AD DS într-o manieră optimizată pentru acel mediu. această configurație de replicare este în mare parte automată.

Un site este o reprezentare logică a unei zone geografice pe web. Un site reprezintă marginea unei rețele de mare viteză pentru computerele Active Directory Domain Services, adică computerele care pot comunica la viteză mare și latență scăzută pot fi combinate într-un site; Controloarele de domeniu dintr-un site reproduc datele AD DS într-o manieră optimizată pentru acel mediu. această configurație de replicare este în mare parte automată.

Notă. Site-urile sunt folosite de computerele client pentru a localiza servicii precum controlere de domeniu și servere de catalog global. Este important ca fiecare site pe care îl creați să conțină cel puțin un controler de domeniu și un server de catalog global.

2.4 Replicarea AD DS

- Replicarea AD DS este transferul modificărilor aduse datelor de director între controlerele de domeniu dintr-o pădure AD DS. Modelul de replicare AD DS definește mecanisme care permit transmiterea automată a actualizărilor de directoare între controlerele de domeniu pentru a oferi o soluție de replicare fără probleme pentru serviciul de directoare distribuit AD DS.

- Există trei secțiuni în Active Directory Domain Services. Partiția de domeniu conține datele modificate cel mai frecvent și, prin urmare, generează un flux mare de date de replicare AD DS.

Link-uri de site-uri Active Directory

- Link-ul site-ului este folosit pentru a gestiona replicarea între grupuri de site-uri. Puteți utiliza link-ul implicit de site furnizat în AD DS sau puteți crea link-uri suplimentare de site după cum este necesar. Puteți configura setări pentru legăturile de site pentru a determina programarea și disponibilitatea căii de replicare pentru o gestionare mai ușoară a replicării.

- Când două site-uri sunt legate printr-un link de site, sistemul de replicare creează automat conexiuni între controlori de domeniu specifici din fiecare site, numite servere cap de pod.

2.5 Configurarea DNS pentru serviciile de domeniu Active Directory

Setarea DNS

AD DS necesită DNS. Rolul Server DNS nu este instalat în Windows Server 2008 R2 în mod implicit. Ca și alții funcţionalitate, această caracteristică este adăugată în funcție de rol atunci când serverul este configurat pentru a îndeplini un anumit rol.

Rolul de server DNS poate fi instalat folosind linkul „Adăugați rol” din Server Manager. Rolul de server DNS poate fi adăugat automat, de asemenea, utilizând Expertul de instalare a serviciilor de domeniu Active Directory (dcpromo.exe). Pagina Opțiuni pentru controlerul de domeniu din expert vă permite să adăugați rolul Server DNS.

Configurarea zonelor DNS

După instalarea serverului DNS, puteți începe să adăugați zone la server. Dacă serverul DNS este un controler de domeniu, puteți configura AD DS pentru a stoca date de zonă. Apoi va fi creată o zonă Active Directory integrată. Dacă această opțiune nu este selectată, datele de zonă vor fi stocate în fișier, nu în AD DS.

Actualizări dinamice

Când creați zona, vi se va solicita și să specificați dacă actualizarea dinamică ar trebui să fie acceptată. Actualizarea dinamică reduce efortul de gestionare a zonei, deoarece clienții își pot adăuga, elimina și actualiza propriile înregistrări de resurse.

Actualizarea dinamică permite posibilitatea de a falsifica o înregistrare a resurselor. De exemplu, un computer ar putea să înregistreze o intrare numită „www” și să redirecționeze traficul de pe site-ul dvs. la adresa greșită.

Pentru a elimina posibilitatea de falsificare, serviciul Windows Server 2008 R2 DNS Server acceptă actualizări dinamice securizate. Clientul trebuie să fie autentificat înainte de a actualiza înregistrările resurselor, astfel încât serverul DNS să știe dacă clientul este un computer căruia îi este permis să schimbe înregistrarea resurselor.

Transferuri de zonă DNS

O întreprindere ar trebui să se străduiască să se asigure că o zonă poate fi impusă de cel puțin două servere DNS.

Dacă zona este integrată în AD DS, atunci adăugați rolul de server DNS la alt controler de domeniu din același domeniu unde se află primul server DNS. Zonele integrate Active Directory și replicarea zonei DNS cu AD DS sunt tratate în lecția următoare.

Dacă zona nu este federată AD DS, trebuie să adăugați un alt server DNS și să îl configurați pentru a găzdui zona suplimentară. Rețineți că zona secundară este o copie numai în citire a zonei primare.

înregistrări SRV

O înregistrare a resursei Service Locator (SRV) rezolvă o solicitare pentru serviciu de rețea, permițând clientului să găsească o gazdă care oferă un anumit serviciu.

- Când un controler de domeniu trebuie să reproducă modificările de la parteneri.

- Când un computer client trebuie să se autentifice cu AD DS.

- Când un utilizator își schimbă parola.

- Când serverul Microsoft Exchange caută în director.

- Când un administrator deschide snap-in-ul Utilizatori și computere Active Directory.

Înregistrările SRV utilizează următoarea sintaxă.

protocol.service.name lifetime_class tip prioritate greutate target_host port

Un exemplu de înregistrare SRV este prezentat mai jos.

ldap._tcp.contoso.com 600 IN SRV 0 100 389 hqdc01.contoso.com

Înregistrarea constă din următoarele componente:

- Numele serviciului de protocol, cum ar fi serviciul LDAP oferit de controlerul de domeniu.

- Durata de viață în secunde.

- Clasă (toate intrările DNS Windows vor fi „IN” sau „INternet”).

- Tip: SRV;

- Valori de prioritate și greutate care îi ajută pe clienți să determine ce nod preferă.

- Portul pe care este oferit serviciul de către server. Pe un controler de domeniu Windows pentru LDAP, portul standard este 389.

- Țintă sau gazdă de serviciu, care în acest caz este un controler de domeniu numit hqdc01.contoso.com.

Când un proces client caută un controler de domeniu, poate interoga serviciul LDAP de la DNS. Interogarea returnează atât o înregistrare SRV, cât și o înregistrare A pentru unul sau mai multe servere care furnizează serviciul solicitat.

Articolul de astăzi este despre Active Directory și anume ADDS.

Vom începe cu el, deoarece acest serviciu aparent mic vă permite să rezolvați un număr imens de probleme legate de securitatea și configurarea infrastructurilor bazate pe Windows OS și nu numai.

Deci, ce sunt ADDS. Acesta este un serviciu care stochează toate obiectele de infrastructură în baza sa de date: computere (stații de lucru și servere), utilizatori, grupuri (diverse obiecte, inclusiv utilizatori), imprimante, politici de securitate etc. Baza de date în sine este stocată pe servere cu rol ADDS configurat. numite controlere de domeniu. Computer conectat la servicii de domeniu, în timpul procesului de boot, accesează controlerul de domeniu și primește politici din directorul activ - prescripții pentru o serie de setări de sistem, permisiuni pentru accesarea resurselor locale și de rețea. De asemenea, un utilizator de domeniu primește permisiuni și setări de fiecare dată când se conectează. Odată creat, un utilizator se poate conecta la domeniu de pe orice computer din rețeaua de domeniu, cu excepția cazului în care, desigur, sunt configurate restricții de conectare. Și pe orice computer, el își va primi setările și drepturile de acces.

Ce alte beneficii ale implementării Active Directory pot fi numite:

- Autentificare centralizată.

- Și ca urmare, înregistrarea centralizată a intrării în domeniu.

- Gestionarea centralizată a calculatoarelor și a altor obiecte. Cu ajutorul politicilor de grup, puteți configura setările de sistem și aplicații, puteți ajusta intrările din registry, puteți instala software și plasați anumite fișiere în rețea și puteți rula scripturi de la distanță.

- Asigurarea posibilitatii de utilizare a unui singur login/parola pentru a intra in calculator si in aplicatie. (O singură logare). Dacă aplicația acceptă autorizarea prin Active Directory, atunci puteți configura aplicația să funcționeze cu acreditările de domeniu. Există un număr mare de astfel de aplicații: printre cele mai populare în rândul utilizatorilor dintr-un mediu corporativ, se poate observa servicii poștale, 1C, precum și un server pentru accesarea internetului, un server de baze de date pentru un sistem de control al accesului etc.

- Fiecare obiect din AD are propriile sale proprietăți, printre acestea se numără atât câmpuri preconfigurate, cât și personalizate. Astfel, în AD este posibilă stocarea Informatii utile despre angajații companiei. De exemplu, numărul de personal al unui angajat, data nașterii sau numărul de permis al companiei. Acești parametri pot fi utilizați și pentru a emite drepturi de acces și setări.

- Serviciile de domeniu Active Directory se integrează strâns cu DNS, așa că prin implementarea AD, obțineți servere DNS pentru a deservi rețeaua internă.

- Alte servicii și servicii rulează pe lângă ADDS.

Pentru a implementa Active Directory, trebuie să urmați o serie de pași. Deci, planul de implementare a serviciilor de domeniu:

- Pregatirea infrastructurii existente.

- Planificarea serviciilor de domeniu luând în considerare geo-distribuția sistemului și cerințele pentru securitatea acestuia.

- Instalarea controlerelor de domeniu

- Configurați setările și creați obiectele de domeniu necesare.

- Conectarea serverelor, stațiilor de lucru și a altor echipamente la domeniul creat.

Cu siguranță Active Directory Domain Services este inima infrastructurii tale. Cu toate acestea, nu sunt absolut exigenți în asistență și întreținere. Desigur, orice sistem iubește îngrijirea și întreținerea și execuția periodică Rezervă copie este o procedură obligatorie. Cu toate acestea, menținerea unui serviciu ADDS bine proiectat și configurat nu necesită prea mult efort. Trebuie să căutați în domeniu obiecte învechite și, dacă este necesar, să creați altele noi, să le adăugați la grupuri și să resetați periodic parolele pentru utilizatorii frivoli. Verificați calitatea copiilor de rezervă. Acestea sunt de fapt toate sarcinile, în cazul, desigur, dacă nu există modificări în infrastructura dumneavoastră. Cu toate acestea, toate cele de mai sus pot fi automatizate. Pragul de intrare pentru serviciu este destul de scăzut. Și există destul de multă literatură despre planificarea, implementarea și menținerea unei infrastructuri de director activ. Acest serviciu are mai bine de 15 ani și în acest timp s-a dezvoltat și completat, dar fără modificări fundamentale. Aceasta indică stabilitatea și cererea pentru serviciu.

Așadar, introducerea serviciilor de domeniu Active Directory, așa cum se spune, este un „must have” pentru un proiect de construire a unei infrastructuri de întreprindere modernă.

Firma noastra ofera servicii folosind produse Microsoft, exista specialisti atestati in personalul nostru, va rugam sa contactati [email protected] site-ul web

Această documentație a fost arhivată și nu mai este întreținută.

Prezentare generală a serviciilor de domeniu Active Directory

Se aplică pentru: Windows Server 2012

Construirea unei soluții de identitate hibridă în Microsoft Azure: |

Folosind rolul de server Active Directory Domain Services (AD DS), puteți crea o infrastructură scalabilă, sigură și gestionabilă pentru gestionarea utilizatorilor și a resurselor; de asemenea, puteți furniza aplicații activate pentru directoare, cum ar fi Microsoft Exchange Server.

Restul acestei secțiuni oferă o prezentare generală a rolului de server AD DS.Pentru mai multe informații despre noile caracteristici AD DS din Windows Server 2012, consultați Ce este nou în Active Directory Domain Services (AD DS) .

Active Directory Domain Services oferă o bază de date distribuită care stochează informații despre resursele rețeleiși datele aplicațiilor activate pentru director și gestionați aceste informații.Serverul care rulează AD DS se numește controler de domeniu.Administratorii pot folosi AD DS pentru a organiza elementele de rețea, cum ar fi utilizatorii, computerele și alte dispozitive, într-o structură imbricată ierarhică.Structura imbricată ierarhică include pădurea Active Directory, domeniile din pădure și unitățile organizaționale din fiecare domeniu.

Organizarea elementelor de rețea într-o structură imbricată ierarhică oferă următoarele beneficii.

Pădurea acționează ca o limită de protecție pentru organizație și definește sfera de autoritate pentru administratori.În mod implicit, o pădure conține un domeniu, care se numește domeniul rădăcină a pădurii.

Domenii suplimentare pot fi create în pădure pentru a structura datele AD DS, astfel încât organizațiile să poată replica datele numai acolo unde este necesar.Acest lucru permite AD DS să scaleze la nivel global o rețea care are lățime de bandă limitată.Un domeniu Active Directory acceptă, de asemenea, o serie de alte caracteristici de bază legate de administrare, inclusiv identități de utilizatori la nivel de rețea, autentificare și relații de încredere.

Prezența departamentelor simplifică delegarea drepturilor, facilitând gestionarea unui număr mare de obiecte.Cu delegare, proprietarii pot transfera integral sau drepturi limitate pe obiecte către alți utilizatori sau grupuri.Caracteristica de delegare a drepturilor este importantă, deoarece ajută la distribuirea controlului unui număr mare de obiecte între mai multe persoane care au încredere în îndeplinirea sarcinilor administrative.

Caracteristicile de securitate sunt integrate în AD DS sub formă de autentificare și control al accesului la resursele din director.Cu conectare unică, administratorii pot gestiona informațiile despre director și organizarea prin rețea.De asemenea, utilizatorii autorizați de rețea pot folosi conectarea unică la rețea pentru a accesa resursele situate oriunde în rețea.Administrarea bazată pe politici facilitează gestionarea chiar și a unei rețele foarte complexe.

Serviciile de domeniu Active Directory oferă următoarele caracteristici suplimentare.

Un set de reguli este o schemă care definește clasele de obiecte și atribute care sunt conținute într-un director, restricțiile și limitele instanțelor respectivelor obiecte și formatul numelor acestora.

Un catalog global care conține informații despre fiecare obiect din catalog.Utilizatorii și administratorii pot utiliza catalogul global pentru a căuta date de catalog, indiferent de domeniul din catalog care conține de fapt datele căutate.

Un mecanism de interogare și indexare prin care obiectele și proprietățile lor pot fi publicate și localizate utilizatorii rețeleiși aplicații.

Un serviciu de replicare care distribuie date de director într-o rețea.Toți controlorii de domeniu care pot fi scrise din domeniu participă la replicare și conțin o copie completă a tuturor datelor de director pentru domeniul lor.Orice modificare a datelor din director este replicată în domeniu tuturor controlorilor de domeniu.

Roluri de master operațiuni (cunoscute și sub denumirea de operațiuni master unice flexibile sau FSMO).Controloarele de domeniu care acționează ca stăpâni ai operațiunilor sunt proiectate pentru a îndeplini sarcini speciale pentru a asigura consistența datelor și pentru a evita intrările de director conflictuale.

echipamente, softwareși setările de configurare necesare pentru a rula această componentă.Condiții preliminare pentru acest rol.Hardware special necesar pentru rol sau caracteristică.

Cerinţă | Descriere |

|---|---|

TCP/IP | Setați adresele de server TCP/IP și DNS corespunzătoare. |

NTFS | Unitățile care stochează baza de date, fișierele jurnal și folderul SYSVOL pentru Active Directory Domain Services (AD DS) trebuie să fie pe un volum fix local.Dosarul SYSVOL trebuie plasat în volumul cu Sistemul de fișiere NTFS.Din motive de securitate, baza de date Active Directory și fișierele jurnal trebuie să fie stocate pe un volum NTFS. |

Acreditări | Pentru a instala o nouă pădure AD DS, trebuie să aveți drepturi de administrator local pe acel server.Pentru a instala un controler de domeniu suplimentar într-un domeniu existent, trebuie să fiți membru al grupului Administratori de domeniu. |

Infrastructura Serviciului de nume de domeniu (DNS). | Verificați dacă infrastructura DNS există.Înainte de a instala AD DS, puteți instala opțional un server DNS. Când creați un domeniu nou, procesul de instalare creează automat o delegare DNS.Crearea unei delegații DNS necesită acreditări care au permisiunea de a actualiza zonele DNS părinte. Pentru mai multe informații, consultați Pagina Expertului Setări DNS. |

Adprep | Când primul controler de domeniu care rulează Windows Server 2012 este adăugat la un Active Directory existent, comenzile adprep.exe sunt executate automat.Aceste comenzi au cerințe suplimentare privind acreditările și conexiunea. |