Często zdarzają się przypadki, gdy kilka osób musi pracować na jednym komputerze w różnych naturalnych godzinach. Jednak ci ludzie mogą się nawet nie znać Miejsce pracy mają jeden. Dzieje się tak często w szkołach wyższych, w przedsiębiorstwach, nawet w domu, wszyscy członkowie rodziny korzystają z jednego komputera. Tak więc, aby w jakiś sposób wytyczyć obszar użytkowania i stworzyć dla każdej osoby swoje własne miejsce pracy na komputerze z określonymi programami, plikami itp. i zostały wymyślone Konta . Podczas uruchamiania system operacyjny osoba wybiera nazwę swojego konta, wpisuje hasło i to wszystko - pliki i programy, z których korzysta, są dla niego dostępne, ale zasoby innych użytkowników tego komputera nie są dostępne.

Teraz o tym, jak to wszystko skonfigurować. Otwieramy " Start - Panel sterowania - Konta użytkownik».

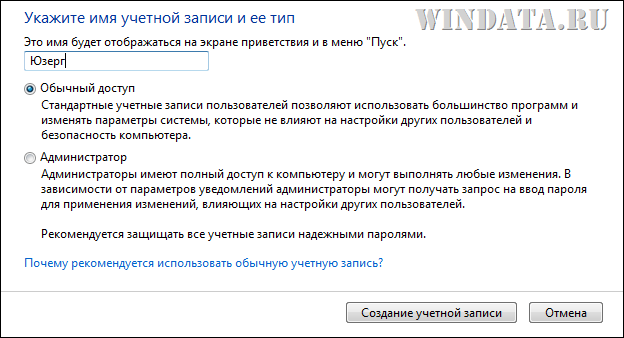

Spróbujmy założyć konto. Naciskać " Utwórz konto”. Wprowadź nazwę nowego konta i kliknij „ Dalej».

Wybierz typ konta (administrator lub zwykły użytkownik) i kliknij „ Utwórz konto».

Co możemy tutaj zrobić:

1. Zmień nazwę - tę, którą ustawiłeś podczas tworzenia.

2. Utwórz hasło, które wprowadzisz podczas logowania do swojego konta.

3. Zmień obraz wyświetlany obok nazwy. W moim przypadku to motocyklista.

4. Zmień typ konta. Czyli: wpis administratora lub zastrzeżony.

Laboratorium nr 8

System kontroli dostępu w systemie Windows.

Cel:

Zapoznaj się z systemem kontroli dostępu, poznaj podstawowe zasady prowadzenia konta

System operacyjny: Dodatek Service Pack 3 dla systemu Windows XP Professional

Informacje teoretyczne

Systemy operacyjne z linii Windows NT, a także te starsze niż Windows 98/Me, są w swojej architekturze pełnoprawne. systemy wieloużytkownikowe, co oznacza, że aby zapewnić bezpieczeństwo, muszą mieć dobrze przemyślane system kontroli dostępu (ASD). Ta praca laboratoryjna poświęcona jest podstawom SynRM w nowoczesnych Wersje Microsoft Okna.

konta użytkowników

Podstawą systemu kontroli dostępu w systemie operacyjnym jest koncepcja rachunek. Dla każdego zarejestrowanego użytkownika system tworzy własne konto. Konto to zapis w specjalnej bazie danych systemu, który zawiera informacje o użytkowniku, a także dane służące do uwierzytelnienia użytkownika (sposób i miejsce przechowywania kont zostanie omówione szerzej poniżej). Za każdym razem, gdy użytkownik jest uwierzytelniany, wprowadzone przez niego dane są porównywane z danymi z bazy danych i jeśli się zgadzają, użytkownik uzyskuje odpowiedni dostęp do systemu operacyjnego.

Notatka. Jeśli komputer jest częścią lokalnego śieć komputerowa(LAN) w oparciu o domenę Windows, konta użytkowników i grup nie są przechowywane w systemie lokalnym, ale w Serwer Windows(kontroler domeny). W takim przypadku weryfikacji danych uwierzytelniających dokonuje kontroler domeny. Ten przypadek nie jest brany pod uwagę w tym laboratorium.

Wszystkie konta użytkowników systemu operacyjnego można podzielić na trzy kategorie:

¨ Wbudowane konta użytkowników są tworzone automatycznie podczas instalacji systemu operacyjnego. Są to konta systemowe i mają ograniczone możliwości zarządzania (na przykład nie można ich usunąć). Takie konta są niezbędne dla samego systemu operacyjnego, aby ograniczyć dostęp do procesów systemowych.

¨ Konta standardowe Użytkownicy są również tworzeni automatycznie podczas instalacji systemu operacyjnego. Nie mają jednak charakteru systemowego i pełnią funkcje pomocnicze. Możliwości zarządzania takimi kontami nie są ograniczone.

¨ Konta użytkowników– zarejestrowani użytkownicy systemu operacyjnego. Takie konta są tworzone i zarządzane przez Administratora lub użytkownika posiadającego odpowiednie uprawnienia.

Wszystkie wymienione kategorie kont są przechowywane w jednej sekcji rejestr systemowy. Na dysku twardym odpowiednia sekcja znajduje się w pliku %WINDOWS%/system32/config/sam. Dostęp do podany plik(i odpowiadający mu klucz rejestru) ma tylko konto systemowe. Nawet Administrator nie ma bezpośredniego dostępu do bazy danych kont systemu operacyjnego.

Poniżej są wbudowane konta Systemy operacyjne i ich przeznaczenie:

Poniżej są standardowe konta Systemy operacyjne i ich przeznaczenie:

Grupy użytkowników

Każde konto ma określone prawa dostępu i przywileje w systemie. Z praw tych można skorzystać Administrator dla każdego konta osobno. Jednak nie zawsze jest to wygodne, ponieważ wielu użytkowników ma takie same prawa dostępu, a Ty musisz ustawić te same prawa dla odpowiednich kont. Dlatego kolejnym narzędziem do zarządzania kontrolą dostępu w systemie operacyjnym są grupy. Grupa to zbiór kont, które mają te same prawa. Każde indywidualne konto może należeć do jednej lub więcej grup, a zatem mieć uprawnienia grupowe.

Wszystkie grupy można podzielić na dwie kategorie:

¨ Grupy standardowe użytkownicy są tworzeni automatycznie podczas instalacji systemu operacyjnego. Nie są one jednak systemowe, więc możliwości zarządzania takimi grupami nie są ograniczone (możesz usunąć, zmienić nazwę, zmienić uprawnienia itp.).

¨ grupy użytkowników– zarejestrowane grupy systemów operacyjnych. Takie grupy tworzy i zarządza Administrator lub użytkownik posiadający odpowiednie uprawnienia. Możliwości zarządzania takimi grupami nie są ograniczone.

Administratorzy- przynależność do tej grupy domyślnie zapewnia najszerszy zestaw uprawnień oraz możliwość zmiany własnych uprawnień. Domyślnie członkiem tej grupy jest tylko wbudowane konto administratora. Prawa administratora w systemie są praktycznie nieograniczone, chociaż konto SYSTEM ma jeszcze większe uprawnienia.

¨ instalacja systemu operacyjnego i jego składników (na przykład sterowników urządzeń, usług systemowych itp.);

¨ instalacja dodatków Service Pack;

¨ aktualizacje systemu operacyjnego;

¨ odzyskiwanie systemu operacyjnego;

ustawienia najważniejsze parametry system operacyjny (zasady haseł, kontrola dostępu, zasady audytu, ustawienia sterowników trybu jądra itd.);

¨ przejmowanie akt, które stały się niedostępne;

¨ zarządzanie dziennikami bezpieczeństwa i audytu;

¨ archiwizacja i przywracanie systemu.

Użytkownicy zaawansowani- Ta grupa jest obsługiwana głównie pod kątem zgodności z poprzednimi wersjami i uruchamiania aplikacji niecertyfikowanych. Domyślne uprawnienia przyznane tej grupie umożliwiają członkom grupy zmianę ustawień systemu operacyjnego. Członkowie grupy Użytkownicy zaawansowani mają więcej uprawnień niż członkowie grupy Użytkownicy i mniej niż członkowie grupy Administratorzy. Użytkownicy zaawansowani mogą wykonywać dowolne zadania w systemie operacyjnym, z wyjątkiem zadań zarezerwowanych dla grupy Administratorzy (na przykład instalowanie usług i sterowników).

Zaawansowani użytkownicy mogą:

instalować programy, które nie modyfikują plików systemu operacyjnego, oraz usługi systemowe;

¨ konfigurować zasoby na poziomie systemu, w tym drukarki, datę i godzinę, ustawienia zasilania i inne zasoby panelu sterowania;

¨ zatrzymać i uruchomić usługi systemowe, które nie są domyślnie uruchamiane.

Użytkownicy zaawansowani nie mogą dodawać się do grupy Administratorzy. Nie mają dostępu do danych innych użytkowników na woluminie NTFS, chyba że mają odpowiednie uprawnienia od tych użytkowników.

Użytkownicy- członkami tej grupy są zazwyczaj zwykli użytkownicy systemu. Grupa Użytkownicy zapewnia najbezpieczniejsze środowisko do uruchamiania programów. Na woluminie z system plików Domyślne ustawienia zabezpieczeń NTFS mają na celu zapobieganie naruszeniu integralności systemu operacyjnego i zainstalowane programy członków tej grupy. Użytkownicy nie mogą zmieniać ustawień rejestru na poziomie systemu, plików systemu operacyjnego ani programów. Nie mogą udostępniać katalogów ani tworzyć lokalne drukarki. Użytkownicy mają pełny dostęp tylko do swoich plików danych i tylko do swojej części rejestru (HKEY_CURRENT_USER). Prawa na poziomie użytkownika często uniemożliwiają użytkownikowi wykonanie różne zastosowania. Konta należące do grupy Użytkownicy nie mogą instalować nowych aplikacji w systemie i mają gwarancję, że będą mogły uruchamiać tylko certyfikowane aplikacje.

Operatorzy archiwum— Członkowie tej grupy mogą tworzyć kopie zapasowe i przywracać pliki na komputerze, niezależnie od uprawnień chroniących te pliki. Mogą również logować się i wyłączać komputer, ale nie mogą zmieniać ustawień zabezpieczeń.

Goście- Członkowie tej grupy domyślnie mają takie same prawa jak użytkownicy, z wyjątkiem konta Gość, które jest jeszcze bardziej ograniczone w prawach.

Operatorzy konfiguracji sieci- Członkowie tej grupy mogą mieć pewne uprawnienia administracyjne do zarządzania ustawieniami sieci.

Użytkownicy pulpitu zdalnego- Członkowie tej grupy mają prawo do zdalnego logowania.

Ten artykuł, przeznaczony dla tych, którzy dopiero zaczynają poznawać „siódemkę”, mówi o rachunkowości Rekordy Windows 7, o zasadach ich tworzenia i użytkowania. Konta- narzędzie, które jest niezbędne, jeśli z komputera korzysta kilka osób. Pomaga również dowiedzieć się, jaka dokładnie jest różnica między kontem administratora a standardowym kontem użytkownika.

W systemie Windows 7 praca z kontami niewiele różni się od podobnych działań w systemie Windows XP i Windows Vista. Jednak teraz wszystko odbywa się w nowym interfejsie, do którego trzeba się przyzwyczaić.

Zwykle warto utworzyć osobne konto dla każdego członka rodziny. Jednak nie jest konieczne dawanie wszystkim takich samych możliwości. Możesz zachować uprawnienia administratora dla siebie, a reszta będzie miała uprawnienia zwykłego użytkownika - w ten sposób sprawią mniej kłopotów ;)

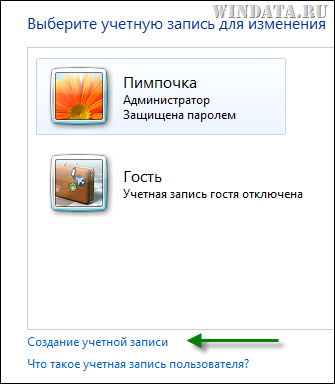

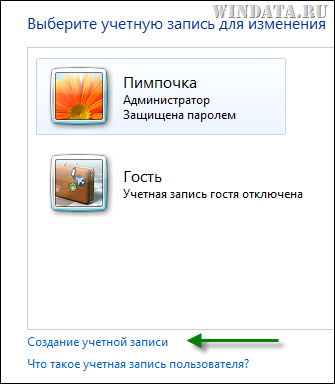

Zobaczmy teraz, jak możesz dodać nowe konto.

Nowe konto użytkownika

Wybierz drużynę Start >Panel sterowania oraz w dziale Konta użytkowników i bezpieczeństwo rodzinne Kliknij w link Dodawanie i usuwanie kont użytkowników.

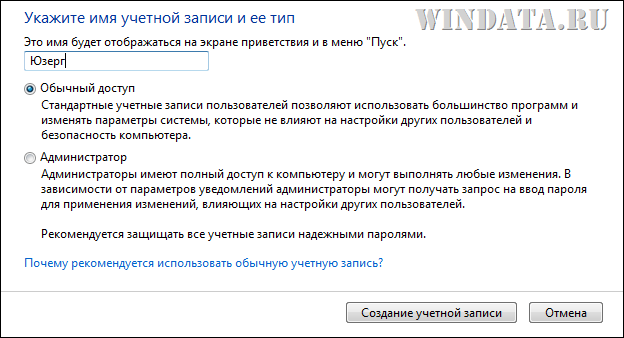

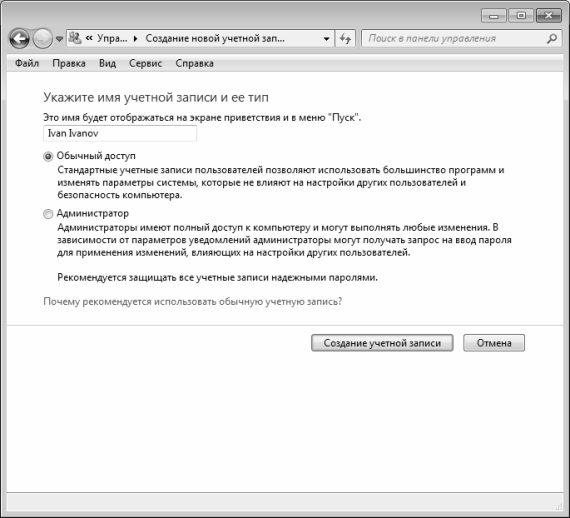

Otworzy się okno z prośbą o podanie nazwy użytkownika i typu konta. Z reguły warto wybrać przełącznik Dostęp ogólny aby uniemożliwić użytkownikowi zmianę ustawień systemu, przypadkowe lub celowe usunięcie ważnych pliki systemowe lub zmień ustawienia zabezpieczeń. Jeden komputer - jeden administrator, złota zasada. Po wpisaniu nazwy kliknij przycisk Utwórz konto.

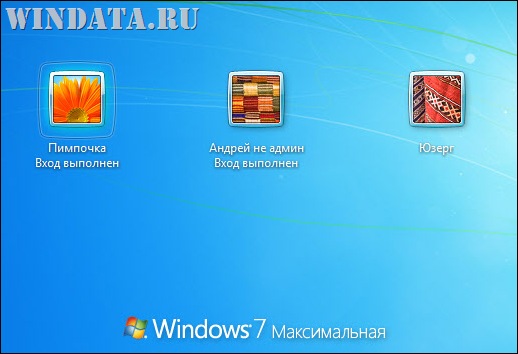

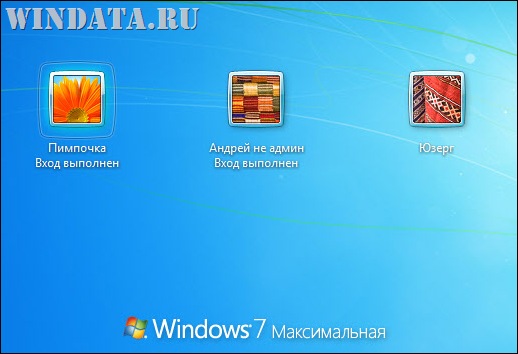

Teraz, jeśli ponownie uruchomimy komputer, nasz nowy użytkownik pojawi się w oknie rejestracji w systemie.

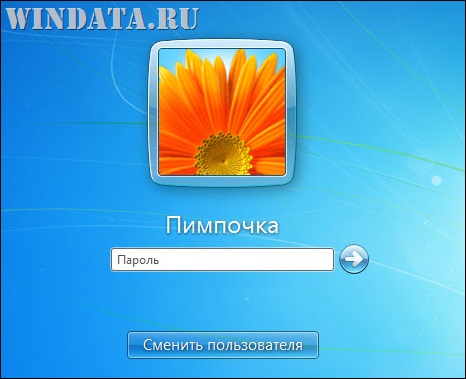

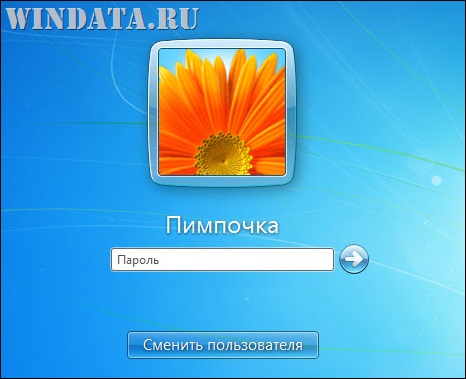

Jeśli hasło jest określone dla konta użytkownika (więcej na ten temat poniżej), będziesz musiał je wprowadzić, aby zalogować się do systemu.

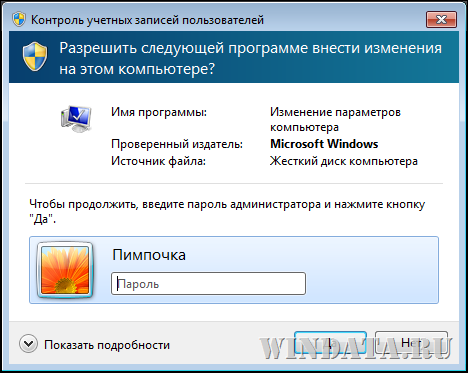

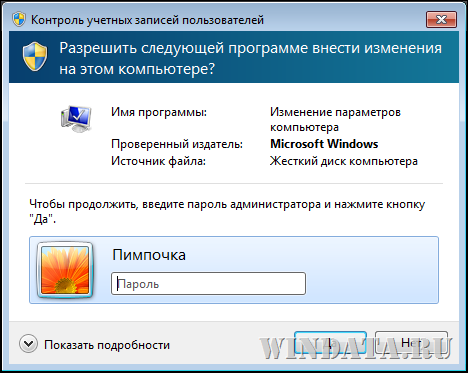

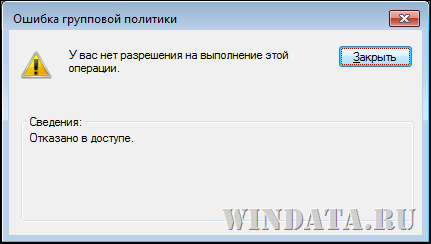

Jeśli zwykły użytkownik spróbuje wyjść poza swoje uprawnienia (powiedzmy, że próbuje zmienić nazwę komputera), zostanie poproszony o podanie hasła administratora (w tym przypadku administratora „Pimpochka”).

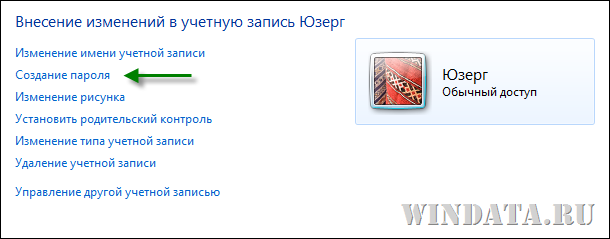

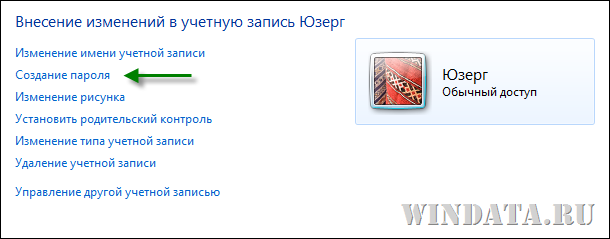

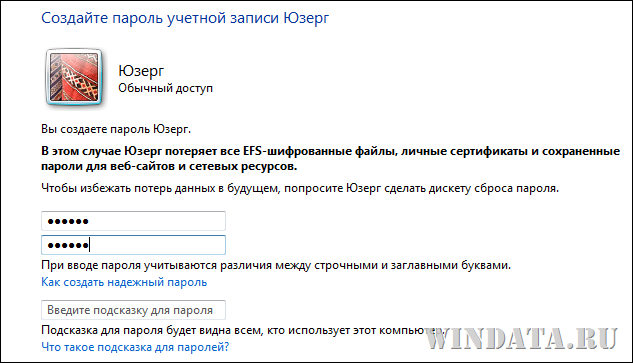

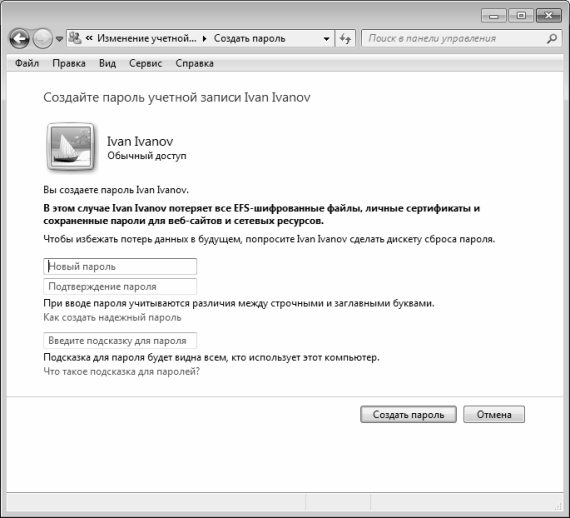

Jako administrator możesz zmieniać inne konta lub tworzyć dla nich hasła. Jeśli chodzi o hasła, musimy otworzyć okno, które już znamy Zarządzanie kontem, kliknij ikonę użytkownika z normalnym dostępem, a następnie link Stwórz hasło.

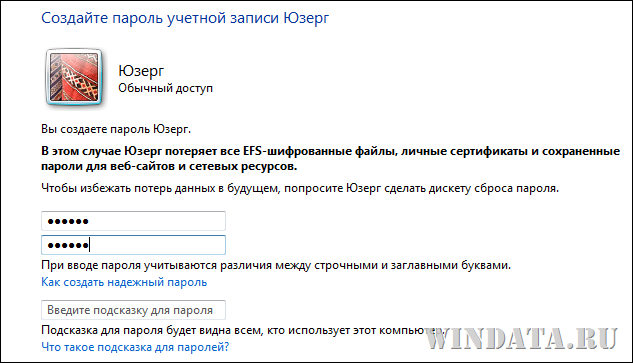

W oknie, które się otworzy, wprowadź hasło dwukrotnie, a także podpowiedź na wypadek, gdyby użytkownik zapomniał hasła.

Rodzaje kont

Przyjrzyjmy się bliżej rodzajom kont. Są tylko trzy z nich:

- Administrator. Król i bóg Windowsa może zrobić absolutnie wszystko bez ograniczeń.

- Dostęp ogólny. Użytkownicy standardowi również mają dużą moc, ale nie mogą instalować nowych programów, usuwać plików systemowych ani zmieniać ustawień systemowych. Jednak to wszystko jest również dla nich dostępne, ale dopiero po wpisaniu hasła administratora.

- Dostęp dla gościa. To jest tymczasowy dostęp do komputera. Użytkownicy z tym dostępem nie mogą instalować programów, wprowadzać żadnych ograniczeń, określać haseł itp. Ten rodzaj dostępu jest przydatny dla tych, którzy używają komputera tylko do szybkiego sprawdzania poczty e-mail lub pracy w programie Word.

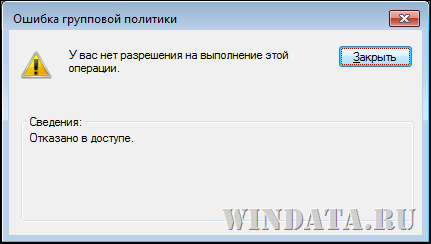

Jeśli użytkownik z normalnym dostępem spróbuje wspiąć się tam, gdzie nie jest to konieczne, nie zostanie mu wpuszczony:

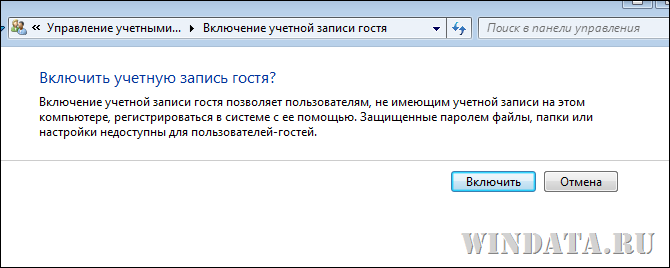

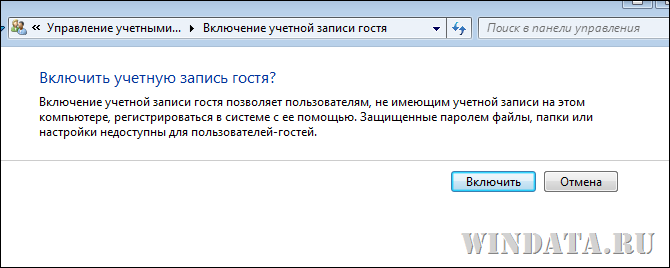

Jeśli chodzi o dostęp dla gości, jest on domyślnie wyłączony. Aby go włączyć, w oknie Zarządzanie kontem kliknij ikonę gość.

![]()

Następnie kliknij przycisk w nowym oknie. Włączyć.

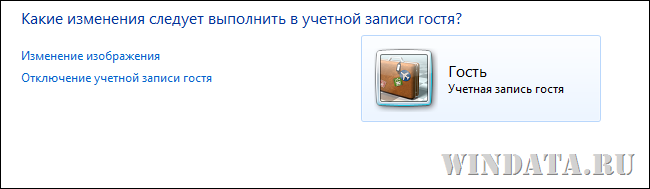

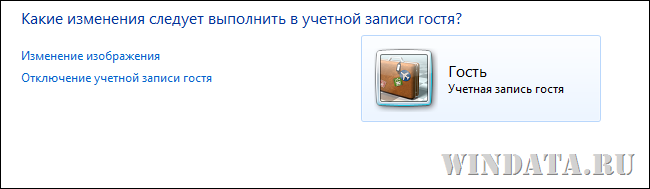

W przypadku konta gościa możesz tylko zmienić obraz i wyłączyć nagrywanie. Ale ustawienie hasła lub zmiana typu postu gościa nie zadziała.

Kiedy administrator systemu instaluje programy, często podczas instalacji musi wybrać, czy program będzie dostępny tylko dla niego, czy dla innych użytkowników systemu, niezależnie od ich poziomu dostępu. Tutaj zdecyduj sam, jesteś administratorem - masz karty w swoich rękach.

Nie zapominaj również, że jeśli masz zamiar wyłączyć komputer, gdy inny użytkownik jeszcze się nie wylogował, dane, których nie zapisał, mogą zostać utracone. Więc nie spiesz się i wyloguj innych użytkowników przed naciśnięciem przycisku zamykania.

![]()

Cóż, ten artykuł, skierowany do początkujących, pozwoli ci zdobyć konto administratora i szybko je przypisać Dostęp ogólny dla całej reszty rodziny (a dostęp dla gości wystarczy dla złośliwego młodszego brata, hehe).

Ten artykuł, przeznaczony dla tych, którzy dopiero zaczynają poznawać „siódemkę”, opowiada o kontach Windows 7, zasadach ich tworzenia i użytkowania. Konta to narzędzie, które jest niezbędne, jeśli z komputera korzysta kilka osób. nie zaszkodzi dowiedzieć się, jaka dokładnie jest różnica między kontem administratora a standardowym kontem użytkownika.

W systemie Windows 7 praca z kontami niewiele różni się od podobnych działań w systemach Windows XP i Windows Vista. Jednak w systemie Windows 7 wszystko odbywa się teraz w nowym interfejsie, do którego trzeba się przyzwyczaić.

Zwykle warto utworzyć osobne konto dla każdego członka rodziny. Jednak nie jest konieczne dawanie wszystkim takich samych możliwości. Możesz zostawić sobie uprawnienia administratora, a reszta będzie miała uprawnienia zwykłego użytkownika - w ten sposób sprawią mniej kłopotów ;)

Zobaczmy teraz, jak możesz dodać nowe konto.

Nowe konto użytkownika

Wybierz Start > Panel sterowania i w sekcji Konta użytkowników i bezpieczeństwo rodzinne kliknij łącze Dodaj lub usuń konta użytkowników.

Otworzy się okno z prośbą o podanie nazwy użytkownika i typu konta. Ogólnie rzecz biorąc, warto wybrać przycisk radiowy Normalny dostęp, aby uniemożliwić użytkownikowi zmianę ustawień systemowych, przypadkowe lub celowe usunięcie ważnych plików systemowych lub zmianę ustawień zabezpieczeń. Jeden komputer - jeden administrator, złota zasada. Po wpisaniu nazwy kliknij przycisk Utwórz konto.

Teraz, jeśli ponownie uruchomimy komputer, nasz nowy użytkownik pojawi się w oknie rejestracji w systemie.

Jeśli dla konta użytkownika podane jest hasło (więcej na ten temat poniżej), to będziesz musiał je wprowadzić, aby zalogować się do systemu

Jeśli zwykły użytkownik próbuje wyjść poza swoje uprawnienia (powiedzmy, że próbuje zmienić nazwę komputera), zostanie poproszony o podanie hasła administratora (w tym przypadku administratora „Pimpochka”).

Jako administrator możesz zmieniać inne konta lub tworzyć dla nich hasła. Jeśli chodzi o hasła, musimy otworzyć znane nam już okno Zarządzanie kontem, kliknąć ikonę użytkownika z normalnym dostępem, a następnie link Utwórz hasło.

W oknie, które się otworzy, wprowadź hasło dwukrotnie, a także podpowiedź na wypadek, gdyby użytkownik zapomniał hasła.

Rodzaje kont

Przyjrzyjmy się bliżej rodzajom kont. Są tylko trzy z nich:

Administrator. Król i bóg Windowsa może zrobić absolutnie wszystko bez ograniczeń.

Dostęp ogólny. Użytkownicy standardowi również mają dużą moc, ale nie mogą instalować nowych programów, usuwać plików systemowych ani zmieniać ustawień systemowych. Jednak to wszystko jest również dla nich dostępne, ale dopiero po wpisaniu hasła administratora.

Dostęp dla gościa. To jest tymczasowy dostęp do komputera. Użytkownicy z tym dostępem nie mogą instalować programów, wprowadzać żadnych ograniczeń, określać haseł itp. Ten rodzaj dostępu jest przydatny dla tych, którzy używają komputera tylko do szybkiego sprawdzania poczty e-mail lub pracy w programie Word.

Jeśli użytkownik z normalnym dostępem spróbuje wspiąć się tam, gdzie nie jest to konieczne, nie zostanie mu wpuszczony:

Jeśli chodzi o dostęp dla gości, jest on domyślnie wyłączony. Aby ją włączyć, w oknie Zarządzanie kontem kliknij ikonę Gość.

![]()

Następnie w nowym oknie kliknij przycisk Włącz.

W przypadku konta gościa możesz tylko zmienić obraz i wyłączyć nagrywanie. Ale ustawienie hasła lub zmiana typu postu gościa nie zadziała.

Kiedy administrator systemu instaluje programy, często podczas instalacji musi wybrać, czy program będzie dostępny tylko dla niego, czy dla innych użytkowników systemu, niezależnie od ich poziomu dostępu. Tutaj sam decydujesz, jesteś administratorem - masz karty w swoich rękach.

Nie zapominaj również, że jeśli masz zamiar wyłączyć komputer, gdy inny użytkownik jeszcze się nie wylogował, dane, których nie zapisał, mogą zostać utracone. Więc nie spiesz się i wyloguj innych użytkowników przed naciśnięciem przycisku „Zamknij”.

![]()

Cóż, ten przyjazny dla początkujących artykuł pozwoli ci zdobyć konto administratora i szybko przydzielić normalny dostęp całej reszcie rodziny (dostęp dla gości wystarczy dla złośliwego młodszego brata, hehe)

Konfigurowanie i korzystanie z kont użytkowników

Na sali operacyjnej system Windows 7 Konto użytkownika to zestaw informacji, które określają, do których folderów i plików użytkownik ma dostęp i jakie zmiany może wprowadzić na komputerze. Ponadto konto przechowuje osobiste ustawienia użytkownika, takie jak tło pulpitu i wygaszacz ekranu. Korzystanie z kont umożliwia wielu użytkownikom pracę na tym samym komputerze przy użyciu własnych plików i ustawień. Dostęp do konta można uzyskać po uruchomieniu systemu operacyjnego, wprowadzając nazwę użytkownika i hasło.

Rodzaje kont

Mechanizm kont użytkowników ma na celu rozwiązanie następujących zadań:

Zróżnicowanie praw użytkowników do dostępu do informacji;

Indywidualne dostosowanie interfejsu użytkownika i elementów pulpitu dla każdego użytkownika tego komputera;

Ochrona ustawień komputera i informacji poufnych;

Szybko przełączaj się między różnymi użytkownikami bez zamykania uruchomionych programów i aplikacji.

Wszystkie konta w zależności od ich funkcjonalność są podzielone na trzy typy: administrator komputera, konto ograniczone i konto gościa. Użytkownik konta z ograniczonym dostępem może wykonywać operacje za pomocą swojego hasła (tworzenie, zmiana, usuwanie), zmieniać obraz konta, ustawienia pulpitu oraz przeglądać pliki. Konto administratora umożliwia wykonanie następujących operacji:

Tworzenie, usuwanie i edycja kont użytkowników (w tym własnego konta);

Operacje z Twoim hasłem (tworzenie, edycja, usuwanie);

Instalowanie i usuwanie programów i sprzętu, edytowanie ich parametrów i właściwości;

Czytanie wszystkich udostępnionych plików;

Wprowadzanie zmian konfiguracyjnych na poziomie systemu.

Jeśli chodzi o rekord gościa, jest on generowany automatycznie podczas procesu instalacji systemu i jest przeznaczony dla użytkowników zewnętrznych, którzy nie mają własnych kont na tym komputerze. Konto gościa nie ma dostępu do plików, folderów, ustawień i aplikacji chronionych hasłem. Korzystając z odpowiednich linków, możesz włączyć lub wyłączyć konto gościa (w pierwszym przypadku użytkownicy zewnętrzni będą mogli się zalogować, w drugim nie).

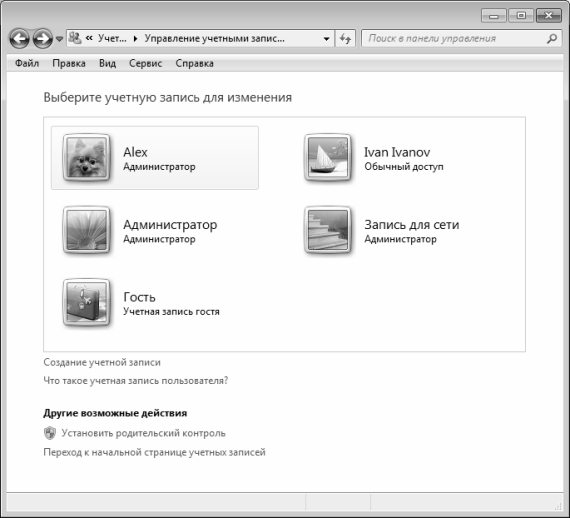

Aby przejść do trybu zakładania i edycji kont należy w panelu administracyjnym wybrać kategorię Konta użytkowników iw tej kategorii kliknąć link Dodawanie i edycja kont użytkowników. W rezultacie okno pokazane na ryc. 5.1.

Ryż. 5.1. Konta w Windows 7

To okno zawiera listę wcześniej utworzonych kont oraz menu Wybierz zadanie. Możesz samodzielnie tworzyć nowe i edytować istniejące wpisy, a także je usuwać. Następnie przyjrzymy się każdemu z tych trybów.

Wejście na nowe konto

Aby utworzyć nowe konto, kliknij łącze Utwórz konto, a na ekranie pojawi się okno pokazane na rysunku 1. 5.2.

Ryż. 5.2. Utwórz konto

W tym oknie należy wpisać za pomocą klawiatury nazwę konta, które ma zostać utworzone. Jako nazwę możesz użyć dowolnego słowa, dowolnego zestawu znaków itp. Na przykład na ryc. 5.83 utworzone konta noszą nazwy Alex, Web entry, Administrator i Guest.

Następnie, używając odpowiedniego przełącznika, musisz wybrać rodzaj konta, które chcesz utworzyć; możliwe wartości to Dostęp Ogólny i Administrator (różnice funkcjonalne między typami kont użytkowników są wymienione powyżej).

Proces tworzenia konta użytkownika kończymy poprzez kliknięcie przycisku Załóż konto - po tym czasie nowe konto zostanie wyświetlone na liście rachunków (rys. 5.3). Przycisk Anuluj służy do wyjścia ten tryb bez zapisywania zmian.

Ryż. 5.3. Nowe konto na liście

Istniejące konta można edytować i usuwać. Jak to się robi, opisano w następnej sekcji.

Edycja i usuwanie kont

Aby przejść do trybu edycji konta, kliknij jego ikonę. W rezultacie w oknie, które się otworzy, zostanie wysłane żądanie wykonania dalszych działań; aby wybrać, kliknij jeden z poniższych linków:

Zmiana nazwy konta;

Tworzenie hasła;

Zmień rysunek;

Ustaw kontrolę rodzicielską;

Zmień typ konta;

Usunięcie konta.

Jeżeli hasło zostało ustawione wcześniej dla wybranego konta, to zamiast linku Utwórz hasło na liście pojawią się linki Zmień hasło i Usuń hasło.

Po kliknięciu łącza Zmień nazwę konta na ekranie otworzy się okno podobne do pokazanego na rysunku 1. 5.2. Różnica polega na tym, że nie będzie selektora typu konta, a zamiast przycisku Utwórz konto jest przycisk Zmień nazwę.

Ryż. 5.4. Wprowadzanie hasła do konta

W tym oknie za pomocą klawiatury wprowadź hasło do konta użytkownika. Hasło jest wprowadzane dwukrotnie, aby uniknąć błędów podczas wprowadzania hasła. W polu znajdującym się na dole okna zaleca się wpisanie krótkiej podpowiedzi do hasła z klawiatury. Należy pamiętać, że ta podpowiedź będzie widoczna dla wszystkich użytkowników komputera, dlatego ważne jest, aby powiązanie między hasłem a podpowiedzią nie było bezpośrednio wyświetlane.

UWAGA

Nie zapominaj, że podczas wprowadzania hasła brana jest pod uwagę wielkość liter (stan klawisza Caps Lock).

Proces tworzenia hasła kończymy po naciśnięciu przycisku Utwórz hasło. Przycisk Anuluj opuszcza ten tryb bez zapisywania zmian.

Jeśli zechcesz później zmienić hasło, użyj linku Zmień hasło. Procedura zmiany hasła jest taka sama jak przy jego tworzeniu.

Aby usunąć hasło, użyj łącza Usuń hasło. Jednocześnie na ekranie otworzy się okno zawierające ostrzeżenie o możliwych konsekwencjach tego kroku oraz przycisk Usuń hasło, po kliknięciu którego hasło tego konta zostanie usunięte.

Korzystając z łącza Zmień zdjęcie, możesz zmienić zdjęcie konta (każde konto posiada zdjęcie, patrz Rysunek 5.3). Ten obraz jest wyświetlany w oknie powitalnym po zalogowaniu. Kliknięcie tego linku spowoduje wyświetlenie okna pokazanego na ryc. 5.5.

Ryż. 5.5. Zmień obraz używany do utworzenia konta

Bieżący obraz konta jest wyświetlany w lewym górnym rogu okna. Aby to zmienić, umieść kursor na wybranym obrazie (lista obrazów znajduje się w środkowej części okna) i kliknij przycisk Zmień obraz. Jeśli wymaganego obrazu nie ma na liście, należy użyć linku Wyszukaj inne obrazy - po kliknięciu go myszą na ekranie otworzy się okno, w którym zgodnie ze zwykłymi regułami systemu Windows ścieżka do wskazany jest plik wymaganego obrazu.

Aby zmienić typ konta użytkownika, użyj linku Zmień typ konta. Po kliknięciu tego łącza na ekranie otworzy się okno, w którym należy określić typ konta za pomocą przełącznika i kliknąć przycisk Zmień typ konta.

Aby usunąć konto, użyj linku Usuń konto. Jednocześnie należy mieć na uwadze, że nie ma możliwości usunięcia konta, pod którym ten moment system działa (w tym przypadku brakuje linku Usuń konto). Po kliknięciu tego łącza na ekranie otworzy się okno, w którym system zaproponuje zapisanie zawartości pulpitu i niektórych folderów systemowych (Dokumenty, Ulubione, Filmy itp.) w nowym folderze, który zostanie nazwany po usuniętym koncie i znajdującym się na pulpicie. Po kliknięciu przycisku Zapisz pliki w tym oknie konto zostanie usunięte, a dane zostaną zapisane. Jeśli klikniesz w tym oknie przycisk Usuń pliki, to jednocześnie z usunięciem konta, te dane również zostaną usunięte. Przycisk Anuluj wychodzi z tego trybu bez usuwania konta.

Kontrola rodzicielska

W każdej rodzinie, w której są małoletnie dzieci, prędzej czy później pojawia się problem ograniczenia dostępu dziecka do komputera. Nie jest tajemnicą, że w ostatnich latach problem uzależnienia od komputera dzieci i młodzieży poważnie się nasilił. Psychologowie, nauczyciele i inni specjaliści pracują nad tym problemem i wszyscy zauważają, że uzależnienie od komputera to choroba. Ponadto pociąga za sobą pojawienie się szeregu zaburzeń, które generalnie można podzielić na dwie kategorie: psychiczne i fizyczne.

Wśród zaburzeń psychicznych wśród dzieci i młodzieży, których występowanie wynika z uzależnienia od komputera, można wymienić:

Brak zainteresowania komunikacją „na żywo” i przeciwnie, nadmierny entuzjazm dla komunikacji wirtualnej (e-mail, czaty itp.);

Niezdolność do werbalnego wyrażania swoich myśli;

Cisza, izolacja;

Drażliwość;

Wyraźny spadek zainteresowania otaczającą rzeczywistością, chęć usiąść przy komputerze w każdej wolnej chwili;

Zmęczenie, słabe wyniki w nauce, niemożność koncentracji;

Zaburzenia snu;

Utrata apetytu.

Jeśli chodzi o zaburzenia fizyczne u dzieci uzależnionych od komputera, wśród nich możemy wyróżnić przede wszystkim:

Upośledzenie wzroku (pomimo tego, że monitory ciekłokrystaliczne są uważane za prawie nieszkodliwe, oczy są w każdym razie napięte podczas pracy przy komputerze, zwłaszcza gdy są uzależnione od różnych gier, „strzelanek” itp., Nie wspominając o monitorach CRT) ;

Zmiana postawy aż do skrzywienia kręgosłupa;

Bóle głowy;

Problemy w miednicy.

Ale każda choroba, jak wiadomo, łatwiej jest zapobiegać niż leczyć. W ta sekcja porozmawiamy o tym, jak, korzystając z funkcji zaimplementowanej w Windows 7 kontrola rodzicielska ograniczyć korzystanie z komputera przez dziecko (dotyczy to zarówno czasu spędzanego przy komputerze, jak i dostępu do niektórych aplikacji i materiałów).

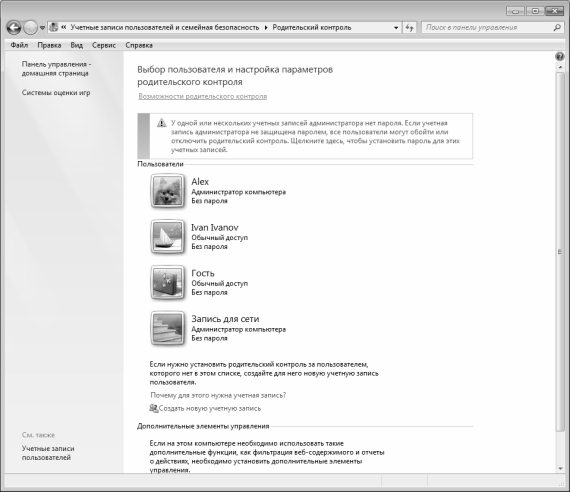

Kontrola rodzicielska pozwala kontrolować korzystanie z komputera przez dzieci. W szczególności możesz określić, w jakich odstępach czasu dzieci mogą pracować na komputerze, a także określić, z jakich gier i aplikacji mogą korzystać.

Jeśli dziecko spróbuje uruchomić zabronioną grę lub otworzyć zabroniony program, na ekranie pojawi się komunikat informujący, że ta aplikacja zablokowany. W takim przypadku dziecko może poprosić o pozwolenie na dostęp do aplikacji za pomocą odpowiedniego linku, a Ty możesz przyznać ten dostęp, podając swoje dane uwierzytelniające.

UWAGA

Aby włączyć kontrolę rodzicielską, musisz być zalogowany jako administrator. Konta, do których zostanie zastosowana kontrola rodzicielska, muszą mieć typ normalnego dostępu (patrz Rysunek 5.2), ponieważ mechanizm kontroli rodzicielskiej dotyczy tylko takich kont.

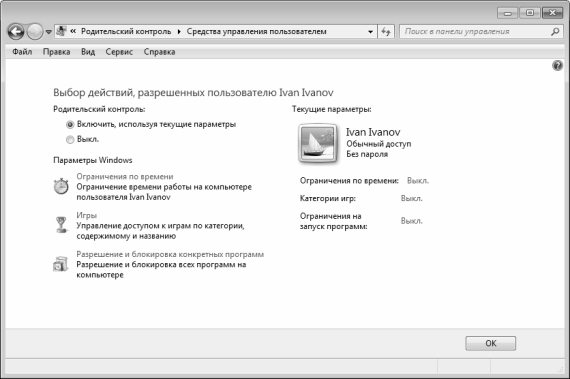

Aby przejść do trybu ustawień i włączyć kontrolę rodzicielską, w oknie listy kont (patrz Rysunek 5.3) kliknij odnośnik Kontrola rodzicielska. W rezultacie okno przyjmie postać pokazaną na ryc. 5.6.

Ryż. 5.6. Wybieranie konta, aby włączyć kontrolę rodzicielską

W tym oknie musisz kliknąć konto, dla którego zostanie włączona kontrola rodzicielska. W efekcie nastąpi przejście do trybu włączania kontroli rodzicielskiej (rys. 5.7).

Ryż. 5.7. Tryb włączenia kontroli rodzicielskiej

Domyślnie kontrola rodzicielska jest wyłączona dla wszystkich kont, co nie jest zaskakujące – w końcu system jest przeznaczony przede wszystkim dla dorosłych użytkowników. Aby włączyć funkcję kontroli rodzicielskiej, ustaw przełącznik Kontrola rodzicielska w pozycji Włącz przy użyciu bieżących ustawień.

W zasadzie po tym możesz nacisnąć przycisk OK - i funkcja kontroli rodzicielskiej zadziała. Ale jednocześnie zostaną użyte jego parametry, które są domyślnie oferowane w systemie. Zwróć uwagę, że te parametry nie zawsze są optymalne: na przykład niektórzy rodzice chcą ograniczyć tylko czas, jaki dziecko spędza przy komputerze, inni chcą mu zabronić korzystania z gier, inni chcą robić oba, itp. Ponadto możesz samodzielnie określ konkretną listę aplikacji lub kategorii gier, do których chcesz uniemożliwić dziecku dostęp.

Każdy tryb kontroli rodzicielskiej (ograniczenia czasowe, ograniczenia gier i ograniczenia aplikacji) jest konfigurowany oddzielnie.

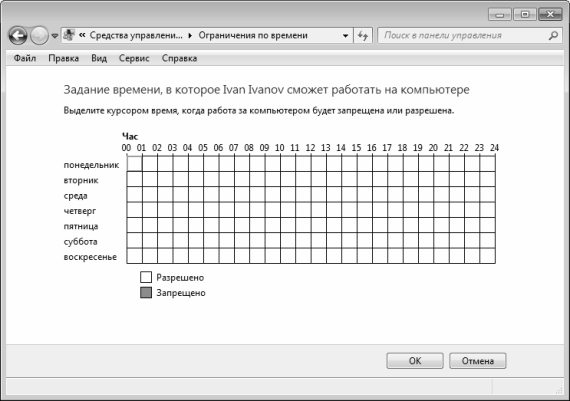

Ustalanie limitu czasu korzystania z komputera

Aby ograniczyć czas spędzany przez dziecko przy komputerze, kliknij łącze Limit czasu (patrz Rysunek 5.7). W rezultacie okno pokazane na ryc. 5.8.

Ryż. 5.8. Ustalanie limitu czasu na dostęp do komputera

Procedura wyznaczania terminu jest niezwykle prosta. Tabela pokazuje dni tygodnia w wierszach i godziny dnia w kolumnach. Klikając w wymagane skrzyżowanie, ustaw czas, w którym zabraniasz dziecku korzystania z komputera. Przedziały czasowe wybrane do blokowania zostaną podświetlone niebieskimi kwadratami, a dozwolone przedziały pozostaną białe. Aby usunąć zakaz, kliknij niebieski kwadrat.

Wprowadzone ustawienia zaczną obowiązywać po kliknięciu przycisku OK. Przycisk Anuluj powoduje wyjście z tego trybu bez zapisywania dokonanych zmian.

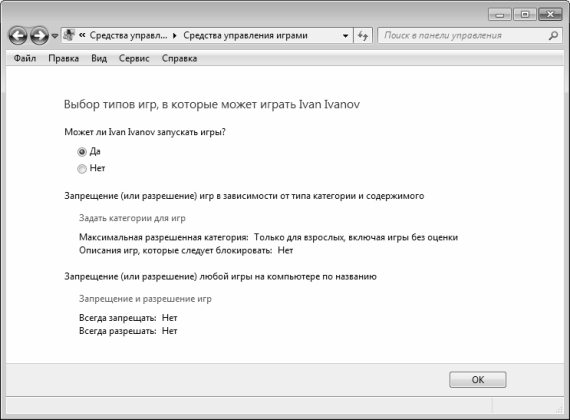

Ustawianie ograniczeń dostępu do gier

Obecnie rynek IT prezentuje ogromną różnorodność najbardziej zróżnicowanych gry komputerowe. Wśród nich są gry przydatne dla dzieci i młodzieży, a także takie, do których warto ograniczyć dostęp. Wśród pożytecznych gier komputerowych można wymienić na przykład gry edukacyjne i edukacyjne, a wśród szkodliwych dla psychiki dziecka są różne „strzelanki”, gry ze scenami przemocy, sceny intymne, które podżegają do nienawiści etnicznej itp.

Aby ograniczyć dostęp dziecka do gier zainstalowanych na komputerze, kliknij łącze Gry (patrz Rysunek 5.7). W rezultacie okno pokazane na ryc. 5.9.

Ryż. 5.9. Ustawienie ograniczeń gry

W górnej części okna znajduje się przełącznik, za pomocą którego możesz natychmiast zablokować użytkownikowi uruchamianie jakichkolwiek gier na tym komputerze. Aby to zrobić, musisz zmienić go na pozycję Nie. Pamiętaj, że w tym przypadku wszystkie inne ustawienia ograniczające dostęp do gier stają się niedostępne - ich użycie po prostu traci sens, ponieważ wszystkie gry bez wyjątku zostaną zablokowane. Jeśli przełącznik znajduje się w pozycji Tak (proponuje się, aby ta wartość była używana domyślnie), dostępne stają się dolne linki Ustaw kategorie dla gier oraz Zablokuj i zezwól na gry.

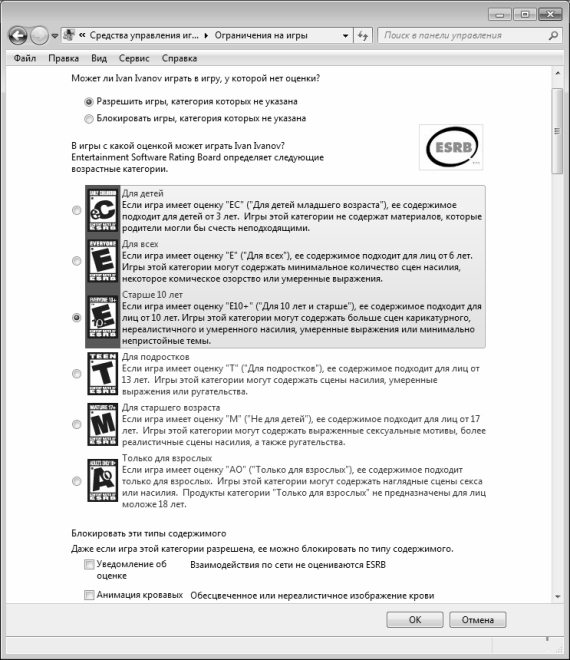

Ryż. 5.10. Wybór kategorii gier

To okno zawiera listę kategorii gier ocenionych przez Entertainment Software Rating Board (ta ocena jest oferowana domyślnie). Możesz dowiedzieć się więcej o tej ocenie, klikając ikonę ESRB, która znajduje się po prawej stronie nad listą kategorii.

Ogólnie rzecz biorąc, w systemie Windows 7 do funkcji kontroli rodzicielskiej można używać różnych ocen gier i można wybrać dowolną z nich. Aby to zrobić, w oknie pokazanym na ryc. 5.6, musisz kliknąć link systemu oceny gier. W takim przypadku na ekranie otworzy się okno, w którym za pomocą przełącznika należy określić odpowiednią ocenę i kliknąć przycisk OK. Możesz zobaczyć o każdej ocenie dokładna informacja na odpowiedniej stronie internetowej (łącza do stron internetowych dla każdej oceny znajdują się w tym samym oknie).

Tutaj rozważymy ocenę Rady Oceny Oprogramowania Rozrywkowego (patrz Rysunek 5.10), ponieważ, jak już zauważyliśmy, jest to wartość domyślna.

Warto zauważyć, że nie wszystkie gry komputerowe mają swoją kategorię. Dlatego w oknie wyboru kategorii (patrz rys. 5.10) możesz użyć przełącznika znajdującego się u góry, aby określić, czy użytkownik może uruchamiać gry, które nie mają określonej kategorii.

Następnie użyj innego przełącznika, aby określić kategorię gier, z których może korzystać dziecko. Pamiętaj, że wybierając określoną kategorię, dziecko będzie mogło korzystać nie tylko z gier, które do niej należą, ale także z gier wszystkich następujących kategorii. Innymi słowy, jeśli pozwoliłeś dziecku korzystać z gier z kategorii „od 10 lat”, to gry, które są przypisane do kategorii „od 3 lat” i „od 6 lat”, będą dla niego automatycznie dostępne. Widać to wyraźnie na ryc. 5.10: dostępne kategorie są wyróżnione kolorem, a „najstarsza” z dostępnych kategorii jest oznaczona pozycją przełącznika.

Poniżej listy kategorii znajduje się duża grupa pól wyboru Blokuj tego typu treści. Korzystając z tych pól wyboru, możesz konkretnie określić zawartość, która może blokować grę dla dziecka, nawet jeśli jest odpowiednia dla wieku dziecka. Zaznaczenie każdego pola blokuje określony rodzaj treści, taki jak: krew, wulgarny humor, picie, nagość, odniesienia do seksu lub scen intymnych, wulgarny język, nieprzyzwoite żarty, hazard, odniesienia do alkoholu, tytoniu lub narkotyków itp. W ten sposób, możesz wykonać bardzo strojenie blokowanie gier: w końcu na przykład żarty i sceny, które mogą być dozwolone dla 15-letniego nastolatka, nie zawsze są akceptowalne dla 8- lub 10-letniego dziecka.

Łącze Blokuj i zezwalaj na gry przenosi Cię do trybu, w którym możesz określić określone gry, w które Twoje dziecko może grać. W oknie, które się otworzy, zostanie zaprezentowana lista gier zgodnie z wcześniej określonymi ograniczeniami (patrz rys. 5.10). Na tej liście zaznacz gry, w które pozwalasz dziecku grać, i kliknij OK.

Konfigurowanie ograniczeń dostępu do aplikacji

Jak zauważyliśmy wcześniej, możesz ustawić dla swojego dziecka ograniczenia dostępu do programów dostępnych na komputerze. Jest to przydatne nie tylko w celu uniemożliwienia dziecku korzystania z podejrzanych aplikacji, ale także w celu ochrony jego danych przed uszkodzeniem lub utratą. Na przykład, jeśli masz dużo ważnych danych przechowywanych w różnych dokumentach Excela, możesz całkowicie zablokować uruchomienie dla dziecka. edytor arkuszy kalkulacyjnych Przewyższać. Opcjonalnie możesz ustawić ograniczenie praw dostępu do określonych plików i folderów, ale o tym, jak to zrobić, porozmawiamy później.

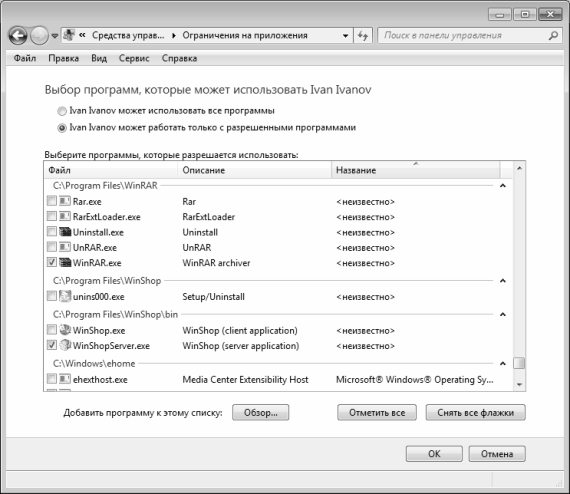

Aby ograniczyć dostęp do aplikacji zainstalowanych na komputerze, kliknij łącze Zezwól i zablokuj programy indywidualne(patrz rysunek 5.7). W rezultacie okno pokazane na ryc. 5.11.

Ryż. 5.11. Wybieranie programów do zablokowania

Jeśli chcesz zablokować niektóre programy, ustaw przycisk opcji w górnej części okna na Nazwa_użytkownika może działać tylko z dozwolonymi programami (domyślnie jest ustawiony na Nazwa_użytkownika może używać wszystkich programów - w tym przypadku blokowanie nie zadziała). Potem będziesz musiał trochę poczekać - aż system wygeneruje listę programów zainstalowanych na komputerze. Może to potrwać kilka sekund lub kilka minut: wszystko zależy od liczby programów zainstalowanych na komputerze. oprogramowanie, wydajność komputera i inne czynniki.

Po wygenerowaniu listy programów zaznacz pola dla tych aplikacji, do których chcesz zablokować dostęp. Przycisk Zaznacz wszystko pozwala szybko zaznaczyć wszystkie pola wyboru, a przycisk Odznacz wszystko pozwala szybko wyczyścić wszystkie pola wyboru. Jeśli wymaganego programu nie ma na liście, kliknij przycisk Przeglądaj iw oknie, które zostanie otwarte, zgodnie ze zwykłymi regułami systemu Windows, określ ścieżkę do pliku wykonywalnego tego programu.

Konfiguracja blokowania programu kończy się naciśnięciem przycisku OK w tym oknie. Przycisk Anuluj powoduje wyjście z tego trybu bez zapisywania dokonanych zmian.

Ustawianie praw dostępu do plików i ograniczanie praw użytkowników

W trakcie pracy na komputerze często konieczne staje się zabezpieczenie tych lub innych danych przed nieuprawnionym i nieautoryzowanym przeglądaniem i edycją. Ten problem pojawia się zwykle podczas pracy w lokalna sieć, a także w przypadku, gdy kilku różnych użytkowników ma dostęp do komputera w różnym czasie.

Mechanizm ochrony informacji przed ingerencją z zewnątrz istniał również w: poprzednie wersje System operacyjny Windows. W tej sekcji wyjaśnimy, jak działa w systemie Windows 7.

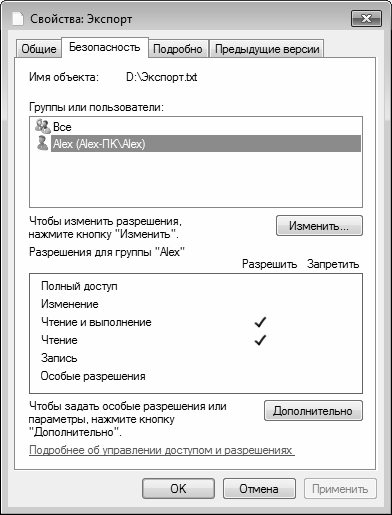

Aby ustawić uprawnienia dla pliku, kliknij go w oknie Eksploratora kliknij prawym przyciskiem myszy mysz i pojawiła się menu kontekstowe wybierz Właściwości. Następnie w oknie, które zostanie otwarte, przejdź do zakładki Bezpieczeństwo, której zawartość pokazano na ryc. 5.12.

Ryż. 5.12. Właściwości pliku, zakładka Bezpieczeństwo

Górna część tej zakładki wyświetla pełną ścieżkę do wybranego obiektu (na rysunku 5.12 jest to D:\Export.txt). Poniżej znajduje się lista użytkowników lub grup użytkowników, którzy mają dostęp do ten komputer. Jeszcze niżej znajduje się lista uprawnień dla użytkownika lub grupy podświetlona kursorem. Na ryc. 5.12 Użytkownicy grupy Alex mają uprawnienia do odczytu i wykonywania tego pliku.

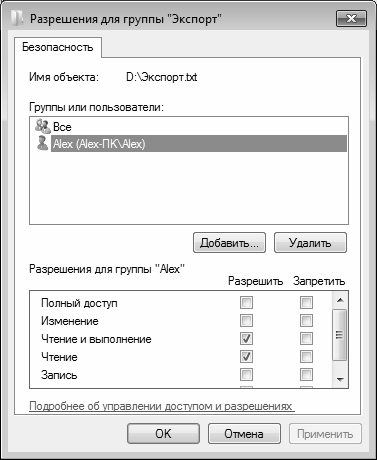

Pamiętaj, że na karcie Zabezpieczenia nie będziesz mógł zmienić bieżących uprawnień. Aby dodać użytkownika lub grupę użytkowników albo edytować istniejące uprawnienia, kliknij przycisk Edytuj. W rezultacie okno pokazane na ryc. 5.13.

Ryż. 5.13. Uprawnienia do edycji

Jeżeli chcesz zmienić uprawnienia dla użytkownika lub grupy użytkowników, wybierz odpowiednią pozycję na liście Grupy lub użytkownicy klikając myszką, a następnie w dolnej części okna, zaznaczając odpowiednie pola wyboru, zdefiniuj zakazy lub uprawnienia.

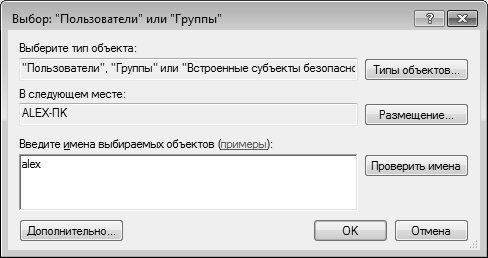

Aby dodać nowego użytkownika lub grupę użytkowników do listy, kliknij przycisk Dodaj. W rezultacie okno pokazane na ryc. 5.14.

Ryż. 5.14. Dodawanie użytkownika lub grupy w celu kontroli dostępu do pliku

W tym oknie, w polu Wprowadź nazwy obiektów do wybrania, wprowadź nazwę użytkownika lub grupy użytkowników do późniejszej konfiguracji praw dostępu. W tym polu możesz wpisać kilka nazw jednocześnie - w tym przypadku oddziel je średnikiem. Podczas wprowadzania nazw użyj następujących opcji składni:

Wyświetlana nazwa (przykład: Imię Nazwisko);

Nazwa obiektu (przykład: Komputer1);

Nazwa użytkownika (przykład: Użytkownik1);

NazwaObiektu@NazwaDomeny (przykład: Użytkownik [e-mail chroniony] Domena1);

Nazwa obiektu\Nazwa domeny (przykład: Domena1\Użytkownik1).

Przycisk Sprawdź nazwy wyszukuje nazwy użytkowników i grupy użytkowników określone w polu Wprowadź nazwy obiektów do wybrania.

W polu Wybierz typ obiektu, które znajduje się w górnej części tego okna, określasz typ obiektu, który chcesz znaleźć.Na przykład możesz skonfigurować uprawnienia tylko dla użytkowników lub tylko dla grup użytkowników lub dla zbudowanych -w podmiotach zabezpieczeń lub wszystkich typach obiektów jednocześnie ( ostatnia opcja sugerowane, aby używać go domyślnie). Aby wybrać typy obiektów, kliknij przycisk Typy obiektów, a następnie w oknie, które zostanie otwarte, wybierz żądane typy obiektów, zaznaczając odpowiednie pola wyboru i kliknij OK.

Obszar wyszukiwania obiektów jest określony w polu W następnej lokalizacji. Obszarem tym może być np. konkretny komputer (domyślnie sugerowany jest aktualny komputer). Aby zmienić obszar wyszukiwania, kliknij przycisk Umieszczenie, a następnie w oknie, które zostanie otwarte, określ żądany obszar i kliknij przycisk OK.

Aby usunąć użytkownika lub grupę z listy obiektów do ustawiania uprawnień, wybierz odpowiednią pozycję na liście (patrz rys. 5.13) kliknięciem myszy i kliknij przycisk Usuń. W takim przypadku należy uważać, ponieważ system nie wystawia dodatkowego żądania potwierdzenia operacji usunięcia, ale natychmiast usuwa wybrany obiekt z listy.

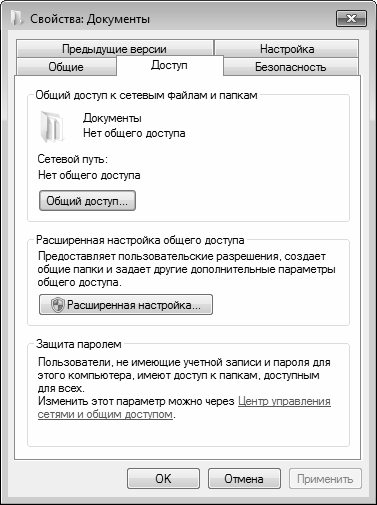

Podobnie uprawnienia są konfigurowane dla folderów. Jednak w przypadku folderów i katalogów można również ustawić Dodatkowe opcje dostęp. Aby to zrobić, w oknie właściwości folderu użyj zakładki Dostęp, której zawartość pokazano na ryc. 5.15.

Ryż. 5.15. Ustawienia dostęp publiczny

Aby skonfigurować współdzielony dostęp do folderu (jest to zwykle używane podczas pracy w sieci lokalnej), kliknij przycisk Udostępnij na tej karcie. W rezultacie okno pokazane na ryc. 5.16.

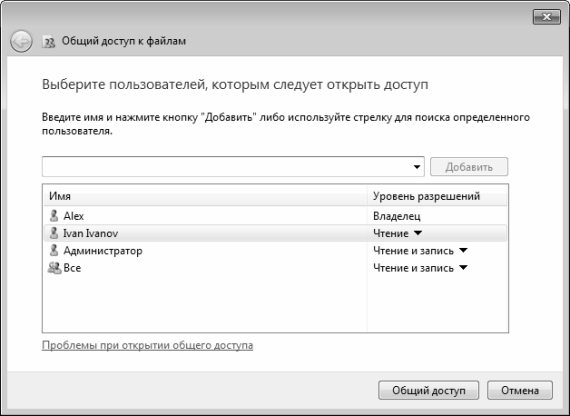

Ryż. 5.16. Skonfiguruj udostępnianie dla poszczególnych użytkowników

W tym oknie z listy rozwijanej wybierz użytkownika, dla którego chcesz skonfigurować dostęp. Zwróć uwagę, że zawartość tej listy jest generowana automatycznie przez system w miarę dodawania do niej rachunków (o tym, jak rachunki są dodawane i edytowane, omówiliśmy wcześniej w odpowiednich sekcjach tego rozdziału). Oprócz nazw kont dodanych do systemu przez użytkownika, ta lista zawiera również pozycje Wszyscy, Gość, Administrator, Wpis sieciowy i Grupa domowa, które są do niej dodawane domyślnie.

Po wybraniu użytkownika należy kliknąć przycisk Dodaj - w rezultacie jego nazwa zostanie wyświetlona na liście, która znajduje się tuż poniżej. W polu Poziom uprawnień wybierz poziom uprawnień z listy rozwijanej dla ten użytkownik dla tego folderu. Możesz wybrać jedną z dwóch opcji:

Przeczytaj - w tym przypadku użytkownik będzie miał tylko prawo do przeglądania zawartości tego folderu.

Czytaj i zapisuj - jeśli ta opcja jest zaznaczona, użytkownik będzie miał prawo nie tylko przeglądać, ale także edytować zawartość tego folderu.

Aby usunąć użytkownika z listy, wybierz Usuń dla tego użytkownika w polu Poziom uprawnień. W takim przypadku należy zachować ostrożność, ponieważ program nie wysyła dodatkowego żądania potwierdzenia operacji usunięcia.

Aby ustawienia udostępniania zaczęły obowiązywać, kliknij przycisk Udostępnianie w tym oknie. Należy pamiętać, że proces udostępniania może zająć trochę czasu, w zależności od liczby użytkowników udostępniających folder, wydajności i konfiguracji komputera oraz innych czynników. Po chwili na ekranie pojawi się komunikat informacyjny o udostępnieniu wybranego folderu (rys. 5.17).

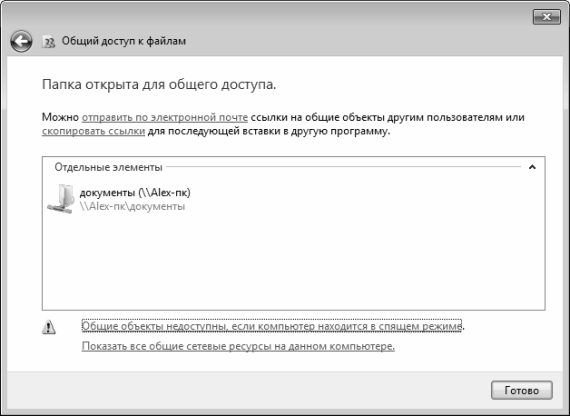

Ryż. 5.17. Udostępnianie folderu udostępnionego

Możesz poinformować e-mail innym użytkownikom, którym przyznano współdzielony dostęp do folderu - w tym celu skorzystaj z odpowiedniego linku. Aby wyświetlić zawartość udostępnionego katalogu, kliknij dwukrotnie jego ikonę w polu Poszczególne elementy. Aby zakończyć operację, kliknij przycisk Zakończ w tym oknie.

W tym przykładzie udostępniliśmy folder o nazwie Dokumenty. W oknie pokazanym na ryc. 5.15, dla danego folderu w obszarze Udostępnianie pliki sieciowe i foldery wyświetlają informacje Nieudostępnione. Po udostępnieniu tego folderu informacje te ulegną zmianie i zostanie wyświetlony tekst Udostępnione. Dodatkowo zostanie pokazana ścieżka sieciowa do tego folderu, gdzie inni użytkownicy sieci lokalnej mogą ją znaleźć.

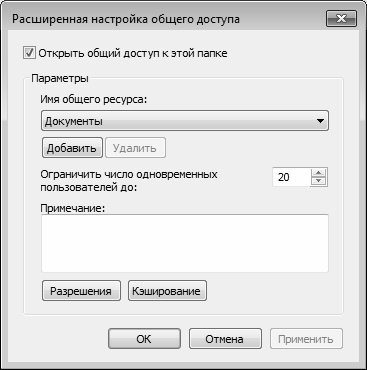

Aby przełączyć się na zaawansowane ustawienia udostępniania, kliknij zakładkę Dostęp (patrz Rysunek 5.15) przycisk Ustawienia zaawansowane. Otworzy się okno pokazane na ryc. 5.18.

Ryż. 5.18. Zaawansowane ustawienia udostępniania

Parametry tego okna można edytować tylko wtedy, gdy zaznaczone jest pole wyboru Udostępnij ten folder. Jeśli wcześniej udostępniłeś ten folder (jak opisano powyżej), to domyślnie to pole będzie zaznaczone. Jeśli folder nie był do tej pory udostępniany, pole wyboru będzie domyślnie odznaczone i możesz to ustawić samodzielnie.

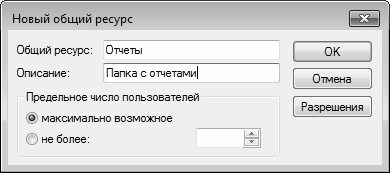

Nazwa udostępnianego zasobu jest wyświetlana w polu Nazwa udziału. W niektórych przypadkach tę wartość można ponownie wybrać z listy rozwijanej. Możesz dodać nowy udostępniony zasób, klikając przycisk Dodaj w tym oknie. W rezultacie otworzy się okno dodawania zasobu (rys. 5.19).

Ryż. 5.19. Dodawanie udziału

W tym oknie, w polu Zasób udostępniony, za pomocą klawiatury wprowadź nazwę zasobu udostępnionego - zgodną z nazwą, pod jaką jest przechowywany na komputerze. W polu Opis, jeśli chcesz, możesz wpisać dodatkowy opis do zasobu - na przykład, aby krótko scharakteryzować jego zawartość itp.

Za pomocą przełącznika Limit użytkowników możesz zdefiniować maksymalną dozwoloną liczbę użytkowników, którzy mogą jednocześnie pracować z tym zasobem. Jeśli przełącznik jest ustawiony w maksymalnej możliwej pozycji (proponuje się, aby ta opcja była używana domyślnie), wówczas nie będzie limitu liczby użytkowników - każdy, kto chce, może uzyskać dostęp do zasobu w dowolnym momencie, niezależnie od tego, czy ktoś jest pracuje z nim w tej chwili, czy nie. Jeśli przełącznik jest ustawiony na nie więcej niż, po prawej stronie otwiera się pole do edycji, w którym za pomocą klawiatury lub za pomocą przycisków licznika wskazana jest maksymalna liczba użytkowników, którzy mogą jednocześnie pracować z tym zasobem. Innymi słowy, jeśli nie chcesz, aby z Twoim folderem pracowało więcej niż 3 użytkowników jednocześnie, ustaw przełącznik Limit użytkowników na nie więcej niż i wprowadź wartość 3 w polu znajdującym się po prawej stronie.

Wprowadzanie nowego udostępnionego zasobu kończy się poprzez naciśnięcie przycisku OK w tym oknie. Przycisk Anuluj powoduje wyjście z tego trybu bez zapisywania dokonanych zmian.

Aby usunąć udostępniony zasób, wybierz go z listy rozwijanej (patrz Rysunek 5.18) i kliknij przycisk Usuń. Jednocześnie bądź ostrożny, ponieważ program nie wysyła dodatkowej prośby o potwierdzenie tej operacji.

W polu Ogranicz liczbę jednoczesnych użytkowników do (patrz Rysunek 5.18) możesz ograniczyć liczbę użytkowników, którzy mogą jednocześnie pracować z tym zasobem. To ustawienie działa w taki sam sposób, jak przełącznik Limit użytkownika w oknie New Share (patrz Rysunek 5.19).

W polu Uwaga, jeśli to konieczne, możesz wprowadzić lub edytować dodatkowe informacje o dowolnym charakterze związane z tym udostępnionym zasobem.

Przycisk Uprawnienia przełącza do trybu ustawiania uprawnień dla wybranego zasobu. Sposób pracy w tym trybie został omówiony powyżej (patrz rys. 5.13).

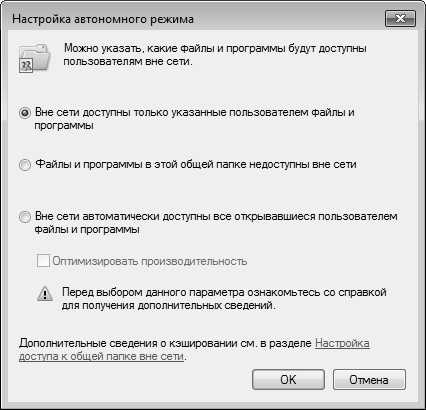

Używając przycisku Buforowanie (patrz Rysunek 5.18), możesz określić, które pliki i programy będą dostępne dla użytkowników spoza sieci lokalnej. Po naciśnięciu tego przycisku okno pokazane na ryc. 5.20.

Ryż. 5.20. Ustawienie offline

W tym oknie, za pomocą odpowiedniego przełącznika, możesz otworzyć lub zamknąć dostęp do plików i folderów poza siecią. Możesz wybrać jedną z trzech opcji:

Poza siecią dostępne są tylko pliki i programy określone przez użytkownika;

Pliki i programy w tym udostępniony folder niedostępne w trybie offline;

Poza siecią wszystkie pliki i programy otwierane przez użytkownika są automatycznie dostępne.

Domyślnie ten przełącznik jest ustawiony na Offline, dostępne są tylko pliki i programy określone przez użytkownika.

Wszystkie ustawienia dokonane w oknie Zaawansowane ustawienia udostępniania (patrz Rysunek 5.18) zaczną obowiązywać po kliknięciu przycisku OK lub Zastosuj. Aby wyjść z tego trybu bez zapisywania dokonanych zmian, kliknij przycisk Anuluj.