8.1. Pojęcie algorytmu i właściwości algorytmu

248. Istotą takiej właściwości algorytmu jak efektywność jest to, że:

249. Istotą takiej własności algorytmu jak charakter masy jest to, że:

Algorytm musi mieć strukturę dyskretną (musi być rozbity na sekwencję poszczególnych kroków)

Pisząc algorytm dla konkretnego wykonawcy, możesz używać tylko tych poleceń, które są zawarte w systemie jego poleceń.

Algorytm powinien zapewnić rozwiązanie nie jednego konkretnego problemu, ale pewnej klasy problemów tego typu dla wszystkich dopuszczalnych wartości danych początkowych

Przy dokładnym wykonaniu wszystkich poleceń algorytmu proces musi się zatrzymać w skończonej liczbie kroków, prowadząc do określonego wyniku

250. Istotą takiej właściwości algorytmu jak dyskretność jest to, że:

- algorytm musi mieć strukturę dyskretną (musi być rozbity na sekwencję poszczególnych kroków)

Pisząc algorytm dla konkretnego wykonawcy, możesz używać tylko tych poleceń, które są zawarte w systemie jego poleceń.

Algorytm powinien dostarczać rozwiązanie nie jednego konkretnego problemu, ale pewnej klasy problemów danego typu

Przy dokładnym wykonaniu wszystkich poleceń algorytmu proces musi się zatrzymać w skończonej liczbie kroków, prowadząc do określonego wyniku

251. Istotą takiej właściwości algorytmu jak zrozumiałość jest to, że:

Algorytm musi mieć strukturę dyskretną (musi być rozbity na sekwencję poszczególnych kroków)

- zapis algorytmu nie powinien pozwalać na niejednoznaczną interpretację

Algorytm powinien dostarczać rozwiązanie nie jednego konkretnego problemu, ale pewnej klasy problemów danego typu

Przy dokładnym wykonaniu wszystkich poleceń algorytmu proces musi się zatrzymać w skończonej liczbie kroków, prowadząc do określonego wyniku

252. Algorytm to:

Zasady wykonywania określonych czynności

Wykres ukierunkowany wskazujący kolejność wykonania jakiegoś zestawu instrukcji

Jasne i precyzyjne polecenie wykonawcy wykonania sekwencji działań mających na celu osiągnięcie założonych celów

Komputerowy zestaw poleceń

253. Podaj najbardziej kompletną listę sposobów pisania algorytmów:

- werbalne, graficzne, pseudokodowe, programowe

Werbalny

Grafika, oprogramowanie

Werbalne, programowe

8.2. Podstawowe konstrukcje algorytmiczne

254. Algorytm rozwiązywania pewnego podproblemu, który jest wykonywany wielokrotnie, nazywa się:

Liniowy

rozgałęzienia

- cykliczny

Pomocniczy

255. Algorytm nazywa się cyklicznym:

- jeśli jest zaprojektowany w taki sposób, że jego realizacja wiąże się z wielokrotnym powtarzaniem tych samych czynności

Jeżeli przebieg jego realizacji zależy od prawdziwości pewnych warunków;

Jeśli jest przedstawiony w formie tabelarycznej

256. Algorytm nazywa się liniowym:

Jeżeli jest zaprojektowany w taki sposób, że jego realizacja wiąże się z wielokrotnym powtarzaniem tych samych czynności

Jeżeli kolejność jego wykonania zależy od prawdziwości określonych warunków

Jeśli jego polecenia są wykonywane w naturalnej kolejności, niezależnie od jakichkolwiek warunków

Jeśli zawiera algorytm pomocniczy

257. Algorytm obejmuje rozgałęzienie, jeśli:

Jeżeli jest zaprojektowany w taki sposób, że jego realizacja wiąże się z wielokrotnym powtarzaniem tych samych czynności

Jeżeli przebieg jej wykonania zależy od prawdziwości określonych warunków

Jeśli jego polecenia są wykonywane w naturalnej kolejności, niezależnie od jakichkolwiek warunków

- jeśli zawiera algorytm pomocniczy

8.3. Przykłady rozwiązywania problemów

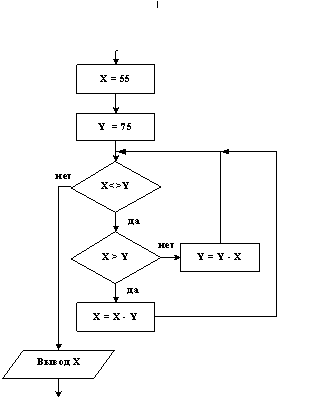

258. Wynikiem wykonania algorytmu pokazanego na rysunku, dla wartości zmiennej X=10 będzie liczba ...

259. Wynikiem wykonania algorytmu pokazanego na rysunku dla wartości zmiennej X=-10 będzie liczba…

260. Wynikiem wykonania algorytmu pokazanego na rysunku dla wartości zmiennej X=0 będzie liczba...

261. W powyższym fragmencie schematu blokowego ...

- wymiana wartości zmiennych A i B

- wymiana wartości zmiennych B i C

- porównanie zmiennych A, B, C

- wymiana wartości zmiennych A i C

262. Po wykonaniu kolejnego fragmentu algorytmu wartość zmiennej całkowitej X będzie równa ...

8.4. Systemy programowania

263. Systemy programowania:

Zapewnij bezpośrednie rozwiązanie zadań użytkownika;

- umożliwiają tworzenie nowych programów w językach programowania;

Zapewnienia działania wszystkich urządzeń komputerowych i dostępu do nich użytkowników;

Zapewnij ochronę przed wirusy komputerowe

264. Z następujących produkty oprogramowania systemy programowania to:

ALE) Adobe Photoshop

D) Borland Delphi

- C, D, D

265. Podprogram nazywa się:

Niezależny moduł oprogramowania

Dowolny fragment programu

Zestaw instrukcji następujących po instrukcji GOSUB w programie

- część programu, która służy do rozwiązania jakiegoś problemu pomocniczego

266. Języki programowania, zestawy operatorów i środki wizualne, które w znacznym stopniu zależą od funkcji komputera (język wewnętrzny, struktura pamięci itp.) Nazywane są ...

- języki maszynowe

Języki programowania wysokiego poziomu

Wbudowane języki programowania

Języki algorytmiczne

267. Języki programowania wysokiego poziomu NIE obejmują:

Algorytmiczne (Podstawowe, Pascalowe, C),

Logika (Prolog, Lisp),

Zorientowany obiektowo (ObjectPascal, C++, Java)

- języki maszynowe

Baza danych

9.1. Podstawowe pojęcia teorii baz danych

268. Program do zarządzania bazami danych MSAccess to oprogramowanie, które jest częścią:

system operacyjny;

systemowy oprogramowanie;

Systemy programowania baz danych;

Oprogramowanie;

Unikalne oprogramowanie.

269. Wprowadzanie, edytowanie i formatowanie danych tekstowych umożliwia oprogramowanie _________.

- biuro (usługa)

- systemowy

- instrumentalny

- stosowany

270. Nie ma modelu bazy danych _______:

- opona

- hierarchiczny

- sieć

- relacyjny

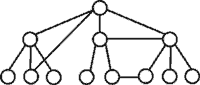

271.

- łączny

- hierarchiczny

- sieć

- relacyjny

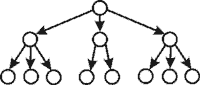

272. Rysunek przedstawia model bazy danych:

- łączny

- hierarchiczny

- sieć

- relacyjny

273. Rysunek przedstawia model bazy danych:

- łączny

- hierarchiczny

- sieć

- relacyjny

274. MS Access to oprogramowanie będące częścią:

system operacyjny

Oprogramowanie systemowe

systemy programowania

- oprogramowanie

Unikalne oprogramowanie

9.2. Obiekty bazy danych. Typy danych.

275. Baza danych nie może istnieć bez obiektu...

- forma

- raport

- wniosek

- stół

276. Próbkowanie danych w systemie zarządzania bazą danych Access odbywa się za pomocą ...

- wniosek

- formularze

- konstruktor

- stoły

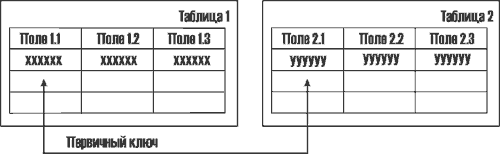

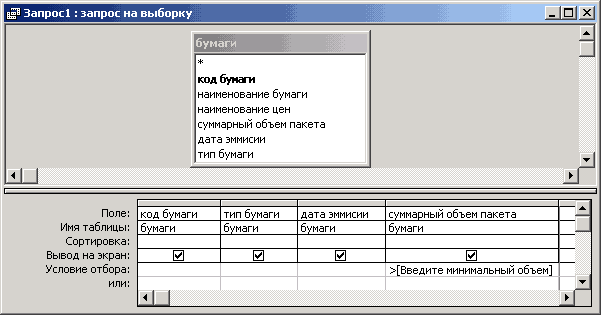

277. Rysunek pokazuje…

- podformularz

- raport w trybie projektowania

- zapytanie w widoku projektu

- stół w widoku projektu

278. Rysunek pokazuje…

- podformularz

- raport

- krzyżowe zapytanie

- stół w widoku projektu

279. Obiekt bazy danych "formularz" służy do...

- wprowadzanie danych i wizualne wyświetlanie na ekranie

- utwórz pole obliczeniowe

- prezentacja danych tabeli lub zapytania w formacie do druku

- wizualne przedstawienie relacji między tabelami

280. Aby wyświetlić wyniki zapytania drukowania, system zarządzania bazą danych Access używa obiektu ...

- stół

- wniosek

- raport

- strona

9.3. Informacyjno-logiczny model bazy danych

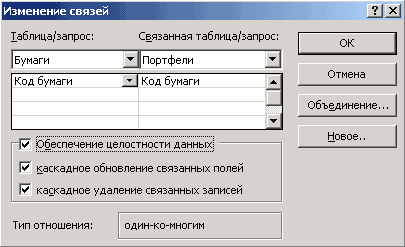

281. Okno dialogowe pokazane na rysunku umożliwia...

- utwórz zapytanie krzyżowe

- utwórz raport bazy danych

- utwórz nowy stół

- ustawić typ połączenia między obiektami bazy danych

282.

283. Rysunek przedstawia relacje między obiektami A i B, w których ...

- każde wystąpienie pierwszego obiektu (A) odpowiada tylko jednemu wystąpieniu drugiego obiektu (B) i odwrotnie, każde wystąpienie drugiego obiektu (B) odpowiada tylko jednemu wystąpieniu pierwszego obiektu (A)

- każde wystąpienie jednego obiektu (A) może odpowiadać kilku wystąpieniom innego obiektu (B), a każde wystąpienie drugiego obiektu (B) może odpowiadać tylko jednemu wystąpieniu pierwszego obiektu (A)

- każde wystąpienie jednego obiektu (A) może odpowiadać kilku instancjom drugiego obiektu (B) i odwrotnie, każde wystąpienie drugiego obiektu (B) może również odpowiadać kilku instancjom pierwszego obiektu (A)

284. Rysunek przedstawia relacje między obiektami A i B, w których ...

- każde wystąpienie pierwszego obiektu (A) odpowiada tylko jednemu wystąpieniu drugiego obiektu (B) i odwrotnie, każde wystąpienie drugiego obiektu (B) odpowiada tylko jednemu wystąpieniu pierwszego obiektu (A)

- każde wystąpienie jednego obiektu (A) może odpowiadać kilku wystąpieniom innego obiektu (B), a każde wystąpienie drugiego obiektu (B) może odpowiadać tylko jednemu wystąpieniu pierwszego obiektu (A)

- każde wystąpienie jednego obiektu (A) może odpowiadać kilku instancjom drugiego obiektu (B) i odwrotnie, każde wystąpienie drugiego obiektu (B) może również odpowiadać kilku instancjom pierwszego obiektu (A)

9.4. Praktyczne zadania na ten temat

285. Prezentowana jest baza danych „Szkoła”. Zapytanie do wyświetlenia listy uczniów z klas 11, urodzonych w 1987 r., z ocenami co najmniej 4, zawiera wyrażenie ...

§ (Wynik >=4) AND (rok urodzenia =1987) AND (ocena =11)

- (Wynik >4) AND (rok urodzenia =1987) AND (ocena =11)

- (Klasa =11) LUB (Klasa >=4) LUB (rok urodzenia =1987)

- (Ocena >10) AND (Rok urodzenia =1987) AND (Wynik =5) AND (Wynik =4)

286. Prezentowana jest baza danych „Magiczne Krainy”. Po posortowaniu informacje o NARNII przesuną się o jedną linię w dół. Jest to możliwe, jeśli sortowanie odbywa się w kolejności...

- Rosnąco na polu AREA

- rosnąco według pola KRAJ

- schodząc w poprzek pola OBSZAR

- rosnąco w polu LUDNOŚĆ

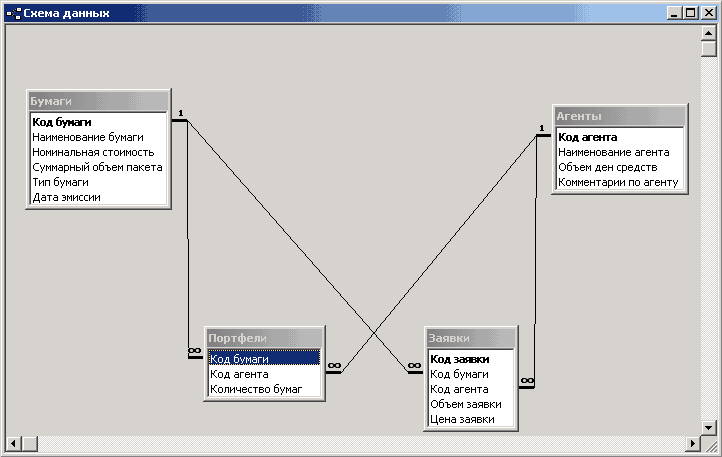

287. Rysunek przedstawia schemat danych:

Wybierz poprawne stwierdzenia, które charakteryzują przedstawiony schemat danych...

- Obiekty Paper i Ticket są powiązane w relacji jeden-do-wielu

- Tabele Papers i Agents nie wykorzystują danych z innych tabel

- Tabela Securities wykorzystuje Kod Papierów Wartościowych z tabeli Zlecenia

- W tabeli Zlecenia kluczem jest kombinacja pól Kod Papierów Wartościowych i Kod Agenta

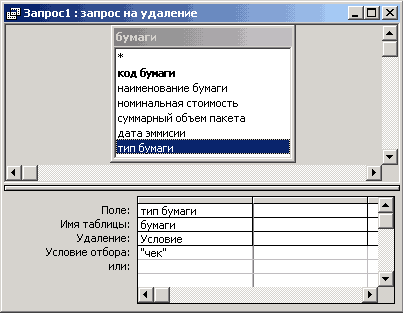

288. Obrazek przedstawia:

Tworzenie zapytania z parametrem w trybie projektowania

Tworzenie prośby o usunięcie rekordów w trybie projektowania

Wyświetlanie wyniku zapytania wybierającego

- tworzenie zapytania krzyżowego w trybie "Kreatora zapytań"

10. Lokalne i globalne sieci komputerowe.

10.1. Sieci komputerowe: pojęcie, budowa, charakterystyka.

289. Kompleks sprzętu i oprogramowania umożliwiający komputerom wymianę danych to:

Berło

Autostrada

Magistrale danych

- śieć komputerowa

290. Składnik sprzętowy sieci komputerowej to:

Programy sterujące sprzętem sieciowym

Rodzaje połączeń sprzętowych w sieci

- komputery sieciowe, urządzenia sieciowe, linie komunikacyjne

Tylko komputery sieciowe (serwery i stacje robocze)

291. Klientem jest:

Komputer zawierający bazę danych

- komputer (program) przy użyciu odpowiedniego zasobu

Komputer, który autonomicznie korzysta z systemu operacyjnego

Program do świadczenia usług sieciowych

292. Serwer to:

- komputer osobisty podłączony do sieci, który zapewnia użytkownikowi dostęp do swoich zasobów

Komputer podłączony do sieci lokalnej lub globalnej

Komputer osobisty użytkownika

Program komputerowy korzystający z odpowiedniego zasobu

293. Komputer, który udostępnia część swoich zasobów klientom sieci, nazywa się

- serwer

Stanowisko pracy

294. Tryb technologiczny zdalny dostęp do zasobów informacyjnych sieci z opóźnionym wydaniem wyniku żądania nazywa się:

- off-line

sieć

Zgodny

295. Technologiczny tryb zdalnego dostępu do sieciowych zasobów informacyjnych w czasie rzeczywistym to:

- online

jeden raz

Zgodny

296. Komputer, który zapewnia wspólna praca ich zasoby to:

wspólna stacja

- serwer

serwer zasobów

Klient

297. Grupę komputerów połączonych kanałami transmisji informacji i znajdujących się na obszarze ograniczonym małymi rozmiarami: pomieszczenia, budynki, przedsiębiorstwa, nazywamy:

globalna sieć komputerowa

System informacyjny z hiperłączami

- lokalna sieć komputerowa

Regionalna sieć komputerowa

298. Sieć komputerowa (komputerowa) służy do ...

- zapewnienie niezależnej komunikacji pomiędzy kilkoma parami komputerów

- zapewnienie współdzielenia danych oraz zasobów sprzętowych i programowych

- sygnalizacja z jednego portu do innych portów

- znajomości komputer osobisty do usług internetowych i przeglądania dokumentów internetowych

299. Aby przechowywać pliki dla dostęp publiczny użytkowników sieci, wykorzystywane jest:

- serwer plików

klient-serwer

Stanowisko pracy

Przełącznik

10.2. Rodzaje sieci komputerowych i funkcje sieciowe Technologie informacyjne.

300. Systemy obliczeniowe zgodnie z ich zasadą terytorialną dzielą się na:

- lokalna, regionalna, globalna

Terminal, administracyjny, mieszany

Cyfrowa, komercyjna, korporacyjna

301. W zależności od rodzaju organizacji przekazywania danych rozróżniają: sieć komputerowa:

Lokalna, regionalna, globalna

Informatyczna, informacyjna, mieszana

Z komutacją obwodów, z komutacją komunikatów, z komutacją pakietów

Jednorodne i niejednorodne

302. Sieć, w której każdy komputer może pełnić rolę zarówno serwera, jak i stanowisko pracy, ma architekturę ___________

peer-to-peer

w kształcie gwiazdy

- serwer

303. Ze względu na możliwość dostępu do zasobów informacyjnych sieci komputerowe dzielą się na:

- specjalistyczne (własność organizacji i wydziałów) oraz publiczne

Lokalne i globalne

Jednorodne i hybrydowe

Peer-to-Peer i dedykowane serwer plików

304. Ze względu na lokalizację zasobów informacyjnych w sieci sieci komputerowe dzielą się na:

Specjalistyczne (własność organizacji i wydziałów) i publiczne

- lokalne i globalne

Jednorodne i hybrydowe

Scentralizowane przechowywanie informacji i rozproszone przechowywanie informacji

10.3. Topologia lokalnych sieci komputerowych.

305. Uogólniona charakterystyka geometryczna sieci komputerowej nazywa się ....

- sieciowy system operacyjny

- logiczna architektura sieci

- karta sieciowa

- Topologia sieci

306. Topologia sieci jest określona przez:

- sposób łączenia węzłów sieci kanałami komunikacyjnymi

Rodzaj kabla używanego do łączenia komputerów w sieci

Struktura oprogramowania

Charakterystyka podłączonych stacji roboczych

307. Pierścień, opona, gwiazda - oto typy:

Protokoły sieciowe

Metody dostępu

oprogramowanie sieciowe

- topologie sieci

308. Jaki rodzaj połączenia komputerów oznacza topologia gwiazdy LAN?

Każdy komputer z każdym w ringu

Wszystkie komputery są bezpośrednio podłączone do jednego urządzenia - koncentratora

Wszystkie komputery są podłączone do tej samej magistrali

- wszystkie powyższe odpowiedzi są poprawne

309. Konfiguracja (topologia) lokalnej sieci komputerowej, w której wszystkie stacje robocze są połączone bezpośrednio z serwerem, nazywa się:

Pierścieniowy

- promieniowo

drzewopodobny

Promieniowy pierścieniowy

10.4. Standaryzacja sieci komputerowych.

310. Protokół sieci komputerowej to:

- schemat połączenia węzła sieciowego

- program do łączenia poszczególnych węzłów sieci

- pakiet oprogramowania

- zestaw zasad regulujących sposób wymiany informacji w sieci

311. odniesienie Model OSI charakteryzuje:

- komunikacja 7 warstw sieciowych wiadomości

- właściwości kanałów danych

- skład oprogramowania sieci komputerowej,

- wszystkie powyższe są poprawne

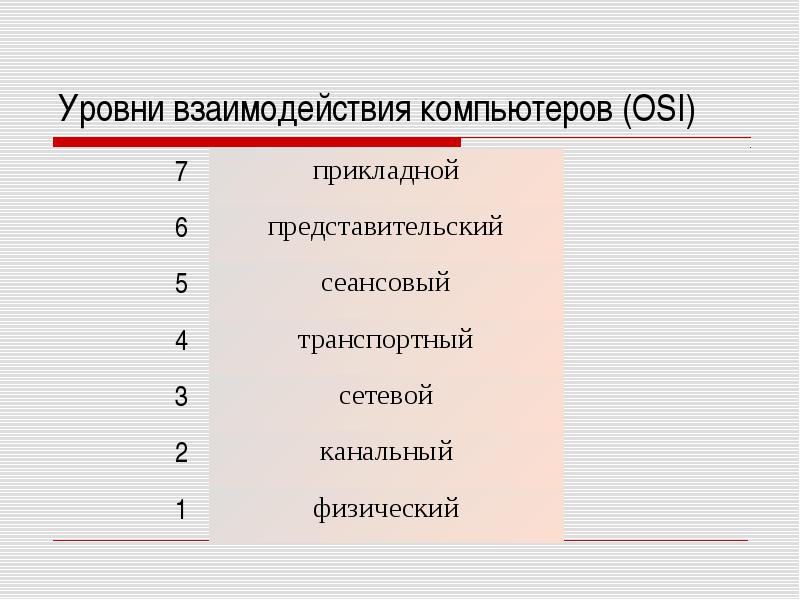

312. Podstawowy model OSI wykorzystuje następujące warstwy transferu danych:

- fizyczne, łącze, sieć, transport, sesja, przedstawiciel, aplikacja

- transmisja znaków, wiadomości, pakietów

- lokalna, regionalna, globalna

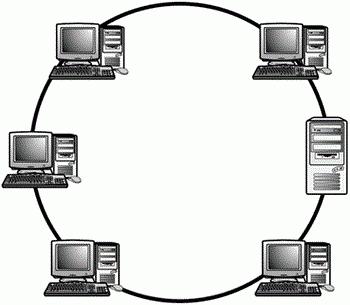

- fizyczny, kanał, sieć, aplikacja

313. Obrazek przedstawia:

Model referencyjny OSI

Rodzaje protokołów dla globalnych sieci komputerowych

Rodzaje topologii sieci lokalnych

Rodzaje kanałów danych

© 2015-2017 strona

Wszelkie prawa należą do ich autorów. Ta strona nie rości sobie praw autorskich, ale zapewnia bezpłatne użytkowanie.

Lokalne sieci komputerowe. Topologia. Cechy budowy i zarządzania. - dział Informatyka, INFORMATYKA Sieć lokalna Łączy Abonentów Wyszukiwanie ...

Lokalna sieć komputerowałączy abonentów znajdujących się w niewielkiej odległości od siebie (w promieniu 10 - 15 km).

Zazwyczaj takie sieci są budowane w ramach jednego przedsiębiorstwa lub organizacji.

Systemy informatyczne zbudowane w oparciu o sieci lokalne zapewniają rozwiązanie następujących zadań:

Przechowywanie danych;

Przetwarzanie danych;

Organizacja dostępu użytkowników do danych;

Przekazywanie danych i wyników ich przetwarzania użytkownikom.

Sieci komputerowe wdrażają rozproszone przetwarzanie danych. Tutaj przetwarzanie danych jest rozdzielone między dwa podmioty: klienta i serwer. W procesie przetwarzania danych klient generuje do serwera żądanie wykonania złożonych procedur. Serwer wykonuje żądanie i wysyła wyniki do klienta. Serwer zapewnia przechowywanie danych publicznych, organizuje dostęp do tych danych i przesyła dane do klienta. Ten model sieci komputerowej nazywa się architektury klient-serwer.

Na podstawie rozkładu funkcji lokalne sieci komputerowe dzieli się na peer-to-peer i dual-rank (sieci hierarchiczne lub sieci z dedykowanym serwerem).

W sieć peer-to-peer komputery są względem siebie równe. Każdy użytkownik w sieci sam decyduje, jakie zasoby swojego komputera udostępni do ogólnego użytku. W ten sposób komputer działa zarówno jako klient, jak i serwer. Współdzielenie zasobów peer-to-peer jest całkiem akceptowalne w małych biurach z 5–10 użytkownikami, łącząc je w grupę roboczą.

Sieć dwuranżowa jest zorganizowany w oparciu o serwer, na którym rejestrują się użytkownicy sieci.

Dla nowoczesnych sieci komputerowych typowa jest sieć mieszana, łącząca stacje robocze i serwery, przy czym część stacji roboczych tworzy sieci peer-to-peer, a druga część należy do sieci dwurzędowych.

Geometryczny schemat połączeń (fizyczna konfiguracja połączeń) węzłów sieci nazywany jest topologią sieci. Istnieć duża liczba opcje topologii sieci, z których podstawowe to magistrala, pierścień, gwiazda.

1) Opona. Kanał komunikacyjny łączący węzły w sieć tworzy linię przerywaną - magistralę. Każdy węzeł może odbierać informacje w dowolnym momencie i transmitować tylko wtedy, gdy autobus jest wolny. Dane (sygnały) są przesyłane przez komputer do magistrali. Każdy komputer sprawdza je, określając, do kogo są adresowane informacje, i albo akceptuje dane, jeśli są do niego wysyłane, albo je ignoruje. Jeśli komputery znajdują się blisko siebie, zorganizowanie CS z topologią magistrali jest niedrogie i proste - wystarczy poprowadzić kabel z jednego komputera do drugiego. Tłumienie sygnału wraz ze wzrostem odległości ogranicza długość magistrali, a tym samym liczbę podłączonych do niej komputerów.

Problemy z topologią magistrali pojawiają się, gdy w dowolnym punkcie magistrali występuje przerwa (przerwane styki); karta sieciowa jednego z komputerów ulega awarii i zaczyna przesyłać sygnały zakłócające do magistrali; musisz podłączyć nowy komputer do CS.

2) Dzwonić. Węzły połączone są siecią o krzywej zamkniętej. Dane są przesyłane tylko w jednym kierunku. Każdy węzeł realizuje między innymi funkcje przekaźnika. Odbiera i transmituje wszystkie wiadomości, a odbiera tylko te, które są do niego adresowane. Stosując topologię pierścienia można podłączyć do sieci dużą liczbę węzłów, rozwiązując problem zakłóceń i tłumienia sygnału za pomocą karta sieciowa każdy węzeł.

Wady organizacji pierścienia: przerwa w dowolnym miejscu pierścienia zatrzymuje całą sieć; czas transmisji wiadomości jest określony kolejnym czasem działania każdego węzła znajdującego się między nadawcą a odbiorcą wiadomości; z powodu przejścia danych przez każde niezamierzone zniekształcenie informacji.

3) Gwiazda. Węzły sieci są połączone z centrum belkami. Wszystkie informacje są przesyłane przez centrum, co sprawia, że stosunkowo łatwo jest rozwiązywać problemy i dodawać nowe węzły bez przerywania sieci. Jednak koszt organizacji kanałów komunikacji jest tu zazwyczaj wyższy niż w przypadku autobusu i ringu.

Połączenie topologii podstawowych - topologii hybrydowej - zapewnia szeroką gamę rozwiązań, które kumulują zalety i wady tych podstawowych.

Oprócz problemów tworzenia lokalnych sieci komputerowych pojawia się również problem rozbudowy (połączenia) sieci komputerowych. Faktem jest, że sieć komputerowa stworzona na pewnym etapie rozwoju systemu informatycznego może w końcu przestać zaspokajać potrzeby wszystkich użytkowników. Jednocześnie właściwości fizyczne sygnału, kanały transmisji danych i cechy konstrukcyjne komponenty sieci nakładają surowe ograniczenia na liczbę węzłów i wymiary geometryczne sieci.

Do łączenia sieci lokalnych wykorzystywane są następujące urządzenia:

1) Przekaźnik- urządzenie zapewniające wzmocnienie i filtrowanie sygnału bez zmiany jego zawartości informacyjnej.

Gdy poruszasz się wzdłuż linii komunikacyjnych, sygnały zanikają. Aby zmniejszyć efekt tłumienia, stosuje się repeatery. Co więcej, repeater nie tylko kopiuje lub powtarza odebrane sygnały, ale także przywraca charakterystykę sygnału: wzmacnia sygnał i zmniejsza zakłócenia.

2) Most- urządzenie pełniące funkcje przemiennika dla tych sygnałów (komunikatów), których adresy spełniają z góry narzucone ograniczenia.

Jednym z problemów dużych sieci jest duży ruch w sieci (przepływ wiadomości w sieci). Ten problem można rozwiązać w następujący sposób. Sieć komputerowa podzielona jest na segmenty. Przekazywanie komunikatów z segmentu do segmentu odbywa się celowo tylko wtedy, gdy abonent jednego segmentu wysyła komunikat do abonenta innego segmentu. Most to urządzenie, które ogranicza ruch w sieci i zapobiega przekazywaniu komunikatów z jednej sieci do drugiej bez weryfikacji.

Mosty mogą być lokalne lub zdalne.

Mosty lokalne łączą sieci znajdujące się na ograniczonym obszarze w już istniejącym systemie.

Zdalne mosty łączą rozproszone geograficznie sieci za pomocą kanałów komunikacyjnych i modemów.

Z kolei mosty lokalne dzielą się na wewnętrzne i zewnętrzne.

Mostki wewnętrzne zwykle znajdują się na tym samym komputerze i łączą funkcję mostu z funkcją komputera abonenckiego. Rozszerzenie funkcji realizowane jest poprzez zainstalowanie dodatkowej karty sieciowej.

Do użytku zapewniają mostki zewnętrzne oddzielny komputer ze specjalnym oprogramowaniem.

3) router to urządzenie, które łączy sieci inny rodzaj ale przy użyciu tego samego systemu operacyjnego.

To w zasadzie ten sam most, ale mający swój własny adres sieciowy. Korzystając z możliwości adresowania routerów, hosty w sieci mogą wysyłać do routera komunikaty przeznaczone dla innej sieci. Tabele routingu służą do znajdowania najlepszej trasy do dowolnego miejsca docelowego w sieci. Tabele te mogą być statyczne lub dynamiczne. W przypadku korzystania z tabeli statycznej administrator sieci musi ręcznie wprowadzić zmiany w tabeli. Dynamiczny stół automatycznie dostosowuje się do rzeczywistych warunków.

4) Wejście- specjalny kompleks sprzętu i oprogramowania zaprojektowany w celu zapewnienia kompatybilności między sieciami wykorzystującymi różne protokoły komunikacyjne. Brama konwertuje formę reprezentacji i formaty danych podczas przesyłania ich z jednego segmentu sieci do drugiego. Brama realizuje swoje funkcje na poziomie powyżej sieci. Nie zależy to od używanego medium transmisyjnego, ale zależy od używanych protokołów komunikacyjnych. Zazwyczaj brama wykonuje konwersje między protokołami.

Za pomocą bram można podłączyć sieć lokalną do komputera hosta, a także do globalnej sieci komputerowej.

Koniec pracy -

Ten temat należy do:

INFORMATYKA

Petersburg Państwowy Uniwersytet Inżynierii i Ekonomii... INFORMATYKA...

Jeśli potrzebujesz dodatkowych materiałów na ten temat lub nie znalazłeś tego, czego szukałeś, zalecamy skorzystanie z wyszukiwania w naszej bazie prac:

Co zrobimy z otrzymanym materiałem:

Jeśli ten materiał okazał się dla Ciebie przydatny, możesz zapisać go na swojej stronie w sieciach społecznościowych:

| ćwierkać |

Wszystkie tematy w tej sekcji:

Informacje gospodarcze i ich cechy.

Informacje gospodarcze to jeden z najważniejszych rodzajów informacji. Informacje gospodarcze to zbiór informacji, które odzwierciedlają

Technologia informacyjna. Rodzaje technologii informatycznych

Informatyka to proces wykorzystujący zestaw narzędzi i metod gromadzenia, przetwarzania i przesyłania danych w celu uzyskania nowej jakości informacji o stanie obiektu.

Nowoczesne technologie informatyczne automatyki biurowej

Obecnie istnieje wiele produktów oprogramowania, które zapewniają technologię informacyjną do automatyzacji biura. Należą do nich edytory tekstu, arkusze kalkulacyjne

Architektura komputera osobistego. Powołanie głównych węzłów. Charakterystyka funkcjonalna komputera.

Komputer to wielofunkcyjne urządzenie elektroniczne przeznaczone do gromadzenia, przetwarzania i przesyłania informacji. Podstawa budynku

Mikroprocesory. Budowa mikroprocesora i jego główne cechy

Mikroprocesor jest jednostką centralną komputera osobistego, zaprojektowaną do sterowania działaniem wszystkich innych jednostek oraz wykonywania operacji arytmetycznych i logicznych na i

Urządzenia pamięci masowej komputera osobistego. Ich hierarchia i główne cechy

Komputery osobiste mają 4 hierarchiczne poziomy pamięci: - pamięć mikroprocesorowa; - pamięć główna - rejestracja pamięci podręcznej; - pamięć zewnętrzna.

Urządzenia zewnętrzne komputera osobistego. Ich przeznaczenie i główne cechy.

Zewnętrzne (peryferyjne) urządzenia komputera osobistego są najważniejszą częścią każdego kompleksu obliczeniowego. Koszt urządzeń zewnętrznych wynosi średnio około 80 - 85% kosztów całości

Ogólna charakterystyka.

Oprogramowanie to zestaw programów, które umożliwiają wykonanie na komputerze zautomatyzowane przetwarzanie Informacja. Oprogramowanie jest udostępniane

Systemy operacyjne, ich przeznaczenie i odmiany

System operacyjny (OS) to zestaw programów, które spełniają dwie główne funkcje: zapewnienie użytkownikowi wygody maszyna wirtualna i zwiększyć efektywność użytkowania

System operacyjny Windows 2000. Graficzny interfejs użytkownika i jego skład.

Windows 2000 to w pełni 32-bitowy system operacyjny z wywłaszczaniem wielozadaniowości, ulepszoną obsługą pamięci i został zaprojektowany od podstaw z myślą o niezawodności.

Ustawienia. Technologia oprawy i wtrysku przedmiotów.

Ustawienie system operacyjny Windows 2000 polega na zmianie interfejsu do potrzeb użytkownika. Istnieje wiele konfigurowalnych opcji systemu operacyjnego:

Globalna sieć Internet. Ogólna charakterystyka, cechy konstrukcyjne.

Internet to globalna sieć komputerowa łącząca poszczególne sieci. Internet umożliwia wymianę informacji między wszystkimi komputerami wchodzącymi w skład sieci, połącz

Usługi internetowe.

Usługa WWW to komunikacja z serwerami za pomocą tekstów. Możesz korzystać ze wszystkich serwerów jednocześnie, ponieważ. są połączone w jednej przestrzeni. Wyszukiwanie informacji

E-mail. Główne cechy.

Dostęp do informacji w globalnej sieci odbywa się za pomocą specjalnych protokołów, programów, serwerów komputerowych. Elementy te, połączone w celu świadczenia jednej z usług internetowych, nazywane są

Podstawowe definicje i metody bezpieczeństwa informacji

W miarę rozwoju i komplikacji środków, metod i form automatyzacji procesów przetwarzania informacji wzrasta zależność społeczeństwa od stopnia bezpieczeństwa wykorzystywanych przez nie technologii informatycznych.

Typowe metody ochrony informacji w AS

kierunek ochrony metody ochrony poufność · zróżnicowanie dostępu do danych; ochrona hasła; szyfrowanie

Główne typy wirusów komputerowych

Rodzaj wirusa Zaatakowane obiekty Metoda infekcji Wirusy oprogramowania Pliki zawierające Rozszerzenia COM, EXE, SYS, BAT, D

Podstawy prawne technologii informacyjnych i ochrony informacji

Według różnych szacunków obecny ustawodawstwo rosyjskie regulujących stosunki w sfera informacyjna ma od 70 do 500 aktów normatywnych; działa w zakresie bezpieczeństwa informacji

Pojęcie algorytmu, jego właściwości i obraz.

Algorytm to dokładna i zrozumiała instrukcja dla wykonawcy, aby wykonał sekwencję działań mających na celu rozwiązanie zadania. słowo a

Algorytmizacja problemów przetwarzania tablic.

Tablica to zbiór elementów o tych samych właściwościach. Każda tablica charakteryzuje się: · nazwą; wymiar; typ elementu.

Typy danych. Zmienne, stałe i tablice.

Typ danych odnosi się do sposobu, w jaki dane są przechowywane i reprezentowane w systemie komputerowym. W języku VISAUL BASIC mogą być przechowywane i przetwarzane następujące rodzaje danych:

Wyjście danych do standardowego okna dialogowego.

Do wyświetlania różnych komunikatów służy standardowe okno dialogowe - MsgBox. Wygląd tego okna może się różnić, ale zawsze zawiera następujące elementy: tekst

Wprowadzanie danych do standardowego okna dialogowego IputBox

Służy do wprowadzania małych fragmentów tekstu. Okno InputBox składa się z czterech elementów: paska tytułu; zaproszenie do wejścia; pole wejściowe z

Łączenie ciągów

W VISAUL BASIC są 2 znaki konkatenacji: 1) + 2) & Używając &, możesz łączyć nie tylko ciągi, ale także liczby. W takim przypadku liczby będą pierwsze

Wyrażenia logiczne i obliczanie ich wartości.

Wyrażenia logiczne nazywane są warunkami. Warunek to Prawda, jeśli jest spełniony, Fałsz, jeśli nie. Są bardziej logiczne

Programowanie cykli

W VISAUL BASIC istnieją trzy konstrukcje pętli: 1) For … Next 2) While … Wend 3) Do … Loop Loop

Modułowa zasada budowania kodu projektu i programu.

W VISAUL BASIC tworzenie aplikacji Windows jest prawie takie samo jak tworzenie projektu. Projekt to zbiór formularzy ekranowych i kodów programów, za pomocą których

Procedury ogólne.

Główna różnica między zwykłymi procedurami a procedurami obsługi zdarzeń polega na tym, że zaczynają działać nie w odpowiedzi na jakiekolwiek zdarzenie, ale po wyraźnym wywołaniu z niektórych

Dziedzina definicji i czas życia zmiennych

W VISAUL BASIC istnieją trzy rodzaje domen charakteryzujących dostępność zmiennej: • lokalna: zmienna jest dostępna tylko w bieżącej procedurze; ·

napis końcowy

Scope jest jednym z dwóch słów kluczowych Public lub Private, które określają, do której klasy należy procedura: klasa l

Przekazywanie parametrów do procedur

W procedurach zdarzeń zestaw parametrów jest specyficzny dla zdarzenia i nie może być zmieniany przez programistę. W ogólnych procedurach liczba i kolejność użytych parametrów jest określona przez

Tablice są statyczne i dynamiczne.

Tablica to zbiór elementów określonego typu, z których każdy ma swój własny numer seryjny, zwany indeksem. Rozróżnij tablice statyczne i dynamiczne

Niestandardowy typ danych

Pliki o dostępie swobodnym przechowują dane strukturalne i składają się z rekordów. Rekord to porcja danych, która ma ściśle określony rozmiar i własny numer.

typ końcowy

Gdzie: DataTypeName to nazwa nadana definiowanemu typowi danych; Element1- ElementN – nazwy pól rekordów; ElementType - dowolna wbudowana lub deklaracja

Pliki o dostępie swobodnym

Otwórz plik Otwórz plik Nazwa pliku losowo [Zablokuj] _

Binarne pliki dostępu

Do otwarcia pliku binarnego używany jest operator: Open FileName For Binary As # Deskryptor pliku As w dowolnym pliku

Typy interfejsów. Elementy interfejsu.

Interfejs to sposób na interakcję osoby z komputerem. Interfejs użytkownika w aplikacji zapewnia dostęp do danych i zadań wykonywanych przez aplikację. Poeta

Forma. Podstawowe właściwości i zdarzenia postaci.

Formularz jest podstawą każdej aplikacji. Każdy projekt VISUAL BASIC zawiera przynajmniej jeden formularz, którym jest główne okno aplikacji. Formularz jest przechowywany w

Menu. Tworzenie menu.

Menu to jeden z głównych elementów interfejsu. To jest środek szybki dostęp do wszystkich poleceń (zadań) aplikacji. VISUAL BASIC umożliwia tworzenie hierarchii

Napis

Napis (Etykieta) jest przeznaczony do wyświetlania tekstu w postaci, której użytkownik nie może zmienić z klawiatury. Najczęściej używany do tworzenia etykiet dla innych elementów

Pole tekstowe (Pole tekstowe)

Jest to główna kontrolka do wprowadzania danych. Zdarzenia: Zmiana - wywoływane, gdy zmienia się zawartość pola tekstowego. Dzieje się

Przełącznik (przycisk opcji)

Jest to okrąg z kropką lub bez, przeznaczony do ustawienia tylko jednej opcji z grupy. Zazwyczaj wszystkie przełączniki formularzy są połączone w jedną grupę. Wydarzenia:

Lista (Pole listy)

Pozwala użytkownikowi wybrać jeden lub więcej elementów z listy. W dowolnym momencie możesz dodać nowe pozycje do listy lub usunąć istniejące. Jeśli nie wszystkie elementy mogą być wyświetlane w tym samym czasie

Pole kombi

Ta lista kombi jest kombinacją dwóch kontrolek - samej listy z wartościami i pola wprowadzania tekstu (pole tekstowe). Używane, gdy nie można z góry określić

Skład i cel Microsoft Office PPP

Do wykonywania podstawowych zadań komputerowego przetwarzania danych w nowoczesnych biurach wskazane jest zastosowanie programy indywidualne oraz zintegrowane pakiety usług biurowych, ponieważ są prawdziwe

Edytor tekstu. Podstawowe informacje, cel.

Microsoft Word for Windows to wielofunkcyjny pakiet oprogramowania do przetwarzania tekstu. Program przeznaczony jest do wykonywania prac przy tworzeniu dokumentów, m.in

Menu i paski narzędzi. Technologia ich reorganizacji

Edytor tekstu Word ma wiele różnych menu. Niektóre z nich są zawsze na ekranie, inne są ukryte i pojawiają się dopiero po połączeniu. Główna rzecz

Tryby przeglądania dokumentów, ich przeznaczenie i technologia wykorzystania. Nawigacja po dokumentach

W edytorze tekstu Word dostępne są następujące tryby przeglądania dokumentów: - tryb normalny; - Tryb dokumentu internetowego; - tryb układu strony; -

technologia formatowania dokumentów. Narzędzia do automatycznego formatowania.

Z pojęciem formatowania dokumentu w programie Word wiążą się trzy główne operacje: - formatowanie znaków; - formatowanie akapitów; - formatowanie strony. Słowo

Narzędzia Autokorekty i Autotekstu, sprawdzanie pisowni

Podczas tworzenia nowych dokumentów można również korzystać ze specjalnych szablonów - kreatorów zapewniających dostosowanie utworzone dokumenty podczas dialogu z użytkownikiem. W tekstach

Technologia tworzenia, otwierania i zapisywania dokumentów

Po załadowaniu Edytor tekstu Program Word wyświetla okno o nazwie Dokument1, w którym można wprowadzić tekst nowego dokumentu. Aby utworzyć kolejny nowy dokument, możesz uruchomić polecenie

Szablony i ich przeznaczenie. Stylizacja dokumentów

Szablon to specjalny plik, który zawiera opcje formatowania dokumentu i wszystkie narzędzia potrzebne do wykonania odpowiedniego automatycznego formatowania. Szablon treści

Technologia edycji dokumentów. Tworzenie linków hipertekstowych, notatek, przypisów

Większość operacji edycyjnych wykonywana jest na wcześniej wybranych fragmentach dokumentu. Wyboru fragmentu tekstu dokonujemy myszką w następujący sposób: - słowo - dwa

Dołączanie nowych obiektów do dokumentu Word

Aby dołączyć obiekt z innej aplikacji do dokumentu programu Word, wykonaj polecenie Obiekt w menu WSTAW. W wyświetlonym oknie dialogowym otworzy się obszerna lista typów.

MS GRAPH i edytor formuł

Jednym z typów obiektów do wstawienia do dokumentu programu Word jest obiekt Microsoft Graph. Do tworzenia wykresów można używać zarówno danych programu Word, jak i danych wprowadzanych bezpośrednio w oknach dialogowych.

Tworzenie i wstawianie rysunków.

Utwórz rysunek w Dokument Word w następujący sposób: - wykonać polecenie Obiekt menu WSTAW i na zakładce Utwórz określić rodzaj wstawiania obiektu - Rysunek Microsoft

Tworzenie formularzy i scalanie dokumentów

Formularze mają na celu zmniejszenie kosztów pracy przy przygotowywaniu dokumentów masowych poprzez wstępne tworzenie szablonów. Formularz składa się ze stałej

Zeszyt ćwiczeń i jego struktura.

Okno arkusza kalkulacyjnego Excel jest przeznaczone do wejścia do arkusza kalkulacyjnego i zawiera następujące elementy: - elementy standardowe Okna Windows; - pole name - zawiera imię lub piekło

Obliczenia arkusza roboczego. Funkcje arkusza roboczego

Obliczanie to proces obliczania formuł, a następnie wyświetlania wyników jako wartości w komórkach zawierających formuły. Zmieniając wartości w komórkach, do których odwołują się formularze

Formatery tabel. niestandardowe formaty. Formatowanie warunkowe

Formatowanie arkusza roboczego to projektowanie danych tabelarycznych w arkuszu w celu zwiększenia ich widoczności, poprawy percepcji wizualnej. Formatowanie

Narzędzia do ochrony danych

Excel ma kilka poleceń, które pozwalają chronić skoroszyty, struktury skoroszytów, pojedyncze komórki, grafiki, wykresy, skrypty i okna przed nieautoryzowanym dostępem lub modyfikacją

Wykazy i sposoby ich przetwarzania

Lista w programie Excel to tabela, której wiersze zawierają jednorodne informacje. W poprzednie wersje Excel i inne procesory arkuszy kalkulacyjnych, taka tabela nazywana była „bazą danych”, jest teraz bardziej powszechna

Filtry, rodzaje filtrów i ich zastosowanie

Filtracja jest szybki sposób wybranie podzbioru danych z listy do dalszej pracy z nimi. W wyniku filtrowania na ekranie wyświetlane są te wiersze listy, które albo zawierają określoną

Tworzenie informacji podsumowujących

Excel zawiera narzędzia do generowania informacji podsumowujących do analizy danych. Podsumowanie informacji można uzyskać poprzez: - łączenie danych z wykorzystaniem branży

Dobór parametrów. Szukaj optymalnych rozwiązań

Polecenie Wybierz parametr z menu SERWIS pozwala określić nieznaną wartość (parametr), która da żądany wynik. Technologia użycia polecenia jest następująca: - resh

Narzędzia graficzne

Przez Microsoft Excel możesz tworzyć złożone wykresy dla danych arkusza. Aby zbudować wykres, wybierz dowolną komórkę z tych, które zawierają dane początkowe di

Pojęcie baz danych i systemów zarządzania nimi.

Bazy danych są jednym z głównych elementów nowoczesnych systemów informatycznych. System informacyjny jest połączonym zestawem środków, metod i

Infologiczny model bazy danych. Główne typy modeli.

Podstawą bazy danych jest model danych. Informacyjno-logiczny (infologiczny) model obszaru przedmiotowego odzwierciedla: Tematyka jako zbiór obiektów informacyjnych

Relacyjne modele danych.

Wiersz tabeli relacyjnej nazywa się rekordem, a kolumny — polami. Rekord to pojedyncza instancja obiektu informacyjnego. Pole odzwierciedla pewną właściwość tego

Podstawowe informacje o systemie ACCESS DBMS.

Access to system zarządzania bazą danych ogólny cel, przeznaczony do przechowywania i wyszukiwania danych, prezentowania ich w wygodna forma i automatyzacja często

Główne obiekty bazy danych Access.

Główne obiekty bazy danych, z którymi program Access umożliwia pracę, to: - tabele; - formularze; - wnioski; - raporty; - dostęp do stron

Struktura tabeli.

Tabele stanowią podstawę bazy danych Access - przechowują wszystkie dane. Stoły muszą być starannie zaplanowane. Przede wszystkim struktura każdego

Indeksowanie tabeli

Indeksowanie pozwala przyspieszyć sortowanie i wyszukiwanie danych w tabeli. Możesz indeksować pola numeryczne, walutowe, tekstowe, logiczne, a także pola typu Licznik i Data

Utwórz stół

Istnieje pięć sposobów tworzenia nowej tabeli: 1). W trybie tabelarycznym: dane wprowadzane są w trybie tabelarycznym w wierszach i kolumnach. Nazwy pól są zdefiniowane domyślnie FIELD

Wprowadzanie i edycja danych tabeli.

Wprowadzanie danych do tabel i ich edycja odbywa się w trybie tabelarycznym. Widok arkusza danych wyświetla dane w wierszach i kolumnach. Wiersze (rekordy) tabeli w zależności od wykonywanej

Upraszanie.

Zapytania w programie Access służą do wybierania danych spełniających określone kryteria. Dane uzyskane w wyniku zapytania nazywane są dynamicznym zbiorem danych. Dziekan

Wybierz prośby.

Zapytania wybierające nie zmieniają zawartości bazy danych, służą jedynie do wyświetlania pasujących danych podane warunki. Wybrane żądania mogą być następujących typów:-

Warunki selekcji rekordów w zapytaniach

Warunki wyboru pól żądania są ustawione w wierszu o tej samej nazwie. Jeżeli warunki w tym wierszu są zdefiniowane dla kilku pól, to łączy je funkcja logiczna „AND”. Jeśli warunki

Żądania - działania

Wykonanie zapytania - akcja powoduje zmianę zawartości bazy danych. Składając takie prośby, należy zachować ostrożność, ponieważ pochopne korzystanie z tych próśb może prowadzić do nieoczekiwanych

Rodzaje formularzy

W programie Access możesz tworzyć formularze następujących typów: - formularz w kolumnie lub formularz pełnoekranowy; - forma taśmy; - formie tabelarycznej; - główna forma /

Budowa formularza

Podczas tworzenia nowego formularza pojawia się okno dialogowe Nowy formularz, w którym należy wybrać: - metodę tworzenia formularza; - źródło danych (z listy).

Właściwości formularza

Jak każdy obiekt programu Access, formularz ma właściwości. Wartości tych właściwości określają wygląd zewnętrzny formularze. Okno „Właściwości” formularza można wywołać np. klikając prawym przyciskiem myszy na

Kontrolki formularzy

Kontrolka to dowolny obiekt formularza lub raportu, który służy do wyświetlania danych na ekranie, projektowania lub wykonywania makr. Sterowanie m

Projekt raportu

Raport można utworzyć za pomocą kreatora lub w widoku projektu. Możesz użyć obu metod. Kreatory pozwalają przyspieszyć proces tworzenia raportu, następnie możesz go doprecyzować w

Strony dostępu do danych

Strony dostępu do danych to specjalny rodzaj stron internetowych zaprojektowanych do przeglądania i uzyskiwania do nich dostępu przez Internet lub intranet z przechowywanymi danymi

Struktura strony dostępu do danych

Strona dostępu do danych może składać się z wielu różnych komponentów; jednak zestaw komponentów różni się w zależności od celu tworzenia strony. Niektóre z najbardziej

Projektowanie stron dostępu do danych

Główna część strony. Reprezentuje główną część układu strony dostępu do danych. Treść strony wprowadzania danych może służyć do wyświetlania informacji

Makra

Makro to zestaw co najmniej jednego makra wykonującego określone operacje. Makra służą do automatyzacji często wykonywanych zadań (na przykład

SŁOWNICZEK

Akapit to pole dokumentu, które wpisuje się bez naciskania klawisza Enter. Adekwatność informacji ¾ to poziom zgodności tworzonego obrazu

Śieć komputerowa to metoda elektronicznej interakcji dwóch lub więcej komputerów za pośrednictwem nośnika transmisji danych w celu odbierania i przesyłania informacji.

Jej spotkanie– zapewnienie współdzielonego dostępu do wspólnych zasobów: sprzętu, oprogramowania i informacji.

Podstawowe koncepcje

Komputer, który ma dostęp do współdzielonych zasobów, nazywa się klient .

Grupa robocza- jest to kilka komputerów pracujących na tym samym projekcie w ramach lokalnego sieci, które zawierają serwer dedykowany.

serwer(komputer hosta) - wystarczająco wydajny komputer, który obsługuje wszystkie współdzielone zasoby i specjalne oprogramowanie do kontroli dostępu do całej sieci.

Separacja sieci komputerowych na podstawie lokalizacji terytorialnej:

LAN - sieci lokalne (Local Area Networks);

MAN - sieci miejskie (Metropolitan Area Networks);

WAN - sieci globalne (Wide Area Networks);

1) Sieci lokalne

Sieć lokalna(LAN) - kilka komputerów połączonych ze sobą i skupionych na małej przestrzeni (pokój, pomieszczenie, budynek, grupa budynków).

Jako medium transmisyjne stosowane są kable koncentryczne. Wysoki kurs wymiany - od 1 Mbps do 100 Mbps.

2) Sieci miejskie

Sieci miejskie obejmują grupę budynków i są realizowane na kablach światłowodowych lub szerokopasmowych. Zgodnie ze swoimi cechami są pośrednimi między sieciami lokalnymi i globalnymi.

3) Globalne sieci

Sieci globalne - sieć komputerów znajdujących się na znacznych odległościach (np. Internet).

Jako medium transmisyjne wykorzystywane są przewodowe kanały analogowe lub cyfrowe, a także satelitarne (najczęściej do komunikacji między kontynentami).

Ograniczenia szybkości transmisji (do 28,8 Kb/s w kanałach analogowych i do 64 Kb/s w sekcjach użytkownika kanałów cyfrowych).

Klasyfikacja sieci komputerowych

Separacja zgodnie z modelem interakcji urządzenia sieciowe:

peer-to-peer sieci (jednowarstwowe)

Hierarchiczny(sieci z dedykowanym serwerem)

według obszaru działania(sieci banków, sieci instytucji naukowych, sieci uczelni);

zgodnie z formą funkcjonowania(sieci komercyjne i sieci bezpłatne, sieci korporacyjne i publiczne);

ze względu na charakter realizowanych funkcji(informatyczna, informacyjna, mieszana);

Inne cechy klasyfikacyjne sieci komputerowych

w drodze zarządu(sieci z zarządzaniem zdecentralizowanym, scentralizowanym i mieszanym);

kompatybilność oprogramowania istnieją sieci jednorodne lub jednorodne (składające się z komputerów kompatybilnych z oprogramowaniem) oraz heterogeniczne lub heterogeniczne (komputery wchodzące w skład sieci są programowo niezgodne).

Topologia sieci

Topologia określa geometryczne rozmieszczenie (konfigurację) węzłów sieci oraz sposób połączeń między nimi w medium transmisji danych.

3 podstawowe typy Topologia sieci:

„opona”, „gwiazda”, „pierścień”.

Topologia magistrali

W opona W topologii (liniowej) wszystkie komputery są podłączone do jednego wspólnego kabla zwanego magistralą lub siecią szkieletową.

(+) rozpowszechnienie i popularność, niski koszt, duża elastyczność i szybkość przesyłania danych, łatwość rozbudowy sieci;

(–) podatność na fizyczne uszkodzenie kabla, ponieważ lokalizacja usterki jest trudna do zlokalizowania.

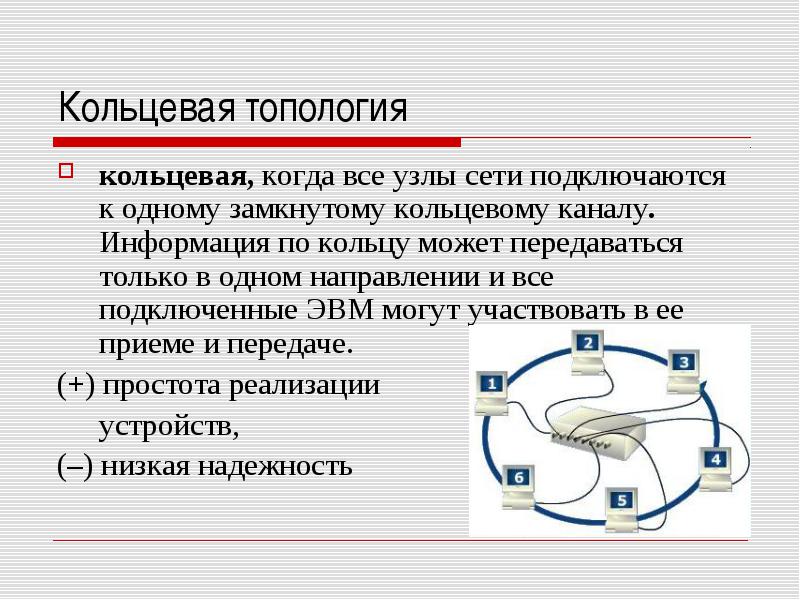

Topologia pierścienia

dzwonić, gdy wszystkie węzły sieci są podłączone do jednego zamkniętego kanału pierścieniowego . Informacje o pierścieniu mogą być przesyłane tylko w jednym kierunku, a wszystkie podłączone komputery mogą brać udział w jej odbiorze i transmisji.

(+) łatwość wykonania

urządzenia,

(–) niska niezawodność

Topologia gwiazdy

w kształcie gwiazdy, gdy wszystkie węzły sieci są połączone z jednym węzłem centralnym, zwanym hostem lub koncentratorem.

(+) wysoki poziom ochrony danych w węźle centralnym, uproszczenie wyszukiwania lokalizacji uszkodzeń.

(–) znaczne zużycie kabla

Charakterystyka kanału komunikacyjnego

Pasmo kanał komunikacji to szybkość przesyłania informacji w sieci, określona przez rodzaj używanych kart sieciowych i kabli. mierzone w bodów(bity/sekundę).

łącza dalekobieżne (satelita, światłowód) mają przepustowość 2 Mbaud lub wyższą.

linia dzierżawiona (zwykła miedziana para przewodów telefonicznych, która biegnie z samochodu do samochodu bez przełączników) może przesyłać, w zależności od długości (nie więcej niż kilka kilometrów), od 64 do 256 kbaud.

dial-up (zwykłe linie telefoniczne) mają różną przepustowość, a linie telefonii komórkowej umożliwiają pracę modemu z prędkością nie większą niż 9600 bodów.

Warstwy połączeń komputerowych (OSI)

1 - Warstwa fizyczna

Warstwa fizyczna(Warstwa fizyczna) - poziom kontroli medium transmisyjnego. Medium może być skrętka, światłowód, kabel koncentryczny, kanał radiowy, analogowy kanał telefoniczny itp., każde takie medium definiuje własne zasady komunikacji z nim.

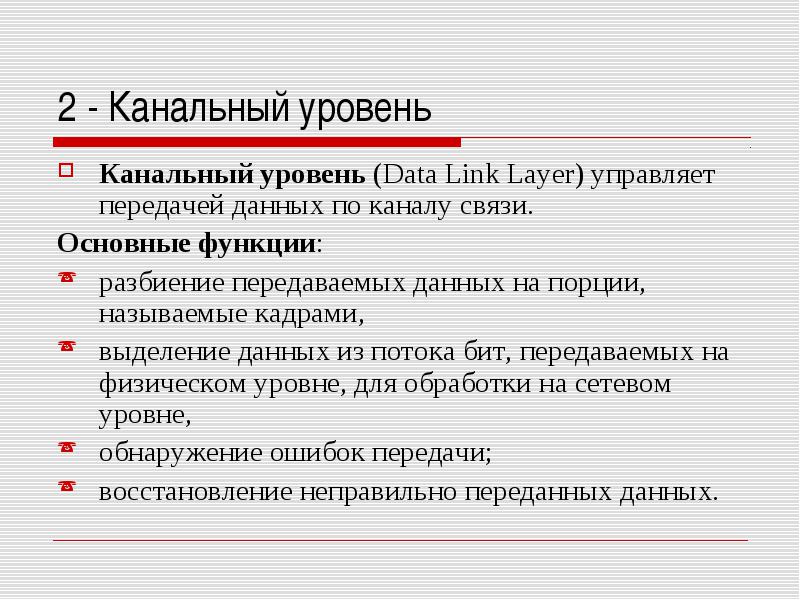

2 — Warstwa łącza

Warstwa łącza(Warstwa łącza danych) kontroluje transmisję danych przez kanał komunikacyjny.

Główne funkcje:

podział przesyłanych danych na porcje zwane ramkami,

oddzielenie danych od strumienia bitów przesyłanych w warstwie fizycznej do przetwarzania w warstwie sieciowej,

wykrywanie błędów transmisji;

odzyskanie błędnie przesłanych danych.

3 - Warstwa sieciowa

Warstwa sieci(Network Layer) zarządza siecią, komunikacja w sieci pomiędzy maszynami, tutaj rozwiązany jest problem adresowania i routingu danych.

4 - Warstwa transportowa

Warstwa transportowa(Transport Layer) zapewnia niezawodną transmisję (transport) danych pomiędzy systemami komputerowymi sieci na wyższych poziomach. Tutaj rozwiązywane są problemy sterowania transmisją danych i zadania z tym związane: lokalizacja i obsługa błędów oraz sama transmisja danych.

5 - Warstwa sesji

warstwa sesji(Session Layer) zapewnia interakcję między programami. Jednocześnie rozwiązywane są problemy synchronizacji transmisji danych, potwierdzania/ustawiania haseł itp.

6 - Poziom wykonawczy

Warstwa prezentacji(Warstwa prezentacji) rozwiązuje problem z prezentacją danych.

Główne funkcje:

konwersja kodu danych,

ich szyfrowanie/odszyfrowywanie,

kompresja danych.

7 - Warstwa aplikacji

Warstwa aplikacji(Application Level) rozwiązuje problemy standaryzacji interakcji z systemami aplikacyjnymi.

Główne funkcje:

zarządzanie siecią;

synchronizacja współdziałających ze sobą zadań;

wykonywanie zadań aplikacyjnych systemu (poczta e-mail, wymiana plików).

Protokół komunikacyjny

Protokół to zbiór definicji (umów, zasad), które regulują format i procedury wymiany informacji między dwoma lub więcej niezależnymi urządzeniami lub procesami.

Rodzina protokołów internetowych

należy podzielić na:

Niskopoziomowy (opisujący szczegóły techniczne prezentacji i przekazywania informacji), Na przykład: 2 protokoły TCP/IP

Wysoki poziom (opisujący sensowną interpretację tych informacji w różnych systemach operacyjnych).

Protokoły wyższego poziomu

FTP - protokół przesyłania plików

Klient wysyła do serwera żądania, które przypominają polecenia do pracy ze strukturą plików OC (katalogi i pliki). Serwer wykonuje te polecenia (przechodzenie z katalogu do katalogu, przeglądanie zawartości katalogów, kopiowanie plików z katalogu na maszynie serwera do bieżącego katalogu na maszynie klienta i odwrotnie).

HTTP — protokół przesyłania plików HTML

Protokół implementuje usługę WWW (World Wide Web). HTML oznacza HyperText Markup Language.

Internet

Internet- jest to stowarzyszenie ponadnarodowych sieci komputerowych działających na różnych protokołach, łączących wszelkiego rodzaju komputery, fizycznie przesyłających dane wszystkimi dostępnymi rodzajami linii - od skrętki i przewodów telefonicznych po światłowody i kanały satelitarne. Można powiedzieć, że Internet to sieć sieci, która oplata cały glob.

Adresowanie sieciowe

adres IP, który składa się z czterech liczb od 0 do 255.

na przykład, 128.250.33.190

Numer po prawej stronie wskazuje numer konkretnego komputera. Pozostałe numery, w zależności od klasy adresu, odpowiadają numerom sieci i podsieci lokalnych. Pierwsza liczba adresu IP komputera określa, czy należy on do sieci tej czy innej klasy:

adresy klasy A - liczba od 0 do 127;

adresy klasy B - liczba od 128 do 191;

adresy klasy C - liczba od 192 do 223.

Adresowanie sieciowe

DNS(system nazw domen) - system nazw domen.

na przykład win.smtp.dol.ru

Pierwsza lewa strona nazwy to nazwa prawdziwego komputera, który ma adres IP, po której następuje nazwa grupy, która nazwała komputer, następnie nazwa większej grupy i tak dalej. System nazw domen ma strukturę hierarchiczną.

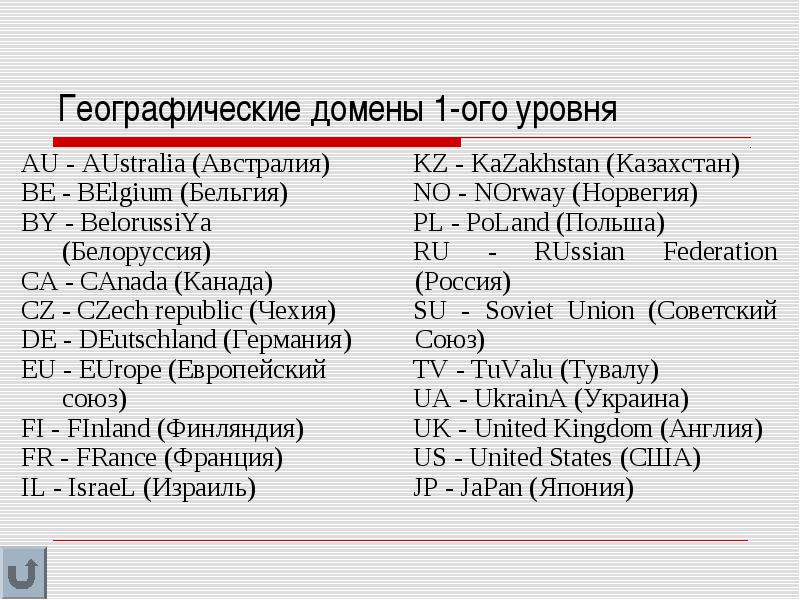

Domeny najwyższego poziomu są dwojakiego rodzaju:

geograficzny(dwuliterowy)

Administracyjny(trzy-, czteroliterowe)

Jednolity lokalizator zasobów (URL)

URL(Universal Resource Locator) - adres strony internetowej zawiera protokół dostępu do dokumentu, nazwę domeny lub adres IP serwera, na którym znajduje się dokument, a także ścieżkę do pliku i rzeczywistą nazwę pliku: protokół:/ /nazwa domeny/ścieżka/nazwa pliku.

Na przykład http://schools.keldysh.ru/info2000/index.htm

Usługi internetowe

Usługa to para programów, które współdziałają ze sobą zgodnie z pewnymi zasadami zwanymi protokołami. Jeden z programów tej pary nazywa się serwerem, a drugi klientem. Odpowiednia technologia nazywa się „ klient-serwer».

1. E-mail (e-mail)

Umożliwia przesyłanie wiadomości od jednego użytkownika o określonym adresie komputera do drugiego.

Adres e-mail składa się z dwóch części oddzielonych symbolem @: [e-mail chroniony]

Usługa pocztowa oparta jest na dwóch protokołach:

SMTP– poczta jest wysyłana z komputera na serwer,

POP3- odbieranie wiadomości przychodzących.

Programy pocztowe– Microsoft Outlook Express, Netscape Messenger, The Bat! Usługi pocztowe na Yandex, Rambler, Mail.

2. Sieć WWW (WWW)

Usługa WWW to pojedyncza przestrzeń informacyjna składająca się z setek milionów połączonych ze sobą dokumentów elektronicznych przechowywanych na serwerach WWW. Odrębne dokumenty są nazywane strony internetowe. Grupy tematycznie pogrupowanych stron internetowych to strony internetowe. Celowe przemieszczanie się między dokumentami internetowymi nazywa się nawigacja internetowa.

Programy do przeglądania stron internetowych są nazywane przeglądarki. Główną funkcją przeglądarki internetowej jest wyświetlanie hipertekstu. Hipertekst umożliwia uporządkowanie dokumentu poprzez podświetlenie w nim słów linków (hiperłączy).

Przykłady przeglądarek– Internet Explorer, Opera, Netscape Navigator, Safari, FireFox.

3. Archiwa plików

Usługa FTP odpowiada za odbieranie i przesyłanie dużych plików. Posiada własne serwery w globalnej sieci, które przechowują archiwa danych. Archiwa te mogą mieć charakter komercyjny lub ograniczony albo mogą być publiczne.

Pliki stają się dostępne do pracy (odczytu, wykonania) dopiero po skopiowaniu na własny komputer.

Serwery archiwum plików: freeware.ru, www.freesoft.ru, www.download.ru

4. Telekonferencje (Usenet)

Usenet to ogólnoświatowy klub dyskusyjny. Składa się z zestawu konferencji, których nazwy ułożone są hierarchicznie w zależności od poruszanych tematów.

Wiadomości do tych konferencji są wysyłane przez użytkowników za pomocą specjalnego oprogramowania. Po wysłaniu wiadomości są wysyłane na serwery grup dyskusyjnych i stają się dostępne do czytania przez innych użytkowników.

Newsreadery służą do czytania i wysyłania wiadomości: Netscape News lub Internet News.

5. Usługa IRC

IRC (Internet Relay Chat) - przekaźnikowy czat internetowy, przeznaczony do bezpośredniej komunikacji kilku osób w czasie rzeczywistym. Ta usługa jest również nazywana czat.

Najpopularniejszymi programami klienckimi są mIRC, Pirch, MS Chat i Virc dla Windows oraz Homer lub Ircle dla Macintosh.

6. Przeszukaj sieć WWW

Wyszukiwarki internetowe dzielą się na dwie grupy:

wyszukiwarki ogólnego przeznaczenia(bazy danych zawierające pogrupowane tematycznie informacje o zasobach informacyjnych sieci World Wide Web. Wyszukiwarki takie umożliwiają odnalezienie stron internetowych lub stron internetowych według słów kluczowych w bazie danych lub poprzez wyszukiwanie w hierarchicznym systemie katalogów);

specjalistyczne wyszukiwarki.

Struktura wyszukiwarek

Scena 1- zbieranie informacji z WWW za pomocą specjalnych programów tzw pająki, pełzacze lub pająki;

Etap 2- indeksowanie słów w postaci specjalnej bazy danych;

Etap 3- przetwarzanie prośby klienta i wystawianie mu wyników wyszukiwania w postaci listy hiperłączy.

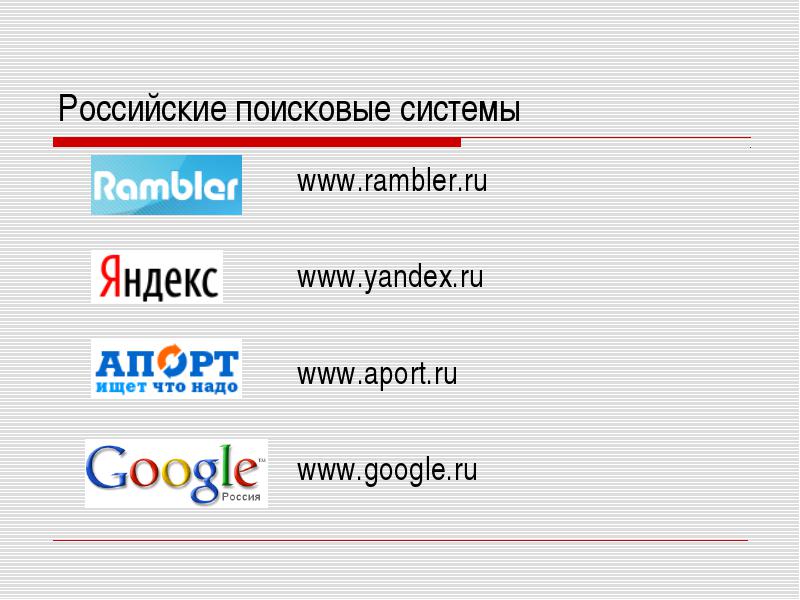

Rosyjskie wyszukiwarki

www.wędrowiec.ru

www.yandex.ru

www.aport.ru

www.google.ru

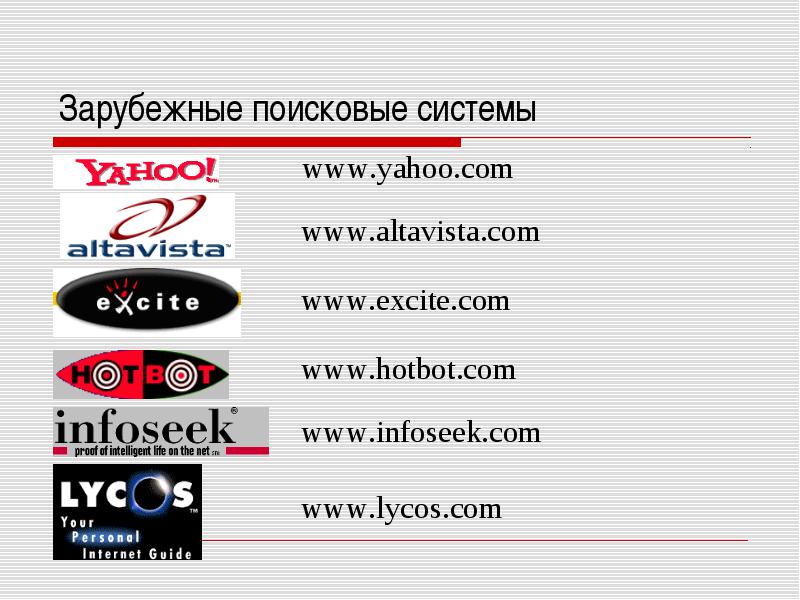

Wyszukiwarki zagraniczne

www.yahoo.com

Domeny geograficzne pierwszego poziomu

Współczesna ludzkość praktycznie nie wyobraża sobie życia bez komputerów, ale pojawiły się one nie tak dawno temu. W ciągu ostatnich dwudziestu lat komputery stały się integralną częścią wszystkich obszarów działalności, od potrzeb biurowych po potrzeby edukacyjne, tworząc tym samym potrzebę rozwijania możliwości i rozwijania związanego z nimi oprogramowania.

Połączenie komputerów w sieć pozwoliło nie tylko na zwiększenie, ale również zmniejszenie kosztów ich utrzymania, a także skrócenie czasu. Innymi słowy, sieci komputerowe mają dwa cele: dzielenie się oprogramowanie i sprzęt, a także otwarty dostęp do zasobów danych.

Budowa sieci komputerowych odbywa się na zasadzie „klient-serwer”. Jednocześnie klient jest elementem architektonicznym, który posługując się loginem i hasłem wykorzystuje możliwości serwera. Serwer z kolei udostępnia swoje zasoby pozostałym uczestnikom sieci. Może to być przechowywanie, tworzenie współdzielonej bazy danych, korzystanie z urządzeń we/wy itp.

Sieci komputerowe są kilku typów:

Lokalny;

Regionalny;

Światowy.

Tutaj będzie uczciwie zauważyć, na jakich zasadach są różne

Organizacja lokalnych sieci komputerowych

Zazwyczaj takie sieci jednoczą osoby znajdujące się w bliskiej odległości, dlatego najczęściej wykorzystywane są w biurach i przedsiębiorstwach do przechowywania i przetwarzania danych, przekazując ich wyniki innym uczestnikom.

Istnieje coś takiego jak „topologia sieci”. Mówiąc najprościej, jest to geometryczny schemat łączenia komputerów z siecią. Takich schematów jest kilkadziesiąt, ale rozważymy tylko te podstawowe: autobus, pierścień i gwiazda.

- Magistrala to kanał komunikacyjny, który łączy węzły w sieci. Każdy z węzłów może odbierać informacje w dowolnym dogodnym momencie i nadawać - tylko wtedy, gdy autobus jest wolny.

- Dzwonić. W tej topologii węzły robocze są połączone szeregowo w kole, to znaczy pierwsza stacja jest połączona z drugą itd., a ostatnia jest połączona z pierwszą, zamykając w ten sposób pierścień. Główną wadą tej architektury jest to, że w przypadku awarii choćby jednego elementu cała sieć zostaje sparaliżowana.

- Gwiazda to połączenie, w którym węzły są połączone promieniami ze środkiem. Ten model połączenia pochodzi z tych odległych czasów, kiedy komputery były dość duże i tylko maszyna hosta odbierała i

Jeśli chodzi o sieci globalne, wszystko jest znacznie bardziej skomplikowane. Dziś jest ich ponad 200. Najsłynniejszym z nich jest Internet.

Ich główną różnicą od lokalnych jest brak głównego ośrodka administracyjnego.

Takie sieci komputerowe działają na dwóch zasadach:

Programy serwerowe znajdujące się w węzłach sieci, które są zaangażowane w obsługę użytkownika;

Programy klienckie hostowane na komputerach użytkowników i korzystające z usług serwera.

Globalne sieci zapewniają użytkownikom dostęp do różne usługi. Istnieją dwa sposoby łączenia się z takimi sieciami: przez połączenie modemowe linia telefoniczna i dedykowany kanał.

Informatyka Stosowana – zbiór technologii informatycznych służących do przetwarzania informacji związanych z czynnościami praktycznymi. Technologia to działalność związana z wykorzystaniem wyników badań naukowych do tworzenia i wykorzystywania wartości materialnych i duchowych. Informatyzacja społeczeństwa to proces tworzenia optymalnych warunków do zaspokajania potrzeb informacyjnych obywateli i organizacji w oparciu o wykorzystanie technologii informacyjnych. Komputer - uniwersalne urządzenie do przetwarzania informacji.

Udostępnij pracę w sieciach społecznościowych

Jeśli ta praca Ci nie odpowiada, na dole strony znajduje się lista podobnych prac. Możesz także użyć przycisku wyszukiwania

Inne powiązane prace, które mogą Cię zainteresować.vshm> |

|||

| 10929. | Przedmiot i podstawowe pojęcia informatyki | 13.39 KB | |

| Informatyka to złożona nauka techniczna, która systematyzuje metody tworzenia, przechowywania, odtwarzania, przetwarzania i przesyłania danych za pomocą techniki komputerowej, a także zasady działania tych narzędzi i sposoby zarządzania nimi. Pojawienie się informatyki wynika z pojawienia się i rozpowszechnienia nowej technologii gromadzenia, przetwarzania i przesyłania informacji związanych z utrwalaniem danych na nośnikach maszynowych. W ramach głównego zadania dzisiaj możliwe jest wyodrębnienie takich głównych obszarów informatyki do praktycznego zastosowania ... | |||

| 4464. | Podstawowe pojęcia i metody teorii informatyki i kodowania | 31,67 KB | |

| Sygnały, dane, informacje; informacja jako przedmiot studiów informatyki; właściwości informacyjne; klasyfikacja informacji. Pojęcie informacji gospodarczej, jej właściwości. Struktura informacji gospodarczej. Klasyfikacja informacji gospodarczych. | |||

| 7974. | PODSTAWOWE INFORMACJE O POMIARACH. PODSTAWOWE POJĘCIA I DEFINICJE | 39,54 KB | |

| Definicja pojęć certyfikacja normalizacji metrologii Metrologia to nauka o pomiarach o sposobach osiągnięcia wymaganej dokładności i rzetelności prawidłowego zapisu wyników w celu zapewnienia jednolitości pomiarów. Pomiary techniczne za pomocą działających przyrządów pomiarowych. Pomiary metrologiczne z wykorzystaniem wzorców i przykładowych przyrządów pomiarowych. Nie mogą być stosowane w obszarze, którego dotyczy wymóg jednolitości pomiarów. | |||

| 10419. | Pojęcie informatyki. Przedmiot i zadania informatyki | 17,64 KB | |

| Na świecie jest wiele informacji: pisanej, mówionej, wizualnej. Do niedawna nośnikami informacji był język, różne powierzchnie materialne, papier itp. Teraz stopniowo przechodzimy do cyfrowego przechowywania informacji. Dlaczego jest to konieczne Po pierwsze, przechowywanie informacji staje się mniej obszerne. | |||

| 6303. | Podstawowe wymagania dotyczące doboru i syntezy katalizatorów. Skład mas kontaktowych. Główne typy promotorów. Koncepcje składnika aktywnego, nośnika (matrycy) i spoiwa heterogenicznych katalizatorów i adsorbentów | 23,48 KB | |

| Jak również skład chemiczny aktywny katalizator wymaga dużej powierzchni właściwej i optymalnej struktury porów. Należy zauważyć, że wysoka powierzchnia właściwa nie jest konieczna do uzyskania wysoce selektywnego katalizatora. Pożądane jest między innymi minimalizowanie osadzania się koksu na powierzchni katalizatora w reakcjach organicznych oraz maksymalizacja czasu pracy katalizatora przed regeneracją. Przygotowanie katalizatora musi być wysoce powtarzalne. | |||

| 8399. | Dziedzictwo. Podstawowe koncepcje | 41.01 KB | |

| Każdy obiekt jest określonym członkiem klasy. Obiekty tej samej klasy mają różne nazwy, ale te same typy danych i nazwy wewnętrzne. Obiekty tej samej klasy mają dostęp do tych samych funkcji klasy i tych samych operacji skonfigurowanych do pracy z obiektami klasy w celu przetwarzania ich danych. A nowe klasy są tworzone na podstawie bazowych klas pochodnych przez potomków klas podrzędnych. | |||

| 6723. | Podstawowe pojęcia fizjologii pracy | 34,25 KB | |

| Praca i praca. Praca jest czynnością celową ludzi dla tworzenia wartości użytkowych. Będąc kategorią społeczną, praca jest determinowana przez stosunki społeczne, gospodarcze i przemysłowe w społeczeństwie. | |||

| 14763. | Podstawowe koncepcje zarządzania projektami | 17,7 KB | |

| Podstawowe pojęcia z zakresu zarządzania projektami Projekt jest zbiorem rozłożonych w czasie czynności lub czynności mających na celu osiągnięcie wyznaczonego celu. Osiągnięcie tego wyniku oznacza pomyślne zakończenie i zakończenie projektu. Na przykład w przypadku projektu budowlanego wynikiem jest sam budynek przyjęty do eksploatacji. Podobnie jak początek, koniec projektu można ustawić dyrektywnie lub obliczyć podczas sporządzania planu pracy. | |||

| 2194. | Podstawowe pojęcia psychologii twórczości | 225.11 KB | |

| Kreatywność z języka angielskiego. Początkowo twórczość traktowano jako funkcję intelektu, a poziom rozwoju intelektu utożsamiano z poziomem kreatywności. Następnie okazało się, że poziom inteligencji koreluje z kreatywnością do pewnego limitu, a zbyt wysoka inteligencja utrudnia kreatywność. Obecnie twórczość uważa się za funkcję osobowości holistycznej, nieredukowalnej do inteligencji, zależnej od całego kompleksu jej cech psychologicznych. | |||

| 2131. | Podstawowe pojęcia technologii składowych | 231.84 KB | |

| Jest to dość arbitralny i abstrakcyjny element struktury systemu, rozlokowany w określony sposób pomiędzy otoczenie, rozwiązujący niektóre podzadania w ramach ogólnych zadań systemu i współdziałający z otoczeniem poprzez określony interfejs. Na schematach podzespołów w język UML często przedstawiane jako komponenty będące jednostkami plików zarządzania montażem i konfiguracją z kodem w jakimś języku pliki binarne wszelkie dokumenty zawarte w systemie. Czasami pojawiają się tam komponenty, które są jednostkami wdrożeniowymi ... | |||