Co wcześniej wiedziałem o „ciemnym Internecie” – cóż, że jest to taki ukryty segment sieci, w którym nie mniej mroczne osobowości sprzedają, kupują i pokazują wszystko, na co odpowiedzialność karna może przyjść na zwykły Internet przez długi czas. Narkotyki, broń, fałszywe paszporty i wszystko inne jest poza zasięgiem radaru wszelkich organizacji kontrolujących, tak jak na planecie Tatooine. Wystarczająco, abyś chciał odkryć to gorące miejsce.

Ciemna sieć (darknet)

Segment głębokiej sieci (głębokiej sieci), witryn, które nie są indeksowane przez wyszukiwarki i nie są dostępne przez standardowe przeglądarki.

Najpopularniejszym sposobem, aby się tam dostać, jest Tor (The Onion Router), router cebulowy, który przesyła dane przez wiele własnych serwerów i tym samym zakrywa wszelkie ślady użytkowników. Usługa została opracowana dla Marynarki Wojennej Stanów Zjednoczonych w 2004 roku i stała się puszką Pandory: jej zdecentralizowany charakter uniemożliwia po prostu „wyłączenie” systemu.

Musimy zacząć od najważniejszego - dla mnie Internet i technologia zawsze były tylko narzędziami do przesyłania treści. Ich nadzienie i niektóre nieoczywiste możliwości interesowały mnie nie bardziej niż żelazko czy sokowirówka. VPN, Tor, IP2P, proxy – tych wszystkich magicznych słów nauczyłem się z publikacji społeczno-politycznych, a nie geekowych. Pierwszy rozproszył falę zainteresowania tematem rok czy dwa lata temu, kiedy Roskomnadzor dopiero zaczynał kształtować się jako poważna cenzura. Istotne stały się instrukcje omijania blokady, którą agencja aktywnie nałożyła na interesujące lub politycznie kontrowersyjne zasoby. Wtedy wybór padł na ZenMate, tylko po to, by wejść do ogrodzenia, wydaje się, według Aliny Kabajewa, „Ray”. Okazało się, że ta rzecz, włączona, dość spowalnia połączenie, a magazyn kultury hakerów przewidywalnie spowolnił tempo pracy, więc wkrótce przestałem włączać ikonę wtyczki wiszącą w prawym górnym rogu.

Cóż, ciemna sieć jest jeszcze gorsza. Anonimowość i bezpieczeństwo wymagają poświęcenia, więc surfowanie w wybranej przeglądarce Tor na wycieczkę natychmiast ożywiło przedszerokopasmowe karty płatnicze biedronki. Uczucie potęguje tradycyjny wygląd większości „mrocznych” stron – tak wyglądała sieć na monitorach bohaterów „Hakerów” czy „Z archiwum X”. Ale to tylko dodaje uroku temu procesowi, przyjechaliśmy tu dla zadowolenia, a nie wygody.

Przede wszystkim ręka sięga po zakazany owoc – oto one, legendarne targi narkotykowe Jedwabny Szlak, Pandora, Agora. Wszystko tam jest dokładnie takie, jak oczekujesz, a jednocześnie boisz się tego zobaczyć - właśnie tutaj z cenami, opisami, zdjęciami, opiniami zadowolonych klientów

Struktura Internetu

REGULARNY internet

Vkontakte, FURFUR, Buzzfeed i wszystko inne, do czego jesteśmy przyzwyczajeni stale.

„Podwodny” Internet

Tablice obrazów, serwery FTP, marginalne strony z nagimi nastolatkami i inne kluby zainteresowań, które wykraczają poza granice świadomości filisterskiej.

Wymagane pełnomocnictwo

głęboka sieć

Witryny blokowane przez organizacje cenzurujące, fora hakerskie, treści wątpliwe pod względem prawnym.

Wymaga Tora lub alternatywnych systemów

ciemna sieć

Handel narkotykami, bronią, dokumentami i ludźmi, wymiana tajnych lub niebezpiecznych dokumentów, zakazane książki.

Internet ZAMKNIĘTY (którego istnienie budzi uzasadnione wątpliwości)

Raporty z tajnych rządowych eksperymentów, tabaka, usługi zabójców.

Możesz od razu zapomnieć o wyszukiwarkach. Przynajmniej te specjalne przeznaczone do wyszukiwania w ciemnej sieci. Nie ma jednego lub dwóch z nich, ale korzystanie z nich to prawdziwa udręka, nie ma mowy o jakiejkolwiek przydatności i skuteczności. Łatwiej jest przejść bezpośrednio do istniejących list linków - takich jak Hidden Wiki lub TORDIR. Lurkmore ma również swoją własną opcję dla początkujących, ale jest dość mały - nie jest interesujący.

Przede wszystkim ręka sięga po zakazany owoc: oto one, legendarne targi narkotykowe Jedwabny Szlak, Pandora, Agora – lista ciągnie się bardzo długo. Jest tam wszystko dokładnie tak, jak tego oczekujesz, a jednocześnie boisz się tego zobaczyć – dokładnie z cenami, opisami, zdjęciami, recenzjami zadowolonych klientów. Najbardziej przypomina stare forum fanów Ebay lub japońskiego dżinsu przed pojawieniem się popularnych sklepów specjalistycznych. Różnorodność jest niesamowita - czujesz się jak Sowieci w podróży służbowej nad Bałtykiem, nic więcej. Aż trudno uwierzyć, że wszystko jest takie proste. "Czy to w ogóle legalne?" Ale wystarczy: po pierwsze nielegalnie, a po drugie, po trzecim przebadanym rynku robi się nudno, prawie jak ze sneakersami.

Dlaczego dzielni gliniarze od narkotyków nie zamykają tych wszystkich sklepów? „Bo dlaczego tak się nie dzieje w prawdziwym świecie”, odpowiada Dmitry Khomak, współzałożyciel Lurkmore. - Policjant zwykle wie, gdzie dzieje się coś ciekawego w podlegającym mu rejonie, ale nie włamuje się tam z agentami i oddziałami prewencji. I nie chodzi o korupcję, ale o to, że bardziej opłaca się trzymać na krótkiej smyczy drobnych handlarzy zakazanymi towarami i czekać, aż pojawi się ktoś duży. Chociaż zawsze jest szansa na trafienie na jakąś policyjną „Operację Black Network”.

Co dalej na liście? Oczywiście pornografia. Nie chodzi o to, że zabrakło jej w zwykłym Internecie, ale wciąż jest „ciemno”, „głęboko” – tutaj na pewno nie będziesz musiał długo szukać czegoś perwersyjnego. A tutaj nie jest. Wyszukiwarki Damn Tor podają linki do lokalnej Zatoki Piratów na pierwszych kilkudziesięciu stronach zapytania. Dobra, zajrzyjmy do biblioteki linków i poszukajmy znaczników kodu w opisie. I oto straszna prawda - nie ma ich wcale, a nawet znacznie mniej niż wszelkiego rodzaju nielegalne usługi komercyjne. Najbardziej ekstremalną rzeczą, z jaką się spotkałem, jest źródło podobne do porntube, w całości poświęcone koprofilii i pokrewnym obszarom erotyki. Nawet tłusti pedofile, którzy rzekomo upodobali sobie darknet, nie reklamują się zbytnio. O ile na lokalnych tablicach obrazkowych, inaczej niż w Rosji i krajach azjatyckich, sekcja loli nie jest zabroniona. Było też kilka portali dla miłośników młodych chłopców, ale znowu ograniczonych do rysowanych treści. Za tym nawet Milonov Tor będzie zbyt leniwy, aby zainstalować.

Najbardziej ekstremalną rzeczą, z jaką się spotkałem, jest źródło podobne do porntube, w całości poświęcone koprofilii i pokrewnym obszarom erotyki

Granice anonimowości

Z kolei Pink Meth, od dawna zamknięty na powierzchni, dobrze prosperuje w głębokiej sieci – platformie, na której użytkownicy publikują intymne zdjęcia swoich byłych partnerów, niezmiennie towarzysząc „drenowi” zrzutami ekranu i adresem strona na Facebooku. Ogólnie rzecz biorąc, nadal nie można nie zauważyć dość wysokiej koncentracji typów aspołecznych w darknet. Popularne rosyjskojęzyczne fora pełne są dyskusji na temat alternatywnych sposobów zarabiania pieniędzy: szantaż z intymnymi zdjęciami, oszustwa na portalach społecznościowych pod przykrywką wróżki lub indywidualnej prostytutki. W innym wątku dyskutują o możliwości zdobycia granatnika pocztą niemal w przypadku apokalipsy zombie. Na tle takich wątków użytkownicy, którzy biegali po nielegalne substancje, wyglądają jak głupi turyści na orientalnym bazarze.

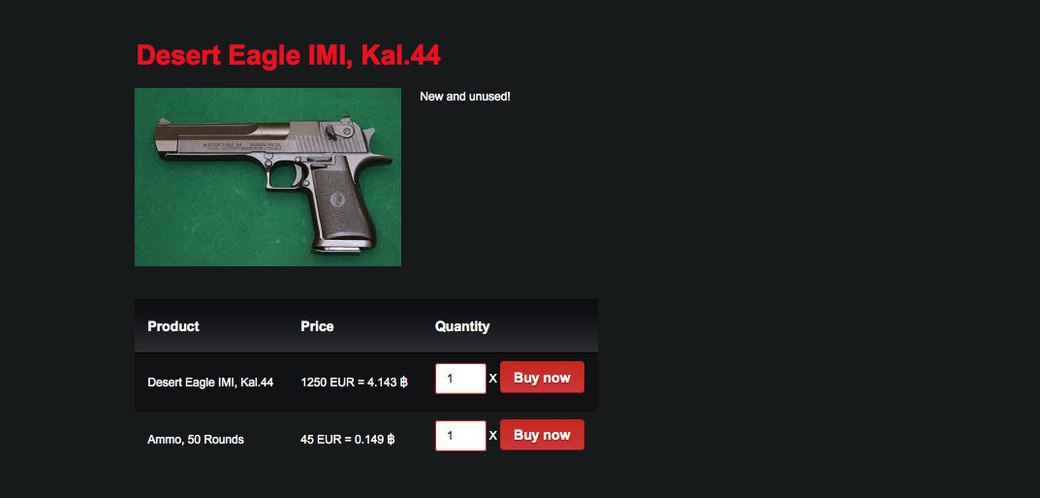

Co jeszcze można kupić w strefie domeny .onion? Nie tyle, ale wszystko, czego potrzebuje bohater akcji: wszelkiego rodzaju broń palna (niektóre sklepy uczciwie zakazują jedynie „broni masowego rażenia”), paszporty, prawa jazdy, karty kredytowe, fałszywe banknoty, sztabki złota i iPhony. Mówią, że nadal można kupić zabójców, niewolników lub ludzkie organy. Nie znaleziono. Ale znalazłem kilka świetnych trackerów, jeden z nich specjalizuje się w filmach mondo i szokujących filmach, z których nawet jeśli nie jesteś wielkim fanem trupów, możesz wybrać coś ciekawego. Inni po prostu przechowują treści bez żadnych problemów, które właściciele praw autorskich bezlitośnie czyszczą w zwykłej sieci.

Systematycznie otrzymuję linki z tego, co początkowo wydawało się ogromnym katalogiem, z ciekawości natknąłem się tylko na kilka wysokiej jakości bibliotek, kilka stron z pocztówkami z dubstepem i ośmiobitową animacją oraz pewną liczbę radykalnych portali, takich jak Kavkaz Center lub CyberBerkut . Są też raje anarchistów (wielu) wszelkiej maści i neonazistów (niezbyt wielu), z miłością wypełnione tonami tematycznych treści. Platforma wymiany gorących informacji między dziennikarzami, politykami opozycji i innymi zainteresowanymi stronami wydaje się być najbardziej zaawansowana i dostosowana do współczesnych standardów projektowych. Jest to zrozumiałe: proces jest tam zorganizowany poważnie, administracja strony pobiera 20% prowizji od każdej transakcji.

Popularne rosyjskojęzyczne fora są przepełnione dyskusjami o alternatywnych sposobach zarabiania pieniędzy: szantaż z intymnymi zdjęciami, oszustwa w sieciach społecznościowych pod przykrywką wróżki lub indywidualnej prostytutki

Wszystkie transakcje finansowe w uniwersum Tora są przeprowadzane za pomocą BitCoina. Zdecentralizowana kryptowaluta jest jedynym rozsądnym ekwiwalentem pieniężnym za zakup zabronionych produktów.

Ministerstwo Finansów Federacji Rosyjskiej opublikowało niedawno projekt ustawy, zgodnie z którym używanie kryptowalut będzie karane grzywnami w wysokości do 50 tysięcy rubli dla osób fizycznych i do 1 miliona rubli dla osób prawnych. Użytkownicy forów darknet są pewni, że nie ma mowy o skutecznej walce z kryptowalutami w Rosji: odpowiednie departamenty MSW po prostu nie mają wystarczających kompetencji.

Wszystko okazało się mniej więcej takie, jak ostrzegali: bez specjalnych intencji konsumentów nie ma prawie nic do zrobienia w ciemnym Internecie. Najwyraźniej supertajne dokumenty i raporty dotyczące eksperymentów na ludziach wciąż leżą na kolejnym, głębszym poziomie, ale „Anarchistyczna książka kucharska” nie jest trudna do znalezienia „na powierzchni”. W trakcie znajomości okazuje się, że istnieje ogromna liczba ekstremalnych witryn, dla których również nie trzeba wcale włączać przeglądarki Tor. Iluzja absolutnej wolności w stylu arcade jest z pewnością urocza, ale zaklęcie pęka, gdy zdasz sobie sprawę, że nie potrzebujesz nawet fałszywego brytyjskiego prawa jazdy.

Czy młodzi i wolni wejdą w ciemną sieć, aby uciec przed kontrolą coraz bardziej aktywnych organów nadzoru sieci? Prawie wcale. W tym celu, zdaniem Homaka, musi nastąpić kataklizm, który sprawi, że zwykły Internet zupełnie nie będzie się nadawać do komunikacji. Nawet romantyczne pragnienie całkowitej anonimowości cyfrowej nie jest w stanie zastąpić wygody wielomilionowych usług i mediów, które wysysają dane osobowe użytkowników. Aby czytać wiadomości, nawet nieocenzurowane przez nikogo, Tor nie jest jeszcze wymagany, a strony 99% użytkowników portale społecznościowe, gorzko przyznam, właściwie nie zawierają niczego ciekawego. I na koniec, cóż, nie wszyscy z nas są skazani na zostanie bohaterami akcji.

©Mikko Lagerstedt

Chcesz wiedzieć, czym jest ciemna sieć i jak uzyskać do niej dostęp? Opowiadamy szczegółowo, krok po kroku, o najlepszych i bezpieczna droga dostęp do Dark Web, od konfiguracji TOR i wyboru usługi VPN po dodatkowy wysiłek, który musisz podjąć, aby pozostać anonimowym.

W rzeczywistości dostęp do ciemnej sieci jest dość łatwy. Ale jeszcze łatwiej się w nim znaleźć, jeśli nie podejmiesz środków ostrożności.

Według badań tylko 4% całego Internetu jest widoczne dla ogółu społeczeństwa. Oznacza to, że pozostałe 96% Internetu znajduje się w tzw. „Deep Web” (The Deep Web). Ale zajmijmy się terminologią.

Co to jest Surface Web?

Clear Web/Clear Net/Surface Web to zwykły Internet, „światowa sieć internetowa”, w której spotykasz się każdego dnia i robisz codzienne rzeczy: sprawdzasz pocztę, odwiedzasz Facebooka i Twittera, robisz zakupy w Amazon itp. Wszystkie witryny i strony, które „widzi” wyszukiwarka taka jak Google, znajdują się w sieci Surface.

Czym jest głęboka sieć?

Deep Web, „głęboka sieć” to podklasa Internetu, witryn, których nie można znaleźć w wyszukiwarkach takich jak Google. Obejmuje to wszystkie strony zablokowane dla nieautoryzowanych użytkowników przez okna logowania, wszystkie strony firmowe utworzone do użytku wewnętrznego. Większość zasobów Deep Web nie przedstawia niczego nielegalnego.

Co to jest Dark Web lub DarkNet?

Dark Web to podklasa Deep Web zawierająca wszelkiego rodzaju strony, legalne i nielegalne. Obejmuje to czarne rynki sprzedające narkotyki, podrabiane towary i broń, a także strony hakerskie, strony dla dorosłych, miksery bitcoinów, a nawet strony do zatrudniania zabójców. Różnorodność witryn w Dark Web jest czasem zaskakująca. Ale jego wyszukiwarka, który działałby tak samo jak Google w „zwykłej” sieci, nie działa w Dark Web.

Jeśli potrzebujesz dostępu do stron czarnorynkowych lub zasobów DarkNet (z domeną .onion), musisz uzyskać dostęp do Dark Web za pomocą sieci TOR za pośrednictwem przeglądarki TOR. Jest to najczęściej używana przeglądarka internetowa w Dark Web.

Jak uzyskać dostęp do ciemnej sieci?

Krok 1

Aby rozpocząć, połącz się z niezawodny VPN na przykład i używaj go przez cały czas, niezależnie od tego, czy pracujesz przez TOR, czy nie. Możesz wybrać najbardziej odpowiednie VPN do użytku z TOR. Jeśli odwiedzasz Dark Net, musisz poważnie traktować swoją anonimowość i bezpieczeństwo.

Nie daj się zwieść myśleniu, że dostawcy usług internetowych i organy ścigania nie próbują wyśledzić tych, którzy używają TOR do uzyskania dostępu do ciemnej sieci. Co więcej, są w tym całkiem dobrzy, więc nie ułatwiaj im tego.

Należy pamiętać, że ostatnio wykryto lukę w zabezpieczeniach TOR, która ujawnia Twój prawdziwy adres IP, co z kolei może prowadzić do Twojej prawdziwej lokalizacji. Jeśli masz już przeglądarkę TOR, natychmiast ją zaktualizuj. Takie luki najczęściej występują w TOR.

Podczas korzystania z VPN Twoje działania w DarkNet będą ukryte przed Twoim dostawcą usług internetowych i agencjami rządowymi, ponieważ wszystkie Twoje dane będą szyfrowane. Nikt nawet nie będzie wiedział, że korzystasz z TORa, nie mówiąc już o tym, że przeglądasz rynki DarkNet.

Co więcej, VPN daje fałszywy adres IP zarejestrowany w zupełnie innym kraju. Dlatego nawet jeśli TOR zostanie naruszony, po prostu zostaniesz śledzony do innej lokalizacji, która tak naprawdę nie jest z Tobą połączona.

Kolejna zaleta Wykorzystanie VPN ma na celu uniemożliwienie hakerom kradzieży Twojej tożsamości, a także osobistych plików i zdjęć z Twojego komputera.

Musisz użyć dobra usługa VPN, który nie wymaga autoryzacji, jest szybki, preferencyjnie przyjmuje bitcoin do płatności, ma wyłącznik awaryjny przecieku DNS i jest kompatybilny z TOR.

Krok 2

Nie możesz uzyskać dostępu do Dark Web za pomocą zwykłej przeglądarki, takiej jak Internet Explorer lub Google Chrome. Aby wejść do Dark Web, musisz pobrać przeglądarkę TOR. Ale pobierz go tylko z oficjalnej strony TOR!

Zamknij wszystkie okna i aplikacje, które łączą się z siecią WWW, w tym Skype, OneDrive, iCloud itp. Otwórz aplikację VPN i połącz się z inną lokalizacją niż ta, w której się znajdujesz. Upewnij się, że używasz protokołu OpenVPN, ponieważ jest on najbezpieczniejszy.

Następnie otwórz swoją zwykłą przeglądarkę, a następnie pobierz pliki instalacyjne SŁUP.

Krok 3

Pobierz pakiet przeglądarki TOR na swój komputer lub laptop. Po zakończeniu pobierania kliknij dwukrotnie pobrany plik, wybierz folder docelowy (folder, z którego chcesz rozpakować przeglądarkę) i potwierdź instalację.

Krok 4

Uruchom przeglądarkę TOR. Otwórz folder, w którym wyodrębniłeś TOR i uruchom go. strona główna TOR otworzy się w nowym oknie. Połącz się z siecią przez TOR, postępując zgodnie z prostą instrukcją.

Masz teraz dobry poziom anonimowości i bezpieczeństwa oraz możesz uzyskać dostęp do ciemnych stron internetowych.

A teraz chcesz przejść do niektórych stron Dark Web ...

Poniżej możesz rzucić okiem na Dark Net Market, aby odwiedzić niektóre strony. Spójrz! Wiele domen istnieje przez krótki czas lub często się „przenosi”.

Jedwabny Szlak – http://silkroad7rn2puhj.onion/

Targ marzeń – http://4buzlb3uhrjby2sb.onion/?ai=552713

Targ Cesarski – http://empiremktxgjovhm.onion/

Rutor - http://xuytcbrwbxbxwnbu.onion / (rynek rosyjski)

Jeśli chcesz uzyskać dostęp do niektórych rynków Dark Web, powinieneś postępować zgodnie z konkretnym przewodnikiem po rynku, ponieważ szczegółowo powie Ci, co zrobić, aby się zarejestrować, wyświetlić oferty itp.

Jeśli szukasz większej listy ukrytych precyzyjnych linków internetowych, znajdziesz ją poniżej.

Jest to jedna z największych list zweryfikowanych zasobów darkwebnews.com z rozszerzeniem .onion w DarkNet z funkcją wyszukiwania, nazwą witryny, statusem, opisem, kategoriami. Nie wiadomo, czy pracują, czy nie.

Są to wszystkie niezbędne kroki, aby bezpiecznie uzyskać dostęp do Dark Web, ale jest jeszcze kilka. ważne punkty rzeczy, o których warto wiedzieć...

Bitcoin i zakupy w Dark Web

Jeśli jesteś w Dark Web, aby coś kupić, będziesz musiał użyć kryptowaluty, aby to zrobić, a Bitcoin jest najczęściej używaną kryptowalutą w Dark Web.

Kupowanie walut cyfrowych to osobny temat, nie będziemy się w to zagłębiać, ale jest jedna cenna rada, co zrobić, aby Twoje konto nie zostało od razu zamknięte i nie straciłeś pieniędzy.

Nigdy nie wysyłaj kryptowalut bezpośrednio ze swojego konta (gdzie kupujesz tokeny) gdzieś w DarkNet i nigdy nie wysyłaj tokenów bezpośrednio z dowolnego miejsca w DarkNet na swoje konto. W przeciwnym razie będzie można od razu stwierdzić, skąd pochodzą monety. Musisz wysyłać tokeny za pośrednictwem giełdy do portfela, a z portfela do Dark Web i odwrotnie.

Dodatkowe kroki bezpieczeństwa w DarkNet

Krok 5

Nie zmieniaj rozmiaru okna przeglądarki TOR, chyba że lubisz łaskotać nerwy. Tajne służby mają programy specjalne, który na podstawie rozmiaru okna może określić, jakiej przeglądarki używa dana osoba. Domyślny rozmiar okna TOR pozwala na pozostanie w trybie incognito.

Krok 6

Pamiętaj, że TOR niekoniecznie jest w 100% anonimowy. Musisz wyłączyć JavaScript w ustawieniach przeglądarki.

Krok 7

Odłącz kamerę internetową lub zakryj ją czarną taśmą. W przeciwnym razie możesz być później zaskoczony, że Twoje intymne zdjęcia są wykorzystywane do szantażu lub wymuszeń.

Krok 8

Wycisz również mikrofon lub zakryj go taśmą, aby go wyciszyć.

Krok 9

Nigdy nie używaj swojego prawdziwego imienia i nazwiska, zdjęć, adresu e-mail ani nawet hasła, którego wcześniej używałeś w Dark Web. To jest najbardziej szybki sposóbśledzić cię. Użyj anonimowego rachunek e-mail i aliasy, które nie mają z Tobą nic wspólnego i których nigdy wcześniej nie używałeś.

Krok 10

Jeśli używasz TOR w Dark Web do czegokolwiek innego niż , powinieneś poważnie rozważyć swoją prywatność i bezpieczeństwo.

Sieć sieciowa przypomina nieco górę lodową. A informacje dostępne do masowego użytku to tylko wierzchołek tej góry lodowej. Część podwodna to coś, co zawiera ogromną ilość zakazanych informacji. To tak zwane ukryta sieć głęboka sieć. Dla internautów nie jest tajemnicą, jak się tam dostać.

Internet w cieniu

Ze względu na obecność dużej liczby witryn informacyjnych, blogów, sieci społecznościowych, a także trackerów torrentów, wielu użytkowników nawet nie myśli, że w sieci jest znacznie więcej informacji. Według niektórych szacunków tylko 1/5000 całkowitej ilości danych znajduje się na powierzchni. W Internecie rzadko można znaleźć nietypowe lub dziwne treści, które zwykle są ukryte przed zwykłymi czytelnikami. Coraz więcej internautów interesuje pytanie, czym jest Deep Web i jak się tam dostać, a także jakie możliwości oferuje ta strona Internetu. „Deep Web” to anonimowa ciemna sieć, która zapewnia absolutną swobodę działania.

Deep Web: jak się tam dostać?

Aby dostać się do głębokiej sieci, najpierw musisz mieć przeglądarkę Tor. Możliwości ta przeglądarka prezentowane za pomocą anonimowych połączenia sieciowe, które omijają serwery dostawcy. Szybkość surfowania w cieniu Internetu jest znacznie niższa niż w zwykłym, ponieważ dane są przesyłane przez kilka węzłów sieciowych. Podobny system pozwala ukryć adresy IP, a także inne informacje o kliencie. Ale z drugiej strony dane przesyłane w łańcuchu są bezpiecznie szyfrowane na ostatnim węźle, który współdziała bezpośrednio z serwerem. Więc można je przechwycić. Dlatego okresowo zalecana jest zmiana łańcucha wysyłania pakietów. Należy rozumieć, że pod względem anonimowości przeglądarka jest najlepsza opcja Jednak nie może tego zagwarantować w 100%. Znaleźć w Przeglądarka Tor w zwykłej wyszukiwarce nie będzie to trudne. Interfejs tej przeglądarki powtarza elementy popularna przeglądarka Mozilla Firefox, dzięki czemu użytkownicy mogą łatwo się do tego przyzwyczaić.

Ukryta Wiki

Podróżując po ukrytym Internecie za pomocą Deep Web Search, udało się już nabrać pewnego odcienia mistycyzmu. Użytkownicy, którzy zeszli na sam dół sieci, zdobyli już własną nazwę. Nazywa się je nie-prześladowcami. Uważa się, że do takiego surfowania konieczna jest pewna wiedza techniczna i umiejętność podświetlania zaszyfrowanych ukryte kody i linki. Jednak nawet kilka zasobów, których adresy są zamieszczone na stronie głównej The Hidden Wiki, wystarczy, by zaskoczyć i zainteresować użytkownika. Wszystkie zakazane strony mają domenę „cebula”. Z reguły dostęp do nich w zwykłych przeglądarkach internetowych jest ograniczony.

Substancje odurzające

W The Hidden Wiki możesz znaleźć specjalny przedmiot Narkotyki. Oto dość obszerna lista zasobów do sprzedaży leków. Witryny z domenami „cebulowymi” zwykle nie są zbyt wiarygodne. Dość często zmieniają adresy w Deep Web. Jak następnym razem przejść na tę samą stronę? Jest bardzo prawdopodobne, że będziesz musiał się o tym dowiedzieć z najnowszych wiadomości na różnych forach internetowych. Wszystko to można wytłumaczyć dość dużą liczbą użytkowników, którzy nie chcą pogodzić się z sąsiedztwem zabronionych treści, a także ich bezprawnością. Silk Road to jeden z najpopularniejszych internetowych serwisów sprzedaży narkotyków. Po aresztowaniu jego twórcy projekt ten został zamknięty. W jego miejsce pojawił się bardziej ambitny Silk Road 2.0. Niedawno pojawiła się za nim trzecia wersja Jedwabnego Szlaku. Dzięki temu, że płatność dokonywana jest w walucie Bitcoin, użytkownicy mają zagwarantowaną pełną poufność. Aby skorzystać z tego zasobu, musisz przejść przez procedurę rejestracji. Po tym natychmiast otrzymasz możliwość wyboru oferowanych produktów w określonej cenie. Wszystko wygląda mniej więcej tak samo, jak w zwykłych sklepach internetowych. Jedynym wyjątkiem w tym przypadku jest sam produkt.

Treści niemoralne

Pewną część szarego rynku zajmuje sprzedaż niemoralnych treści. W Deep Web jest reprezentowany przez treści wideo. Walka z takim produktem nie jest zbyt skuteczna, ponieważ wiążą się z nim ogromne przepływy pieniężne. Duża część witryn cebulowych po prostu nie udostępnia takich treści ze względów etycznych. Sprawdź The Hidden Wiki, aby znaleźć inne kontrowersyjne linki Deep Web, które zapewniają ogromną różnorodność raczej nietypowych towarów i usług.

Zrusyfikowana treść

Shadow Internet składa się prawie wyłącznie z angielskich witryn. Udział źródeł zrusyfikowanych jest tutaj niewielki. Istnieje jednak kilka parkietów handlowych prowadzonych przez Russian Road. Oferują skradziony sprzęt elektroniczny, fałszywe dokumenty, a także produkty przemytu. Strona przestrzega również zasad moralności. Nie udostępnia pornografii dziecięcej i nie zapewnia zabójczych usług. Wiele zasobów twierdzi, że sprzedaż broni i narkotyków nie jest zakazana we wszystkich krajach, ale niebezpieczeństwo niemoralnych treści jest dość oczywiste.

Broń

Dzięki cieniowemu internetowi każdy może kupić broń palną na stronie Czarnego Rynku. Koszt w tym przypadku będzie o około 300 USD tańszy niż w oficjalnych sklepach. Będzie to również wymagało długiej rejestracji i zamieszania z dokumentami. Według administracji zasobu mają kilka magazynów z narkotykami i substancjami odurzającymi. Z powodzeniem mogą je zamaskować i wysłać w paczkach.

Usługi zabójców

Zasób Hitman Network jest dość interesujący pod względem oferowanych usług. Internet cieni ma swoje własne koncepcje wartości życiowych. Na przykład w Stanach Zjednoczonych zamówienie takiej usługi będzie kosztować około 10 000 USD. W Europie nawet usługa będzie kosztować już 12 000. Usługa w tym przypadku praktycznie nie będzie różniła się od zakupu towarów w zwykłym sklepie internetowym. Organizatorzy mają też swoje ograniczenia – obiekt musi mieć ukończone 16 lat i nie może być zaliczany do TOP-10 polityków. Również na stronie dostępne są rabaty w wysokości 1% zamówienia od pozyskanych klientów.

Fałszywe dokumenty

Istnieje ogromna liczba witryn cebulowych, które sprzedają i tworzą fałszywe dokumenty. Możesz znaleźć takie zasoby za pomocą głębokiego wyszukiwania w sieci, reprezentowanego przez Duck Duck Go, głębszą sieć i tak dalej. Służy do komunikacji z właścicielami witryn. E-mail. W większości przypadków sprzedawcy używają zhakowania skrzynki elektroniczne użytkowników, którzy w ogóle nie są zaangażowani w takie operacje.

Usługi hakerskie

Takie zasoby również dość często oferują usługi hakowania poczty i kont w Internecie. Są specjaliści, którzy mogą całkowicie zniszczyć reputację osoby, oskarżając ją o niedopuszczalne czyny. Przedział cenowy takich operacji waha się w granicach 200-300 dolarów.

skradzione dobra

W otwartych przestrzeniach cień internet możesz prać Bitcoiny, kupować skradzione konta Paypal i inne usługi. Dobrze prosperuje również sprzedaż skradzionych towarów. telefony komórkowe. Kosztem będą kosztować tylko 30% rzeczywistych kosztów. Zasoby internetowe głównie próbują działać, obejmując szeroki zakres usług i towarów.

serwisy informacyjne

Jeśli chcesz czytać cenzurowane wiadomości, Deep Web również przyjdzie ci na ratunek. Dziś nie jest już tajemnicą, w jaki sposób można dostać się do takich stron w głębokiej sieci. Istnieje ogromna liczba zakazanych stron politycznych i terrorystycznych. Z pomocą technologii połączenia cebuli wprowadzonej w przeglądarce Tor po raz pierwszy wdrożono projekt taki jak Wiki Leaks. Deep Wiki Leaks 2014 jest reprezentowany przez popularne serwisy. Tutaj użytkownicy mogą znaleźć interesujące i działające strony z wiadomościami. W niższych warstwach Deep Web można znaleźć więcej dziwnych zasobów, które zawierają informacje o mistycznym, a nawet paranormalnym zabarwieniu.

Deep Web lub Deep Internet to to, co Tor przyciąga użytkowników i organy ścigania różnych krajach, to przestrzeń bez reguł i . Przestrzeń niedostępna z zewnątrz i możliwość wejścia, która jest tylko przy użyciu przeglądarki Tor (lub jej odpowiedników).

Widżet wywiadu: Czy kiedykolwiek odwiedzałeś strony lub fora z Deep Web?

Jak zapewne już się domyślacie, znaczna część zasobów to broń, narkotyki, usługi zabójców, hakerów, ciemny rynek dokumentów, podrabiane pieniądze, pranie pieniędzy i legalizacja finansów, skradzione karty kredytowe, złośliwe oprogramowanie, zakazana literatura , pornografia itd. ten sam duch.

Na tym kursie nie zalecamy odwiedzania zasobów Deep Web, ale wprowadzenie Tora i niewprowadzanie Deep Web byłoby również złą decyzją. Dlatego działaj na własne ryzyko i ryzykuj zgodnie z własnym zrozumieniem. Chcę tylko ostrzec przed większą liczbą oszustów, którzy polują na pieniądze naiwnych użytkowników.

Głównym zasobem jest Hidden Wiki, witryna z listą różnych zasobów w sieci Tor. Nie myśl, że istnieją całkowicie przestępcze zasoby. Większość zasobów nie łamie prawa lub robi to bardzo mało, właśnie tutaj, obok całkowicie legalnych usług, znajdują się linki do stron sprzedających broń i narkotyki.

Wszystko, co musisz zrobić, to uruchomić przeglądarkę Tor i przejść do Hidden Wiki - http://mijpsrtgf54l7um6.onion/.

Pobierz widżet: przeglądarka Tor

Chociaż kwestia deanonimizacji użytkowników Tora nie jest tematem tego rozdziału, ponieważ mówimy o Deep Web, chciałbym cię ostrzec przed jednym bardzo pouczającym przykładem. Będąc w Deep Web możesz mieć poczucie wolności i bezkarności, bo wszystko jest anonimowe, nikt nie pozna Twojej tożsamości i nie będzie śledził Twojej aktywności – to normalne, ale niestety jest to fałszywe uczucie.

Jeśli poszedłeś do Tora kilka lat temu, być może natknąłeś się na stronę PlayPen. To strona z materiałami pornograficznymi, na której aktorzy nie tylko osiągnęli pełnoletność, ale nawet 14 lat. PlayPen to dobrze znany projekt w środowisku pedofilskim, do którego przybyło wielu bezpańskich użytkowników „widzących to w ten sposób” (aby jeszcze bardziej aktywnie potępiać). Strona działała w sieci Tor przez długi czas i wydawało się, że organy ścigania nigdy nie będą w stanie usunąć masek z odwiedzających ją osób. Mógłby...

W ramach kursu mówimy o różnych technologiach deanonimizacji użytkowników sieci Tor, z których jedna została wykorzystana przez agentów FBI do identyfikacji odwiedzających witrynę. W pierwszym etapie operacji, o którym wiemy z materiałów procesu, uzyskano dostęp do zasobu, następnie przez prawie dwa tygodnie przeprowadzano systematyczne ataki na jego odwiedzających.

Witam, dzisiaj porozmawiam o jednym śieć komputerowa która opiera się na infrastrukturze Internetu. Możesz znaleźć wszystko, czego nie ma w zwykłej sieci: handel bronią, narkotyki, pornografię dziecięcą i wiele więcej. Serwery z tą zawartością znajdują się w „ głęboka sieć(DeepWeb) - segmenty Internetu, które nie są dostępne do indeksowania przez wyszukiwarki. Dostęp do wielu z tych witryn jest możliwy tylko poprzez łańcuch zaszyfrowanych połączeń - sieć TOR, której węzły są rozsiane po całym świecie.

Specjalnie ostrzegam cię, że jeśli jesteś normalną osobą, NAPRAWDĘ NIE spodoba ci się to, co tam zobaczysz. Jeśli jesteś w porządku z nerwami - wybór zrzutów ekranu w kontynuacji postu.

Konsola zarządzania klientem TOR. Ekran wyświetla aktualną trasę ruchu przez zaszyfrowaną sieć. Wszystkie połączenia są anonimowe, w każdej chwili możesz wytyczyć nową trasę. Jednocześnie TOR nie gwarantuje 100% ochrony przed przechwyceniem, ponieważ dane mogą być „podsłuchiwane” na poziomie dostawcy na etapach wchodzenia i wychodzenia z sieci. Klient oprogramowania może pracować w trybie punktu wejścia lub wyjścia, dzięki czemu będzie przez niego przechodził ruch innych osób, a właściciel takiego komputera zawsze będzie mógł powiedzieć „że ktoś inny ściągnął/wszedł” i będzie miał rację. Nawiasem mówiąc, o TOR mówią, że składa się z 99% trolli, hakerów, fanów pornografii dziecięcej i agentów FBI.

Ponieważ regularne indeksowanie wyszukiwania nie jest dostępne w sieci, kolekcje linków do różnych zasobów są popularne w TOR. Najbardziej znanym z nich jest HiddenWiki, jedna z największych. Ponieważ dostęp do niej jest anonimowy, często jest on niszczony, na przykład usuwając sekcje z linkami do pornografii dziecięcej. Można go również znaleźć w archiwach wszystkich operacji AnonOps, ze wszystkimi danymi i plikami skradzionymi z FBI. Nawet WikiLeaks zazdrościłby niektórych informacji.

HackBB to jedna z największych platform wymiany doświadczeń związanych z cyberprzestępczością. Jest tu też coś w rodzaju rynku, na którym można kupić paczkę kart kredytowych, spamboty, zamówić DDoS (na przykład na LiveJournal) lub włamać się do poczty lub konkretnej witryny. Większość transakcji przechodzi przez pośrednika – osobę o ugruntowanej reputacji, która nie straci jej w imię chwilowego zysku. Oczywiście pośrednik pobiera procent za swoje usługi. Zasadniczo sprzedają dane kart kredytowych, ale kiedyś sprzedali nawet konto administratora w World of Warcraft.

Ceny nie są bardzo wysokie. Dane karty są pozyskiwane ze skimmerów w bankomatach. Dzięki tym kartom możesz łatwo robić zakupy w Internecie. Dane z pinem i pełnymi skanami kart są trochę droższe - mając takie informacje można zrobić prawdziwą kartę i robić zakupy w sklepach.

Ze względu na szyfrowanie i duży łańcuch węzłów, prędkość połączenia w TOR jest bardzo, bardzo niska, więc większość stron jest zaprojektowana w niezwykle ascetyczny sposób. Często jest to zwykły HTML, tak jak 15 lat temu, kiedy Internet dopiero pojawiał się w Rosji, i to nawet przez połączenie dial-up.

Wyszukaj usługi hakerów komputerowych. Uwaga - 6 (sześć!) minut od opublikowania zadania do znalezienia luki w zabezpieczeniach i wykazania chęci pomocy w tej delikatnej sprawie. Tam właśnie Departament K musi znaleźć swój personel.

A oto oszustwo, które rozpoczyna się przy użyciu operatora Verizon.

Oprócz usług internetowych w głębokim Internecie działają również sklepy odzieżowe, które sprzedają skradziony sprzęt i technologię. Oto kilka bardzo przystępnych cen produktów Apple. Z pewnością mój nowiutki MacBook, który został mi skradziony na Madagaskarze, też gdzieś tu jest.

Ale faceci z Rosji sprzedają skimmery. Włóż go do bankomatu i zdejmuj dane z kart innych osób, aż się znudzisz. Poniżej kilka zdjęć ich produktów.

Czytnik kart przewidziany jest jako nakładka na bankomat.

Pudełko z kamerą imitującą szczegóły bankomatu.

Jej wnętrzności. Miniaturowy aparat i pamięć Flash.

Przykłady instalacji. W komplecie ze skimmerem zgodnie z oczekiwaniami wysyłana jest instrukcja obsługi, karta gwarancyjna i sterowniki.

Tutaj rozumiemy, że chłopaki są z Rosji. Tutaj dusza nie raduje się za rzemieślników-rodaków..

W ogromie zaszyfrowanej sieci odnajdują się także nacjonalistyczni rewolucjoniści z różnych krajów. Tworzą fora, dostęp do zamkniętych sekcji mają tylko zaufani członkowie, którzy udowodnili swoją lojalność w jakimś odważnym akcie, takim jak pobicie imigranta lub narysowanie swastyki na płotach.

Rewolucjoniści w Danii aktywnie dzielą się danymi osobowymi urzędników państwowych, których nie lubią. Telefony, adresy, nazwiska ich bliskich. To szef wszystkich więzień w Danii.

Oto szef policji. Radykałowie też są z niej niezadowoleni. W szczególności ci faceci mieli dużo informacji o Danii, Szwecji i Niemczech. Okazuje się, że tam nie wszystko jest tak spokojne, jak nam się wydaje stąd, z Rosji.

Dla fanów wszelkiego rodzaju mrocznych czynów zawsze dostępna jest szeroka gama fałszywych dokumentów i dowodów osobistych. Zbyt leniwy na Schengen i wizę? Kup sobie na przykład czeski paszport i to wszystko.

Próbki produktów: prawo jazdy. stany Hawaje i Maine. Możesz odkryć wszystkie kategorie i bez problemu podróżować z nimi po Rosji.

A oto fałszywy paszport. Sprzedawca rozważnie pracuje w rękawiczkach, aby nie pozostawić zbędnych śladów.

Dzięki temu w Europie również łatwo jest kupić wszystkie niezbędne dokumenty. To prawda, w przeciwieństwie do Rosji, mogą to wszystko zrobić przez Internet - to właśnie oznacza usługa.

Kolejny paszport. Nawiasem mówiąc, wszystkie towary wysyłane są zwykłą pocztą. Wbrew stwierdzeniom usługi pocztowe, żadna organizacja nie jest w stanie po prostu sprawdzić wszystkich towarów i paczek pod kątem obecności substancji i przedmiotów zabronionych do transportu. Narkotyki są ukrywane, a broń rozkładana na części składowe i przesyłana kilkoma paczkami. Jak trudno jest Twoim zdaniem ukryć i przekazać paszport lub plastikową kartę?

Strona tytułowa sekcji z linkami do pornografii dziecięcej w HiddenWiki. Na 5 sekund przed zrobieniem zrzutu został on "zdewastowany" - ale po chwili - został ponownie przywrócony. Zatwardziali pedofile z reguły: samoorganizują się w interesujących miejscach, gdzie wymieniają się zdjęciami i doświadczeniami. Niektóre z tych zasobów są dostępne dla wszystkich, a niektóre wymagają „wkładu” w gromadzenie materiałów pornograficznych.

Lista głównych forów pornograficznych z DP. Nikt nie zna dokładnej liczby obrzydliwych zasobów, ale jest ich dużo.

Strona tytułowa jednego z popularnych anglojęzycznych forów na ten temat. Jest mało prawdopodobne, aby taka strona w zwykłym Internecie trwała dłużej niż 10 minut.

Niektórzy pedofile otwarcie chwalą się swoimi osiągnięciami i tworzą strony internetowe o sobie i swoich ofiarach. Oto przykład jednego z nich. Tak, to wszystko jedna strona.

Zdjęcie usunięte=-

A oto dział randkowy na jednym z zasobów. Małżeństwo szuka młodego chłopca do spania ze swoją młodą żoną.

Jedna z największych stron z pornografią dziecięcą. Twórcy twierdzą, że mają setki gigabajtów. Do usług zboczeńców, którzy ją odwiedzają, służy wyszukiwanie, tagowanie, katalogowanie i komentowanie materiałów, które im się podobają. Jeśli przeszczepisz wszystkich pedofilów z tej strony, liczba tych szumowin na wolności zmniejszy się co najmniej kilkakrotnie.

Ci świra mieszkają wśród nas, jeżdżą z nami do pracy, jeżdżą transportem itp. Mając dostęp do takich zasobów, tylko pogłębiają ich rozkład, co może ostatecznie doprowadzić do ich aktywnych działań. Dostęp do takich zasobów musi być jednoznacznie zablokowany i zabroniony. Niestety, wydaje się, że nasze organy ścigania w ogóle nie są świadome istnienia TOR.

I oczywiście jest miejsce dla tradycyjnych zboczeńców. Uśmiechnięty pies radośnie wita wszystkich odwiedzających stronę.

Co dziwne, w głębokiej sieci są również bojownicy przeciwko pedofilii. Oto zrzut ekranu z jednego z zasobów, gdzie pedofilia jest omawiana jako choroba, a administrator stara się skierować na właściwą drogę zboczeńcom, którzy do niego przychodzą.

Silk Road to największe źródło handlu narkotykami w sieci. Na stronie i na jej forach można na ogół kupować wszelkiego rodzaju substancje. Ponadto aktywny jest handel bronią i sprzętem dla laboratoriów narkotykowych. SilkRoad używa wewnętrznej waluty – bitcoinów. Do normalnego funkcjonowania rynku istnieją kantory, w których bitcoiny można wymieniać na zwykłe pieniądze.

Dostawa heroiny. Opakowania zamknięte, Poczta Rosyjska.

Legendarny "Desert Eagle" - z dostawą w różnych częściach świata.

Przyjemny i wygodny Glock do rozwiązywania życiowych problemów.

Lot umieszczony w celu rozwiązania niektórych transakcji prywatnych. „Dla Dmitrija” - rosyjski ślad jest od razu widoczny.

Dwa glocki z tłumikami. Dostawa na cały świat, pocztą, części.

Zbliżamy się do rosyjskiego segmentu sieci TOR. Katalog linków. Pornografia dziecięca jest tutaj zgrabnie nazywana „wysoce wyspecjalizowanymi tematami”.

Są też własne, rosyjskie sklepy z narkotykami.

Kolejny przykład takiego sklepu.

Duży wybór artykułów i kilka opcji dostawy.

To nie tylko narkotyki. Lewe Simy:

Kilka broni:

I dyskutuj na aktualne tematy polityczne.

W Federacji Rosyjskiej również nie ma problemów z dokumentami. W dyskusji sprzedawca mówi, że są też paszporty rosyjskie, ale bardziej skomplikowane i droższe.

A oto rosyjscy pedofile. Jedno z ich wielu forów. Aby uzyskać tam dostęp, musisz opublikować swoją historię uwodzenia dziecka w jednej z dostępnych sekcji, aby wszyscy inni mogli upewnić się, że jest pedofilem i wpuścić go w ich pedofilskie objęcia.

W rzeczywistości TOR nie był pomyślany jako sieć pedofilska. Został stworzony na potrzeby wojskowe, ale ostatecznie został odtajniony i opublikowany w otwarty dostęp, po czym rozpoczął się jej aktywny rozwój. Zaczęli używać najwięcej różne osoby, począwszy od dziennikarzy, którzy chcą pozostać incognito podczas dochodzeń i bezpiecznej komunikacji z organizatorami, a skończywszy na organach ścigania, które nie chcą „oświetlać” swoich oficjalnych adresów IP podczas odwiedzania różnych witryn. Tak więc bezpośrednio z siecią TOR nie ma nic złego, jest to bardzo wygodne i dobre narzędzie w celu ochrony prywatności ludzi i obchodzenia cenzury w Internecie.

A przecież teraz jest to jednocześnie wylęgarnia pedofilów, cyberprzestępców i zboczeńców, czyli zaledwie kilka kliknięć ze zwykłego internetu, a istotą tego problemu w stosunku do naszego kraju wcale nie jest dostępność TOR-a, ale całkowity upadek naszych organów ścigania w związku z możliwościami tej sieci.

Rządy na całym świecie próbują walczyć z głębokim internetem. W 2006 roku niemieckie agencje wywiadowcze porwały sześć komputerów obsługujących sieć Tor, ponieważ były one nielegalnie wykorzystywane do uzyskiwania dostępu do pornografii dziecięcej.

W 2007 roku niemiecka policja aresztowała w Dusseldorfie Alexandra Janssena, który zorganizował na swoim komputerze serwer Tor, za pośrednictwem którego nieznana osoba wysłała fałszywą wiadomość o ataku terrorystycznym. Chociaż wkrótce został zwolniony, pan Janssen postanowił przestać używać swojego komputera jako punktu wyjścia Tora.

25 września 2009 roku Wielka chińska zapora ogniowa umieściła na czarnej liście 80% adresów IP publicznych serwerów Tora.

Niestety nie znalazłem faktów dotyczących walki z TOR przez krajowe organy ścigania. Może robią to anonimowo.

Dlaczego to wszystko mówię? Następnym razem, gdy zobaczysz komunikat informujący, że zamknąłeś innego trackera torrentów lub pirata, nie spiesz się z oburzeniem. Ostatnio wizerunek piratów internetowych jest zbyt wyidealizowany. A problem jest znacznie głębszy. Dlatego należy zwrócić na nie większą uwagę i trzeba z nimi walczyć. Tymczasem w społeczeństwie nie będzie dużego oddźwięku w tej sprawie – pedofile i cyberprzestępcy będą nadal bez strachu kontynuować swoją brudną robotę.