Всем привет, продолжаем настройку сервера печати Windows , и изучать его возможности и функционал. В предыдущей части мы с вами научились выполнять установку принтеров групповой политикой , метод отличный, но по мимо него есть еще один, это публикация в AD принтеров, что мы и рассмотрим сегодня. Очень часто в обучающих книгах, этот метод считается вторым по значимости, рассчитанный на компьютерную грамотность пользователей, но на практике почти не применим.

Настройка принтера через ad

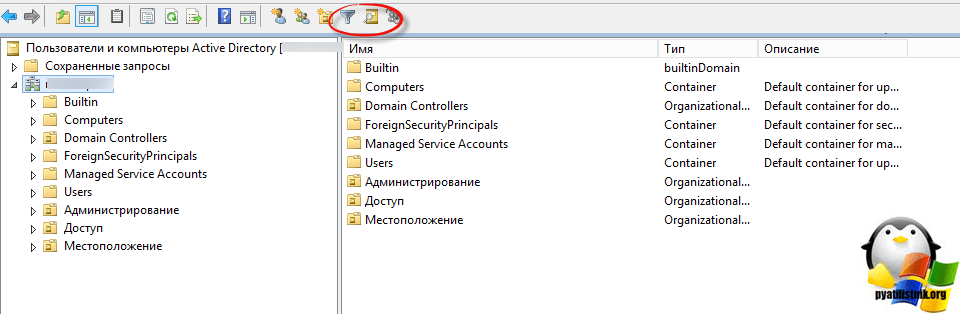

И так давайте рассмотрим, что же такое публикация принтера. Откройте оснастку Acrive Directory Пользователи и компьютеры ил как ее еще называют ADUC. Сверху нажмите иконку поиска.

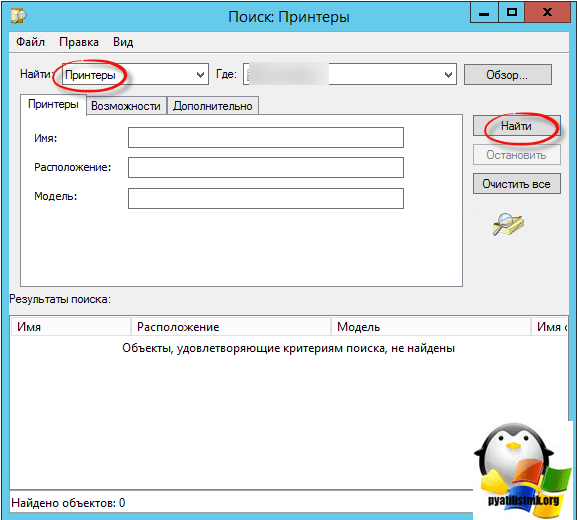

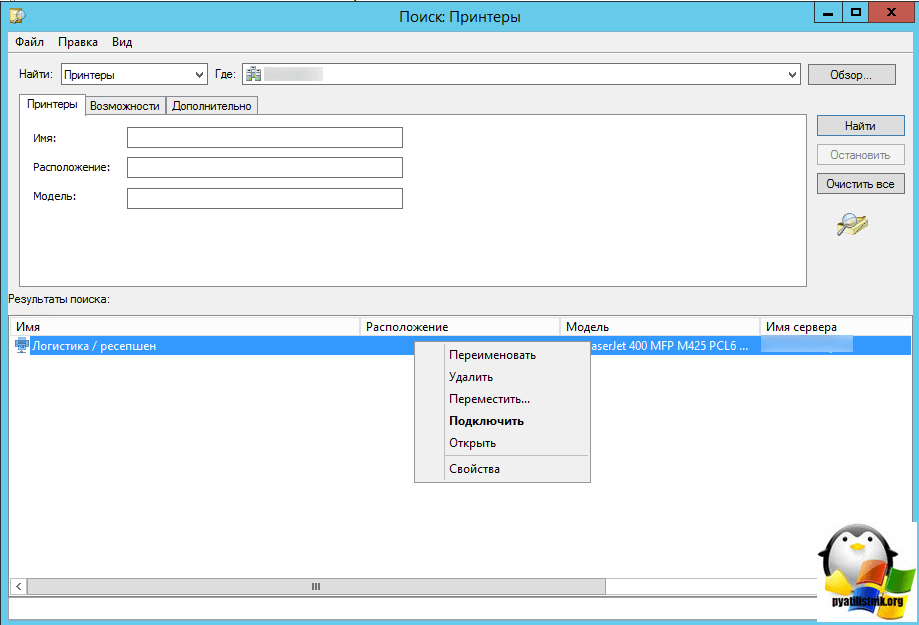

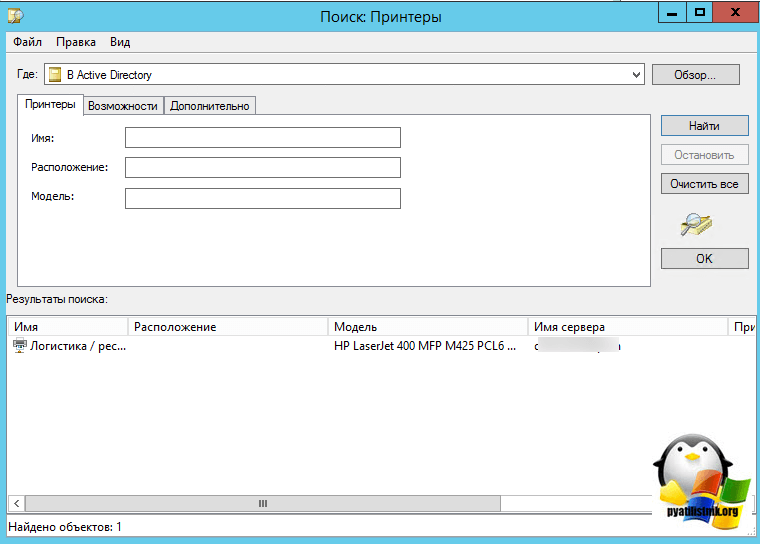

У вас откроется форма поиска, где в пункте найти вы выбираете принтеры, а в обзоре выбираете домен или лес. Жмете Найти. Как видите, у меня нет ни одного принтера.

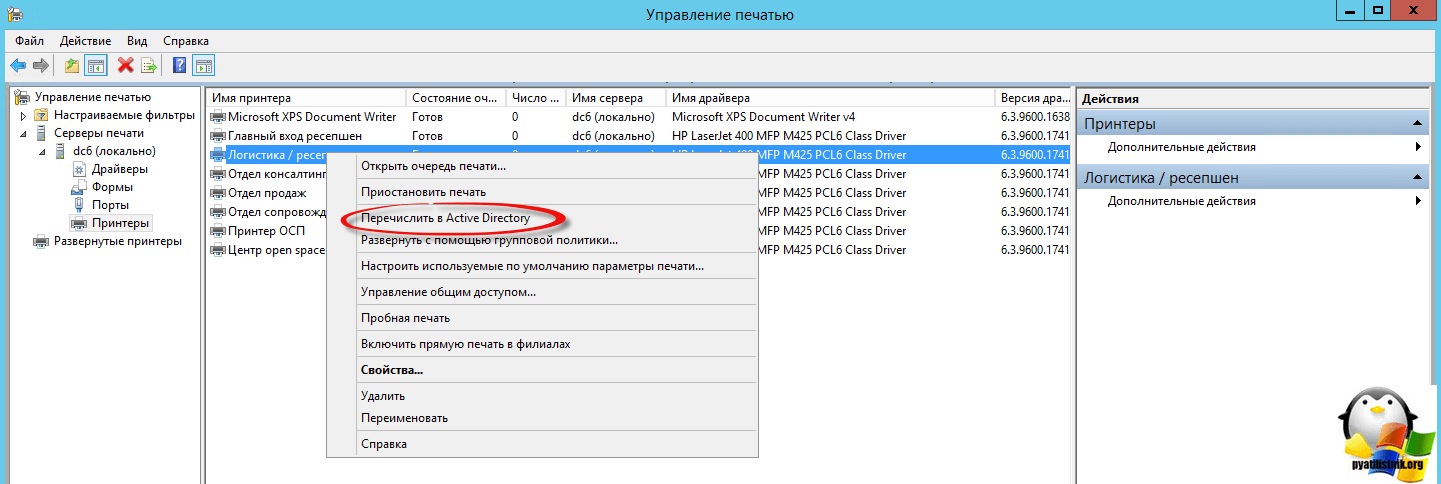

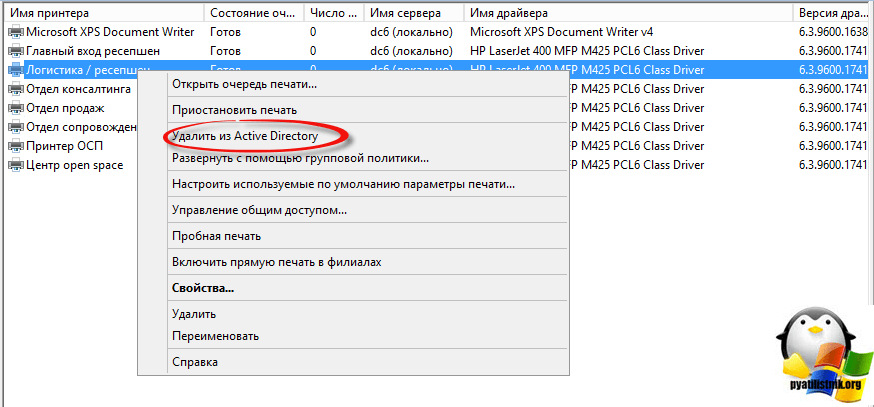

Теперь идете на сервер печати и щелкаете по нужному принтеру правым кликом и из контекстного меню выбираете Перечислить в Active Directory, это и есть публикация, видимо трудности перевода.

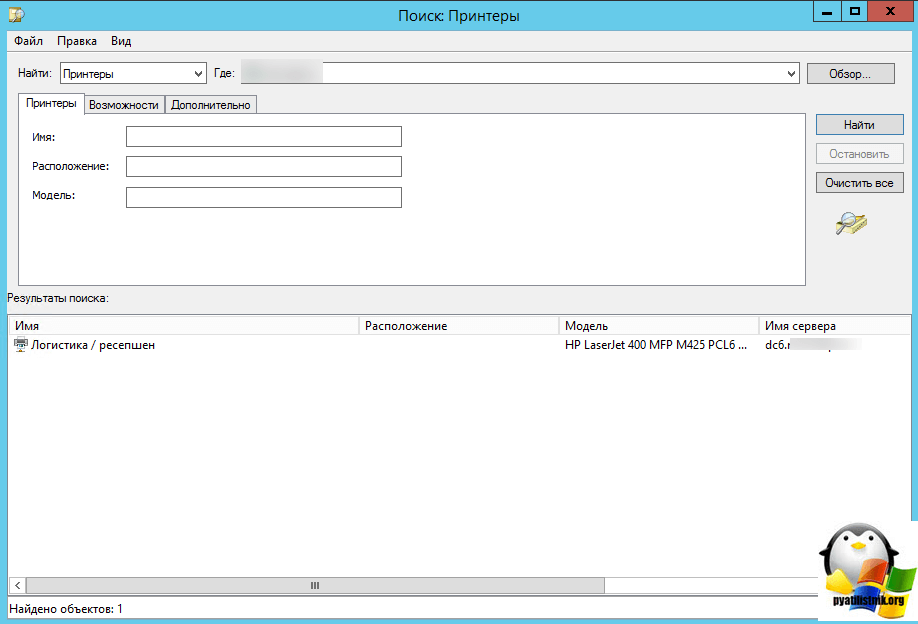

На экране ничего не появится, но это и не важно, переходим снова в ADUC и делаем поиск по принтерам. Как видите ad принтеры уже видит и содержит в своей базе данных.

- Есть название принтера

- Модель

- И имя сервера где он находится

Если посмотреть возможные команды, то тут есть подключить, но мы то понимаем что рядовой пользователь сюда и не полезет, да и его и не пустят, но плюс публикации есть, его рассмотрим ниже.

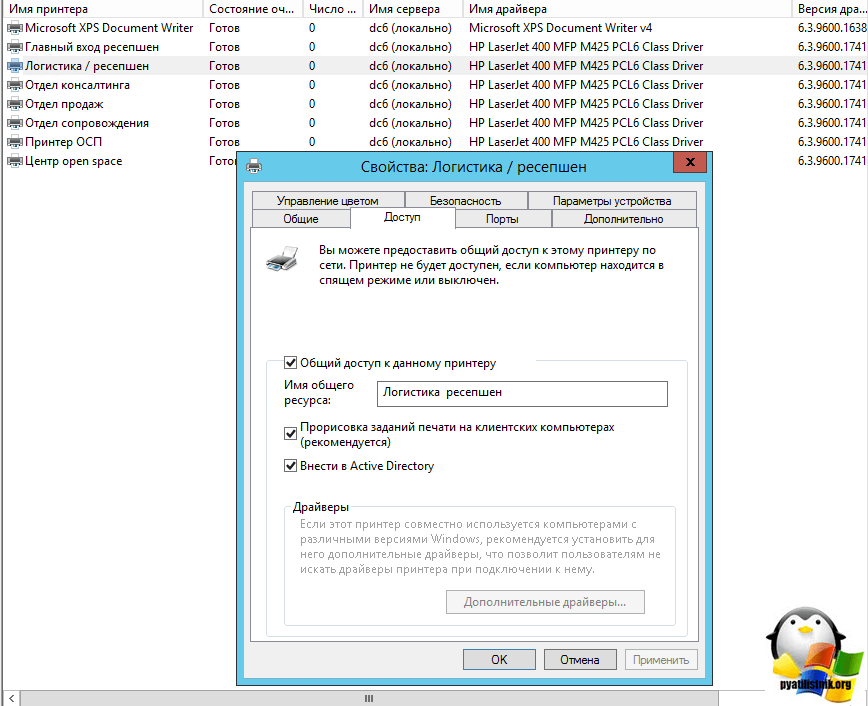

Что происходит когда вы ставите перечислить принтеры в AD, тут все просто, в свойствах принтера на вкладке Доступ ставится галочка Внести в Active Directory.

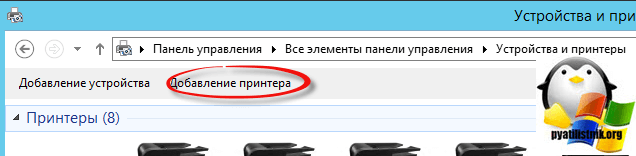

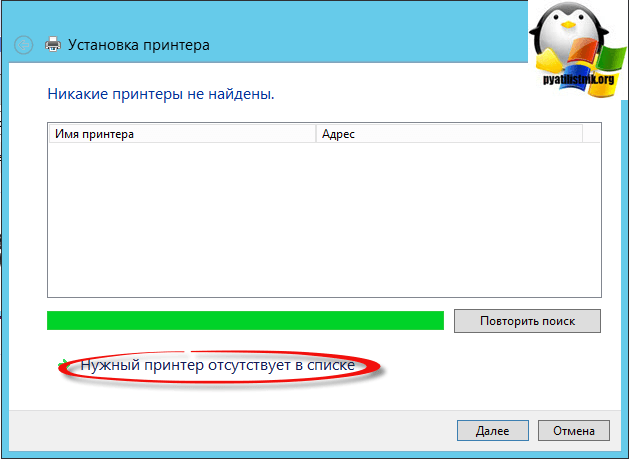

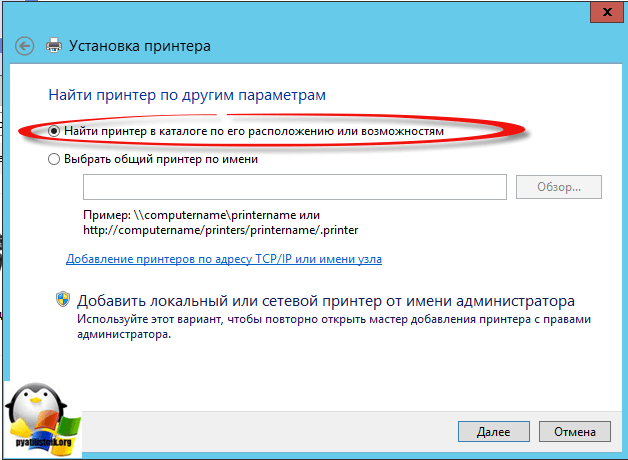

Теперь предположим, вы не успели настроить групповую политику или вы сидите в другом доверительном домене и вам нужен некий принтер, то его можно поискать при добавлении устройства в панели управления.

Откроется окно поиска и вы получите список принтеров.

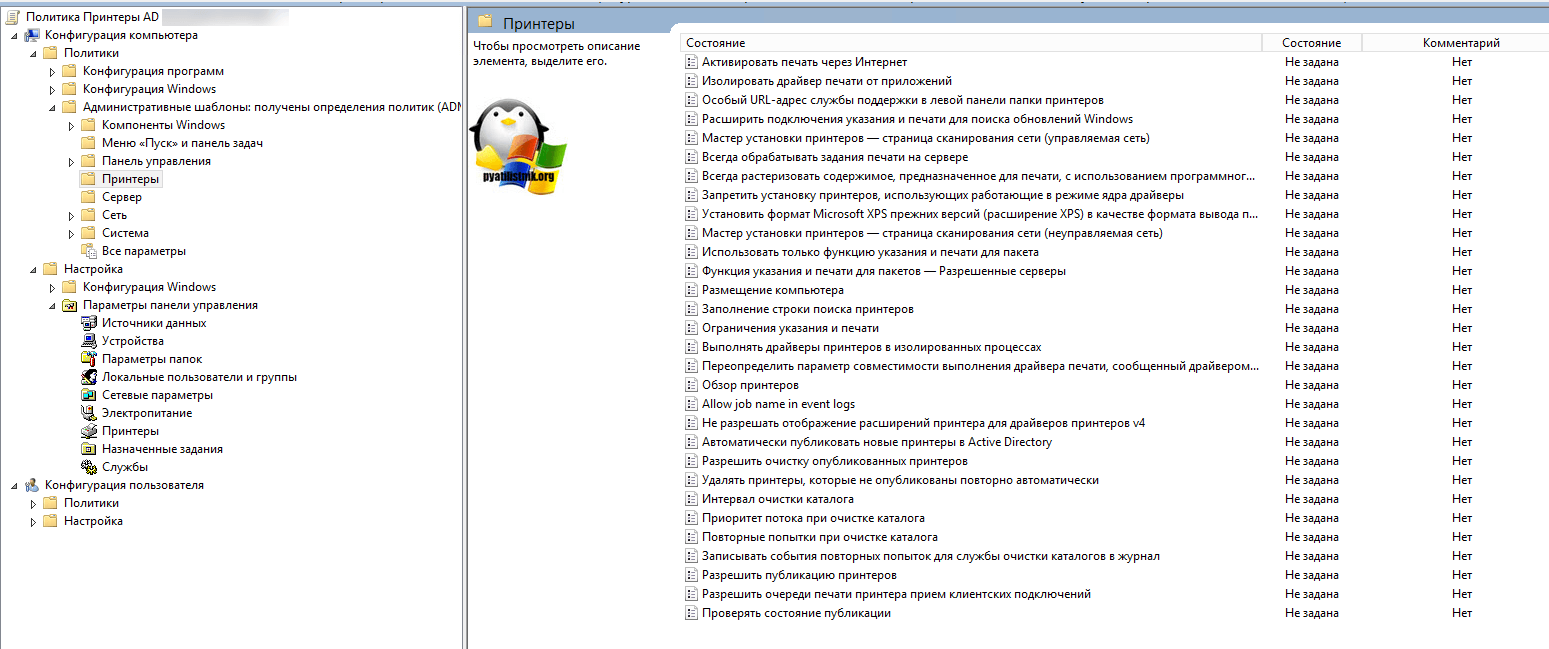

Управление принтерами через GP

В ad принтеры централизованно настраиваются через групповые политики, и для опубликованных принтеров есть более 20 настроек.

Откройте Редактор управления групповыми политиками > Конфигурация компьютера\Политики\Административные шаблоны > Принтеры.

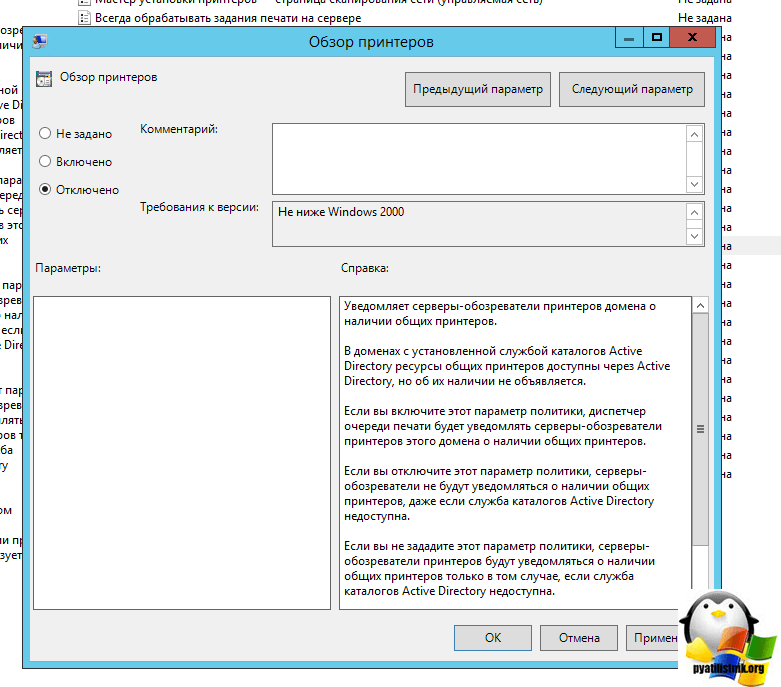

Что советую отключить, это Обзор принтеров . Как вам известно, в доменах Active Directory, информация об установленных принтерах хранится в доменных службах, однако, по умолчанию, она не объявляется в списках просмотра службы каталога в том случае, если пользователь выполнил вход в домен. Если же доменные службы Active Directory не доступны, то в таком случае общие принтеры будут добавляться в список просмотра. В свою очередь, если включить данный параметр политики, то диспетчер очереди печати будет объявлять общие принтеры подсистеме печати. А клиенты, при каждом уведомлении о наличии принтеров должны использовать клиентские лицензии. Чтобы подсистема печати не добавляла общие принтеры в список просмотра, рекомендуется данный параметр политики отключить

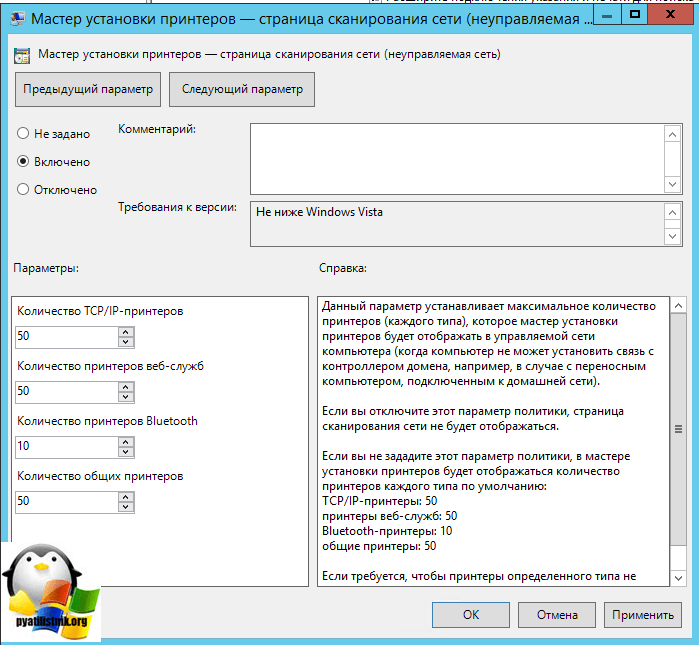

Мастер установки принтеров – страница сканирования сети (неуправляемая сеть)» и Мастер установки принтеров – страница сканирования сети (управляемая сеть) . Первый предназначен для установки количества принтеров в неуправляемой сети, то есть в сети, где невозможно обнаружить контроллер домена, например, в аэропорту или в домашнем окружении, а второй, соответственно, для управляемой сети, где у компьютера есть доступ к контроллеру домена. При помощи этих параметров политики вы можете определить отображаемое количество принтеров для TCP/IP-принтеров, принтеров веб-служб, Bluetooth принтеров, а также количество общих принтеров, которые выводятся в списке найденных результатов. Параметр политики для управляемых принтеров отличается лишь тем, что в нем еще присутствует возможность настройки определения принтеров Active Directory. Значения по умолчанию для каждого типа принтеров в параметрах политики отличаются. По умолчанию, для неуправляемой сети должны отображаться по 50 TCP/IP-принтеров, общих принтеров, а также принтеров веб-служб, а Bluetooth принтеров должно отображаться максимум 10 штук. В свою очередь, в управляемой сети по умолчанию должны отображаться только 20 принтеров Active Directory и 10 Bluetooth принтеров. Для определения своих параметров следует в обоих параметрах политики установить переключатель на опцию Включить и указать свое количество принтеров для каждого типа. Например, для неуправляемой сети можно установить для трех типов значение 10, а для Bluetooth принтеров указать значение 0. Это означает, что мастер не будет отображаться принтеры данного типа. Для управляемой сети зададим значение 20 для каждого типа помимо общих принтеров. Для этого типа укажем значение 10. Диалоговое окно настроек мастера установки принтеров для управляемой сети отображено ниже:

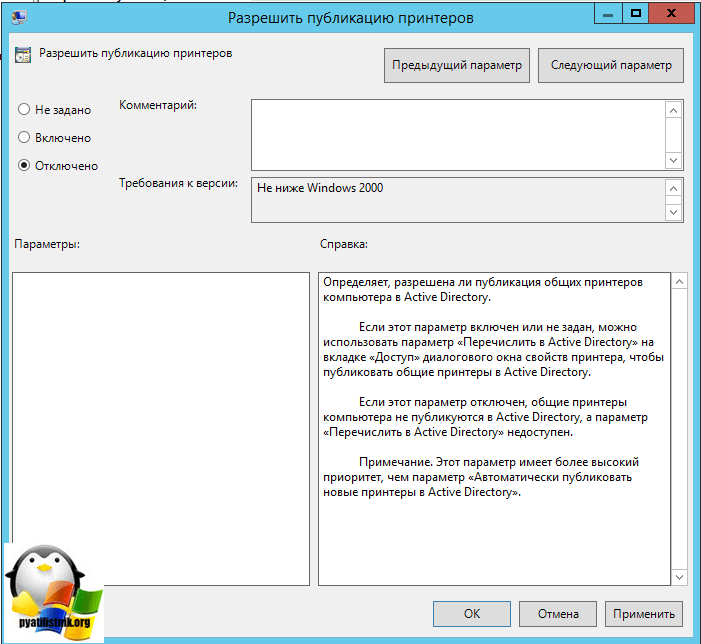

Следующие рассматриваемые в этой статье параметры политики предназначены для управления публикацией принтеров. Как вы знаете, каждому пользователю по умолчанию предоставлена возможность публикации принтера в Active Directory. Принтеры можно опубликовывать в Active Directory, установив флажок Внести в Active Directory на вкладке доступа диалогового окна свойств установленного общедоступного принтера. При желании пользователей можно лишить этой возможности, установив переключатель на опцию Отключено в диалоговом окне свойств параметра политики Разрешить публикацию принтеров. Так как в большинстве случаев нет необходимости в запрещении публикации принтеров, следует установить переключатель на опцию Включено. После того как принтер будет опубликован, операционная система должна проверять доступность своих опубликованных принтеров в доменных службах Active Directory. По умолчанию такая проверка выполняется однократно во время запуска самой операционной системы. Этим параметром также можно управлять при помощи функциональных возможностей групповой политики. Для этого следует открыть диалоговое окно свойств параметра политики Проверять состояние публикации, а затем установить переключатель на опцию Включено. После этого из раскрывающегося списка Периодичность проверки состояния публикации следует выбрать интервал проверки публикации. Например, оптимальным значением будет 4 часа, однако, если вы укажите значение Никогда, то это будет приравниваться тому, как если бы вы установили переключатель на опцию Отключено. Диалоговое окно свойств этого параметра политики с интервалами, указанными в соответствующем раскрывающемся списке отображено ниже:

Еще один параметр политики, отвечающий за публикацию принтеров, который рассматривается в этой статье, называется Удалять принтеры, которые не были повторно опубликованы. Для чего необходим этот параметр политики? Бывают такие ситуации, когда во время проверки состояния публикации компьютер, принтер которого опубликован в Active Directory при помощи возможностей оснастки Active Directory – пользователи или компьютеры или специального скрипта Pubprn.vbs, не отвечает на запросы. Так вот, данный параметр политики определяет, можно ли уменьшить количество принтеров в доменных службах при помощи службы очистки, о которой будет рассказано ниже. Установив переключатель на опцию Включить вы можете выбрать одну из следующих опций:

- Никогда . Данный параметр установлен по умолчанию, даже если не настраивать этот параметр политики и позволяет не удалять объекты принтеров, которые автоматически не публикуются повторно;

- Только если найден сервер печати . В данном случае такие объекты удаляются лишь в тогда, когда принтер недоступен, но в сети можно обнаружить работающий сервер печати;

- Когда принтер не найден . В этом случае, принтер будет удален, если компьютер не отвечает на запросы в тот момент, когда должна выполняться автоматическая публикация последнего.

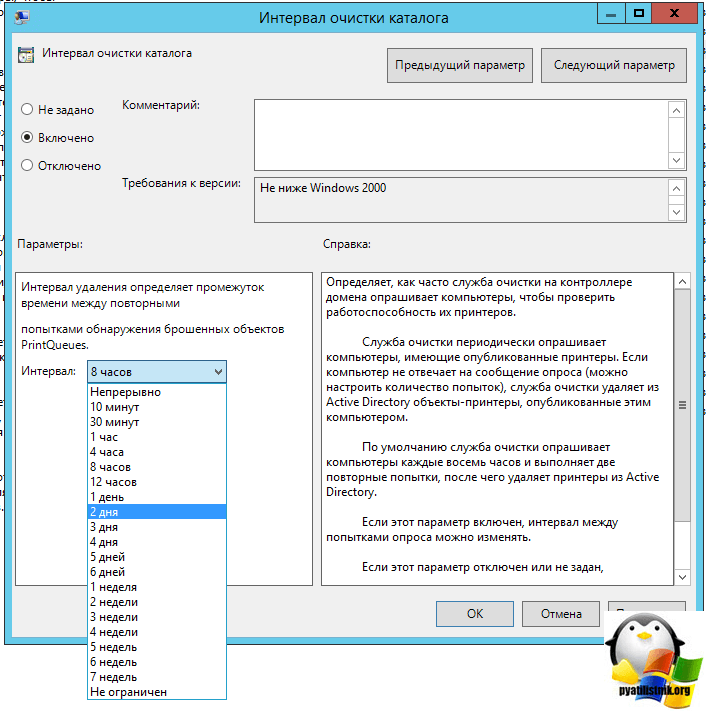

Следующие четыре параметра политики отвечают за возможность очистки принтеров. Собственно, служба очистки предназначена для удаления из доменных служб Active Directory объектов принтеров. Первый, рассматриваемый в этой статье параметр очистки, называется Интервал очистки Active Directory . В принципе, предыдущий параметр, описанный в этой статье, напрямую зависит от значения, которое вы укажите в текущем параметре политики. При помощи данного параметра политики вы можете указать интервал, определяющий время, через которое служба очистки на контроллере домена будет опрашивать компьютеры на наличие работоспособности опубликованных принтеров. Соответственно, если компьютер не ответит на запрос, то объект принтера, опубликованного в доменных службах Active Directory, будет удален. Установите переключатель на опцию Включить и из раскрывающегося списка Интервал укажите требуемый промежуток времени между попытками обнаружения так называемых брошенных компьютеров. Рекомендуется, чтобы этот интервал был больше указанного в предыдущем параметре политики, например, как показано на следующей иллюстрации, 12 часов:

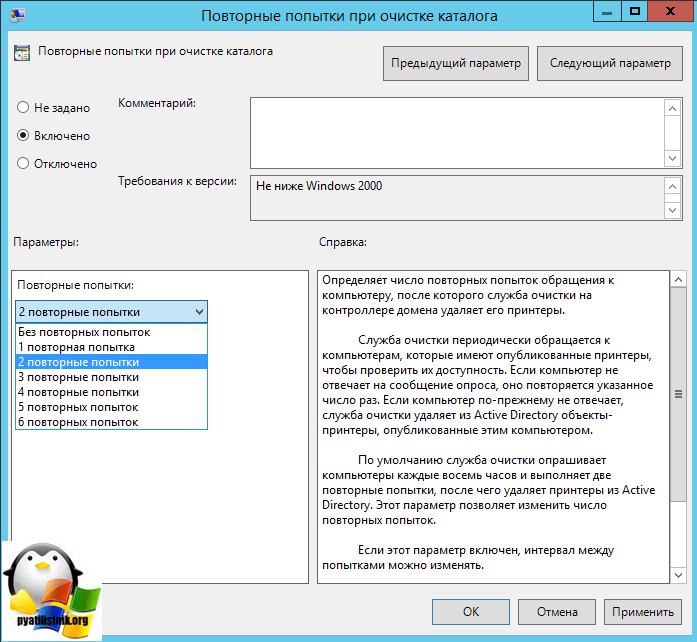

Для того чтобы объект принтера случайно не был удален в тот момент, когда при каком-то обстоятельстве компьютер, опубликовавший принтер может быть случайно недоступен, следует определять количество повторов попыток обращения к опубликовавшему принтер компьютеру, после которого служба очистки удалит объект принтера из доменных служб Active Directory. По умолчанию служба очистки дважды повторно опрашивает компьютер, перед тем как удалить объект из доменных служб. Используя параметр политики Повторы при очистке Active Directory вы можете изменить количество повторов. Откройте диалоговое окно свойств этого параметра политики и из раскрывающегося списка Повторы выберите необходимое для вас количество повторов, например, три повтора и нажмите на кнопку ОК.

Как я уже не один раз упомянул, в том случае, если компьютер, опубликовавший принтер не ответит на сообщение опроса на протяжении указанных в предыдущем параметре политики попыток, принтер будет удален из Active Directory. При желании вы можете запретить очистку опубликованных ранее принтеров, установив переключатель на опцию Отключено в диалоговом окне свойств параметра политики Разрешить очистку опубликованных принтеров . Естественно, этот параметра политики спасет опубликованные принтеры от очистки в том случае, если компьютеры, опубликовывающие принтеры в обязательном порядке должны выключаться, однако, в диалоговом окне данного параметра лучше установить переключатель на опцию Включить.

Последний параметр политики, позволяющий настроить службу очистки, называется Приоритет потока при очистке Active Directory . Как вы догадались, используя свойства этого параметра политики, вы можете указать приоритет, влияющий на порядок получения процессорного времени, определяющий вероятность вытеснения другими процессами, которые могут быть более приоритетными. Сам поток очистки, соответственно, удаляет ненужные объекты принтеров из доменных служб Active Directory. В раскрывающемся списке Приоритет диалогового окна свойств данного параметра политики можно найти 5 значений: Самый низкий, Ниже среднего, Средний, Выше среднего, а также Самый высокий. По умолчанию установлено значение Средний , а так как поток очистки не является приоритетным процессом, выполняющимся на контроллере домена (а поток очистки выполняется лишь на контроллерах).

Как видите настроек очень много, остальные вы сможете прочитать в описании к политикам. Далее мы поговорим о безопасности принтеров и печати. Чтобы убрать принтер из публикации, просто на сервере печати щелкните по нему правым кликом и выберите

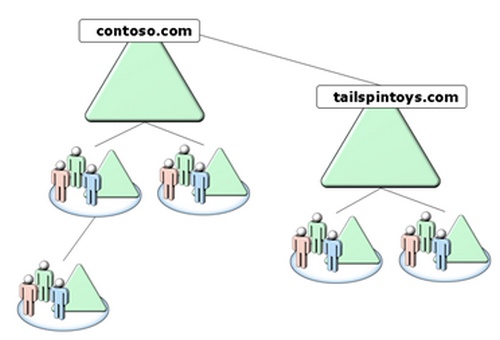

Лес в доменных службах Active Directory - самый верхний уровень иерархии логической структуры. Лес Active Directory представляет один отдельный каталог. Лес является границей безопасности. Это означает, что администраторы леса полностью управляют доступом к информации, хранящейся в пределах леса, и доступом к контроллерам домена, используемым для реализации леса.

В организациях, как правило, реализуется один лес, за исключением случаев, когда имеется конкретная потребность в нескольких лесах. Например, если для разных частей организации требуется создать отдельные административные области, для представления этих областей необходимо создать несколько лесов.

При реализации нескольких лесов в организации каждый лес по умолчанию работает отдельно от других лесов, как если бы он был единственным лесом в организации.

Примечание. Для интеграции нескольких лесов можно создать между ними отношения безопасности, которые называются внешними или доверительными отношениями лесов.

Операции на уровне леса

Доменные службы Active Directory - это служба каталогов с несколькими хозяевами. Это означает, что большинство изменений в каталог можно вносить на любом доступном для записи экземпляре каталога, т. е. на любом доступном для записи контроллере домена. Однако некоторые изменения являются монопольными. Это означает, что их можно вносить только на одном определенном контроллере домена в лесу или домене в зависимости от конкретного изменения. Говорят, что контроллеры домена, на которых можно вносить эти монопольные изменения, содержат роли хозяина операций. Существует пять ролей хозяина операций, две из которых являются ролями уровня леса, а остальные три - ролями уровня домена.

Две роли хозяина операций, назначаемые для всего леса:

- Хозяин именования доменов. Задача хозяина именования доменов - обеспечить наличие уникальных имен во всем лесу. Он гарантирует, что во всем лесу имеется только одно полное доменное имя каждого компьютера.

- Хозяин схемы. Хозяин схемы отслеживает схему леса и поддерживает изменения базовой структуры леса.

Поскольку эти роли являются ключевыми критическими ролями уровня леса, в каждом лесу должен быть только один хозяин схемы и хозяин именования доменов.

Дополнительные материалы:

Схема - это компонент доменных служб Active Directory, который определяет все объекты и атрибуты, используемые доменными службами Active Directory для хранения данных.

Доменные службы Active Directory хранят и получают сведения от множества приложений и служб. Поэтому для обеспечения возможности хранения и репликации данных от этих разных источников, доменные службы Active Directory определяют стандарт хранения данных в каталоге. Наличие стандарта хранения данных позволяет доменным службам Active Directory получать, обновлять и реплицировать данные с сохранением их целостности.

В качестве единиц хранения в доменных службах Active Directory используются объекты. Все объекты определяются в схеме. При каждой обработке данных каталогом каталог запрашивает схему в отношении соответствующего определения объекта. На основе определения объекта в схеме каталог создает объект и сохраняет данные.

От определений объектов зависят типы данных, которые объекты могут хранить, а также синтаксис данных. На основе этой информации схема обеспечивает соответствие всех объектов их стандартным определениям. В результате доменные службы Active Directory могут хранить, получать и проверять данные, которыми они управляют, независимо от приложения, являющегося исходным источником данных. В каталоге могут храниться только данные, имеющие существующее определение объекта в схеме. Если требуется сохранить данные нового типа, сначала необходимо создать в схеме новое определение объекта для этих данных.

Схема в доменных службах Active Directory определяет:

- объекты, используемые для хранения данных в каталоге;

- правила, определяющие, какие типы объектов можно создавать, какие атрибуты необходимо определить при создании объекта, и какие атрибуты являются необязательными;

- структуру и содержимое самого каталога.

Схема является элементом доменных служб Active Directory с единственным хозяином. Это означает, что вносить изменения в схему необходимо на контроллере домена, который содержит роль хозяина операций схемы.

Схема реплицируется среди всех контроллеров домена в лесу. Любое изменение, внесенное в схему, реплицируется на все контроллеры домена в лесу от владельца роли хозяина операций схемы, которым обычно является первый контроллер домена в лесу.

Поскольку схема определяет хранение информации и любые изменения, внесенные в схему, влияют на все контроллеры домена, изменения в схему следует вносить только при необходимости (посредством жестко контролируемого процесса) после выполнения тестирования, чтобы не было неблагоприятного воздействия на остальную часть леса.

Хотя в схему нельзя вносить никаких изменений непосредственно, некоторые приложения вносят изменения в схему для поддержки дополнительных возможностей. Например, при установке Microsoft Exchange Server 2010 в лес доменных служб Active Directory программа установки расширяет схему для поддержки новых типов объектов и атрибутов.

Дополнительные материал:

1.3 Что такое домен.

Домен - это административная граница. Во всех доменах есть учетная запись администратора, которая имеет все административные полномочия для всех объектов в домене. Хотя администратор может делегировать администрирование объектов в домене, его учетная запись сохраняет полное административное управление всеми объектами в домене.

В ранних версиях Windows Server считалось, что домены предназначены для обеспечения полного административного разделения; действительно, одной из основных причин выбора топологии с несколькими доменами было обеспечение такого разделения. Однако в доменных службах Active Directory учетная запись администратора в корневом домене леса имеет полное административное управление всеми объектами леса, в результате чего такое административное разделение на уровне доменов становится недействительным.

Домен - это граница репликации. Доменные службы Active Directory состоят из трех элементов, или разделов, - схемы , раздела конфигурации и раздела домена . Как правило, часто изменяется только раздел домена.

Раздел домена содержит объекты, которые, вероятно, должны часто обновляться ; такими объектами являются пользователи, компьютеры, группы и подразделения. Поэтому репликация доменных служб Active Directory состоит в основном из обновлений объектов, определенных в разделе домена. Только контроллеры домена в конкретном домене получают обновления раздела домена от других контроллеров домена. Разделение данных позволяет организациям реплицировать данные только туда, где они требуются. В результате каталог может глобально масштабироваться по сети, имеющей ограниченную пропускную способность.

Домен - это граница проверки подлинности. Подлинность каждой учетной записи пользователя в домене может проверяться контроллерами этого домена. Домены леса доверяют друг другу, благодаря чему пользователь из одного домена может получать доступ к ресурсам, расположенным в другом домене.

Операции на уровне домена

В каждом домене существует три роли хозяина операций. Эти роли, первоначально назначаемые первому контроллеру домена в каждом домене, перечислены ниже.

- Хозяин относительного идентификатора (RID). При каждом создании объекта в доменных службах Active Directory контроллер домена, где создается этот объект, назначает ему уникальный идентификационный номер, называемый идентификатором безопасности (SID). Чтобы два контроллера домена не могли назначить один и тот же SID двум разным объектам, хозяин RID выделяет блоки идентификаторов безопасности каждому контроллеру домена в домене.

- Эмулятор основного контроллера домена. Эта роль является самой важной, так как ее временная потеря становится заметной намного быстрее, чем потеря любой другой роли хозяина операций. Она отвечает за ряд функций уровня домена, включая:

- обновление состояния блокировки учетной записи;

- создание и репликацию объекта групповой политики единственным хозяином;

- синхронизацию времени для домена.

- Хозяин инфраструктуры. Эта роль отвечает за поддержание междоменных ссылок на объекты. Например, когда в группу одного домена входит член из другого домена, хозяин инфраструктуры отвечает за поддержание целостности этой ссылки.

Эти три роли должны быть уникальными в каждом домене, поэтому в каждом домене может быть только один хозяин RID, один эмулятор основного контроллера домена (PDC) и один хозяин инфраструктуры.

Дополнительные материалы:

Если доменные службы Active Directory содержат более одного домена, необходимо определить отношения между доменами. Если домены совместно используют общий корень и непрерывное пространство имен, они логически являются частью одного дерева Active Directory. Дерево не служит никакой административной цели. Другими словами, не существует администратора дерева, так как существует администратор леса или домена. Дерево обеспечивает логическое иерархическое группирование доменов, которые имеют родительско-дочерние отношения, определенные с помощью их имен. Дерево Active Directory сопоставляется с пространством имен службы доменных имен (DNS).

Если доменные службы Active Directory содержат более одного домена, необходимо определить отношения между доменами. Если домены совместно используют общий корень и непрерывное пространство имен, они логически являются частью одного дерева Active Directory. Дерево не служит никакой административной цели. Другими словами, не существует администратора дерева, так как существует администратор леса или домена. Дерево обеспечивает логическое иерархическое группирование доменов, которые имеют родительско-дочерние отношения, определенные с помощью их имен. Дерево Active Directory сопоставляется с пространством имен службы доменных имен (DNS).

Деревья Active Directory создаются на основе отношений между доменами леса. Не существует серьезных причин, по которым требуется или не требуется создавать несколько деревьев в лесу. Однако следует иметь в виду, что одним деревом с его непрерывным пространством имен легче управлять и пользователям легче его визуализировать.

Если имеется несколько поддерживаемых пространств имен, рассмотрите вопрос использования нескольких деревьев в одном лесу. Например, если в организации существует несколько разных производственных отделов с разными публичными идентификаторами, можно создать свое дерево для каждого производственного отдела. Следует иметь в виду, что в таком сценарии нет разделения администрирования, поскольку корневой администратор леса по-прежнему полностью управляет всеми объектами леса независимо от того, в каком дереве они находятся.

1.5 Подразделения

Подразделение - это объект-контейнер в домене, который можно использовать для объединения пользователей, групп, компьютеров и других объектов. Есть две причины для создания подразделений.

- Настройка объектов, содержащихся в подразделении. Можно назначить объекты групповой политики подразделению и применить параметры ко всем объектам в этом подразделении.

- Делегирование административного управления объектами в подразделении. Можно назначить права управления подразделением, делегировав таким образом управление подразделением не являющемуся администратором пользователю или группе в доменных службах Active Directory.

Примечание. Подразделение - самая маленькая область или единица, которой можно назначить параметры групповой политики или делегировать права администратора.

Подразделения можно использовать для представления иерархических логических структур в организации. Например, можно создать подразделения, представляющие отделы в организации, географические регионы в организации, а также подразделения, являющиеся сочетанием отделов и географических регионов. После этого можно управлять конфигурацией и использовать учетные записи пользователей, групп и компьютеров на основе созданной модели организации.

В каждом домене доменных служб Active Directory имеется стандартный набор контейнеров и подразделений, которые создаются при установке доменных служб Active Directory. Эти контейнеры и подразделения перечислены ниже.

- Контейнер домена, служащий в качестве корневого контейнера иерархии.

- Встроенный контейнер, содержащий учетные записи администратора служб по умолчанию.

- Контейнер пользователей, являющийся расположением по умолчанию для новых учетных записей пользователей и групп, создаваемых в домене.

- Контейнер компьютеров, являющийся расположением по умолчанию для новых учетных записей компьютеров, создаваемых в домене.

- Подразделение контроллеров домена, являющееся расположением по умолчанию для учетных записей компьютеров контроллеров домена.

1.6 Отношения доверия

Отношение доверия позволяет одному объекту безопасности доверять другому объекту безопасности в целях проверки подлинности. В операционной системе Windows Server 2008 R2 объектом безопасности является домен Windows.

Отношение доверия позволяет одному объекту безопасности доверять другому объекту безопасности в целях проверки подлинности. В операционной системе Windows Server 2008 R2 объектом безопасности является домен Windows.

Основная цель отношения доверия - облегчить для пользователя в одном домене получение доступа к ресурсу в другом домене без необходимости поддержания учетной записи пользователя в обоих доменах.

В любом отношении доверия участвуют две стороны - доверяющий объект и доверенный объект. Доверяющий объект - это объект, владеющий ресурсом, а доверенный объект - это объект с учетной записью. Например, если вы отдаете кому-то во временное пользование ноутбук, вы доверяете этому человеку. Вы являетесь объектом, владеющим ресурсом. Ресурс - ваш ноутбук; тот, кому ноутбук отдается во временное пользование, является доверенным объектом с учетной записью.

Типы доверительных отношений

Доверительные отношения могут быть односторонними и двусторонними.

Одностороннее доверие означает, что, хотя один объект доверяет другому, обратное утверждение не соответствует истине. Например, если вы даете во временное пользование Steve свой ноутбук, это не значит, что Steve обязательно даст вам во временное пользование свой автомобиль.

При двустороннем доверии оба объекта доверяют друг другу.

Доверительные отношения могут быть транзитивными и нетранзитивными. Если при транзитивном доверии объект А доверяет объекту Б, а объект Б - объекту В, то объект А также неявно доверяет объекту В. Например, если вы даете во временное пользование Steve свой ноутбук, а Steve дает во временное пользование свой автомобиль Mary, вы можете дать во временное пользование Mary свой мобильной телефон.

Windows Server 2008 R2 поддерживает целый ряд доверительных отношений, предназначенных для использования в различных ситуациях.

В одном лесу все домены доверяют друг другу, используя внутренние двусторонние транзитивные доверительные отношения. По существу это означает, что все домены доверяют всем другим доменам. Эти доверительные отношения расширяются через деревья леса. Помимо таких автоматически создаваемых доверительных отношений, можно настраивать дополнительные доверительные отношения между доменами леса, между данным лесом и другими лесами и между данным лесом и другими объектами безопасности, например областями Kerberos или доменами операционной системы Microsoft Windows NT® 4.0. В следующей таблице приведены дополнительные сведения.

| Тип доверия | Транзитивность | Направление | Описание |

|---|---|---|---|

| Внешнее | Нетранзитивное | Внешние отношения доверия используются для предоставления доступа к ресурсам, расположенным в домене Windows NT Server 4.0 или домене, который находится в отдельном лесу, не присоединенном доверительным отношением леса. | |

| Доверие области | Транзитивное или нетранзитивное. | Одностороннее или двустороннее. | Доверительные отношения области используются для создания отношения доверия между областью Kerberos, управляемой операционной системой, отличной от Windows, и операционной системой Windows Server 2008 или доменом Windows Server 2008 R2. |

| Доверие леса | Транзитивное | Одностороннее или двустороннее. | Для разделения ресурсов между лесами используйте доверительные отношения лесов. Если доверительные отношения лесов являются двусторонними, запросы проверки подлинности, выполняемые в любом лесу, могут достигать другого леса. |

| Установленное напрямую доверие | Транзитивное | Одностороннее или двустороннее. | Установленные напрямую доверия используются для сокращения времени входа пользователей между двумя доменами в лесу Windows Server 2008 или Windows Server 2008 R2. Это применимо, когда два домена разделены двумя доменными деревьями. |

2. Реализация доменных служб Active Directory

Для реализации доменных служб Active Directory необходимо развернуть контроллеры домена. Для оптимизации доменных служб Active Directory важно понимать, где и как следует создать контроллеры домена, чтобы оптимизировать сетевую инфраструктуру.

2.1 Что такое контроллер домена?

Домен создается при повышении уровня компьютера сервера Windows Server 2008 R2 до контроллера домена. Контроллеры домена содержат доменные службы Active Directory.

Контроллеры домена обеспечивают выполнение следующих функций в сети.

- Обеспечивает проверку подлинности. Контроллеры домена содержат базу данных учетных записей домена и обеспечивают работу служб проверки подлинности.

- Содержит роли хозяина операций в качестве дополнительной возможности. Эти роли ранее назывались ролями FSMO (Flexible Single Master Operations). Существует пять ролей хозяина операций - две роли уровня леса и три роли уровня домена. Эти роли можно переносить в соответствии с требованиями.

- Содержит глобальный каталог в качестве дополнительной возможности. В качестве сервера глобального каталога можно назначить любой контроллер домена.

Примечание. Глобальный каталог - это распределенная база данных, которая содержит доступное для поиска представление каждого объекта из всех доменов в лесу с несколькими доменами. Однако глобальный каталог не содержит всех атрибутов для каждого объекта. Вместо этого он поддерживает подмножество атрибутов, которые скорее всего пригодятся при поисках в домене.

2.2 Что такое контроллер домена только для чтения?

Контроллер домена только для чтения - это новый тип контроллера домена в Windows Server 2008 R2. Используя контроллер домена только для чтения, организации могут легко развертывать контроллер домена в местах, где невозможно гарантировать физическую безопасность. В контроллере домена только для чтения размещается реплика базы данных только для чтения в доменных службах Active Directory для данного домена. Контроллер домена только для чтения может также функционировать в качестве сервера глобального каталога.

Начиная с Windows Server 2008, организация может развертывать контроллер домена только для чтения в случаях ограниченной пропускной способности каналов глобальной сети или недостаточной физической безопасности компьютеров. В результате пользователи в такой ситуации могут получить преимущества благодаря:

- повышенная безопасность;

- более быстрому входу в систему;

- более эффективному доступу к ресурсам сети.

| Функция контроллера домена только для чтения | Объяснение |

| База данных Active Directory только для чтения | За исключением паролей учетных записей, контроллер домена только для чтения содержит все объекты и атрибуты Active Directory, имеющиеся в контроллере домена, доступном для записи. Однако внесение изменений в реплику, хранящуюся в контроллере домена только для чтения, невозможно. Изменения необходимо вносить на контроллере домена, доступном для записи, и реплицировать в контроллер домена только для чтения. |

| Однонаправленная репликация | Поскольку изменения не записываются непосредственно в контроллер домена только для чтения, никакие изменения на таком контроллере не делаются. Поэтому контроллеры домена, доступные для записи, которые являются партнерами репликации, не должны получать изменения от контроллера только для чтения. В результате снижается рабочая нагрузка серверов-плацдармов в концентраторе и для отслеживания репликации требуется меньше усилий. |

| Кэширование учетных данных | Кэширование учетных данных - это сохранение учетных данных пользователей или компьютеров. Учетные данные состоят из небольшого набора паролей (около десяти), связанных с участниками безопасности. По умолчанию в контроллере домена только для чтения учетные данные пользователей и компьютеров не хранятся. Исключения составляют учетная запись компьютера контроллера домена только для чтения и особая учетная запись krbtgt (учетная запись центра службы распространения ключей Kerberos), имеющаяся в каждом контроллере домена только для чтения. Кэширование любых других учетных данных необходимо явно разрешить в контроллере домена только для чтения. |

| Разделение ролей администратора | Роль локального администратора контроллера домена только для чтения можно делегировать любому пользователю домена, не предоставляя ему никаких прав для домена или других контроллеров домена. В этом случае локальный пользователь филиала сможет входить в систему контроллера домена только для чтения и выполнять на нем операции обслуживания, например обновление драйвера. Однако пользователь филиала не будет иметь права входить в систему любого другого контроллера домена или выполнять любые другие задачи администрирования в домене. |

| Служба доменных имен только для чтения | Службу DNS-сервера можно установить на контроллере домена только для чтения. Контроллер домена только для чтения может реплицировать все разделы каталога приложений, которые используются DNS-сервером, включая разделы ForestDNSZones и DomainDNSZones. Если DNS-сервер установлен на контроллере домена только для чтения, клиенты могут направлять ему запросы на разрешение имен, как любому другому DNS-серверу. |

Ниже резюмирована роль контроллера домена только для чтения.

- Контроллер домена, выполняющий роль хозяина операций эмулятора PDC для домена, должен работать под управлением операционной системы Windows Server 2008. Это необходимо для создания новой учетной записи krbtgt для контроллера домена, доступного только для чтения, а также для текущих операций этого контроллера.

- Контроллер домена только для чтения требует перенаправления запросов проверки подлинности на сервер глобального каталога (под управлением Windows Server 2008), расположенный на сайте, ближайшем к сайту с данным контроллером. На этом контроллере домена устанавливается политика репликации паролей, чтобы определить, реплицируются ли учетные данные в расположение филиала для перенаправляемого запроса от контроллера домена только для чтения.

- Для обеспечения доступности ограниченного делегирования Kerberos необходимо установить режим работы домена Windows Server 2003. Ограниченное делегирование используется для вызовов безопасности, которые должны олицетворяться в контексте вызывающей стороны.

- Для обеспечения доступности репликации связанного значения необходимо установить режим работы леса Windows Server 2003. Это обеспечивает более высокий уровень совместимости репликации.

- Необходимо запустить adprep /rodcprep один раз в лесу. При этом обновятся разрешения для всех разделов каталога приложений DNS в лесу, чтобы облегчить репликацию между контроллерами домена только для чтения, которые являются также DNS-серверами.

- Контроллер домена только для чтения не может содержать роли хозяина операций и работать в качестве сервера-плацдарма репликации.

- Контроллер домена только для чтения можно развернуть в системе Server Core для дополнительной безопасности.

Сайт - это логическое представление географической области в сети. Сайт представляет границу высокоскоростной сети для компьютеров доменных служб Active Directory, т. е. компьютеры, которые могут взаимодействовать с высокой скоростью и низкой задержкой, можно объединить в сайт; контроллеры домена в пределах сайта реплицируют данные доменных служб Active Directory оптимизированным для этой среды способом; такая конфигурация репликации является в значительной степени автоматической.

Сайт - это логическое представление географической области в сети. Сайт представляет границу высокоскоростной сети для компьютеров доменных служб Active Directory, т. е. компьютеры, которые могут взаимодействовать с высокой скоростью и низкой задержкой, можно объединить в сайт; контроллеры домена в пределах сайта реплицируют данные доменных служб Active Directory оптимизированным для этой среды способом; такая конфигурация репликации является в значительной степени автоматической.

Примечание. Сайты используются клиентскими компьютерами для поиска таких служб, как контроллеры домена и серверы глобального каталога. Важно, чтобы каждый создаваемый сайт содержал по крайней мере один контроллер домена и сервер глобального каталога.

2.4 Репликация доменных служб Active Directory

- Репликация доменных служб Active Directory - это передача изменений, внесенных в данные каталога, между контроллерами домена в лесу доменных служб Active Directory. Модель репликации доменных служб Active Directory определяет механизмы, позволяющие автоматически передавать обновления каталога между контроллерами домена, чтобы обеспечить решение по беспрепятственной репликации для службы распределенного каталога доменных служб Active Directory.

- В доменных службах Active Directory есть три раздела. Раздел домена содержит наиболее часто изменяемые данные и поэтому создает большой поток данных репликации доменных служб Active Directory.

Связи сайтов Active Directory

- Ссылка на сайт используется для обработки репликации между группами сайтов. Вы можете использовать предоставленную в AD DS ссылку на сайт по умолчанию или, при необходимости, создать дополнительные ссылки на сайт. Вы можете настроить параметры для ссылок на сайт, чтобы определить расписание и доступность пути репликации для упрощения управления репликацией.

- Если два сайта связаны посредством ссылки на сайт, система репликации автоматически создает подключения между конкретными контроллерами доменов на каждом сайте, которые называются серверами-плацдармами.

2.5 Настройка DNS для доменных служб Active Directory

Установка DNS

AD DS требует DNS. Роль DNS-сервера не устанавливается в Windows Server 2008 R2 по умолчанию. Как и другие функциональные возможности, эта функция добавляется на основе роли, когда сервер настраивается для выполнения определенной роли.

Роль DNS-сервера можно установить, воспользовавшись ссылкой "Добавить роль" в диспетчере сервера. Роль DNS-сервера также может быть добавлена автоматически с помощью мастера установки доменных служб Active Directory (dcpromo.exe). Страница параметров контроллера домена в мастере позволяет добавить роль DNS-сервера.

Настройка зон DNS

После установки DNS-сервера можно начать добавлять зоны на сервер. Если DNS-сервер является контроллером домена, можно настроить хранение данных о зонах в AD DS. Тогда будет создана интегрированная зона Active Directory. Если этот параметр не выбран, данные о зонах будут храниться в файле, а не в AD DS.

Динамические обновления

При создании зоны вам также будет предложено указать, должно ли поддерживаться динамическое обновление. Динамическое обновление позволяет сократить усилия по управлению зоной, так как клиенты могут добавлять, удалять и обновлять собственные записи ресурсов.

Динамическое обновление допускает возможность подделки записи ресурса. Например, какой-нибудь компьютер может зарегистрировать запись с именем "www" и перенаправлять трафик с вашего веб-сайта на неправильный адрес.

Чтобы исключить возможность подделки, служба DNS-сервера Windows Server 2008 R2 поддерживает безопасное динамическое обновление. Клиент должен пройти проверку подлинности, прежде чем обновлять записи ресурсов, поэтому DNS-серверу известно, является ли клиент тем компьютером, которому разрешено изменять запись ресурса.

Передачи зон DNS

Предприятие должно стремиться к тому, чтобы зона могла быть разрешена принудительно по крайней мере двумя DNS-серверами.

Если зона интегрирована в доменные службы Active Directory, достаточно добавить роль DNS-сервера в другой контроллер домена в том же домене , где находится первый DNS-сервер. Интегрированные зоны Active Directory и репликация зоны DNS с помощью AD DS описаны в следующем уроке.

Если зона не является интегрированной в AD DS, необходимо добавить другой DNS-сервер и настроить его для размещения дополнительной зоны. Не следует забывать, что дополнительная зона является доступной только для чтения копией основной зоны.

Записи SRV

Запись ресурса локатора служб (SRV) разрешает запрос для сетевой службы, позволяя клиенту находить узел, предоставляющий определенную службу.

- Когда контроллер домена должен выполнить репликацию изменений с партнеров.

- Когда клиентскому компьютеру требуется пройти проверку подлинности в AD DS.

- Когда пользователь изменяет свой пароль.

- Когда сервер Microsoft Exchange выполняет поиск в каталоге.

- Когда администратор открывает оснастку "Active Directory - пользователи и компьютеры".

В SRV-записях используется следующий синтаксис.

имя.службы.протокола срок_жизни класс тип приоритет вес порт целевой_узел

Пример SRV-записи приведен ниже.

Ldap._tcp.contoso.com 600 IN SRV 0 100 389 hqdc01.contoso.com

Запись состоит из следующих компонентов:

- Имя службы протокола, например служба LDAP, предлагаемая контроллером домена.

- Срок жизни в секундах.

- Класс (все записи DNS-сервера Windows будут иметь значение "IN" или "INternet").

- Тип: SRV;

- Значения приоритета и веса, которые помогают клиентам определить предпочтительный узел.

- Порт, в котором служба предлагается сервером. На контроллере домена Windows для LDAP стандартный порт - 389.

- Целевой объект, или узел службы, которым в данном случае является контроллер домена с именем hqdc01.contoso.com.

Когда клиентский процесс ищет контроллер домена, он может запросить службу LDAP у DNS. Запрос возвращает как SRV-запись, так и A-запись для одного или нескольких серверов, предоставляющих запрошенную службу.

Сегодняшняя статья посвящена Active Directory, а именно ADDS.

Мы начнем именно с него, потому что этот, кажется, небольшой сервис позволяет решать огромное количество проблем, связанных с обеспечением безопасности и настройкой инфраструктур на базе ОС windows и не только.

Итак, что же представляют из себя ADDS. Это служба, которая хранит в своей базе все объекты инфраструктуры: компьютеры (рабочие станции и сервера), пользователи, группы (различных объектов, в том числе пользователей), принтеры, политики безопасности, и др. Сама база хранится на серверах с настроенной ролью ADDS, именуемых контроллерами домена. Компьютер, подключенный к доменным сервисам, в процессе загрузки обращается к контроллеру домена и получает из активной директории политики – предписания для ряда настроек системы, разрешения для доступа к локальным и сетевым ресурсам. Также и пользователь домена получает разрешения и настройки каждый раз когда выполняет вход. Однажды созданный пользователь может войти в домен с любого компьютера доменной сети, если конечно не настроены ограничения на вход. И на любом компьютере он получит свои настройки и права доступа.

Какие же еще преимущества внедрения Active Directory можно назвать:

- Централизованный вход в систему.

- И как следствие, централизованное логирование входа в домен.

- Централизованное управление компьютерами и другими объектами. С помощью групповых политик можно настраивать параметры системы и приложений, корректировать записи реестра, устанавливать ПО и размещать в сети определенные файлы, удаленно запускать скрипты.

- Обеспечение возможности использования единого логина\пароля для входа на компьютер и в приложение. (Single Sign On). В случае если приложение поддерживает авторизацию через Active Directory,то Вы можете настроить приложение на работу с учетными данными домена. Таких приложений огромное количество: среди популярных у пользователей в корпоративной среде, можно отметить почтовые службы, 1С, а также сервера для доступа в Интернет, сервера баз данных системы контроля доступа и пр.

- Для каждого объекта в AD имеются свои свойства, среди них есть как преднастроенные так и кастомные поля. Таким образом, в АД можно хранить полезную информацию о сотрудниках компании. Например, табельный номер сотрудника, дату его рождения или номер пропуска на предприятие. По этим параметрам также можно выдавать права доступ и настройки.

- Active Directory Domain Services тесно интегрируются с DNS, таким образом внедрив AD, вы получаете сервера DNS для обслуживания внутренней сети.

- На базе служб ADDS работают другие службы и сервисы.

Для того, чтобы внедрить Active Directory, нужно выполнить ряд шагов. Итак, план внедрения доменных служб:

- Подготовка существующей инфраструктуры.

- Планирование доменных служб с учетом гео-распределения системы и требований к ее безопасности.

- Установка домен-контроллеров

- Настройка параметров и создание требуемых объектов домена.

- Подключение серверов, рабочих станций и прочего оборудование к созданному домену.

Однозначно доменные службы активной директории являются сердцем Вашей инфраструктуры. Однако они абсолютно не требовательны в поддержке и обслуживании. Конечно, любая система любит заботу и уход, и периодическое выполнение резервного копирования является обязательной процедурой. Однако поддержка хорошо продуманного и настроенного однажды сервиса ADDS не требует слишком много усилий. Нужно просматривать домен на предмет устаревших объектов и по необходимости создавать новые, добавлять их в группы, периодически скидывать пароли для легкомысленных пользователей. Проверять качество выполненных бекапов. Вот собственно и все задачи, в случае, конечно, если в Вашей инфраструктуре не происходит изменений. Впрочем, все выше перечисленное можно автоматизировать. Порог вхождения для сервиса достаточно низкий. Да и литературы по планированию, внедрению и поддержке инфраструктуры active directory вполне предостаточно. Этой службе уже более 15 лет и за это время она развивается и дополняется, но без кардинальных изменений. Это говорит о стабильности и востребованности службы.

Так что, внедрение доменных служб active directory, как говорится, «must have» для проекта по построению современной инфраструктуры предприятия.

Наша компания предлагает услуги с использованием продуктов Microsoft, в нашем штате имеются сертифицированные специалисты, обращайтесь office@сайт

Эта документация перемещена в архив и не поддерживается.

Обзор доменных служб Active Directory

Применимо к:Windows Server 2012

Создание гибридного решения по идентификации в Microsoft Azure: |

Используя роль сервера доменных служб Active Directory (AD DS), можно создать масштабируемую, безопасную и управляемую инфраструктуру для управления пользователями и ресурсами; кроме того, можно обеспечить работу приложений, поддерживающих каталоги, например Microsoft Exchange Server.

Остальная часть этого раздела содержит общий обзор роли сервера AD DS. Дополнительные сведения о новых компонентах AD DS в Windows Server 2012 см. в разделе Новые возможности доменных служб Active Directory (AD DS) .

Доменные службы Active Directory предоставляют распределенную базу данных, в которой хранятся сведения о сетевых ресурсах и данные приложений с поддержкой каталогов, а также осуществляется управление этой информацией. Сервер, на котором выполняются AD DS, называется контроллером домена. Администраторы могут использовать AD DS для упорядочения в иерархическую вложенную структуру таких элементов сети, как пользователи, компьютеры и другие устройства. Иерархическая вложенная структура включает лес Active Directory, домены в лесу и организационные подразделения в каждом домене.

Упорядочение элементов сети в иерархическую вложенную структуру предоставляет следующие преимущества.

Лес действует как защитная граница для организации и определяет объем полномочий администраторов. По умолчанию лес содержит один домен, который называется корневым доменом леса.

Чтобы структурировать данные AD DS, что позволит организациям реплицировать данные только там, где необходимо, в лесу можно создать дополнительные домены. Это позволяет AD DS глобально масштабировать сеть, имеющую ограниченную полосу пропускания. Домен Active Directory поддерживает также ряд других основных функций, которые связаны с администрированием, включая действующие во всей сети удостоверения пользователей, проверку подлинности и отношения доверия.

Наличие подразделений упрощает делегирование прав, облегчая управление большим количеством объектов. С помощью делегирования владельцы могут передавать полные или ограниченные права на объекты другим пользователям или группам. Функция делегирования прав важна, так как помогает распределять управление большим количеством объектов между несколькими людьми, которым доверяется выполнение задач администрирования.

Средства безопасности интегрированы в AD DS в виде проверки подлинности и контроля доступа к ресурсам в каталоге. С помощью единого входа в сеть администраторы могут управлять по сети данными каталога и организацией. Авторизованные пользователи сети также могут использовать единый вход в сеть для доступа к ресурсам, расположенным в любом месте сети. Администрирование на основе политики облегчает управление даже очень сложной сетью.

Доменные службы Active Directory предоставляют следующие дополнительные возможности.

Набор правил - схема, определяющая классы объектов и атрибуты, которые содержатся в каталоге, ограничения и пределы для экземпляров этих объектов, а также формат их имен.

Глобальный каталог, содержащий сведения о каждом объекте в каталоге. Пользователи и администраторы могут использовать глобальный каталог для поиска данных каталога независимо от того, какой домен в каталоге действительно содержит искомые данные.

Механизм запросов и индексирования, благодаря которому объекты и их свойства могут публиковаться и находиться сетевыми пользователями и приложениями.

Служба репликации, которая распределяет данные каталога по сети. Все контроллеры домена, доступные для записи в домене, участвуют в репликации и содержат полную копию всех данных каталога для своего домена. Любые изменения данных каталога реплицируются в домене на все контроллеры домена.

Роли хозяев операций (известные также как гибкие операции с единым хозяином, или FSMO). Контроллеры доменов, исполняющие роли хозяев операций, предназначены для выполнения специальных задач по обеспечению согласованности данных и исключению конфликтующих записей в каталоге.

Оборудование, программное обеспечение и параметры конфигураций, необходимые для выполнения этого компонента. Предварительные требования для выполнения этой роли. Специальное оборудование, необходимое для роли или компонента.

Требование | Описание |

|---|---|

TCP/IP | Настройте соответствующие адреса TCP/IP и DNS-сервера. |

NTFS | Диски, на которых хранится база данных, файлы журналов и папка SYSVOL для доменных служб Active Directory (AD DS) должны находиться в локальном фиксированном томе. Папку SYSVOL необходимо поместить в том с файловой системой NTFS. В целях безопасности базу данных и файлы журналов службы каталогов Active Directory необходимо хранить в томе с файловой системой NTFS. |

Учетные данные | Чтобы установить новый лес AD DS, необходимо иметь права локального администратора на этом сервере. Для установки дополнительного контроллера домена в существующем домене вы должны быть членом группы администраторов домена. |

Инфраструктура службы доменных имен (DNS) | Убедитесь в существовании инфраструктуры DNS. Перед установкой AD DS можно при необходимости установить DNS-сервер. При создании нового домена в процессе установки автоматически создается DNS-делегирование. Для создания DNS-делегирования требуются учетные данные, имеющие разрешение на обновление родительских DNS-зон. Дополнительные сведения см. в разделе Страница мастера параметров DNS . |

Adprep | При добавлении в существующую службу Active Directory первого контроллера домена, использующего Windows Server 2012, автоматически выполняются команды adprep.exe. Эти команды имеют дополнительные требования к учетным данным и подключению. |