Добавление сетевого принтера.

В этом разделе описан порядок подключения клиентов к сетевому принтеру. Предполагается, что на сервере печати уже установлен локальный принтер и пользователи сети могут к нему подключиться. Процесс предоставления принтера в общее пользование мы разберем позже.

Для добавления принтера также используется Мастер установки принтеров.

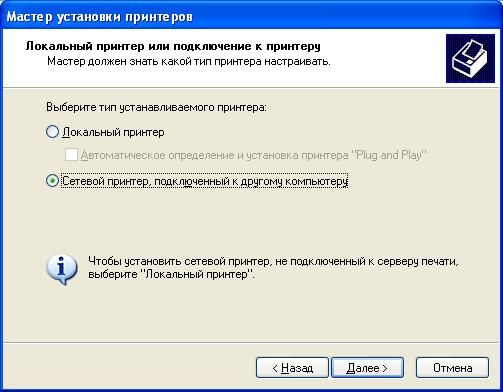

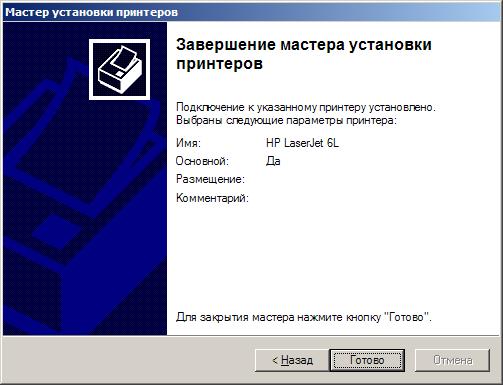

Чтобы установить сетевой принтер, выполните следующее.

Найти принтер в рабочей группе вашей сети,

- найти принтер с помощью службы каталогов Active Directory,

- найти принтер в Интернете.

Найти принтер в рабочей группе вашей сети.

- Установите переключатель К какому принтеру следует подключиться в положение Подключиться к принтеру или выполнить обзор принтеров, при необходимости введите сетевое имя принтера и\или щелкните кнопку Далее .

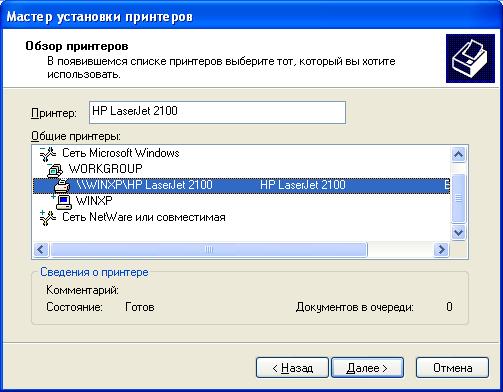

- Если вы не вводили сетевое имя принтера, в окне поиска выберите нужный принтер в списке Общие принтеры, последовательно щелкайте имя домена (или группы), компьютера, а затем щелкните кнопку Далее.

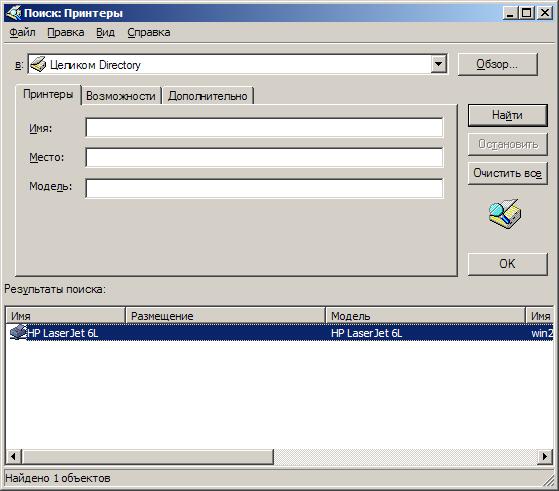

Найти принтер с помощью Active Directory.

Если в сети используется служба Active Directory, ее можно использовать для поиска принтеров.

Найти принтер в Интернете.

- Установите переключатель в положение Подключиться к принтеру в Интернете.

- Введите в поле ввода URL принтера в формате http://имя_сервера_печати/Printers/сетевое_имя/.printer и щелкните кнопку Далее ;

- В открывшемся окне введите имя пользователя и пароль, иначе доступ к принтеру не будет разрешен.

Предоставление общего доступа к принтеру.

После установки локального принтера может потребоваться предоставить доступ к нему другим компьютерам. Для этого выполните следующее.

Публикация принтера в Active Directory.

Для хранения информации о разделяемых принтерах в сетях Windows Server 2003 можно использовать службу каталогов Active Directory.

Active Directory содержит сведения об именах принтеров, их расположении и основных характеристиках, таких как поддерживаемые форматы бумаги, возможность печати в цвете и т. п. Опубликованный принтер периодически обновляет информацию о своих возможностях в каталоге Active Directory.

Для совместной работы серверов печати и Active Directory административное вмешательство не требуется.

Ручная публикация принтера в Active Directory

Принтеры, подключенные к компьютерам под управлением Windows 2000, XP, Server 2003 (но не другой ОС), автоматически публикуются в Active Directory при открытии к ним общего доступа.

Включение функции отслеживания местоположения принтеров

Active Directory поддерживает функцию отслеживания местоположения принтера. Для этого необходимо опубликовать принтеры в Active Directory.

Отслеживание переопределяет стандартный метод обнаружения и связывания пользователей и принтеров, основанный на применении IP-адреса и маски подсети компьютера для оценки его физического местоположения.

Чтобы активизировать функцию отслеживания, на сервере глобального каталога Active Directory выполните следующее:

- Запустите оснастку Сайты и службы Active Directory : в меню Административные средства (Пуск/Настройка/Панель управления) выберите команду Сайты и службы Active Directory.

- В папке Сайты в списке сайтов щелкните правой кнопкой мыши первый и в контекстном меню выберите Свойства .

- На вкладке Размещение введите название местоположения сайта или щелкните кнопку Обзор , чтобы выбрать местоположение вручную.

- Щелкните кнопку ОК.

- Повторите описанную последовательность для всех сайтов и подсетей.

- Запустите оснастку Пользователи и компьютеры Active Directory: в меню Административные средства выберите Пользователи и компьютеры Active Directory.

- В левой части открывшегося окна щелкните правой кнопкой нужный мыши домен.

- В открывшемся контекстном меню выберите Свойства и перейдите на вкладку Политика группы.

- Выберите Политика домена по умолчанию и щелкните кнопку Изменить, чтобы открыть окно Групповая политика.

- Последовательно откройте Конфигурация компьютера/Административные шаблоны/Принтеры. В правой части окна появится список политик для принтеров.

- Дважды щелкните политику Pre-Populate Printer Search Location Text, выберите Включить и щелкните кнопку ОК . Закройте окно Групповая политика, затем - окно Свойства .

- Щелкните правой кнопкой мыши первый принтер в папке принтеров сервера печати и в контекстном меню выберите Свойства .

- Введите местоположение принтера или щелкните кнопку Обзор и выберите местоположение вручную (только если принтер опубликован в Active Directory).

- Повторите шаги 12 и 13 для всех принтеров сервера печати.

Использование пула печати.

Пул печати состоит из несколько идентичных устройств печати, связанных с одним логическим принтером.

Пул печати полезен при больших объемах печати (особенно если одновременно печатаются документы разного объема). Пользователь, которому надо напечатать одну страницу, не должен ждать, пока напечатается документ в несколько десятков страниц.

Чтобы установить пул печати, при помощи Мастера установки принтеров установите принтер и назначьте для него столько портов вывода, сколько есть у идентичных устройств печати.

Характеристики пула принтеров:

- все устройства печати в пуле одной модели;

- принтеры, объединенные в пул и использующие один драйвер, воспринимаются клиентами как один принтер;

- все параметры настройки печати относятся ко всему пулу;

- порты принтеров могут быть одного или разных типов (параллельные, последовательные, сетевые);

- клиентам не нужно искать, какое устройство печати в настоящий момент доступно, они просто печатают на один принтер на сервере печати;

- когда пул принтеров получает очередной документ, диспетчер очереди печати направляет его на свободное устройство

- если одно устройство печати останавливает печать (допустим, кончилась бумага), это касается только этого устройства, остальные документы продолжают печататься на других устройствах.

Настройка пулов и изменение параметров настройки портов

Все составляющие пул устройства печати должны быть одинаковыми или, по крайней мере, работать с одним драйвером.

Устройства печати, входящие в пул, должны быть расположены недалеко друг от друга, чтобы пользователь мог легко найти напечатанный документ.

Чтобы настроить пул принтеров или просто изменить параметры настройки порта, выполните следующее.

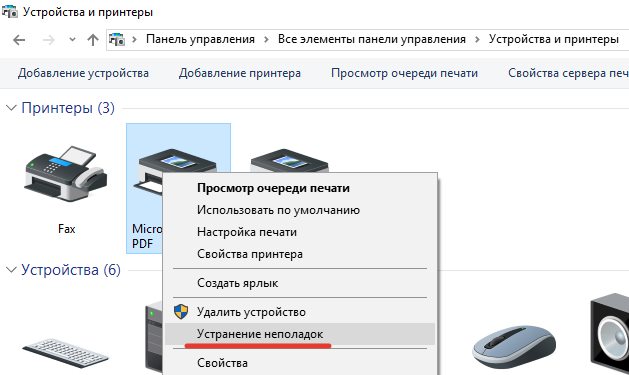

- В папке Принтеры и факсы (Пуск -> Принтеры и факсы ) щелкните правой кнопкой мыши значок принтера, параметры которого вы хотите изменить, и в контекстном меню выберите Свойства.

- В открывшемся окне перейдите на вкладку Порты .

- Установите переключатель в положение Разрешить группировку принтеров в пул.

- Чтобы изменить параметры порта, определяющий количество повторов передачи, выберите его и щелкните кнопку Настройка порта .

- Чтобы добавить принтеры в пул, выберите порты, к которым будут подключаться дополнительные принтеры.

В данном топике я подробно расскажу о том, на какие грабли можно наткнуться при автоматической установке, удалении принтеров средствами Active Directory.

Подготовка AD к установке принтеров

Предполагается, что Active Directory настроена и функционирует. В ней созданы организационные единицы, заведены пользователи и добавлены компьютеры, у пользователей отсутствуют права администратора.Для начала необходимо сделать 3 вещи:

- Разделить компьютеры по версии и архитектуре ОС.

- Выделить сетевую папку для хранения драйверов принтеров.

- Скачать и распаковать драйвера принтеров в сетевую папку для всех архитектур, созданную в пункте 2.

Разделяем компьютеры по арxитектуре и версии ОС

Я опишу случай, когда целевые компьютеры находятся в различных организационных единицах, при этом имеют разную архитектуру.- Создаем группы безопасности соответствующие каждой архитектуре и версии ОС, пример: win_x64, win_x32. (Я использовал только 2 группы, так как в моем парке компьютеров существуют либо Windows XP x32, либо Windows 7 x64.).

- Создаем политики с понятными названиями и ограничиваем доступ к этим политикам только для групп безопасности из предыдущего пункта. Пример: «Политика принтеров x32», доступ только для членов группы win_x32.

- Применяем созданные политики ко всем организационным единицам. Самый лучший способ это сделать, по моему мнению - это поместить все OU внутри одной и к ней применить новые политики.

- Делаем компьютеры с архитектурой ОС x32 членами группы win_x32, для других архитектур и версий соответственно.

Разделение можно организовать и другими способами, но в данном посте я эти варианты рассматривать не буду.

Сетевая папка

Создается сетевая папка доступная всем пользователям и компьютерам домена. Думаю, этот этап подробно расписывать нет необходимости. Права на папку - только чтение.Драйвера

- Скачиваем драйвера для всех версий и архитектур.

- Распаковываем их до состояния INF файлов. Грабля №1 . Если с этим возникают проблемы, то чаще всего драйвера можно найти в скрытой шаре PRINT$ на машине где установлен принтер. Их можно взять оттуда.

- Копируем эти файлы у нашу сетевую папку. Для удобства разделяем по подпапкам.

Развертывание

Развертывание будет делаться в 2 этапа:- Создание скрипта установки драйвера.

- Создание скрипта подключения пользователя к принтеру.

Скрипт установки драйвера

Этот скрипт помещается в разделе «Конфигурация компьютера» - «Политики» - «Конфигурация Windows» - «Сценарии (запуск/завершение)» - «Автозагрузка»Создаем файл .BAT такого содержания:

<Имя принтера 1><путь к INF файлу драйвера в сетевой папке/x64/>"

rundll32 printui.dll,PrintUIEntry /ia /m "<Имя принтера 2>" /h "x64" /v "Type 3 - User Mode" /f "<путь к INF файлу драйвера в сетевой папке/x64/>"

Грабля №3 Имя принтера можно и нужно узнать в свойствах сервера печати Windows на машине, где драйвер уже установлен. Наверняка есть и в inf файле.

Теперь драйвер принтера будет устанавливаться при загрузке системы автоматически. Если применить его ко всем компьютерам с Windows Vista и новее, то при срабатывании скрипта подключения принтера не выскочит ошибка о недостаточности прав.

Скрипт подключение принтеров

Этот скрипт помещается в разделе «Конфигурация пользователя» - «Политики» - «Конфигурация Windows» - «Сценарии (вход/выход из системы)» - «Вход в систему»Для обеих архитектур скрипт одинаков.

"officeprint" на сервере server

rundll32 printui.dll,PrintUIEntry /in /n \\server\officeprint /q

rem Подключаем сетевой принтер "print" на сервере server1

rundll32 printui.dll,PrintUIEntry /in /n \\server1\print /q

rem Ставим его по умолчанию

rundll32 printui.dll,PrintUIEntry /in /n \\server1\print /y /q

Теперь при входе в систему пользователю автоматически подключатся принтеры и по умолчанию выберется принтер «print» на server1.

Автоматическое удаление принтеров

Все достаточно просто.

Создаем .BAT

файл вот с таким содержанием.

REG DELETE "HKEY_CURRENT_USER\Printers\Connections" /f

Затем делаем его скриптом на выход пользователя из системы.

Когда пользователь в следующий раз зайдет в сеть, у него будут только те принтеры, которые установятся политикой.

Полезно при переезде принтера с одного принт-сервера на другой.

Грабля №4

Удаление ветки реестра лучше производить при выходе пользователя из системы, а не при входе перед подключением принтеров.

Для этого требуется перезагрузка службы печати, которая может перезагружаться достаточно долго. Это черевато ситуацией, когда служба еще не запустилась, а скрипт подключения уже сработал и вызвал ошибку.

Автоматическое удаление драйверов принтеров

Данная операция может потребоваться при обновлении драйвера.Желательно удалять вручную, но если принтеров очень много, то делается это вот такой командой:

rundll32 printui.dll,PrintUIEntry /dd /m "<Имя принтера>"

Грабля №5

При повторном срабатывании скрипт с такой командой выдаст ошибку, которая может поставить пользователей в тупик.

Многие пользователи при попытке распечатать на принтере документы, сталкиваются со следующей ошибкой — «Доменные службы Active Directory сейчас недоступны» . Эта проблема при печати является очень частой в ОС Windows (7/10) и требует немедленного исправления. Мы расскажем отчего может возникать данный сбой и какие действующие решения есть для этой ситуации.

Причины возникновения ошибки

Итак, например вы открываете документ (Microsoft Word, картинки, блокнот и т.д.) и хотите распечатать его. В нижнем углу может высветится очередь печати, где будет указан ваш документ, в состоянии которого будет ошибка. Также возможен вариант уведомления «Доменные службы Active Directory недоступны» при попытке запуска опции устранения ошибки. Также дополнительно может всплывать уведомление об ошибке 1068.

Ошибка печати «Доменные службы Active Directory сейчас недоступны»

Вот самые популярные источники проблемы:

- Проблемы при подключении . Например, USB-порт не поддерживает управление принтером, тоже можно сказать о подключении устройства через Wi-Fi.

- Сбой в установленных драйверах подключаемых устройств. Драйвера могут слетать, сбиваться или их версия не соответствует требуемым (редко, но бывает).

- Не подключены службы «Active Directory» и «Диспетчер очереди печати» — да, иногда банально их нужно запустить.

- Компьютер был переименован в сети.

- Также не стоит забывать о проблемах в самой Windows (7/10), возможно повреждены программы автозапуска , либо нарушена целостность реестра . Такие сбои редко, но все же влияют на печать.

На самом деле причин может быть намного больше, но мы описали самые основные и поэтому решения проблем мы опишем также по ним.

Как исправить ошибку службы Active Directory

Заключение

Мы постарались доступно описать самые действенные решения ошибки печати «Доменные службы Active Directory сейчас недоступны». Если вам помог какой-либо способ, просьба отписать в комментариях. Если вы использовали свое решение, тогда также укажите их также — это поможет другим с данной проблемой.

Эта документация перемещена в архив и не поддерживается.

Обзор доменных служб Active Directory

Применимо к:Windows Server 2012

Создание гибридного решения по идентификации в Microsoft Azure: |

Используя роль сервера доменных служб Active Directory (AD DS), можно создать масштабируемую, безопасную и управляемую инфраструктуру для управления пользователями и ресурсами; кроме того, можно обеспечить работу приложений, поддерживающих каталоги, например Microsoft Exchange Server.

Остальная часть этого раздела содержит общий обзор роли сервера AD DS. Дополнительные сведения о новых компонентах AD DS в Windows Server 2012 см. в разделе Новые возможности доменных служб Active Directory (AD DS) .

Доменные службы Active Directory предоставляют распределенную базу данных, в которой хранятся сведения о сетевых ресурсах и данные приложений с поддержкой каталогов, а также осуществляется управление этой информацией. Сервер, на котором выполняются AD DS, называется контроллером домена. Администраторы могут использовать AD DS для упорядочения в иерархическую вложенную структуру таких элементов сети, как пользователи, компьютеры и другие устройства. Иерархическая вложенная структура включает лес Active Directory, домены в лесу и организационные подразделения в каждом домене.

Упорядочение элементов сети в иерархическую вложенную структуру предоставляет следующие преимущества.

Лес действует как защитная граница для организации и определяет объем полномочий администраторов. По умолчанию лес содержит один домен, который называется корневым доменом леса.

Чтобы структурировать данные AD DS, что позволит организациям реплицировать данные только там, где необходимо, в лесу можно создать дополнительные домены. Это позволяет AD DS глобально масштабировать сеть, имеющую ограниченную полосу пропускания. Домен Active Directory поддерживает также ряд других основных функций, которые связаны с администрированием, включая действующие во всей сети удостоверения пользователей, проверку подлинности и отношения доверия.

Наличие подразделений упрощает делегирование прав, облегчая управление большим количеством объектов. С помощью делегирования владельцы могут передавать полные или ограниченные права на объекты другим пользователям или группам. Функция делегирования прав важна, так как помогает распределять управление большим количеством объектов между несколькими людьми, которым доверяется выполнение задач администрирования.

Средства безопасности интегрированы в AD DS в виде проверки подлинности и контроля доступа к ресурсам в каталоге. С помощью единого входа в сеть администраторы могут управлять по сети данными каталога и организацией. Авторизованные пользователи сети также могут использовать единый вход в сеть для доступа к ресурсам, расположенным в любом месте сети. Администрирование на основе политики облегчает управление даже очень сложной сетью.

Доменные службы Active Directory предоставляют следующие дополнительные возможности.

Набор правил - схема, определяющая классы объектов и атрибуты, которые содержатся в каталоге, ограничения и пределы для экземпляров этих объектов, а также формат их имен.

Глобальный каталог, содержащий сведения о каждом объекте в каталоге. Пользователи и администраторы могут использовать глобальный каталог для поиска данных каталога независимо от того, какой домен в каталоге действительно содержит искомые данные.

Механизм запросов и индексирования, благодаря которому объекты и их свойства могут публиковаться и находиться сетевыми пользователями и приложениями.

Служба репликации, которая распределяет данные каталога по сети. Все контроллеры домена, доступные для записи в домене, участвуют в репликации и содержат полную копию всех данных каталога для своего домена. Любые изменения данных каталога реплицируются в домене на все контроллеры домена.

Роли хозяев операций (известные также как гибкие операции с единым хозяином, или FSMO). Контроллеры доменов, исполняющие роли хозяев операций, предназначены для выполнения специальных задач по обеспечению согласованности данных и исключению конфликтующих записей в каталоге.

Оборудование, программное обеспечение и параметры конфигураций, необходимые для выполнения этого компонента. Предварительные требования для выполнения этой роли. Специальное оборудование, необходимое для роли или компонента.

Требование | Описание |

|---|---|

TCP/IP | Настройте соответствующие адреса TCP/IP и DNS-сервера. |

NTFS | Диски, на которых хранится база данных, файлы журналов и папка SYSVOL для доменных служб Active Directory (AD DS) должны находиться в локальном фиксированном томе. Папку SYSVOL необходимо поместить в том с файловой системой NTFS. В целях безопасности базу данных и файлы журналов службы каталогов Active Directory необходимо хранить в томе с файловой системой NTFS. |

Учетные данные | Чтобы установить новый лес AD DS, необходимо иметь права локального администратора на этом сервере. Для установки дополнительного контроллера домена в существующем домене вы должны быть членом группы администраторов домена. |

Инфраструктура службы доменных имен (DNS) | Убедитесь в существовании инфраструктуры DNS. Перед установкой AD DS можно при необходимости установить DNS-сервер. При создании нового домена в процессе установки автоматически создается DNS-делегирование. Для создания DNS-делегирования требуются учетные данные, имеющие разрешение на обновление родительских DNS-зон. Дополнительные сведения см. в разделе Страница мастера параметров DNS . |

Adprep | При добавлении в существующую службу Active Directory первого контроллера домена, использующего Windows Server 2012, автоматически выполняются команды adprep.exe. Эти команды имеют дополнительные требования к учетным данным и подключению. |

Сегодняшняя статья посвящена Active Directory, а именно ADDS.

Мы начнем именно с него, потому что этот, кажется, небольшой сервис позволяет решать огромное количество проблем, связанных с обеспечением безопасности и настройкой инфраструктур на базе ОС windows и не только.

Итак, что же представляют из себя ADDS. Это служба, которая хранит в своей базе все объекты инфраструктуры: компьютеры (рабочие станции и сервера), пользователи, группы (различных объектов, в том числе пользователей), принтеры, политики безопасности, и др. Сама база хранится на серверах с настроенной ролью ADDS, именуемых контроллерами домена. Компьютер, подключенный к доменным сервисам, в процессе загрузки обращается к контроллеру домена и получает из активной директории политики – предписания для ряда настроек системы, разрешения для доступа к локальным и сетевым ресурсам. Также и пользователь домена получает разрешения и настройки каждый раз когда выполняет вход. Однажды созданный пользователь может войти в домен с любого компьютера доменной сети, если конечно не настроены ограничения на вход. И на любом компьютере он получит свои настройки и права доступа.

Какие же еще преимущества внедрения Active Directory можно назвать:

- Централизованный вход в систему.

- И как следствие, централизованное логирование входа в домен.

- Централизованное управление компьютерами и другими объектами. С помощью групповых политик можно настраивать параметры системы и приложений, корректировать записи реестра, устанавливать ПО и размещать в сети определенные файлы, удаленно запускать скрипты.

- Обеспечение возможности использования единого логина\пароля для входа на компьютер и в приложение. (Single Sign On). В случае если приложение поддерживает авторизацию через Active Directory,то Вы можете настроить приложение на работу с учетными данными домена. Таких приложений огромное количество: среди популярных у пользователей в корпоративной среде, можно отметить почтовые службы, 1С, а также сервера для доступа в Интернет, сервера баз данных системы контроля доступа и пр.

- Для каждого объекта в AD имеются свои свойства, среди них есть как преднастроенные так и кастомные поля. Таким образом, в АД можно хранить полезную информацию о сотрудниках компании. Например, табельный номер сотрудника, дату его рождения или номер пропуска на предприятие. По этим параметрам также можно выдавать права доступ и настройки.

- Active Directory Domain Services тесно интегрируются с DNS, таким образом внедрив AD, вы получаете сервера DNS для обслуживания внутренней сети.

- На базе служб ADDS работают другие службы и сервисы.

Для того, чтобы внедрить Active Directory, нужно выполнить ряд шагов. Итак, план внедрения доменных служб:

- Подготовка существующей инфраструктуры.

- Планирование доменных служб с учетом гео-распределения системы и требований к ее безопасности.

- Установка домен-контроллеров

- Настройка параметров и создание требуемых объектов домена.

- Подключение серверов, рабочих станций и прочего оборудование к созданному домену.

Однозначно доменные службы активной директории являются сердцем Вашей инфраструктуры. Однако они абсолютно не требовательны в поддержке и обслуживании. Конечно, любая система любит заботу и уход, и периодическое выполнение резервного копирования является обязательной процедурой. Однако поддержка хорошо продуманного и настроенного однажды сервиса ADDS не требует слишком много усилий. Нужно просматривать домен на предмет устаревших объектов и по необходимости создавать новые, добавлять их в группы, периодически скидывать пароли для легкомысленных пользователей. Проверять качество выполненных бекапов. Вот собственно и все задачи, в случае, конечно, если в Вашей инфраструктуре не происходит изменений. Впрочем, все выше перечисленное можно автоматизировать. Порог вхождения для сервиса достаточно низкий. Да и литературы по планированию, внедрению и поддержке инфраструктуры active directory вполне предостаточно. Этой службе уже более 15 лет и за это время она развивается и дополняется, но без кардинальных изменений. Это говорит о стабильности и востребованности службы.

Так что, внедрение доменных служб active directory, как говорится, «must have» для проекта по построению современной инфраструктуры предприятия.

Наша компания предлагает услуги с использованием продуктов Microsoft, в нашем штате имеются сертифицированные специалисты, обращайтесь office@сайт