firewall(firewall, firewall, firewall) - un firewall sau pur și simplu un perete între computerul dvs. sau o rețea de computere și World Wide Web, adică Internetul. Mai detaliat, acesta este un întreg complex de instrumente software sau hardware care este conceput pentru a controla traficul de intrare și de ieșire (pachete de rețea) conform regulilor stabilite.

Sarcina principală a firewall-ului:

Protejându-vă calculator personal sau o rețea de computere din amenințări externe, și anume intrare ilegală, acces la datele dumneavoastră personale, sistemul de operare și fișierele din exterior.

Ce sunt firewall-urile?

Toate firewall-urile pot fi împărțite în două tipuri principale: hardwareȘi program. Soluția hardware poate fi achiziționată în magazine, de exemplu Itel LTD, vă vor ajuta și să alegeți cel mai potrivit pentru dvs. și, dacă este necesar, vă vor ajuta la instalare și configurare.

- Hardware-ul este un dispozitiv care este un router cu un firewall încorporat. Mai potrivit pentru rețelele locale ale diferitelor întreprinderi, firme. Avantajul este că se instalează separat și nu consumă resurse de calculator. Dezavantajul este prețul său.

- Software - este software. De fapt, peretele care protejează sistemul de operare de adaptor de retea, acest perete acționează ca un organ de control și împiedică intrușii să intre în sistem.

Firewall sau Antivirus:

Ce ai nevoie sau ce alegi? Ambele, acestea sunt două produse complet diferite, ca urmare, funcțiile lor sunt și ele diferite, chiar dacă aceste produse sunt concepute pentru a proteja date personaleși poate lucra în perechi. Ar trebui să înțelegeți diferența dintre un firewall și un antivirus. Antivirusul este conceput pentru a detecta malware software, virușii informaticiși fișierele deja infectate, modificate, precum și pentru a preveni infectarea sistem de operareși alte fișiere. Firewall-ul blochează traficul nedorit și previne acces neautorizat la sistemul de operare și la fișiere.

Ieșire:

Firewall-ul nu este un panaceu pentru toate problemele, dar totuși, cu o configurație adecvată, poate complica viața intrușilor sau doar a celor care doresc bine. Pentru o mai mare fiabilitate, ar trebui să utilizați un firewall asociat cu un program antivirus, un program antivirus se poate conecta la un firewall și, în plus, filtra traficul, dar acest lucru necesită costuri hardware mari.

Când vine vorba de protecție împotriva atacurilor, primul lucru care vine în minte pentru majoritatea utilizatorilor sunt firewall-urile. Și asta este firesc. Această tehnologie este una dintre cele mai vechi și, prin urmare, cele mai faimoase. Deci, ce este un firewall? În termeni generali, este un instrument care diferențiază accesul între două rețele (sau, într-un caz particular, noduri) cu cerințe de securitate diferite. În cel mai frecvent caz, este instalat un firewall între rețeaua corporativă și Internet.

Un firewall care protejează mai multe (cel puțin două) noduri simultan este conceput pentru a rezolva două sarcini, fiecare dintre ele importantă în felul său și, în funcție de organizația care utilizează firewall-ul, are o prioritate mai mare decât cealaltă:

- Restricționarea accesului utilizatorilor externi (cu privire la rețeaua protejată) la resursele interne ale rețelei corporative. Astfel de utilizatori pot include parteneri, utilizatori la distanță, hackeri și chiar angajați ai companiei care încearcă să acceseze servere de baze de date protejate de un firewall.

Diferențierea accesului utilizatorilor rețelei protejate la resurse externe. Soluția acestei probleme permite, de exemplu, reglementarea accesului la serverele care nu sunt obligate să îndeplinească sarcini oficiale.

Toate firewall-urile folosesc unul dintre cele două principii care se exclud reciproc în activitatea lor:

- „Este permis tot ceea ce nu este interzis în mod explicit.” Pe de o parte acest principiu facilitează administrarea firewall-ului, deoarece nu este necesară nicio configurare preliminară de la administrator - firewall-ul începe să funcționeze imediat după ce este conectat la rețeaua de alimentare. Orice pachet de rețea care ajunge la ITU este trecut prin acesta, cu excepția cazului în care este interzis de reguli. Pe de altă parte, în cazul setare greșită această regulă face din firewall o sită de găuri care nu protejează împotriva majorității acțiunilor neautorizate descrise în capitolele precedente. Prin urmare, în în prezent producatori

firewall-urile au abandonat practic utilizarea acestui principiu.

- „Totul este interzis, nu este permis în mod explicit.” Acest principiu face din firewall un perete aproape inexpugnabil (dacă uiți pentru o vreme posibilitatea de a submina acest perete, ocolindu-l și pătrunzând prin lacune neprotejate). Cu toate acestea, așa cum este de obicei cazul, prin creșterea securității, împovărim administratorul de securitate cu sarcini suplimentare pentru presetare baza de reguli pentru firewall. Odată ce un astfel de ITU este inclus în rețea, acesta devine inaccesibil oricărui tip de trafic. Administratorul trebuie să definească una sau mai multe reguli pentru fiecare tip de interacțiune permisă.

Clasificare

Până acum, nu există o clasificare unificată și general recunoscută a firewall-urilor. Fiecare producător alege o clasificare care este convenabilă pentru sine și o aliniază cu firewall-ul dezvoltat de acest producător. Cu toate acestea, pe baza definiției informale ITU de mai sus, se pot distinge următoarele clase, ținând cont de straturile OSI sau de stiva TCP / IP:

- comutatoare care funcționează la nivelul de legătură de date;

- filtre de rețea sau de pachete, care, după cum sugerează și numele, funcționează la nivel de rețea;

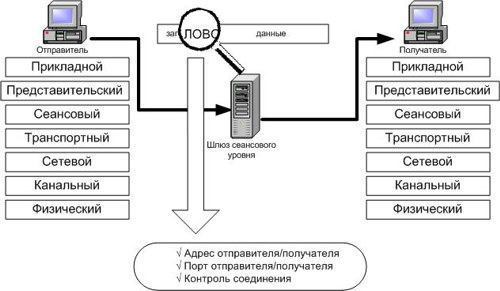

- gateway-uri la nivel de sesiune (proxy la nivel de circuit);

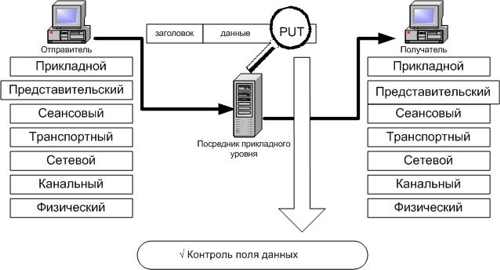

- intermediari de nivel de aplicație (proxy de aplicație sau gateway de aplicație);

- inspecții de stat.

Comutatoare

Aceste dispozitive care operează la nivelul de legătură de date nu sunt clasificate în mod obișnuit ca firewall-uri, deoarece restricționează accesul în interior retea localași nu poate fi folosit pentru a restricționa traficul de pe Internet. Cu toate acestea, pe baza faptului că firewall-ul partajează accesul între două rețele sau gazde, o astfel de atribuire este destul de rezonabilă.

Mulți producători de comutatoare, cum ar fi Cisco, Nortel, 3Com, vă permit să filtrați traficul pe baza adreselor MAC conținute în cadrele care încearcă să acceseze un anumit port de comutare. Cel mai eficient această ocazie implementate în soluțiile Cisco, în special în familia de switch-uri Catalyst, care au un mecanism Port Security. Cu toate acestea, trebuie remarcat faptul că aproape toate plăcile de rețea moderne vă permit să schimbați în mod programatic adresele MAC, ceea ce duce la ineficiența acestei metode de filtrare. Prin urmare, există și alți parametri care pot fi utilizați ca o caracteristică de filtrare. De exemplu, VLAN-urile care delimitează traficul între ele - traficul de la un VLAN nu se intersectează niciodată cu traficul de la un alt VLAN. Comutatoarele mai „avansate” pot funcționa nu numai pe al doilea, ci și pe al treilea, al patrulea (de exemplu, Catalyst) și chiar și pe al șaptelea strat al modelului OSI (de exemplu, TopLayer AppSwitch). Este necesar să faceți imediat o mică remarcă. Există o oarecare confuzie în terminologie. Unii producători menționează schimbarea la al cincilea nivel, alții - la al șaptelea. Ambele au dreptate, dar... În scopuri de marketing, afirmația despre comutarea la 7 niveluri, mai degrabă decât la 5, pare mai eficientă. Deși de fapt în ambele cazuri se înțelege același lucru. La urma urmei, există doar cinci niveluri în modelul TCP / IP și ultimul nivel, aplicație, include ultimele trei niveluri care există în modelul OSI / ISO.

Filtre de pachete

Filtrele de pachete sunt unul dintre primele și cele mai comune firewall-uri care operează la al treilea strat de rețea și iau decizia de a permite traficului să treacă prin rețea pe baza informațiilor din antetul pachetului. Multe filtre pot funcționa și pe anteturile de pachete și la niveluri superioare (de exemplu, TCP sau UDP). Prevalența acestor firewall-uri se datorează faptului că această tehnologie este utilizată în marea majoritate a routerelor (așa-numitul router de screening, screening router) și chiar a comutatoarelor (de exemplu, în soluțiile Cisco). Ca parametri utilizați în analiza antetelor pachetelor de rețea, pot fi utilizați următorii:

- adresele expeditorilor și destinatarilor;

- tip de protocol (TCP, UDP, ICMP etc.);

- numerele de porturi ale expeditorilor și destinatarilor (pentru trafic TCP și UDP);

- alți parametri de antet de pachete (de exemplu, steaguri de antet TCP).

Folosind acești parametri, descriși într-un set special de reguli, puteți seta o schemă de control al accesului destul de flexibilă. Când un pachet ajunge la oricare dintre interfețele routerului, acesta determină mai întâi dacă poate livra pachetul la destinație (adică dacă poate efectua procesul de rutare). Și abia atunci routerul verifică cu un set de reguli (așa-numita listă de control al accesului, listă de control al accesului), verificând dacă ar trebui să direcționeze acest pachet. Când creați reguli pentru filtrele de pachete, puteți utiliza două surse de informații: interne și externe. Prima sursă include câmpurile antetului pachetului de rețea deja numite. A doua sursă, mai puțin utilizată, operează cu informații externe pachetelor de rețea. De exemplu, data și ora la care a trecut pachetul de rețea.

Filtrele de rețea, având o serie de avantaje, nu sunt lipsite de o serie de dezavantaje serioase. În primul rând, pe baza faptului că analizează doar antetul (astfel de filtre se numesc filtrare de pachete fără stat), câmpul de date rămâne în afara domeniului de examinare, care poate conține informații care contrazic politica de securitate. De exemplu, acest câmp poate conține o comandă pentru a accesa fișierul cu parole prin FTP sau HTTP, ceea ce este un semn de activitate ostilă. Alt exemplu. Un filtru de pachete poate lăsa un pachet TCP să intre în rețeaua protejată de la o gazdă cu care nu sunt deschise sesiuni active în prezent. pentru că firewall-ul care operează la nivelul rețelei nu analizează informațiile inerente transportului și straturilor superioare, atunci va lăsa un astfel de pachet în rețea. În general, dezavantajul filtrelor de pachete este că nu pot analiza traficul la nivelul aplicației, unde se efectuează multe atacuri - pătrunderea virușilor, viermilor de internet, denial of service etc. Unii furnizori, cum ar fi Cisco, oferă filtrare de pachete cu stare care păstrează informațiile cu stare în memorie. sesiunile curente, care ajută la prevenirea unor atacuri (în special, cele descrise în ultimul exemplu).

Un alt dezavantaj al filtrelor de pachete este complexitatea configurației și administrării. Trebuie să creați cel puțin două reguli pentru fiecare tip de interacțiune permisă (pentru traficul de intrare și de ieșire). Mai mult, unele reguli, de exemplu, implementate în soluțiile Cisco, diferă pentru fiecare interfață de router, ceea ce nu face decât să complice crearea unui tabel de reguli (listă de control al accesului). O creștere necontrolată a numărului de reguli poate duce la găuri în prima linie de apărare create de filtrele de pachete. Sunt cunoscute cazuri când tabelele de reguli ale routerului conțineau mii de reguli. Imaginați-vă cu ce durere de cap s-ar confrunta administratorii dacă ar dori să izoleze orice problemă cu traficul care trece. Și nu uitați că la configurarea unui filtru poate apărea o situație când o regulă o contrazice pe alta. O creștere a numărului de reguli aduce cu sine o altă problemă - o scădere a performanței firewall-ului. La urma urmei, pachetul primit este verificat pentru conformitatea cu tabelul de reguli, începând de la partea de sus, ceea ce, la rândul său, necesită o atenție deosebită ordinii regulilor. Această verificare se efectuează până când se găsește o regulă de potrivire sau până la sfârșitul mesei. În multe implementări, fiecare regulă nouă reduce performanța generală a filtrului, deși nu cu mult. Una dintre puținele excepții o reprezintă produsele Cisco deja menționate, care implementează mecanisme foarte eficiente de procesare a traficului de rețea.

Un alt dezavantaj al filtrelor de pachete este autentificarea slabă a traficului, care se bazează doar pe adresa expeditorului. Versiunea actuală a protocolului IP (v4) vă permite să falsificați cu ușurință o astfel de adresă prin înlocuirea oricăreia dintre adresele care aparțin spațiului de adrese al protocolului IP, implementând astfel un atac de „falsificare de adresă” (IP Spoofing). Și chiar dacă adresa computerului care trimite nu s-a schimbat, ceea ce împiedică un atacator să stea la acest computer. La urma urmelor filtru de rețea nu solicită pachetului un ID de utilizator și o parolă, deoarece aceste informații aparțin stratului de aplicație.

Datele ITU pot fi implementate atât în hardware, de exemplu, în routerele de filtrare Cisco, cât și în software, de exemplu, în Windows 2000, Unix etc. Mai mult, un filtru de pachete poate fi instalat nu numai pe un dispozitiv situat la granița dintre două rețele (de exemplu, pe un router), ci și pe stație de lucru utilizator, crescând astfel securitatea acestuia.

Cu toate acestea, ușurința de implementare a filtrelor de pachete, performanța lor ridicată și costul scăzut (de multe ori astfel de filtre sunt distribuite gratuit) depășesc aceste neajunsuri și determină distribuția și utilizarea lor pe scară largă ca element obligatoriu (și adesea singurul) al unui sistem de securitate a rețelei. În plus, ele fac parte integrantă din aproape toate firewall-urile care folosesc starea și sunt descrise mai jos.

| Avantaje | dezavantaje |

| De mare viteză. | Nu există nicio posibilitate de analiză a stratului de aplicare. |

| Ușurință de implementare. | Nu există protecție împotriva falsificării adresei. |

| Această caracteristică este încorporată în toate routerele și multe sisteme de operare, ceea ce nu necesită costuri financiare suplimentare. | Complexitatea instalării și administrării. |

| Distribuție ieftină sau gratuită (dacă este achiziționată). | Pe măsură ce numărul de reguli crește, performanța poate scădea. |

| Sunt necesare cunoștințe detaliate despre serviciile și protocoalele de rețea. | |

| Nu există control al stării conexiunii. | |

| Dificultate de funcționare în rețele cu alocare dinamică de adrese. |

Orez. „Filtru de lot”

Gateway-uri la nivel de sesiune

Gateway-ul layer de sesiune este o altă tehnologie folosită în firewall-uri, dar astăzi este foarte greu să-l găsim ca fiind singura tehnologie implementată într-un firewall. Acestea sunt de obicei livrate ca parte a gateway-urilor de aplicații sau a inspectorilor de stat. În plus, oferă un nivel de protecție puțin mai ridicat decât filtrele de pachete, la o performanță mai scăzută.

Semnificația tehnologiei de filtrare la nivel de sesiune este că gateway-ul exclude interacțiunea directă între două noduri, acționând ca un așa-numit. un intermediar (proxy) care interceptează toate cererile de la un nod pentru acces la altul și, după verificarea validității unor astfel de solicitări, stabilește o conexiune. După aceea, gateway-ul la nivel de sesiune pur și simplu copiază pachetele transmise în cadrul aceleiași sesiuni între cele două noduri fără a efectua filtrare suplimentară. De îndată ce se stabilește o conexiune autorizată, gateway-ul plasează informații relevante (adresele expeditorului și destinației, starea conexiunii, informații despre numărul de secvență etc.) într-un tabel special de conexiuni. De îndată ce sesiunea de comunicare se încheie, intrarea despre aceasta este eliminată din acest tabel. Toate pachetele ulterioare care pot fi generate de un atacator și „ca ar fi legate” de o conexiune deja finalizată sunt aruncate.

Avantajul acestei tehnologii, al cărei reprezentant SOCKS este un reprezentant proeminent, este că exclude contactul direct între două noduri. Adresa gateway-ului stratului de sesiune este singurul element care se leagă rețea externă, infestat cu hackeri, cu resurse interne, protejate. În plus, deoarece conexiunea dintre noduri se stabilește numai după verificarea validității acesteia, gateway-ul împiedică astfel implementarea falsificării adreselor, inerente filtrelor de pachete.

În ciuda eficacității aparente a acestei tehnologii, are un dezavantaj foarte serios - imposibilitatea verificării conținutului câmpului de date. Acestea. astfel, atacatorul are posibilitatea de a se transfera în rețeaua protejată cai troieniși alte nenorociri pe internet. Mai mult, posibilitatea deturnării sesiunii TCP (deturnarea sesiunii TCP) descrisă în capitolele anterioare permite unui atacator să-și efectueze atacurile chiar și în cadrul unei sesiuni permise.

orez. „Session Layer Gateway”

Application Layer Brokers

Intermediarii stratului de aplicație sunt în esență aceiași cu gateway-urile stratului de sesiune, cu o singură excepție. Ele îndeplinesc și o funcție intermediară între două noduri, excluzând interacțiunea lor directă, dar le permit să pătrundă în contextul traficului transmis, deoarece operează la nivel de aplicație. Firewall-urile construite folosind această tehnologie conțin așa-numitele. intermediarii de aplicații (proxy de aplicație), care, „știind” cum funcționează cutare sau cutare aplicație, pot procesa traficul generat de aceștia. Astfel, acești intermediari pot, de exemplu, să permită comanda GET (get fișier) a protocolului FTP în traficul de ieșire și să interzică comanda PUT (send file) și invers. O altă diferență față de gateway-urile la nivel de sesiune este capacitatea de a filtra fiecare pachet.

Cu toate acestea, după cum puteți vedea din descrierea de mai sus, dacă vreuna dintre aplicații nu are propriul broker de aplicații, atunci firewall-ul nu va putea procesa traficul unei astfel de aplicații și va fi eliminată. De aceea, este atât de important ca furnizorul de firewall să dezvolte proxy-uri pentru aplicații noi, cum ar fi aplicațiile multimedia, în timp util.

| Avantaje | dezavantaje |

| Analiza la nivel de aplicație și capacitatea de a implementa mecanisme de protecție suplimentare (de exemplu, analiza conținutului). | Incapacitatea de a analiza traficul dintr-o aplicație „necunoscută”. |

| Excluderea comunicării directe între două noduri. | Nu performanta ridicata. |

| Nivel ridicat de securitate. | Vulnerabilitatea la atacuri la nivelul sistemului de operare și al aplicației. |

| Monitorizarea stării conexiunii. | Cerința de a modifica modificarea software-ului client. |

| Nu există întotdeauna un intermediar pentru aplicațiile bazate pe protocoalele UDP și RPC. | |

| Analiză duală - la nivel de aplicație și la nivel intermediar. |

orez. „Broker de strat de aplicație”

Inspectorii de stat

Fiecare dintre aceste clase de firewall-uri are o serie de avantaje și poate fi folosită pentru a proteja rețelele corporative. Cu toate acestea, ar fi mult mai eficient să combinați toate clasele ITU numite într-un singur dispozitiv. Așa s-a făcut inspectorii de stat, care combină toate avantajele tipurilor de ecrane de mai sus, începând cu analiza traficului din rețea și terminând cu nivelurile de aplicație, ceea ce vă permite să combinați lucruri aparent incompatibile într-un singur dispozitiv - performanță ridicată si securitate ridicata. Aceste firewall-uri vă permit să controlați:

- fiecare pachet transmis - pe baza tabelului de reguli existent;

- fiecare sesiune - pe baza tabelului de stat;

- fiecare aplicație - bazată pe intermediari dezvoltați.

Acționând pe principiul unui gateway la nivel de sesiune „avansat”, inspectorul de stat, însă, nu împiedică stabilirea unei conexiuni între două noduri, deoarece performanța unui astfel de firewall este semnificativ mai mare decât cea a unei sesiuni și la nivel de aplicație. gateway, apropiindu-se de valorile găsite doar în filtrele de pachete. Un alt avantaj al firewall-urilor stateful este că sunt transparente pentru utilizatorul final, nefiind nevoie de configurare sau reconfigurare suplimentară a software-ului client.

Încheind descrierea claselor de firewall, dorim să remarcăm că termenul „inspecție de stat”, introdus de Check Point Software, este atât de îndrăgostit de producători, încât acum este foarte greu să găsești un firewall care să nu fie clasificat în această categorie (chiar și dacă nu implementează această tehnologie). ). Astfel, în prezent există doar două clase de firewall-uri pe piață - inspectori de stat și filtre de pachete.

Selectare firewall

Există un proverb rusesc minunat: „Nu ar trebui să-ți pui toate ouăle într-un singur coș”. Pe acest principiu trebuie să alegeți un firewall. Este imposibil să faci o alegere fără ambiguitate în favoarea oricăruia dintre aceste ecrane. Este mai bine dacă puteți utiliza două firewall-uri, construind astfel o apărare stratificată a rețelei dvs. Dacă unul dintre ecrane este dezactivat, atunci până atunci performanța sa nu este restabilită, al doilea ecran va lua toată lovitura. Combinația „filtru de pachete - inspector de stare (sau proxy layer de aplicație)” este de obicei folosită. Și această combinație este bună și pentru că nu trebuie să cheltuiți bani pentru achiziționarea unui filtru de pachete care este deja încorporat în routerul instalat la marginea rețelei dvs.

Oportunități

Pe lângă filtrarea traficului, firewall-urile vă permit să îndepliniți și alte funcții la fel de importante, fără de care protecția perimetrului ar fi incompletă. Desigur, lista de mai jos nu este exhaustivă, dar acest material nu este un ghid pentru alegerea unui firewall. Subliniem doar câteva dintre apărările împotriva atacurilor descrise mai devreme.

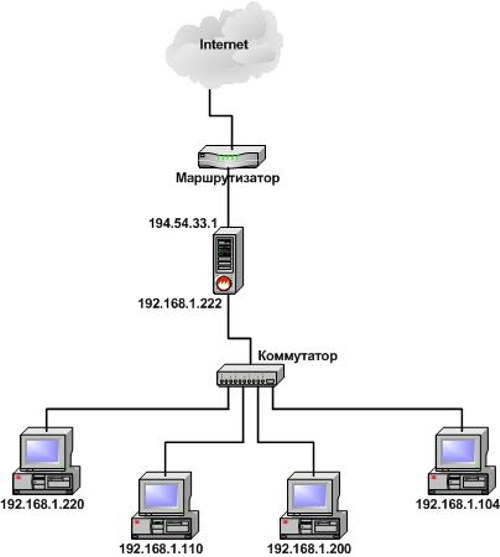

Traducerea adresei de rețea

După cum sa arătat mai devreme, pentru a implementa multe atacuri, un atacator trebuie să cunoască adresa victimei sale. Pentru a ascunde aceste adrese, precum și topologia întregii rețele, firewall-urile îndeplinesc o funcție foarte importantă - traducerea adresei de rețea (traducere a adresei de rețea). Traducerea se poate face în două moduri - dinamic și static. În primul caz, adresa este alocată gazdei în momentul accesării firewall-ului. După finalizarea conexiunii, adresa este eliberată și poate fi utilizată de orice altă gazdă din rețeaua corporativă. În al doilea caz, adresa nodului este întotdeauna legată de o singură adresă ITU.

orez. „Traducerea adresei de rețea”

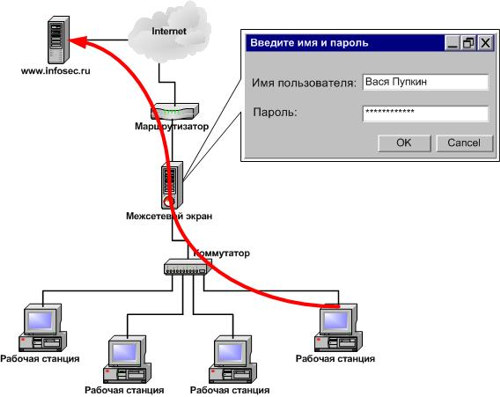

Autentificarea utilizatorului

Firewall-urile dincolo permit sau interzice accesul aplicatii diverse la rețea pot efectua acțiuni similare și pentru utilizatorii care doresc să acceseze resurse externe sau interne partajate de firewall. În același timp, autentificarea utilizatorului (autentificare) poate fi efectuată atât prin prezentarea unui identificator convențional (nume) și a unei parole, cât și prin metode mai fiabile, de exemplu, folosind SecureID sau certificate digitale.

orez. "Autentificare"

Înregistrarea evenimentului

Fiind un element critic al sistemului de protecție a rețelei corporative, firewall-ul are capacitatea de a înregistra toate acțiunile pe care le remediază. Astfel de acțiuni includ nu numai trecerea sau blocarea pachetelor de rețea, ci și modificarea regulilor de control al accesului de către administratorul de securitate și alte acțiuni. O astfel de înregistrare vă permite să accesați jurnalele create după cum este necesar - în cazul unui incident de securitate sau a strângerii probelor pentru depunerea în fața instanțelor sau pentru anchetă internă.

Implementarea

Există două opțiuni pentru implementarea firewall-urilor - software și hardware-software. A doua opțiune poate fi implementată și în două moduri - ca dispozitiv specializat și ca modul într-un router sau comutator. Interesul pentru soluțiile software și hardware a crescut în ultimii doi ani în întreaga lume. Astfel de decizii înlocuiesc treptat „pura” sisteme softwareși începe să cânte la prima vioară de pe această piață.

Prima soluție este cea mai des folosită în prezent și la prima vedere mai atractivă. Acest lucru se datorează faptului că, potrivit multora, pentru a-l utiliza, este suficient doar să achiziționați un software de firewall și să îl instalați pe orice computer disponibil în organizație. Cu toate acestea, în practică, este departe de a fi întotdeauna ca o organizație să aibă un computer gratuit și chiar unul care îndeplinește cerințe destul de ridicate pentru resursele sistemului. Prin urmare, odată cu achiziționarea de software, se achiziționează și un computer pentru instalarea acestuia. Urmează apoi procesul de instalare a sistemului de operare pe computer și de configurare, care necesită, de asemenea, timp și plată pentru munca instalatorilor. Și numai după aceea software-ul sistemului de detectare a intruziunilor este instalat și configurat. După cum puteți vedea, utilizarea unui computer personal obișnuit este departe de a fi atât de simplă pe cât pare la prima vedere. De aceea, în ultimii ani s-au răspândit soluțiile hardware și software specializate numite dispozitive de securitate. Acestea sunt livrate ca sisteme hardware și software speciale care folosesc sisteme de operare specializate sau convenționale (de obicei bazate pe FreeBSD sau Linux), „reduceți” pentru a îndeplini doar funcții specificate. Avantajele unor astfel de soluții includ:

- Ușurință de implementare în tehnologia de prelucrare a informațiilor. Deoarece aceste dispozitive vin preinstalate și configurate cu un sistem de operare și mecanisme de securitate, trebuie doar să le conectați la rețea, ceea ce se face în câteva minute. Și, deși este încă necesară o anumită configurație, timpul petrecut cu aceasta este semnificativ mai mic decât în cazul instalării și configurării unui firewall de la zero.

- Ușurință în management. Aceste dispozitive pot fi controlate de pe orice stație de lucru Windows 9x, NT, 2000 sau Unix. Consola de management interacționează cu dispozitivul fie utilizând protocoale standard, cum ar fi Telnet sau SNMP, fie utilizând protocoale specializate sau securizate, precum Ssh sau SSL.

- Performanță. Datorită faptului că toate serviciile și subsistemele „inutile” sunt excluse din sistemul de operare, dispozitivul funcționează mai eficient în ceea ce privește performanța și fiabilitatea.

- Toleranță la erori și disponibilitate ridicată. Implementarea unui firewall într-un dispozitiv special vă permite să implementați mecanisme pentru a asigura nu numai software-ul, ci și toleranța la erori hardware și disponibilitatea ridicată. Astfel de dispozitive sunt relativ ușor de grupat.

- Concentrați-vă pe protecție. Rezolvarea doar a sarcinilor de asigurare a securității rețelei nu duce la irosirea resurselor pe realizarea altor funcții, cum ar fi rutarea etc. De obicei, o încercare de a crea un dispozitiv universal care rezolvă multe probleme simultan nu duce la nimic bun.

Într-un raport publicat de compania independentă de consultanță Gartner Group în iunie 1997, se scria că până în 2002, 80% dintre companiile cu venituri între 20 și 200 de milioane de dolari vor alege soluții hardware în locul celor software. Motivul principal pentru această alegere este acela de a oferi același nivel ridicat de protecție ca în soluțiile software, dar pentru mai puțini bani. Iar al doilea motiv este simplitatea și ușurința integrării unor astfel de soluții în sistemul corporativ.

La prima vedere, astfel de implementări hardware sunt semnificativ mai scumpe, dar acest lucru este doar la prima vedere. Costul soluției software și hardware este de aproximativ 5000-12000 USD. Costul unei soluții bazate pe utilizarea doar a unui software care îndeplinește funcții similare poate fi semnificativ mai mare. Și asta în ciuda faptului că software-ul în sine costă mai puțin. Acest efect se realizează datorită faptului că costul unei soluții software include:

- Costul computerului.

- Costul unei distribuții licențiate a sistemului de operare.

- Costul software-ului aferent (de exemplu, un browser Internet Explorer sau Oracle DBMS).

- Costul de instalare și configurare a întregului complex în ansamblu. De obicei, aceste costuri se ridică la 20-30% din costul componentelor întregului complex.

- Costul suportării tuturor componentelor complexului (calculatorul și componentele sale hardware, sistemul de operare, software suplimentar etc.).

Pentru complexul software și hardware aceste costuri „suplimentare” nu există, pentru că sunt deja incluse în costul „fierului”.

Cu toate acestea, trebuie remarcat imediat că un computer specializat nu este același lucru cu un router cu funcții de detectare a intruziunilor (de exemplu, routere cu Cisco Secure Integrated Software). În calitate de producător de routere, prioritatea este întotdeauna îmbunătățirea procesului și creșterea vitezei de rutare. Și abia atunci încearcă să implementeze funcțiile de protecție. Prin urmare, atunci când alegeți între rutare și protecție, aceștia o fac întotdeauna în favoarea rutării. După cum arată practica, utilizarea mecanismelor de protecție pe routere reduce semnificativ performanța acestora. Fie funcții de protecție limitat.

dezavantaje

Unele dintre dezavantajele inerente firewall-urilor au fost deja enumerate mai sus, precum și modalități de a le ocoli. Mai jos enumerăm câteva dintre ele.

Restricționarea funcționalității serviciilor de rețea

Unele rețele corporative folosesc topologii care sunt greu de „înțeles” cu firewall-ul (de exemplu, difuzarea traficului) sau folosesc unele servicii (de exemplu, NFS) în așa fel încât aplicarea ITU necesită o restructurare semnificativă a întreaga infrastructură de rețea. Într-o astfel de situație, costul relativ de achiziție și configurare a unui firewall poate fi comparat cu daunele asociate cu lipsa unui firewall.

Rezolva această problemă este posibilă numai prin proiectarea corectă a topologiei rețelei în stadiul inițial de creare a unui sistem informațional corporativ. Acest lucru va permite nu numai reducerea costurilor materiale ulterioare pentru achiziționarea instrumentelor de protecție a informațiilor, ci și integrarea eficientă a firewall-urilor în tehnologia existentă de procesare a informațiilor. Dacă rețeaua este deja proiectată și funcționează, atunci ar putea merita să luați în considerare utilizarea unei alte soluții în locul unui firewall, de exemplu, un sistem de detectare a intruziunilor.

Caracteristici potențial periculoase

Noi funcții care au apărut recent și care fac viața mai ușoară utilizatorilor de internet au fost dezvoltate cu puțină sau deloc securitate în minte. De exemplu, JavaScript, Java, ActiveX și alte servicii orientate pe date. Specificul codului mobil este de așa natură încât poate fi folosit atât ca mijloc de desfășurare a atacurilor, cât și ca obiect de atac. În primul caz, riscul este că codul mobil este descărcat pe computerul utilizatorului și executat pe acesta ca un program obișnuit, obținând acces la resursele sistemului. A doua opțiune, de regulă, este folosită pentru a modifica codul mobil - ca pas preliminar înainte de a efectua atacuri asupra computerului local al utilizatorului. Atacurile asupra codului mobil, ca mijloc de a îndeplini orice funcții, nu s-au răspândit încă. Acest lucru se datorează faptului că codul mobil nu este încă folosit pentru a efectua operațiuni serioase, de exemplu, tranzacții financiare. Deși sunt deja cunoscute exemple de sisteme bancare, inclusiv cele rusești, care folosesc tehnologia Java pentru a lucra cu un client.

Ca instrument pentru efectuarea de atacuri, codul mobil poate fi implementat ca:

- un virus care invadează Sistem informaticși distruge datele de pe unitățile locale, modificându-și în mod constant codul, făcând astfel dificilă detectarea și ștergerea acestora;

- un agent care interceptează parole, numere Carduri de credit etc.;

- un program care copiază fișiere confidențiale care conțin informații de afaceri și financiare;

- Și așa mai departe.

Astfel de programe pot fi deghizate în bannere animate, jocuri interactive, fișiere de sunet etc. Utilizatorii ruși nu folosesc adesea un computer pentru tranzacții financiare și alte acțiuni care ar putea încălca confidențialitatea datelor. Prin urmare, să ne uităm la exemple de cod mobil ostil care perturbă funcționarea gazdei pe care rulează. Acesta este cel mai ușor de implementat și, prin urmare, amenințarea cea mai frecvent utilizată la care poate fi expus orice utilizator. rețele de internet.O astfel de amenințare poate fi realizată de:

- crearea de procese cu prioritate ridicată care efectuează acțiuni neautorizate;

- generarea unui număr mare de ferestre;

- „capturați” o cantitate mare de memorie și clase importante de sistem;

- Încărcarea procesorului într-o buclă nesfârșită;

- etc.

O abordare comună folosită în descoperirea codului mobil este scanarea întregului trafic de intrare pe porturile 80 sau 443 utilizate de protocoalele HHTP și HTTPS pentru a căuta elemente precum etichetele care se potrivesc. Dar asta nu este suficient pentru a opri codul mobil, deoarece puteți obține controale ActiveX și applet-uri Java și în alte moduri. De exemplu, imaginați-vă că un applet Java (de obicei cu o extensie .class) uzurpă identitatea unei imagini (adică are o extensie gif sau jpg). Dacă firewall-ul crede că este o imagine, atunci este permis în rețea și încărcat în memoria cache a browserului, după care browserul se blochează deoarece fișierul descărcat nu este o imagine. Cu toate acestea, nu contează - codul mobil este deja pe computer. Și dacă mai târziu poate fi activat, atunci s-ar putea să existe probleme serioase cu securitatea sistemului. O altă modalitate de a intra este să utilizați un port non-standard pentru rularea unui server Web.

Una dintre opțiunile de protecție, de exemplu, pentru applet-urile Java, poate fi considerată scanarea întregului trafic care trece în segmentul protejat pentru a identifica prezența unor secțiuni de cod specifice. Această detectare se face prin căutarea unui număr care identifică bytecode, care în formă hexazecimală arată ca „CA FE BA BE”. Cu toate acestea, această abordare practic nu este utilizată de furnizorii de securitate, deoarece traficul este de obicei prea intens pentru a-și filtra fluxul prin fiecare port pentru a identifica anumite fragmente de text.

Viruși și atacuri

Practic, niciun firewall nu are mecanisme încorporate pentru a proteja împotriva virușilor și, în general, împotriva atacurilor. De regulă, această oportunitate este realizată prin aderarea la ITU module suplimentare sau programe terțe (de exemplu, protecție antivirus Trend Micro pentru ITU Check Point Firewall-1 sau sistemul de detectare a intruziunilor RealSecure pentru acesta). Utilizarea de arhivare sau formate nestandard de date transmise, precum și criptarea traficului, reduce toate protectie antivirus"Nu". Cum vă puteți proteja de viruși sau atacuri dacă aceștia trec prin firewall sub formă criptată și sunt decriptați numai pe dispozitivele client?

În acest caz, este mai bine să jucați în siguranță și să interziceți trecerea datelor într-un format necunoscut prin firewall. În prezent, nimic nu este disponibil pentru a controla conținutul datelor criptate. În acest caz, rămâne de sperat că protecția împotriva virușilor și atacurilor este efectuată pe dispozitivele finale. De exemplu, cu ajutorul agenților de sistem ai sistemului RealSecure.

Degradarea performanței

Foarte des, firewall-urile reprezintă blocajul rețelei, reducând debitul acesteia. În cazurile în care este necesar să se analizeze nu numai antetul (cum fac filtrele de pachete), ci și conținutul fiecărui pachet ("proxy"), performanța firewall-ului este redusă semnificativ. Pentru rețelele cu trafic intens, utilizarea firewall-urilor convenționale devine nepractică. În astfel de cazuri, detectarea și răspunsul la atac ar trebui puse pe primul loc, iar traficul ar trebui blocat numai în cazul unei amenințări imediate. Mai mult, unele instrumente de detectare a intruziunilor (de exemplu, BlackICE Gigabit Sentry) pot funcționa la viteze gigabit.

Compartimentul dintre tipurile de firewall este o flexibilitate mai mare în filtrele de pachete față de o securitate mai mare și o mai mare gestionare a gateway-urilor de nivel de aplicație sau a inspectorilor de stat. Deși la prima vedere pare că filtrele de pachete ar trebui să fie mai rapide, deoarece sunt mai simple și procesează numai anteturile de pachete fără a afecta conținutul acestora, acest lucru nu este întotdeauna adevărat. Multe firewall-uri gateway de aplicații funcționează mai rapid decât routerele și sunt cea mai bună alegere pentru controlul accesului. Acest lucru se datorează faptului că, așa cum sa menționat deja, routerele nu sunt dispozitive specializate, iar funcțiile de filtrare nu sunt o prioritate pentru ele.

Firewall-uri personale

În ultimii ani, structura rețelelor corporative a suferit schimbări majore. Dacă mai devreme limitele unor astfel de rețele puteau fi clar delimitate, acum este aproape imposibil. Până de curând, o astfel de graniță trecea prin toate routerele sau alte dispozitive (de exemplu, modemuri) prin care se realiza accesul la rețelele externe. În birourile îndepărtate ale organizației situația a fost similară. Cu toate acestea, acum utilizatorul complet al rețelei protejate de firewall este un angajat care se află în afara perimetrului protejat. Acești angajați includ utilizatori care lucrează de acasă sau care se află într-o călătorie de afaceri. Au nevoie de protecție? Fara indoiala. Dar toate firewall-urile tradiționale sunt construite în așa fel încât utilizatorii și resursele protejate trebuie să fie sub protecția protecției lor, de exemplu. din interior, ceea ce este imposibil pentru utilizatorii de telefonie mobilă. Pentru a rezolva această problemă, au fost propuse două abordări - rețelele private virtuale (rețea privată virtuală, VPN), care vor fi descrise mai târziu, și firewall-uri distribuite (firewall distribuit). Un exemplu de prima soluție este VPN-1 de la Check Point Software (http://www.checkpoint.com). O astfel de schemă, similară cu o caracatiță care își împrăștie tentaculele, avea un singur dezavantaj - nodul însuși la distanță a fost supus atacurilor, deși accesul la rețeaua corporativă a fost protejat de influențe neautorizate. Instalat pe telecomandă la locul de muncă un cal troian ar putea permite unui atacator să treacă prin firewall și printr-un canal securizat. La urma urmei, un VPN criptează atât traficul normal, cât și cel neautorizat, fără a face distincție între ele. Atunci a luat naștere ideea unui firewall distribuit (firewall distribuit), care ar fi un mini-ecran care protejează nu întreaga rețea, ci doar calculator separat. Un exemplu de astfel de soluție este agentul BlackICE al companiei securitatea internetului Sisteme (http://www.iss.net) sau RealSecure Server Sensor de la același producător. Mi-a placut aceasta solutie utilizatorii casnici, care au avut în sfârșit oportunitatea de a-și proteja computerele de intrușii care zboară prin rețea. Dar, pentru că multe funcții ale paravanului de protecție distribuit (de exemplu, gestionarea centralizată sau distribuția politicii de securitate) erau de prisos pentru utilizatorii casnici, tehnologia firewall-ului distribuit a fost modificată și noua abordare a fost numită "paravan de protecție personal" (paravan de protecție personal), Reprezentanți proeminenți care sunt ZoneAlarm și BlackICE Defender de ZoneLabs (http://www.zonelabs.com) și, respectiv, ISS. Check Point Software este înaintea curbei cu VPN-1 SecureClient și VPN-1 SecureServer, care nu numai că protejează computerele pe care sunt instalate de atacuri externe, ci și traficul care călătorește în afara gazdei (adică organizând un client/server). VPN). Această decizie a făcut ca rețelele cu granițe neclare să fie supuse firewall-urilor.

Care este diferența dintre un firewall personal și unul distribuit? Principala diferență este una - prezența unei funcții de control centralizat. Dacă firewall-urile personale sunt gestionate doar de pe computerul pe care sunt instalate, și sunt ideale pentru uz casnic, atunci firewall-urile distribuite pot fi gestionate central, dintr-o singură consolă de management instalată la sediul principal al organizației. Astfel de diferențe au permis unor producători să-și lanseze soluțiile în două versiuni - personale (pentru utilizatorii casnici) și distribuite (pentru utilizatorii corporativi). De exemplu, Internet Security Systems, care oferă firewall-ul personal BlackICE Defender și firewall-ul distribuit BlackICE Agent, a făcut acest lucru.

Ce funcții ar trebui să aibă un ITU personal eficient? În primul rând, acest ecran nu ar trebui să fie program pasiv, care face doar ceea ce blochează traficul care intră în computer conform unor criterii specificate, care includ de obicei adresa sursă și portul. Atacatorii au învățat de mult să ocolească astfel de mecanisme de apărare simple și un număr mare de programe pot fi găsite pe Internet care pot pătrunde multe bariere de securitate tradiționale. Un exemplu de astfel de program este calul troian SubSeven 2.2, care vă permite să efectuați un număr mare de funcții pe un computer compromis fără știrea proprietarului său. Pentru a vă proteja, aveți nevoie de un instrument care vă va permite să efectuați o analiză mai profundă a fiecărui pachet de rețea direcționat către nodul protejat. Un astfel de instrument este sistemul de detectare a intruziunilor, care detectează urmele activității hackerilor în traficul trecut prin firewall. Nu are încredere orbește în caracteristicile permisive, cum ar fi adresa sursă și portul. După cum știți, protocolul IP, pe baza căruia este construit internetul modern, nu are mecanisme serioase de protecție, ceea ce face ușoară schimbarea adresei dvs. reale, făcând astfel imposibilă urmărirea atacatorului. Nu numai că, un hacker poate „înlocui” pe altcineva prin înlocuirea adresei sale cu adresa unui figurin. Și, în sfârșit, pentru unele atacuri (de exemplu, „denial of service”), adresa sursă nu este deloc necesară, iar conform statisticilor, în 95% din cazuri această adresă este schimbată de un hacker. Există o analogie bună. Un firewall personal este un agent de securitate într-o clădire care emite permise tuturor vizitatorilor. Într-o astfel de situație, un atacator poate aduce cu ușurință o armă sau o bombă în clădire. Totuși, dacă la intrare este instalat un detector de metale, atunci situația se schimbă radical și nu mai este atât de ușor pentru un atacator să aducă obiecte interzise în zona protejată.

Din păcate, trebuie remarcat faptul că puține firewall-uri au un sistem de detectare a intruziunilor încorporat. O astfel de soluție este sistemele BlackICE Defender și BlackICE Agent de la Internet Security Systems. Oricare dintre componentele familiei BlackICE conține două module principale care detectează și blochează activitatea neautorizată - BlackICE Firewall și BlackICE IDS. BlackICE Firewall este responsabil pentru blocarea traficului de rețea de la anumite adrese IP și porturi TCP/UDP. Blocarea prealabilă a traficului după anumite criterii vă permite să creșteți performanța sistemului prin reducerea numărului de operațiuni „inutile” pentru procesarea traficului neautorizat. Această componentă poate fi configurată atât manual, cât și în mod automat. În acest din urmă caz, reconfigurarea are loc după detectarea activității neautorizate de către modulul BlackICE IDS. În același timp, traficul poate fi blocat pentru orice perioadă de timp. BlackICE Firewall funcționează direct cu card de retea, ocolind stiva de protocoale încorporată în sistemul de operare, ceea ce elimină pericolul utilizării multor vulnerabilități cunoscute asociate cu implementarea incorectă a stivei în sistemul de operare. BlackICE IDS este responsabil pentru detectarea atacurilor și a altor urme de activitate neautorizată în trafic provenit de la modulul BlackICE Firewall și utilizează un algoritm de analiză a protocolului proprietar pe șapte straturi.

Următorul mecanism pe care trebuie să-l aibă un firewall personal eficient este protejarea împotriva conținutului periculos care poate fi obținut de pe Internet. Acest conținut include aplicații Java și controale ActiveX, cod ShockWave și JavaScript, Jscript și VBScript. Cu ajutorul acestora, pe de o parte, tehnologii indispensabile și convenabile, puteți efectua un număr mare de acțiuni neautorizate pe computer. Începând de la introducerea virușilor și instalarea cailor troieni și terminând cu furtul sau ștergerea tuturor informațiilor. De asemenea, firewall-urile personale trebuie să protejeze împotriva cookie-urilor, care pot dezvălui informații confidențiale despre proprietarul computerului.

La unele ITU-uri personale (de exemplu, către Norton Internet Security by Symantec) are sisteme antivirus încorporate care, pe lângă detectarea troienilor, pot detecta și un număr mare de viruși, inclusiv macrovirusuri și viermi de Internet. Producătorii construiesc adesea module VPN în produsele lor (de exemplu, PGP Desktop Security sau VPN-1 SecureClient), care sunt responsabili pentru asigurarea interacțiunii securizate cu biroul central.

pentru că Deoarece ecranele distribuite sunt gestionate centralizat, acestea trebuie să aibă un mecanism eficient de configurare, administrare și control care să permită administratorului de securitate să obțină informații detaliate despre încercările înregistrate de a pătrunde în nodurile protejate fără efort suplimentar. Mai mult, în unele cazuri este necesară inițierea unei proceduri de investigare a unei infracțiuni informatice sau colectarea de probe pentru contactarea organelor de drept. Și aici mecanismul de urmărire a spatelui implementat în unele firewall-uri va fi indispensabil. De exemplu, BlackICE Agent și Defender, deja menționate, vă permit să urmăriți un atacator care atacă un computer protejat și să colectați următoarele informații despre hacker:

- Adresele IP, DNS, WINS, NetBIOS și MAC ale computerului de pe care este efectuat atacul.

- Numele sub care atacatorul a intrat în rețea.

De asemenea, importantă este și capacitatea de a actualiza de la distanță software-ul unui firewall personal (de exemplu, în VPN-1 SecureClient). În caz contrar, administratorul ar trebui să viziteze în mod independent fiecare dintre proprietarii computerului și să-și actualizeze software-ul de securitate. Imaginați-vă ce furtună de indignare ar provoca acest lucru în rândul proprietarilor de computere care ar fi întrerupți de la muncă. La distanță și, cel mai important, invizibilă pentru proprietarul computerului, actualizarea (inclusiv actualizarea semnăturilor atacurilor și virușilor) elimină această problemă și facilitează munca grea a unui administrator de securitate. Prin implementare telecomandă, nu uitați de protecția traficului transmis între consola centrală și agenți la distanță. Un atacator poate intercepta sau falsifica aceste comenzi, ceea ce va compromite securitatea gazdelor de la distanță.

In cele din urma aceasta sectiune Vreau să spun că alegerea corectă a unui firewall personal sau distribuit va crește securitatea computerelor care în condiții normale rămân neprotejate și pot servi drept punct de intrare într-o rețea corporativă.

11. Firewall-urile și rolul lor în construirea sistemelor securizate

Firewall sau un firewall - un complex de hardware sau instrumente software, care controlează și filtrează pachetele de rețea care trec prin aceasta în conformitate cu regulile specificate.

Scopul principal al unui firewall este de a proteja retele de calculatoare sau noduri individuale de la acces neautorizat. De asemenea, firewall-urile sunt adesea numite filtre, deoarece sarcina lor principală este să nu lase (filtreze) pachetele care nu îndeplinesc criteriile definite în configurație.

Unele firewall-uri permit, de asemenea, traducerea adreselor, care este înlocuirea dinamică a adreselor interne (gri) sau a porturilor cu cele externe utilizate în afara rețelei LAN.

Alte nume

Firewall (germană Brandmauer) - un termen împrumutat din germană, care este un analog al firewall-ului englez în sensul său original (un zid care separă clădirile adiacente, împiedicând răspândirea focului). Interesant, în zonă tehnologia calculatoarelorîn germană, se folosește cuvântul „Firewall”.

Firewall, firewall, firewall, firewall - format prin transliterarea termenului englezesc firewall.

Tipuri de firewall-uri

Firewall-urile sunt împărțite în tipuri diferite in functie de urmatoarele caracteristici:

- dacă scutul asigură o conexiune între un nod și rețea sau între două sau mai multe rețele diferite;

- la nivelul căror protocoale de rețea este controlat fluxul de date;

- indiferent dacă stările conexiunilor active sunt urmărite sau nu.

În funcție de acoperirea fluxurilor de date controlate, firewall-urile sunt împărțite în:

- rețea tradițională ecran (sau firewall) - un program (sau o parte integrantă a sistemului de operare) pe un gateway (un server care transmite trafic între rețele) sau soluție hardware, care controlează fluxurile de date de intrare și de ieșire între rețelele conectate.

- firewall personal- un program instalat pe computerul utilizatorului și conceput pentru a proteja numai acest computer de accesul neautorizat.

Un caz degenerat este utilizarea unui firewall tradițional de către un server pentru a restricționa accesul la propriile resurse.

În funcție de nivelul la care are loc controlul accesului, există o împărțire în firewall-uri care funcționează pe:

- stratul de rețea, atunci când filtrarea are loc pe baza adreselor expeditorului și destinatarului pachetelor, numerelor de port ale stratului de transport al modelului OSI și regulilor statice stabilite de administrator;

- nivel de sesiune(cunoscut și sub denumirea de stateful ) - urmărirea sesiunilor între aplicații, netransmiterea pachetelor care încalcă specificațiile TCP/IP, adesea folosite în operațiuni rău intenționate - scanarea resurselor, hacking prin implementări TCP/IP incorecte, scăderi/încetiniri conexiuni, injectare de date.

- strat de aplicație, filtrare pe baza analizei datelor aplicatiei transmise in cadrul pachetului. Aceste tipuri de ecrane vă permit să blocați transmiterea de informații nedorite și potențial dăunătoare pe baza politicilor și setărilor.

Unele soluții denumite firewall-uri la nivel de aplicație sunt servere proxy cu unele capacități de firewall, implementate servere proxy transparente, cu specializare în protocoale. Capacitățile serverului proxy și specializarea multi-protocol fac filtrarea mult mai flexibilă decât firewall-urile clasice, dar astfel de aplicații au toate dezavantajele serverelor proxy (de exemplu, anonimizarea traficului).

În funcție de urmărirea conexiunilor active, firewall-urile sunt:

- apatride (filtrare simplă), care nu urmăresc conexiunile curente (de exemplu, TCP), ci filtrează fluxul de date exclusiv pe baza regulilor statice;

- cu stare, inspecție cu stare de pachete (SPI)(filtrare în funcție de context), cu urmărirea conexiunilor curente și omiterea doar a acelor pachete care satisfac logica și algoritmii protocoalelor și aplicațiilor corespunzătoare. Aceste tipuri de firewall-uri vă permit să faceți față mai eficient tipuri variate Atacurile DoS și vulnerabilități în unele protocoale de rețea. În plus, ele asigură funcționarea protocoalelor precum H.323, SIP, FTP etc., care utilizează scheme complexe de transfer de date între destinatari care sunt greu de descris cu reguli statice și sunt adesea incompatibile cu firewall-urile standard, fără stat.

Caracteristici tipice

- filtrarea accesului la serviciile cunoscute nesigure;

- prevenirea primirii de informații sensibile din subrețeaua protejată, precum și introducerea de date false în subrețeaua protejată folosind servicii vulnerabile;

- controlul accesului la nodurile rețelei;

- poate înregistra toate încercările de acces atât din exterior, cât și din rețeaua internă, ceea ce vă permite să urmăriți utilizarea accesului la Internet de către nodurile individuale ale rețelei;

- reglementarea ordinii de acces la rețea;

- notificarea activității suspecte, încercări de sondare sau atacare a gazdelor sau a ecranului în sine;

Din cauza restricțiilor de securitate, unele servicii solicitate de utilizator, cum ar fi Telnet, FTP, SMB, NFS și așa mai departe, pot fi blocate. Prin urmare, configurarea unui firewall necesită participarea unui specialist în securitatea rețelei. În caz contrar, răul cauzat de configurarea greșită poate depăși beneficiile.

De asemenea, trebuie remarcat faptul că utilizarea unui firewall crește timpul de răspuns și reduce debitul, deoarece filtrarea nu este instantanee.

Probleme nerezolvate de firewall

Un firewall în sine nu este un panaceu pentru toate amenințările de rețea. În special, el:

- nu protejează nodurile de rețea de pătrunderea prin „trape” (ing. ușile din spate) sau vulnerabilități software;

- nu oferă protecție împotriva multor amenințări interne, în primul rând scurgeri de date;

- nu protejează împotriva descărcărilor de către utilizatori malware, inclusiv viruși;

Pentru a rezolva ultimele două probleme, se folosesc instrumente suplimentare adecvate, în special antivirusuri. De obicei, se conectează la firewall și trec prin ei înșiși partea corespunzătoare a traficului de rețea, lucrând ca un proxy transparent pentru alte noduri de rețea, sau primesc o copie a tuturor datelor transmise de la firewall. Cu toate acestea, o astfel de analiză necesită resurse hardware semnificative, așa că de obicei este efectuată pe fiecare nod al rețelei în mod independent.

Firewall-urile (firewall, firewall) fac posibilă filtrarea traficului de intrare și de ieșire care trece prin sistemul dumneavoastră. Un firewall folosește unul sau mai multe seturi de „„reguli”” pentru a inspecta pachetele de rețea pe măsură ce intră sau ies prin conexiune retea, fie permite trecerea traficului, fie îl blochează. Regulile firewall pot examina una sau mai multe caracteristici ale pachetelor, inclusiv, dar fără a se limita la tipul de protocol, adresa gazdă sursă sau destinație și portul sursă sau destinație.

Firewall-urile pot spori foarte mult securitatea unei gazde sau a unei rețele. Acestea pot fi utilizate pentru a îndeplini una sau mai multe dintre următoarele sarcini:

- Pentru a proteja și izola aplicațiile, serviciile și mașinile din rețeaua internă de traficul nedorit provenit de la internetul extern.

- Pentru a restricționa sau interzice accesul gazdelor din rețeaua internă la serviciile rețelei externe de internet.

- Pentru a sprijini traducerea adreselor de rețea (NAT), care face posibilă utilizarea adreselor IP private în rețeaua internă și partajarea unei singure conexiuni la Internet (fie printr-o singură adresă IP dedicată, fie printr-o adresă dintr-un grup de adrese publice atribuite automat).

Cum funcționează firewall-urile

Există două modalități principale de a crea seturi de reguli pentru firewall: „inclusiv” și „exclusiv”. Un firewall de excludere permite trecerea întregului trafic, cu excepția traficului care se potrivește cu setul de reguli. Un firewall de activare funcționează exact în sens invers. Permite doar traficul care corespunde regulilor și blochează orice altceva.

Un firewall inclusiv oferă un grad mult mai mare de control asupra traficului de ieșire. Prin urmare, un firewall de activare este cea mai buna alegere pentru sistemele care furnizează servicii pe Internet. De asemenea, controlează tipul de trafic generat în exterior și direcționat către rețeaua dumneavoastră privată. Traficul care nu se încadrează în reguli este blocat, iar intrările corespunzătoare sunt făcute în fișierul jurnal. Firewall-urile inclusive sunt în general mai sigure decât firewall-urile exclusive, deoarece reduc foarte mult riscul ca firewall-urile să treacă trafic nedorit.

Cometariu: Dacă nu este menționat altfel, toate exemplele de seturi de reguli și configurații din această secțiune sunt de tip firewall inclusiv.

Securitatea poate fi îmbunătățită în continuare folosind un „firewall cu stare”. Un astfel de firewall salvează informații despre conexiunile deschise și permite doar traficul conexiuni deschise sau deschiderea de noi conexiuni. Dezavantajul unui firewall cu stare este că poate fi vulnerabil la atacurile Denial of Service (DoS) dacă multe conexiuni noi sunt deschise foarte repede. Majoritatea firewall-urilor vă permit să combinați comportamentul cu stare și fără stat, permițându-vă să creați configurația optimă pentru fiecare sistem specific.

Ce este un firewall

Un firewall (alte denumiri firewall, firewall) este o barieră de protecție între computerul dvs. și rețeaua la care este conectat. Când intrați online, computerul dvs. devine vizibil pentru lumea exterioară. Ești vizibil prin ceva numit port. Portul este identificabil un anumit număr resursa sistemului, alocat unei aplicații care rulează pe o gazdă de rețea (computer sau alta dispozitiv de rețea), pentru a comunica cu aplicațiile care rulează pe alte gazde de rețea (inclusiv alte aplicații pe aceeași gazdă). Există multe mii de astfel de porturi și, după cum am menționat mai sus, fiecare are propriul său număr unic.

Cele mai frecvent utilizate porturi pe internetul mondial sunt:

- 80 - port pentru descărcarea paginilor web;

- 110 - folosit implicit pentru încărcare E-mail;

- 25 este valoarea implicită pentru trimiterea e-mailului.

Scopul unui firewall este de a închide porturile pe care nu le utilizați. În caz contrar, prin intermediul acestora, un atacator sau un malware (virus, troian) vă poate pătrunde în PC. Dacă sunteți conectat la Internet, atunci pur și simplu trebuie să aveți un firewall.

Ce se poate întâmpla dacă nu folosiți un firewall

Dacă după instalarea sistemului de operare nu activezi firewall-ul, sau dacă acesta nu este activat implicit, atunci sistemul tău poate fi atacat la câteva minute după accesarea internetului. Peste tot porturi deschise pot intra viruși, viermi troieni și programe spion, ceea ce vă va aduce multe probleme în viitor și nici măcar nu veți ști despre asta. Într-o zi, reputata publicație PC Format din străinătate a lansat un experiment și, ca urmare, sistemul de operare de pe computerul lor absolut neprotejat a devenit complet inutilizabil după două ore și jumătate de navigare pe internet. Un firewall ar putea opri unele dintre atacurile la care a fost supus computerul.

De asemenea, nu trebuie să presupuneți că prezența doar a unui firewall vă va ajuta să vă protejați de toate problemele. Nu uitați de instalarea unui antivirus urmată de actualizări regulate ale bazei de date, precum și de descărcarea și instalarea regulată a actualizărilor de securitate pentru Windows.

Cum vă ajută un firewall să vă protejați computerul

Majoritatea firewall-urilor, inclusiv cele încorporate în Windows, vă vor avertiza cu privire la traficul suspect de intrare. Dar un firewall bun ar trebui să vă avertizeze și despre traficul suspect de ieșire. De exemplu, încorporat firewall windows XP nu știe cum să facă acest lucru, așa că este mai bine să îl înlocuiți cu un program de la un producător terță parte. Prezența traficului suspect de ieșire vă va ajuta să înțelegeți că dvscomputerul este deja infectattroian sau spyware.

Tipuri de firewall-uri

Firewall-urile pot fi împărțite în două categorii simple: hardware și software.Un firewall hardware poate fi un router care se află între computerul dvs. și Internet. În acest caz, mai multe computere pot fi conectate la acesta și toate vor fi protejate de un firewall, care face parte din router. Un firewall software este un software specializat pe care un utilizator îl instalează pe computerul său.

Chiar dacă ai deja router cu un firewall încorporat, puteți instala, de asemenea, un firewall software pe fiecare computer în mod individual. Atunci va fi mult mai greu pentru un atacator să pătrundă în sistemul dumneavoastră.

Sper că am putut să explic clar ce este un firewall și cei care încă nu îl folosesc vor începe să o facă.

Nu uitați să lăsați un comentariu. Ne vedem în curând!

Firewall

O ilustrație care arată locația firewall-ului (Firewall) în rețea.

Firewall sau firewall- un set de hardware sau software care controlează și filtrează pachetele de rețea care trec prin el în conformitate cu regulile specificate.

Sarcina principală a unui firewall este de a proteja rețelele de computere sau nodurile individuale împotriva accesului neautorizat. De asemenea, firewall-urile sunt adesea numite filtre, deoarece sarcina lor principală este să nu lase (filtreze) pachetele care nu îndeplinesc criteriile definite în configurație.

Unele firewall-uri permit, de asemenea, traducerea adreselor - înlocuirea dinamică a adreselor interne (gri) sau a porturilor cu cele externe utilizate în afara rețelei LAN.

Alte nume

firewall, firewall, firewall, firewall- format prin transliterarea termenului englezesc firewall.

Tipuri de firewall-uri

Firewall-urile sunt împărțite în diferite tipuri, în funcție de următoarele caracteristici:

- dacă scutul asigură o conexiune între un nod și rețea sau între două sau mai multe rețele diferite;

- la nivelul căror protocoale de rețea este controlat fluxul de date;

- indiferent dacă stările conexiunilor active sunt urmărite sau nu.

În funcție de acoperirea fluxurilor de date controlate, firewall-urile sunt împărțite în:

- rețea tradițională(sau internetwork) ecran- un program (sau o parte integrantă a sistemului de operare) pe un gateway (un server care transmite trafic între rețele) sau o soluție hardware care controlează fluxurile de date de intrare și de ieșire între rețelele conectate.

- firewall personal- un program instalat pe computerul utilizatorului și conceput pentru a proteja numai acest computer de accesul neautorizat.

Un caz degenerat este utilizarea unui firewall tradițional de către un server pentru a restricționa accesul la propriile resurse.

În funcție de nivelul la care are loc controlul accesului, există o împărțire în firewall-uri care funcționează pe:

- stratul de rețea când are loc filtrarea pe baza adreselor expeditorului și destinatarului pachetelor, numerelor de port ale stratului de transport al modelului OSI și regulilor statice stabilite de administrator;

- nivel de sesiune(cunoscut și sub denumirea de stateful ) - urmărirea sesiunilor între aplicații, netransmiterea pachetelor care încalcă specificațiile TCP/IP, adesea folosite în operațiuni rău intenționate - scanarea resurselor, hacking prin implementări TCP/IP incorecte, scăderi/încetiniri conexiuni, injectare de date.

- strat de aplicație, filtrare pe baza analizei datelor aplicatiei transmise in cadrul pachetului. Aceste tipuri de ecrane vă permit să blocați transmiterea de informații nedorite și potențial dăunătoare pe baza politicilor și setărilor. Unele dintre soluțiile denumite firewall-uri la nivel de aplicație sunt servere proxy cu unele capacități de firewall, care implementează servere proxy transparente, cu specializare în protocol. Capacitățile serverului proxy și specializarea multi-protocol fac filtrarea mult mai flexibilă decât firewall-urile clasice, dar astfel de aplicații au toate dezavantajele serverelor proxy (de exemplu, anonimizarea traficului).

În funcție de urmărirea conexiunilor active, firewall-urile sunt:

- apatride (filtrare simplă), care nu urmăresc conexiunile curente (de exemplu, TCP), ci filtrează fluxul de date exclusiv pe baza regulilor statice;

- inspecție de pachete cu stare, cu stare (SPI)(filtrare în funcție de context), cu urmărirea conexiunilor curente și omiterea doar a acelor pachete care satisfac logica și algoritmii protocoalelor și aplicațiilor corespunzătoare. Aceste tipuri de firewall vă permit să faceți mai eficient față diferitelor tipuri de atacuri DoS și vulnerabilități în unele protocoale de rețea. În plus, ele asigură funcționarea protocoalelor precum H.323, SIP, FTP etc., care utilizează scheme complexe de transfer de date între destinatari, greu de descris cu reguli statice și adesea incompatibile cu firewall-urile standard, fără stat.

Caracteristici tipice

- filtrarea accesului la serviciile cunoscute nesigure;

- prevenirea primirii de informații sensibile din subrețeaua protejată, precum și introducerea de date false în subrețeaua protejată folosind servicii vulnerabile;

- controlul accesului la nodurile rețelei;

- poate înregistra toate încercările de acces atât din exterior, cât și din rețeaua internă, ceea ce vă permite să urmăriți utilizarea accesului la Internet de către nodurile individuale ale rețelei;

- reglementarea ordinii de acces la rețea;

- notificarea activității suspecte, încercări de sondare sau atacare a gazdelor sau a ecranului în sine;

Din cauza restricțiilor de securitate, unele servicii solicitate de utilizator, cum ar fi Telnet , FTP , SMB , NFS și așa mai departe, pot fi blocate. Prin urmare, configurarea unui firewall necesită participarea unui specialist în securitatea rețelei. În caz contrar, răul cauzat de configurarea greșită poate depăși beneficiile.

De asemenea, trebuie remarcat faptul că utilizarea unui firewall crește timpul de răspuns și reduce debitul, deoarece filtrarea nu este instantanee.

Probleme nerezolvate de firewall

Un firewall în sine nu este un panaceu pentru toate amenințările de rețea. În special, el:

- nu protejează nodurile rețelei de pătrunderea prin „trape” (ing. ușile din spate) sau vulnerabilități software;

- nu oferă protecție împotriva multor amenințări interne, în primul rând scurgeri de date;

- nu protejează utilizatorii de descărcarea de programe malware, inclusiv viruși;

Pentru a rezolva ultimele două probleme, se folosesc instrumente suplimentare adecvate, în special antivirusuri. De obicei, se conectează la firewall și trec prin ei înșiși partea corespunzătoare a traficului de rețea, lucrând ca un proxy transparent pentru alte noduri de rețea, sau primesc o copie a tuturor datelor transmise de la firewall. Cu toate acestea, o astfel de analiză necesită resurse hardware semnificative, așa că de obicei este efectuată pe fiecare nod al rețelei în mod independent.

Literatură

- David W. Chapman, Jr., Andy Fox Cisco Secure PIX Firewalls = Cisco® Secure PIX Firewalls. - M .: „Williams”, 2003. - S. 384. - ISBN 1-58705-035-8

Note

Vezi si

Legături

| Configurarea unui firewall în Linux la Wikibooks |

14 martie 2012

14.9. Firewall-uri

Interesul pentru firewall-uri (firewall, firewall) din partea persoanelor conectate la Internet este în creștere și au apărut chiar și aplicații pentru rețeaua locală care oferă un nivel sporit de securitate. În această secțiune, sperăm să explicăm ce sunt firewall-urile, cum să le folosiți și cum să folosiți caracteristicile oferite de kernel-ul FreeBSD pentru a le implementa.

14.9.1. Ce este un firewall?

Există două tipuri distincte de firewall-uri utilizate zilnic pe internetul modern. Primul tip este mai corect numit router de filtrare a pachetelor . Acest tip de firewall rulează pe o mașină conectată la mai multe rețele și aplică un set de reguli fiecărui pachet pentru a determina dacă să redirecționeze sau să blocheze pachetul. Al doilea tip, cunoscut ca server proxy , implementate ca daemoni care efectuează autentificarea și redirecționarea pachetelor, eventual pe o mașină cu mai multe conexiuni de retea unde redirecționarea pachetelor este dezactivată în nucleu.

Uneori, aceste două tipuri de firewall-uri sunt utilizate împreună, astfel încât doar o anumită mașină (cunoscută ca gazdă bastion ) are voie să trimită pachete prin routerul de filtrare către rețeaua internă. Serviciile proxy rulează pe o gazdă securizată, care este de obicei mai sigură decât mecanismele de autentificare convenționale.

FreeBSD este livrat cu un filtru de pachet (cunoscut sub numele de IPFW) încorporat în nucleu și va fi acoperit în restul acestei secțiuni. Serverele proxy pot fi construite pe FreeBSD din software terță parte, dar sunt prea multe pentru a le descrie în această secțiune.

14.9.1.1. Routere de filtrare a pachetelor

Un router este o mașină care trimite pachete între două sau mai multe rețele. Un router de filtrare a pachetelor este programat să compare fiecare pachet cu o listă de reguli înainte de a decide dacă să-l redirecționeze sau nu. Majoritatea software-ului modern de rutare au capabilități de filtrare și toate pachetele sunt redirecționate implicit. Pentru a activa filtrele, va trebui să definiți un set de reguli.

Pentru a determina dacă un pachet trebuie să fie permis, firewall-ul caută în set o regulă care se potrivește cu conținutul antetelor pachetului. Odată ce este găsită o potrivire, acțiunea atribuită acelei reguli este executată. Acțiunea poate fi să aruncați pachetul, să redirecționați pachetul sau chiar să trimiteți un mesaj ICMP la adresa sursă. Doar primul meci este numărat deoarece regulile sunt căutate într-o anumită ordine. Prin urmare, lista de reguli poate fi numită „lanț de reguli » .

Criteriile de filtrare a pachetelor depind de software-ul utilizat, dar de obicei puteți defini reguli bazate pe adresa IP sursă a pachetului, adresa IP destinație, numărul portului sursă al pachetului, numărul portului de destinație (pentru protocoalele care acceptă porturi), sau chiar tipul de pachet (UDP, TCP, ICMP etc.).

14.9.1.2. Servere proxy

Serverele proxy sunt computere pe care daemoni de sistem obișnuiți ( telnetd, ftpd, etc.) au fost înlocuite cu servere dedicate. Aceste servere sunt numite servere proxy , deoarece de obicei funcționează numai cu conexiuni de intrare. Acest lucru vă permite să rulați (de exemplu) telnet server proxy pe firewall și permiteți conectarea prin telnet pe firewall, trecerea mecanismului de autentificare și obținerea accesului la rețeaua internă (în mod similar, serverele proxy pot fi folosite pentru a accesa rețeaua externă).

Serverele proxy sunt de obicei mai sigure decât alte servere și au adesea o gamă mai largă de mecanisme de autentificare, inclusiv sisteme de parole „unice”, astfel încât, chiar dacă cineva știe ce parolă ați folosit, nu o poate folosi pentru a obține acces la sistem, deoarece parola expiră imediat după prima utilizare. Deoarece parola nu oferă acces direct la computerul pe care se află serverul proxy, devine mult mai dificil să instalați o ușă din spate în sistem.

Serverele proxy au de obicei o modalitate de a restricționa și mai mult accesul, astfel încât doar anumite gazde să poată accesa serverele. Majoritatea permit, de asemenea, administratorului să specifice ce utilizatori și computere pot accesa. Din nou, opțiunile disponibile depind în principal de software-ul utilizat.

14.9.2. Ce vă permite IPFW să faceți?

Software-ul IPFW care vine cu FreeBSD este un sistem de filtrare și numărare a pachetelor care se află în nucleu și vine cu un utilitar de configurare personalizat care ipfw(8). Împreună, acestea vă permit să definiți și să vizualizați regulile utilizate de nucleu la rutare.

IPFW constă din două părți înrudite. Firewall-ul efectuează filtrarea pachetelor. Partea de urmărire a pachetelor IP ține evidența utilizării routerului pe baza unor reguli similare cu cele utilizate în partea firewall. Acest lucru permite administratorului să determine, de exemplu, cantitatea de trafic pe care routerul îl primește de la un anumit computer sau cantitatea de trafic WWW pe care o redirecționează.

Datorită modului în care este implementat IPFW, îl puteți utiliza și pe computere care nu sunt routere pentru a filtra conexiunile de intrare și de ieșire. Acesta este un caz special de utilizare mai generală a IPFW și aceleași comenzi și tehnică sunt utilizate în această situație.

14.9.3. Activarea IPFW pe FreeBSD

Deoarece cea mai mare parte a sistemului IPFW se află în nucleu, va trebui să adăugați una sau mai multe opțiuni la fișierul de configurare a nucleului, în funcție de caracteristicile de care aveți nevoie, și să reconstruiți nucleul. Consultați capitolul despre reconstruirea nucleului (Capitolul 8) pentru descriere detaliata această procedură.

Atenţie: Regula IPFW implicită este refuza IP de la orice la orice. Dacă nu adăugați alte reguli la pornire pentru a permite accesul, atunci blocați accesul la un server cu un firewall activat pentru kernel după o repornire. Vă sugerăm să setați firewall_type=open în fișierul /etc/rc.conf atunci când adăugați inițial firewall-ul și apoi editați regulile în fișierul /etc/rc.firewall după ce ați testat că funcționează. O precauție suplimentară poate fi configurarea inițială a firewall-ului de pe consola locală, în loc să vă conectați ssh. De asemenea, este posibil să construiți nucleul cu opțiunile IPFIREWALL și IPFIREWALL_DEFAULT_TO_ACCEPT. În acest caz, regula IPFW implicită va fi modificată pentru a permite ip de la oricare la oricare, ceea ce va preveni posibila blocare.

Există patru opțiuni de configurare a nucleului legate de IPFW:

opțiuniIPFIREWALL

Include cod pentru filtrarea pachetelor din nucleu.

OpțiuniIPFIREWALL_VERBOSE

Activează înregistrarea pachetelor prin syslogd(8). Fără acest parametru, chiar dacă specificați să înregistrați pachetele în regulile de filtrare, nu va funcționa.

Opțiuni IPFIREWALL_VERBOSE_LIMIT=10

Limitează numărul de pachete înregistrate de fiecare regulă prin syslogd(8). Puteți folosi această opțiune dacă doriți să înregistrați activitatea firewall-ului, dar nu doriți să permiteți un atac DoS prin inundarea syslog-ului.

Când una dintre regulile din lanț atinge limita definită de parametru, înregistrarea pentru acea regulă este dezactivată. Pentru a activa înregistrarea, va trebui să resetați contorul corespunzător folosind utilitarul ipfw(8) :

# ipfw zero 4500

unde 4500 este numărul regulii pentru care doriți să reluați înregistrarea.

Opțiuni IPFIREWALL_DEFAULT_TO_ACCEPT

Schimbă regula implicită din „refuză” în „permite”. Acest lucru previne posibila blocare dacă nucleul este încărcat cu suport IPFIREWALL, dar firewall-ul nu a fost încă configurat. Această opțiune este utilă și dacă utilizați ipfw(8) ca remediu pentru anumite probleme pe măsură ce apar. Cu toate acestea, utilizați setarea cu precauție, deoarece deschide paravanul de protecție și își schimbă comportamentul.

Cometariu: Versiunile anterioare de FreeBSD au inclus opțiunea IPFIREWALL_ACCT. Această opțiune este depreciată deoarece codul activează automat contabilitatea.

14.9.4. Setare IPFW

Software-ul IPFW este configurat folosind utilitarul ipfw(8). Sintaxa acestei comenzi pare foarte complexă, dar devine relativ simplă odată ce îi înțelegeți structura.

În prezent, utilitarul folosește patru categorii diferite de comenzi: adăugare / ștergere (adăugare / ștergere), vizualizare (listare), resetare (ștergere) și ștergere (ștergere). Add/Remove este folosit pentru a crea reguli care determină modul în care pachetele sunt primite, abandonate și înregistrate. O căutare este utilizată pentru a determina conținutul unui set de reguli (numite și lanț) și contoare de pachete (contabilitatea). Resetarea este folosită pentru a elimina toate regulile lanțului. Clear este folosit pentru a reseta unul sau mai multe contoare.

14.9.4.1. Schimbarea regulilor IPFW

ipfw [-N] comandă [număr] acțiune adresa protocol [opțiuni]

Când utilizați această formă a comenzii, este disponibil un indicator:

Rezoluția adresei și a numelui serviciului când sunt afișate.

Întrebat comanda poate fi scurtat la o formă unică mai scurtă. Existent echipe :

Adăugarea unei reguli la lista de filtrare/contabilitate

Eliminarea unei reguli din lista de filtrare/contabilitate

Versiunile anterioare ale IPFW foloseau intrări separate pentru filtrarea și numărarea pachetelor. Versiunile moderne iau în considerare pachete pentru fiecare regulă.

Dacă valoarea este specificată cameră, este folosit pentru a plasa regula într-o anumită poziție din lanț. În caz contrar, regula este plasată la capătul lanțului cu un număr cu 100 mai mare decât regula anterioară (aceasta nu include regula implicită numărul 65535).

Cu opțiunea jurnal, regulile corespunzătoare imprimă informații pe consola sistemului dacă nucleul este construit cu opțiunea IPFIREWALL_VERBOSE.

Existent actiuni :

Aruncați pachetul și trimiteți un pachet la adresa sursă ICMP, indicând faptul că gazda sau portul nu sunt accesibile.

Sari peste pachet ca de obicei. (sinonime: trece, permite și accept)

Aruncă pachetul. Sursei nu primește un mesaj ICMP (ca și cum pachetul nu ar fi ajuns niciodată la destinație).

Actualizați contorul de pachete, dar nu aplicați regulile de autorizare/refuzare. Căutarea va continua cu următoarea regulă din lanț.

Fiecare acțiune poate fi scris ca un prefix unic mai scurt.

Următoarele pot fi definite protocoale :

Se potrivește cu toate pachetele IP

Se potrivește cu pachetele ICMP

Se potrivește cu pachetele TCP

Se potrivește cu pachetele UDP

Camp adrese este format astfel:

o sursă adresa/mască [port] poartă adresa/mască [port]

Puteți specifica port numai împreună cu protocoale care suportă porturi (UDP și TCP).

Parametrul via este opțional și poate conține adresa IP sau numele de domeniu al interfeței IP locale, sau numele interfeței (ex. ed0), configurează regula să se potrivească doar cu acele pachete care trec prin această interfață. Numerele de interfață pot fi înlocuite cu o mască opțională. De exemplu, ppp* se va potrivi cu interfețele nucleului PPP.

Sintaxa folosită pentru a indica adrese/masti:

adresa sau adresa/biți de mască sau adresa:masca șablonÎn loc de o adresă IP, este posibil să specificați un nume de gazdă existent. biți de mască este un număr zecimal care indică numărul de biți care trebuie setat în masca de adresă. De exemplu, 192.216.222.1/24 va crea o mască care se potrivește cu toate adresele de subrețea de clasă C (în acest caz, 192.216.222). Un nume de gazdă valid poate fi specificat în locul adresei IP. masca șablon acesta este IP-ul care va fi înmulțit logic cu adresa dată. Cuvântul cheie orice poate fi folosit pentru a însemna „orice adresă IP”.

Numerele de port sunt specificate în următorul format:

port [,port [,port [.]]]

Pentru a specifica un singur port sau o listă de porturi sau

port-port

Pentru a specifica o serie de porturi. De asemenea, puteți combina specificarea unui singur interval cu o listă de porturi, dar intervalul trebuie întotdeauna afișat primul.

Disponibil parametrii :