W tym artykule porozmawiamy o „Kontroli konta użytkownika”, która została oparta na zasadzie najmniej uprzywilejowanego użytkownika. W porównaniu z Windows Vista i Server 2008 w systemach Windows 7 i Server 2008 R 2, istnieje kilka ulepszeń w jego funkcjonalności. Porozmawiamy też szczegółowo o tokenach dostępowych i procesie logowania.

Większość problemów związanych z bezpieczeństwem w najnowsze wersje Okna zostały spowodowane przez jednego główny powód: Większość użytkowników uruchomiła system Windows z uprawnieniami administratora. Administratorzy mogą robić, co chcą z komputerem działającym pod Kontrola systemu Windows: instaluj programy, dodawaj urządzenia, aktualizuj sterowniki, instaluj aktualizacje, zmieniaj ustawienia rejestru, uruchamiaj narzędzia oraz twórz i modyfikuj konta użytkowników. Chociaż jest to bardzo wygodne, posiadanie tych praw prowadzi do ogromnego problemu: każde oprogramowanie szpiegujące, które przeniknęło do systemu, będzie również mogło działać z uprawnieniami administratora, a tym samym może spowodować poważne szkody zarówno dla samego komputera, jak i wszystkiego, co jest z nim połączone.

Windows XP próbował rozwiązać ten problem, tworząc drugi poziom kont o nazwie użytkownicy z ograniczonym dostępem, który miał tylko najpotrzebniejsze uprawnienia, ale miał szereg wad. Windows Vista ponownie próbował rozwiązać ten problem. Rozwiązanie to nosi nazwę „Kontrola konta użytkownika”, które zostało oparte na zasadzie najmniej uprzywilejowanego użytkownika.

Pomysł polega na stworzeniu poziomu konta, który nie ma więcej uprawnień, niż potrzebuje. Konta te nie mogą wprowadzać zmian w rejestrze ani wykonywać innych zadań administracyjnych. Kontrola konta użytkownika służy do powiadamiania użytkownika przed wprowadzeniem zmian, które wymagają uprawnień administratora.

Wraz z pojawieniem się UAC model kontroli dostępu zmienił się w sposób, który może pomóc złagodzić skutki złośliwego oprogramowania. Gdy użytkownik próbuje uruchomić pewne składniki systemu lub usługi, pojawia się okno dialogowe Kontrola konta użytkownika, które daje użytkownikowi wybór, czy kontynuować akcję w celu uzyskania uprawnień administratora, czy nie. Jeśli użytkownik nie ma uprawnień administratora, musi podać informacje o koncie administratora w odpowiednim oknie dialogowym, aby uruchomić program, którego potrzebuje.

Ustawienia UAC wymagają jedynie zatwierdzenia przez administratora, więc nieautoryzowane aplikacje nie będą mogły zostać zainstalowane bez wyraźnej zgody administratora. W tym artykule szczegółowo opisano zasadę działania „Kontroli konta użytkownika” w systemie operacyjnym Windows 7

W porównaniu z Windows Vista i Serwer Windows 2008 w systemach operacyjnych Windows 7 i Windows Server 2008 R2 wprowadzono następujące ulepszenia funkcji Kontrola konta użytkownika:

Zwiększono liczbę zadań, które standardowy użytkownik może wykonać bez konieczności potwierdzania przez administratora;

Użytkownik z uprawnieniami administratora może dostosować poziom UAC z „Panelu sterowania”;

Istnieć dodatkowe ustawienia lokalne zasady bezpieczeństwa, które umożliwiają administratorom lokalnym zmianę zachowania wiadomości UAC dla administratorów lokalnych w trybie zatwierdzania przez administratora;

Istnieją dodatkowe lokalne ustawienia zasad bezpieczeństwa, które umożliwiają administratorom lokalnym zmianę zachowania wiadomości UAC dla standardowych użytkowników.

Większość użytkowników nie potrzebuje tak wysokiego poziomu dostępu do komputera i systemu operacyjnego. Najczęściej użytkownicy nie są świadomi, że są zalogowani jako administratorzy, gdy sprawdzają pocztę e-mail, surfują po Internecie lub uruchamiają oprogramowanie. Złośliwe oprogramowanie zainstalowane przez administratora może uszkodzić system i wpłynąć na wszystkich użytkowników. Ze względu na fakt, że UAC wymaga zgody administratora na przeprowadzenie instalacji, nieautoryzowane aplikacje nie mogą być instalowane automatycznie bez wyraźnej zgody administratora systemu.

Ze względu na to, że UAC pozwala użytkownikom uruchamiać aplikacje jako zwykli użytkownicy:

Działy IT mogą mieć pewność co do integralności swojego środowiska, w tym: pliki systemowe, dzienniki audytu i ustawienia systemu;

Administratorzy nie muszą już spędzać dużo czasu na definiowaniu uprawnień do zadań na poszczególnych komputerach;

Administratorzy mają bardziej efektywną kontrolę nad licencjonowaniem oprogramowanie, ponieważ mogą zapewnić, że zostaną zainstalowane tylko autoryzowane aplikacje. Nie muszą już martwić się możliwymi zagrożeniami dla swoich sieci ze względu na fałszywe lub złośliwe oprogramowanie.

Specyfikacje UAC

Token dostępu. Tokeny dostępu zawierają informacje o zabezpieczeniach sesji logowania, które definiują użytkownika, grupy użytkowników i uprawnienia. System operacyjny używa tokena dostępu do kontroli dostępu do zabezpieczanych obiektów i kontroluje, czy użytkownik może wykonywać różne operacje związane z systemem na lokalny komputer. Tokeny dostępu UAC są specjalnym rodzajem tokenów dostępu, które definiują minimalne uprawnienia wymagane do działania - domyślne uprawnienia dostępu interaktywnego dla Użytkownik systemu Windows w systemie z włączoną kontrolą konta użytkownika. Drugi token, token pełnego dostępu administratora, ma maksymalne uprawnienia dozwolone dla konta administratora. Gdy użytkownik się loguje, generowany jest dla niego token dostępu. Token dostępu zawiera informacje o poziomie dostępu przyznanego użytkownikowi, w tym identyfikatory zabezpieczeń (SID).

Tryb zatwierdzania przez administratora. Tryb zatwierdzania przez administratora to konfiguracja Kontroli konta użytkownika, która tworzy niestandardowy połączony token dostępu dla administratora. Gdy administrator loguje się do komputera z systemem Windows, przypisuje mu się dwa oddzielne tokeny dostępu. Jeśli tryb zatwierdzania przez administratora nie jest używany, administrator otrzymuje tylko jeden token dostępu, dający mu dostęp do wszystkich zasobów systemu Windows.

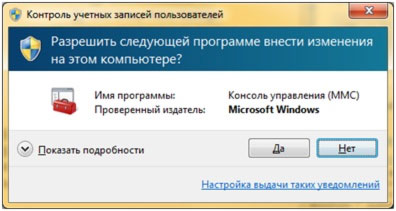

Prośba o zgodę. Monit o zgodę jest wyświetlany, gdy użytkownik próbuje wykonać zadanie wymagające uprawnień administratora. Użytkownik wyraża zgodę lub odmawia, klikając przycisk „Tak” lub „Nie”.

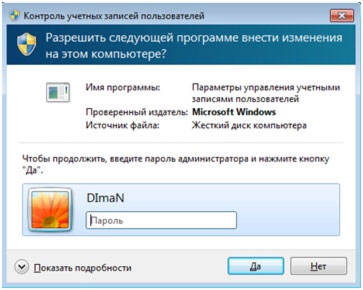

Prośba o poświadczenia. Monit o poświadczenia jest wyświetlany dla standardowych użytkowników, gdy próbują wykonać zadanie wymagające dostępu administratora. Użytkownik musi podać nazwę i hasło konta, które jest członkiem lokalnej grupy Administratorzy.

Jak działa Kontrola konta użytkownika

Kontrola konta użytkownika (UAC) pomaga zapobiegać infekowaniu komputera przez złośliwe oprogramowanie, pomagając organizacjom w efektywniejszym wdrażaniu aplikacji komputerowych.

Dzięki UAC aplikacje i zadania zawsze działają w bezpiecznym obszarze z konta innego niż administrator, jeśli administrator przyzna dostęp administracyjny do systemu.

Panel sterowania UAC pozwala wybrać jedną z czterech opcji:

Powiadamiaj o każdej zmianie dokonanej w systemie: to zachowanie występuje w systemie Vista — okno dialogowe UAC pojawia się za każdym razem, gdy użytkownik próbuje wprowadzić jakiekolwiek zmiany w systemie (instalacja systemu Windows, instalacja aplikacji itp.);

Powiadamiaj tylko, gdy aplikacje próbują wprowadzić zmiany w systemie: w tym przypadku powiadomienie nie pojawi się, gdy zmiany zostaną wprowadzone w systemie Windows, na przykład za pośrednictwem panelu sterowania i przystawek;

Powiadamiaj tylko wtedy, gdy aplikacje próbują dokonać zmian w systemie, bez korzystania z bezpiecznego pulpitu: Tak samo jak w punkcie 2, z wyjątkiem tego, że okno dialogowe UAC pojawia się jako tradycyjne okno dialogowe zamiast w trybie bezpiecznego pulpitu. Chociaż może to być wygodne w przypadku korzystania z niektórych sterowniki graficzne utrudniające przełączanie się między pulpitami, ten tryb stanowi barierę dla aplikacji naśladujących zachowanie UAC;

Nigdy nie powiadomi: to ustawienie całkowicie wyłącza UAC.

Proces logowania w Windows 7

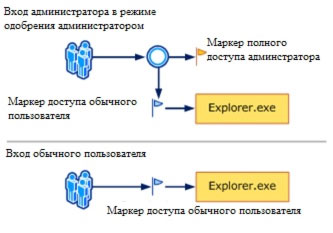

Poniższy rysunek pokazuje, w jaki sposób proces logowania administratora różni się od logowania standardowego użytkownika.

Ze względów bezpieczeństwa domyślnie dostęp do zasoby systemowe i aplikacje, użytkownicy standardowi i administratorzy są dostarczane w trybie użytkownika standardowego. Gdy użytkownik się loguje, generowany jest dla niego token dostępu. Token dostępu zawiera informacje o poziomie dostępu nadanym użytkownikowi, w tym identyfikatory zabezpieczeń (SID).

Gdy administrator loguje się, tworzone są dwa oddzielne tokeny użytkownika: standardowy token dostępu użytkownika i token pełnego dostępu administratora. Standardowy dostęp użytkownika zawiera te same informacje o użytkowniku, co token pełnego dostępu administratora, ale bez uprawnień administracyjnych i identyfikatora SID. Standardowy token dostępu użytkownika służy do uruchamiania aplikacji, które nie wykonują zadań administracyjnych. Standardowy dostęp użytkownika jest używany tylko do wyświetlania pulpitu (explorer.exe). Explorer.exe jest procesem nadrzędnym, z którego użytkownik może uruchamiać inne procesy dziedziczone przez jego token dostępu. W rezultacie wszystkie aplikacje działają jako zwykły użytkownik, chyba że aplikacja wymaga korzystania z dostępu administracyjnego.

Użytkownik będący członkiem grupy Administratorzy może się zalogować, aby przeglądać sieć i czytać wiadomości E-mail podczas korzystania ze standardowego tokena dostępu użytkownika. Gdy administrator musi wykonać zadanie, które wymaga posiadania tokena użytkownika administracyjnego, system Windows 7 automatycznie wyświetli powiadomienie, aby użyć praw administratora. To powiadomienie nazywa się monitem o poświadczenia, a jego zachowanie można skonfigurować za pomocą przystawki Zasady zabezpieczeń lokalnych (Secpol.msc) lub zasad grupy.

Każda aplikacja, która wymaga tokena dostępu administratora, musi być uruchamiana za zgodą administratora. Wyjątkiem jest relacja między procesami nadrzędnymi i podrzędnymi. Procesy podrzędne dziedziczą token dostępu użytkownika z procesu nadrzędnego. Procesy nadrzędne i podrzędne muszą mieć ten sam poziom integracji.

Windows 7 zabezpiecza procesy, oznaczając poziomy integracji. Poziomy integracji mierzy się zaufaniem. „Wysoce” zintegrowane aplikacje to aplikacje, które wykonują zadania, które mogą modyfikować dane systemowe. A aplikacje z „niską” integracją uruchamiają zadania, które mogą potencjalnie siać spustoszenie w systemie operacyjnym. Aplikacje z więcej niski poziom integracje nie mogą zmieniać danych w wysoce zintegrowanych aplikacjach.

Gdy użytkownik standardowy próbuje uruchomić aplikację wymagającą tokenu dostępu administratora, funkcja UAC wymaga od użytkownika podania poświadczeń administratora.

Doświadczenie użytkownika UAC

Gdy kontrola konta użytkownika jest włączona, wrażenia użytkownika różnią się od środowiska administratora w trybie zatwierdzania przez administratora. Istnieje jeszcze bezpieczniejsza metoda logowania do systemu Windows 7 - utworzenie konta podstawowego ze standardowymi prawami użytkownika. Praca jako standardowy użytkownik pozwala zmaksymalizować bezpieczeństwo. Dzięki wbudowanemu komponentowi uprawnień UAC, standardowi użytkownicy mogą łatwo wykonywać zadania administracyjne, wprowadzając poświadczenia konta administratora lokalnego.

Alternatywną opcją uruchamiania aplikacji jako zwykły użytkownik jest uruchamianie aplikacji z podwyższonymi uprawnieniami administratora. Dzięki wbudowanemu komponentowi poświadczeń UAC członkowie lokalnej grupy Administratorzy mogą łatwo wykonywać zadania administracyjne, dostarczając dane zatwierdzające. Domyślnie wbudowany składnik poświadczeń konta administratora w trybie zatwierdzania jest nazywany monitem o zgodę. Monit o poświadczenia UAC można skonfigurować za pomocą przystawki Zasady zabezpieczeń lokalnych (Secpol.msc) lub zasad grupy.

Po włączeniu kontroli konta użytkownika system Windows 7 prosi o zgodę lub dane logowania lokalny administrator, przed uruchomieniem programu lub zadania wymagającego tokenu pełnego dostępu administratora. To żądanie nie gwarantuje, że oprogramowanie szpiegujące można zainstalować w trybie cichym.

Monit o zgodę jest wyświetlany, gdy użytkownik próbuje wykonać zadanie wymagające tokenu dostępu administratora. Poniżej znajduje się zrzut ekranu prośby o zgodę UAC.

Monit o poświadczenia jest wyświetlany, gdy standardowy użytkownik próbuje uruchomić zadanie wymagające tokenu dostępu administratora. Ten monit dla standardowego użytkownika można skonfigurować za pomocą przystawki Zasady zabezpieczeń lokalnych (Secpol.msc) lub zasad grupy. Monitowanie o poświadczenia można również skonfigurować dla administratorów, zmieniając zasadę UAC: Zachowanie monitu o podniesienie uprawnień dla administratorów w trybie zatwierdzania przez administratora na Monit o zmianę poświadczeń.

Poniższy zrzut ekranu przedstawia przykład prośby o pozwolenie UAC.

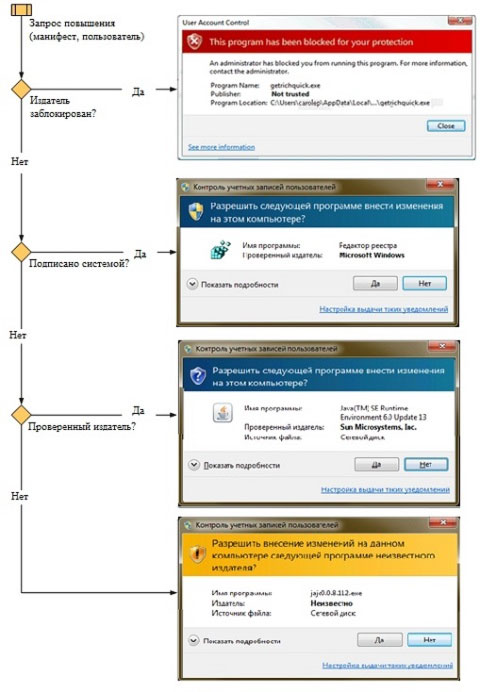

Żądania podwyższenia poziomu kontroli konta użytkownika

Monity o podwyższenie kontroli konta użytkownika są oznaczone kolorami dla określonych aplikacji, co umożliwia natychmiastową identyfikację potencjalnego zagrożenia bezpieczeństwa. Gdy aplikacja próbuje uruchomić z tokenem pełnego dostępu administratora, system Windows 7 najpierw analizuje plik wykonywalny, aby określić wydawcę. Przede wszystkim aplikacje są podzielone na 3 kategorie wydawców wykonywalnych: Windows 7, wydawca zweryfikowany (podpisany), wydawca niezweryfikowany (niepodpisany). Poniższy obraz pokazuje, w jaki sposób system Windows 7 określa kolor monitu o promocję, który ma być wyświetlany użytkownikowi.

Żądania dotyczące wysokości są oznaczone kolorami w następujący sposób:

Ikona tarczy jest wyświetlana na czerwonym tle: aplikacja jest zablokowana przez zasady grupy lub zablokowana z powodu nieznanego wydawcy.

Ikona złotej tarczy jest wyświetlana na niebieskim tle: aplikacja jest administracyjna Aplikacja Windows 7, na przykład „Panel sterowania”.

Ikona niebieskiej tarczy jest wyświetlana na niebieskim tle, aby wskazać, że aplikacja jest podpisana i zaufana na komputerze lokalnym.

Wyświetlane na żółtym tle żółta ikona Osłona: aplikacja nie jest podpisana lub jest podpisana, ale nie jest zaufana na komputerze lokalnym.

Żądania dotyczące wysokości używają tego samego kodowania kolorami, co okna dialogowe w systemie Windows Internet Explorer 8.

ikona tarczy

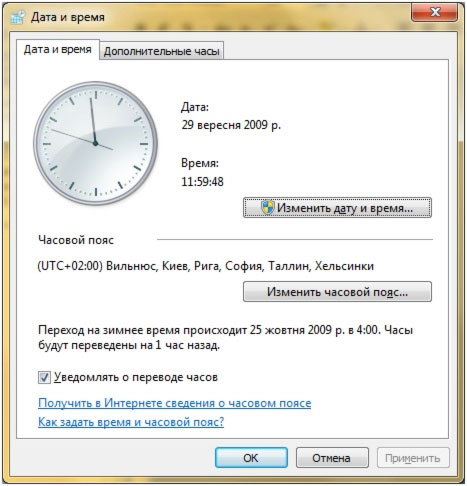

Niektóre elementy Panelu sterowania, takie jak data i godzina, zawierają kombinację operacji administratora i zwykłych operacji użytkownika. Zwykli użytkownicy mogą zobaczyć godzinę i zmienić strefę czasową, do zmiany daty i godziny systemowej wymagany jest token pełnego dostępu administratora. Poniżej znajduje się zrzut ekranu okna dialogowego „Data i godzina” panelu sterowania.

Ikona tarczy na przycisku „Zmień datę i godzinę” wskazuje, że ten proces wymaga tokenu pełnego dostępu administratora i wyświetli monit o podniesienie kontroli konta użytkownika.

Zabezpieczenie wniosku o podwyższenie wysokości

Proces podnoszenia uprawnień zapewnia bezpośrednie monity o ochronę pulpitu. Monity o zgodę i poświadczenia są domyślnie wyświetlane w systemie Windows 7 w celu zapewnienia bezpieczeństwa systemu. Tylko procesy systemowe mogą mieć pełny dostęp do bezpiecznej przestrzeni roboczej. Aby osiągnąć wyższy poziom bezpieczeństwa, zaleca się włączenie Zasady grupy Kontrola konta użytkownika: Przełącz się na bezpieczny pulpit po wyświetleniu monitu o podniesienie uprawnień.

Gdy pliki wykonywalne proszą o podniesienie poziomu, interaktywny pulpit, zwany również pulpitem, przełącza się na bezpieczny pulpit. Bezpieczny pulpit przyciemnia pulpit użytkownika i wyświetla monit o podniesienie uprawnień, w którym użytkownik musi podjąć decyzję, aby kontynuować zadanie. Gdy użytkownik kliknie przycisk „Tak” lub „Nie”, pulpit przełączy się z powrotem na pulpit użytkownika.

Złośliwe oprogramowanie może imitować bezpieczny pulpit, ale z włączoną kontrolą konta użytkownika: Zachowanie związane z monitowaniem administratorów o podwyższenie uprawnień w trybie zatwierdzania przez administratora ustawionym na „Poproś o zgodę” złośliwe oprogramowanie nie będzie mógł uzyskać podwyższonych uprawnień, nawet jeśli użytkownik kliknie przycisk „Tak”. Jeśli ustawienie zasad jest ustawione na „Zażądaj poświadczeń”, złośliwe oprogramowanie może zbierać poświadczenia użytkownika.

Dość często zdarzają się sytuacje, gdy z jednego komputera korzysta kilka osób. Może to wymagać zezwolenia niektórym użytkownikom na jedną rzecz, a innym na inną. Na przykład możesz zezwolić niektórym użytkownikom na instalowanie programów na komputerze, a innym nie zezwalać. Ponadto możesz zezwolić niektórym użytkownikom na korzystanie z programu lub pliku, a innym zabronić. I wreszcie, możesz upewnić się, że każdy użytkownik komputera ma własne ustawienia i projekt pulpitu, okien i ogólnie systemu Windows.

Aby to wszystko było możliwe, konieczne jest zarejestrowanie każdego z zamierzonych użytkowników w systemie - utworzenie dla niego konta. To jak dowód osobisty w HR.

Po uruchomieniu systemu okno powitalne wyświetla listę zarejestrowanych użytkowników, którzy mogą zalogować się do systemu. Aby kontynuować pracę, musisz określić, jako użytkownik będziesz pracować i wprowadzić odpowiednie hasło. Następnie system w końcu się uruchomi, biorąc pod uwagę indywidualne ustawienia użytkownika.

Utwórz konto

Aby utworzyć nowe konto, przejdź do Panelu sterowania (Start Panel sterowania) i kliknij ikonę

Konta użytkowników. W efekcie na ekranie pojawi się okno dialogowe o tej samej nazwie (patrz rys. 5.1), w którym możesz wykonać różne operacje na własnym koncie, w ramach którego pracujesz w systemie w ten moment. Dowiemy się, jak edytować konta w następnej sekcji, ale na razie dowiedzmy się, jak tworzone jest nowe konto.

Ryż. 5.1. Okno dialogowe Konta użytkowników

Następnie przejdź do innego okna pokazanego na ryc. 5.2. To okno jest najbardziej ogólne i pozwala przejść do edycji nie tylko swojego konta, ale także innych kont. Jednak teraz interesuje nas link Utwórz konto. Kliknij go myszą. Pierwszą rzeczą, którą musisz określić, jest typ tworzonego konta, czyli prawa dostępu, które będzie musiał posiadać właściciel tworzonego konta (rys. 5.3). Możliwe są dwie wartości:

Ryż. 5.2. Istniejące konta w systemie

Administrator – w tym przypadku użytkownik posiadający to konto będzie miał uprawnienia administratora. Będzie miał pełną kontrolę nad zasobami systemu i będzie mógł zmieniać dowolne ustawienia i wykonywać wszystkie możliwe czynności.

Normalny dostęp - w tym przypadku prawa użytkownika, który jest właścicielem tego konta, zostaną znacznie ograniczone. Nie będzie miał dostępu do głównych ustawień systemu i nie będzie mógł korzystać z niektórych programów. Ponadto nie będzie mógł zainstalować większości programów.

Dodatkowo w polu powyżej musisz wpisać nazwę nowego konta. Aby utworzyć konto, kliknij przycisk Utwórz konto. Następnie konto zostanie utworzone i pojawi się w oknie Konta użytkowników (rys. 5.3).

![]()

Ryż. 5.3. Zakładanie nowego konta - ustaw prawa dostępu i nazwę

Pozostaje teraz skonfigurować go (domyślnie nie ma własnego hasła).

Zakładanie i edytowanie konta

Aby założyć konto, należy je najpierw kliknąć w oknie Konta użytkowników (rys. 5.2). Następnie zobaczysz listę możliwe ustawienia oraz operacje, które można wykonać za pomocą tego konta (rys. 5.4):

Zmiana imienia.

Utwórz hasło (lub Zmień hasło).

Zmień rysunek.

Zmień typ konta.

Usunięcie konta.

Ustawianie kontroli rodzicielskiej

Ryż. 5.4. Edycja konta

Ustaw hasło do konta

W przyszłości możesz wykonać dowolną z tych czynności, ale zaraz po utworzeniu nowego konta musisz przede wszystkim ustawić dla niego hasło. Dlatego kliknij link Utwórz hasło i w wyświetlonym oknie (ryc. 5.5) dwukrotnie wpisz hasło, a na dole - sugestywną podpowiedź. Nie możesz jednak wprowadzić podpowiedzi.

Po zakończeniu kliknij przycisk Utwórz hasło.

Zmiana obrazu konta

Przydatna może być zmiana obrazu służącego do identyfikacji konta. W tym celu po wybraniu konta w oknie Konta użytkowników (rys. 5.2) kliknij link Zmień zdjęcie.

Ryż. 5.5.Stwórz hasło

Ryż. 5.6. Zapytać Nowe zdjęcia dla konta

W wyniku tych „super skomplikowanych” działań na ekranie pojawi się zestaw rysunków, które można przypisać do konta (rys. 5.6). Wybierz ten, który Ci się podoba i kliknij przycisk Zmień zdjęcie. Jeśli żaden z oferowanych standardowych rysunków Cię nie uwiódł, możesz określić swój rysunek. Aby to zrobić, kliknij link Wyszukaj inne zdjęcia i określ, którego zdjęcia chcesz użyć.

Usuwanie konta

Aby usunąć konto, najpierw wybierz je w oknie Konta użytkowników (rys. 5.2), a następnie kliknij odnośnik Usuń konto w oknie właściwości konta (patrz rys. 5.4). Następnie zostaniesz zapytany, czy chcesz zapisać osobiste pliki należące do użytkownika z usuwanym kontem (rys. 5.7). Jeśli wyrazisz zgodę na usunięcie, foldery Dokumenty, Obrazy itp. zostaną usunięte, co oznacza wszystko, co zostało umieszczone w tych folderach, gdy użytkownik z tym kontem pracował na komputerze.

Ryż. 5.7. Usuwanie konta

Co to jest konto użytkownika? Jakie są rodzaje kont i jak są konfigurowane? O tym i o zaletach połączenia konta rekordy firmy Microsoft w Windows 7 powiemy w tym artykule.

Konta w systemie operacyjnym Windows to standardowa funkcjonalność, która ma na celu zapewnienie wygodnej pracy kilku użytkownikom jednego komputera.

Konto osobiste to rodzaj osobistej przestrzeni osoby, w której może najwygodniej organizować pracę z ustawieniami systemu, plikami i programami w ramach uprawnień typu konta, nie zakłócając w ten sposób dokładnie tego samego procesu pracy z komputerem na innym użytkownik.

Czyli w ramach osobnego wpisu każdy z użytkowników może wybrać motyw dla siebie, ustawić położenie ikon na pulpicie, ustawić położenie kafelków na ekranie głównym (w przypadku Windows 8.1), skonfigurować przeglądarkę, odtwarzacze multimedialne lub aplikacje społecznościowe. Jeśli różni użytkownicy komputerów mają sekrety od siebie, mogą chronić swoje konta hasłem.

Jakie są rodzaje kont?

Administrator- rodzaj tego konta przeznaczony jest dla Użytkowników, którzy mają prawo do dokonywania zmian w działaniu systemu operacyjnego (poprzez swoje indywidualne działania lub za pomocą oprogramowania). Administratorzy mają dostęp do wszystkich plików na komputerze, do wszystkich usługi systemowe i zainstalowanych programów, a także do wszystkich dostępnych rachunki systemy.

Jest to pierwsze konto, które pojawia się po zainstalowaniu systemu Windows. Rachunek Administrator w organizacjach jest wykorzystywany co do zasady wyłącznie przez informatyków do obsługi komputera i podejmowania środków bezpieczeństwa, aby nie ujawnić tajemnic handlowych, podczas gdy pracownik korzystający z powierzonego mu komputera wykonuje swoje obowiązki przy użyciu standardowego konta użytkownika. Często informatycy, na polecenie kierownictwa, wykorzystują konto administratora do blokowania komputerów pracowników organizacji gier lub możliwości odwiedzin portale społecznościowe aby nie wykorzystywali czasu pracy na rozrywkę.

Standard to spersonalizowane konto użytkownika, które zapewnia pełne korzystanie z komputera, z wyjątkiem możliwości dokonywania zmian w system operacyjny, zmień niektóre ustawienia lub usuń ważne pliki. Użytkownik może nazwać takie konto własnym imieniem, ustawić swoje zdjęcie jako awatar, a także zabezpieczyć rekord hasłem.

Użytkownicy komputerów domowych i laptopów często korzystają z jednego konta administratora, nie podejrzewając nawet, że można utworzyć różne konta dla poszczególnych członków rodziny. Tylko kilku użytkowników tworzy komputer domowy w przypadku dzieci oddzielne konta z pewnymi ograniczeniami - na przykład korzystanie z wyłącznika czasowego, jeśli upłynął czas dozwolony przez rodziców na pracę z komputerem, lub z ograniczeniami dostępu do stron szkodliwych dla dzieci. Lepiej jest również utworzyć osobne standardowe konto, jeśli ufasz swojemu komputerowi osobie dorosłej, ale niedoświadczony użytkownik. Minimalizuje to ryzyko wprowadzenia niepożądanych zmian w systemie.

Księga gości To nie jest konto spersonalizowane. Jest to najbardziej ograniczona funkcjonalność i zapewnia tymczasową pracę użytkownika z komputerem. Możesz przenieść komputer na konto gościa, jeśli obcy poprosili Cię o jego użycie - goście, którzy przybyli z okazji święta lub mili pracownicy z sąsiedniego działu organizacji. Będą mogli surfować po Internecie, z niektórymi pracować zainstalowany program, obejrzyj film lub posłuchaj muzyki. I nic więcej - goście nie będą mogli niczego instalować ani usuwać bez Twojej wiedzy.

Gdzie znajdują się ustawienia konta systemowego?

Zmień ustawienia istniejący rekord, możesz utworzyć nowy lub usunąć nieużywany w przypadku systemu Windows 7 za pomocą menu Start. Musisz przejść do sekcji „Konta użytkowników i bezpieczeństwo rodzinne” na pulpicie nawigacyjnym.

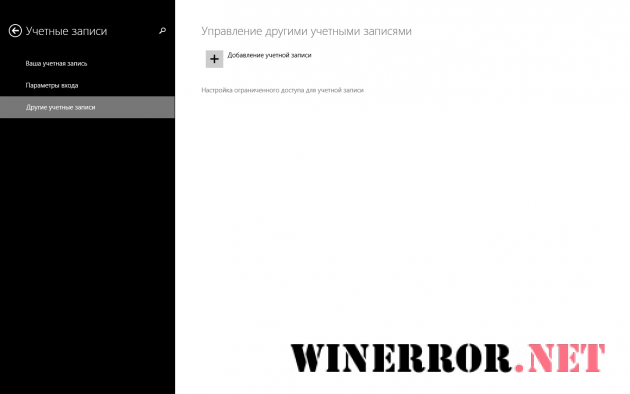

Jeśli masz zainstalowany system Windows 8 / 8.1, możesz skorzystać z nowego interfejsu: musisz wywołać panel podręczny po prawej stronie, wybierz „Ustawienia”, a następnie - „Zmień ustawienia komputera - Konta”.

Korzyści z konta Windows 8.1

W poprzednie wersje System operacyjny Windows – do 7. miejsca włącznie – połączenie z kontem Microsoft nie było tak ciasne. Podczas instalacji systemu zostaniesz poproszony o zarejestrowanie się w zasobach internetowych giganta oprogramowania, ale możesz pominąć ten krok i kontynuować instalację systemu na lokalnym koncie komputera. Jednocześnie brak konta Microsoft do pełnoprawnej pracy z Systemy Windows XP, Vista czy 7 nie zrobią wielkiej różnicy.

W systemie Windows 8 i jego ewolucyjnym następcy, wersji 8.1, można w zasadzie również pominąć etap rejestracji lub logowania się do istniejącego konta Microsoft. Ale w przyszłości, używając tylko konta komputera lokalnego, nie będziesz mógł aktywnie korzystać z funkcjonalności interfejsu Metro. Będziesz potrzebować konta Microsoft do pracy z niektórymi zwykłymi aplikacjami Metro (Poczta, Kalendarz, Ludzie, Wiadomości) i sklepem Windows 8/8.1.

Jeśli krok połączenia z kontem Microsoft zostanie pominięty, gdy Instalacja systemu Windows 8/8.1, możesz do niego wrócić w dowolnym momencie. Aby to zrobić, musisz przejść do wspomnianej wcześniej ścieżki ustawień Metro "Ustawienia - Zmień ustawienia komputera - Konta".

Jakie są zalety połączenia konta Microsoft w systemie Windows 8/8.1?

Jednokrotne logowanie do usług online firmy Microsoft

Konto Microsoft to pojedynczy klucz do korzystania z zasobów internetowych giganta oprogramowania, w tym: usługi pocztowej Outlook.Com, magazyn w chmurze OneDrive, mobilna usługa systemu operacyjnego Telefon Windows, obsługa gier i multimediów Xbox Live. I oczywiście wspomniany już sklep z aplikacjami Metro na Windows 8/8.1. Aby założyć konto Microsoft, potrzebujesz e-maila skrzynka pocztowa, który będzie loginem do wprowadzenia w przyszłości.

Synchronizacja danych i Ustawienia systemu Windows 8/8.1

Podczas ponownej instalacji lub używania tego systemu na innym urządzeniu, połączenie konta Microsoft i synchronizacja danych daje wcześniej skonfigurowany system - z opcjami aktualizacji, z ustawienia sieci, z wybranym motywem, z ustawieniami języka itp.

Zbiorcze instalowanie aplikacji ze Sklepu Windows

Oprócz synchronizowania niektórych zwykłych aplikacji, w Sklep Windows osobna sekcja „Konto” wyświetli listę aplikacji, które wcześniej zainstalowałeś. Z tej listy możesz wybrać wszystkie lub część z nich i aktywować ich instalację wsadową na swoim komputerze. Biorąc pod uwagę, że aplikacje instalują się szybko, możesz bardzo szybko przywrócić pożądany stan.