Czasami istnieje potrzeba przejścia z jednego komputera na drugi, aby nie tylko przeglądać dane, ale także wykonywać pewne czynności. SSH jest idealny do takich zadań, zwłaszcza w Ubuntu. Pozwala na bezpieczne połączenie serwera i klienta, a jednocześnie instalacja i konfiguracja nie zajmie dużo czasu, jeśli będziesz postępować zgodnie z instrukcjami.

Przyjrzyjmy się bliżej końcówce polecenia. Jest dwukropek, a po nim katalog. Możesz także skopiować plik z serwera na swój komputer. Spójrzmy na przykład. Kropka na końcu oznacza bieżący katalog lokalny. Oprócz pojedynczej kropki możesz również wprowadzić podwójną kropkę, która jest katalogiem nadrzędnym bieżącego katalogu. Prawdopodobnie już zgadłeś, że następujące polecenie kopiuje plik z serwera na inny serwer.

Należy pamiętać, że w celu wykonania powyższego polecenia serwery muszą mieć możliwość połączenia się ze sobą, ponieważ dane będą przesyłane bezpośrednio między nimi. Jeśli serwery w jakiś sposób nie mogą się ze sobą połączyć, nie będziesz w stanie niczego skopiować. W takim przypadku najpierw skopiuj pliki na swój komputer, a następnie na inny host. Lub udostępnij sobie serwery.

Jak zainstalować serwer w Ubuntu

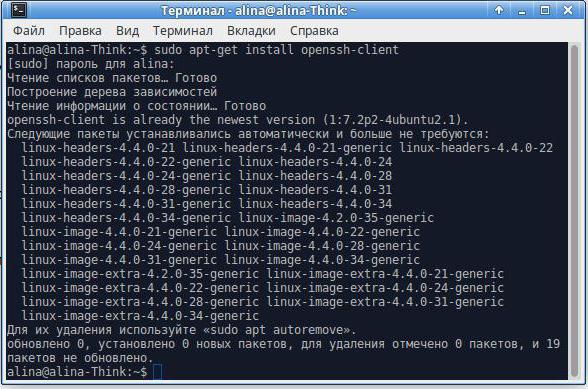

Faktem jest, że domyślnie w eksploatacji System Ubuntu klient jest już zainstalowany. Dlatego najważniejsze jest zainstalowanie programu serwera OpenSSH na komputerze i jego późniejsza konfiguracja. Aby zainstalować serwer, otwórz terminal i wpisz wiersz: sudo apt-get install openssh-server. Ubuntu poprosi Cię o hasło - potwierdź je. Po zakończeniu instalacji pojawi się komunikat informujący o pomyślnej instalacji. W rezultacie zostanie zainstalowany serwer OpenSSH. Ten program jest w Dystrybucje Ubuntu domyślnie, ponieważ serwer OpenSSH jest bardzo popularny wśród użytkowników tego systemu operacyjnego.

Oczekujesz, że specyfikacja portu zostanie wykonana w ten sposób. Pojawi się komunikat o błędzie podobny do tego. Więc następujące polecenie będzie działać. W ten sposób możesz skopiować wszystkie pliki w zdalnym katalogu. Oba działają również podczas kopiowania na serwer lub kopiowania między serwerem a innym serwerem.

Gdy znajdziesz się we właściwym katalogu, możesz uzyskać pełną ścieżkę za pomocą tego polecenia. Oszczędza dużo zapamiętywania i pisania! Możesz także ograniczyć przepustowość, którą można wykorzystać do kopiowania. Jest to bardzo przydatne, jeśli chcesz skopiować ogromne ilości danych bez cierpienia z powodu powolnego internetu przez długi czas. Ograniczenie przepustowości jest realizowane w następujący sposób.

konfiguracja serwera ssh w ubuntu

Teraz najważniejszą rzeczą jest to, że musisz poprawnie skonfigurować serwer OpenSSH przed jego włączeniem i uruchomieniem klienta przez bezpieczny protokół na hoście. Nieprawidłowe ustawienie może prowadzić do obniżenia poziomu bezpieczeństwa, a serwer może zostać zhakowany.

A do tego potrzebny jest protokół SSH, aby połączenie i transfer danych odbywały się niezawodnymi, zaszyfrowanymi kanałami, więc lepiej poświęcić trochę czasu i ustalić ustawienia.

Łączenie się z instancją z przeglądarki

Duża liczba kopii może w rzeczywistości zablokować całą sieć 10 Mb, jeśli używasz koncentratorów. Oczywiście zawsze możesz rzucić okiem na ten samouczek, jeśli czegoś zapomnisz. Dziękuję za przeczytanie i wiele nowych rzeczy z nową wiedzą! Jeśli chcesz skorzystać z przykładów wiersza poleceń w tym samouczku: Zainstaluj.

Łączenie się z instancją za pomocą wiersza poleceń

Przejdź do listy swoich instancji. . Nasze zasady witryny. Otwórz także terminal i wpisz następujące polecenie.

Sposób działania serwera jest opisany w konfiguracji pliku konfiguracyjnego. W szczególności określa wymagania, które klient musi spełnić, aby przejść przez ochronę SSH. Najpierw musisz zdecydować, przez którego użytkownika będziesz zarządzać systemem. Domyślnym użytkownikiem jest root. Ale pozostawienie tego ustawienia jako takiego nie jest bezpieczne - użytkownik root za dużo uprawnień i możesz przypadkowo uszkodzić system, więc lepiej wyłączyć jego połączenie z serwerem.

Tak jest, jeśli zepsujesz ustawienia konfiguracji, możesz je przywrócić utworzyć kopię zapasową. Po utworzeniu kopii zapasowej będziesz musiał zmienić swoje uprawnienia. Uwaga: Dostosuj ten plik konfiguracyjny tylko wtedy, gdy wiesz, co robisz. Bez nich nie będziesz w stanie połączyć się ze swoim serwerem. Aby rozpocząć tworzenie kluczy, utwórz folder, w którym będzie przechowywany nowy klucz.

Po utworzeniu folderu zmień jego uprawnienia. Jeśli wprowadzisz słabe hasło, które można łatwo odgadnąć, będziesz narażony na ataki. Zamiast tego spróbuj utworzyć bezpieczne, łatwe do zapamiętania hasło. Po prostu wróć do komputera, z którego próbujesz się zalogować, i wprowadź to polecenie.

Musisz ponownie zainstalować inne konto użytkownika na serwerze, aby móc bezpiecznie korzystać z innego komputera przez SSH. Aby to zrobić, musisz dodać innego użytkownika zamiast roota za pomocą wiersza poleceń: adduser nazwa użytkownika. Ale to nie wystarczy - w końcu czasami będziesz potrzebować użytkownika root. Następnie ustaw dodanego użytkownika w połowie superadministratora, aby mógł tymczasowo odbierać prawa roota. Aby to zrobić, przejdź do roota i napisz następującą linię: gpasswd -a nazwa użytkownika sudo. W ten sposób dodasz nowego użytkownika do grupy użytkowników sudo, która ma najwyższy poziom dostępu.

Opis zasad działania i stosowanych aplikacji

Stamtąd zostaniesz poproszony o podanie hasła. Wymaga tylko pewnej konfiguracji sieci. Jeśli chcesz to zrobić, musisz skonfigurować przekierowanie portów na routerze. Ponieważ każdy router jest inny, będziesz musiał przeprowadzić własne badania na ten temat.

Po prostu przejdź do swojego terminala i wpisz następujące polecenie. Dzięki niemu możesz zrobić wszystko, pilot system, przenoszenie plików, a nawet uruchamianie programów z jednego komputera na drugi. Mam nadzieję, że dzięki temu przewodnikowi i Ty dowiesz się, jak wiele możesz zrobić z tym prostym narzędziem.

Jeśli planujesz utworzyć serwer publiczny przy użyciu SSH i żaden klient nie będzie miał dostępu do komputera, lepiej całkowicie usunąć użytkownika root. Jeśli masz pewność co do swoich umiejętności i nie planujesz publikować hosta, możesz uczynić klienta superadministratorem i zabezpieczyć go hasłem. Ale czasami po tym pojawia się komunikat o błędzie: odmowa dostępu. Odmowa dostępu do napisu po próbie zalogowania się na konto superużytkownika poprzez wpisanie hasła może oznaczać pewną sprzeczność w pliku konfiguracyjnym config.

Instalowanie SSH w Ubuntu

Jak widać, nazwa użytkownika jest opcjonalna, jeśli jest taka sama w obu systemach. Możesz także po prostu dodać polecenie, które działa zamiast sesji terminalowej. Lub coś bardziej skomplikowanego - zrób kopię zapasową. Jednak w przypadku szybkiego połączenia kompresja prawdopodobnie spowolni. Skąd teraz wiesz, że faktycznie jesteś połączony? odpowiedni komputer zamiast atakującego przekierowującego połączenie? Jeśli uzyskujesz dostęp do konkretnego serwera po raz pierwszy, nie znasz jeszcze tego klucza.

Stosowanie kryteriów. Dyrektywa dopasowania

Nie można uwierzytelnić „serwera” hosta. Jeśli w tym momencie ktoś złapał połączenie, masz oczywiście pecha, chyba że możesz poprosić administratora serwera o poprawny odcisk klucza hosta. Daje odcisk palca i dodatkowe informacje.

Aby wyeliminować odmowę dostępu, należy dokładnie przyjrzeć się wszystkim w ustawieniach. Najbardziej popularny przypadek, powodem pojawienia się odmowy dostępu jest aktywacja opcji autoryzacji hasła zarówno dla zwykłych użytkowników, jak i roota. Aby usunąć odmowę dostępu, zmień PermitRootLogin z tak na bez hasła. A potem napisz PermitRootLogin tak. Następnie uruchom ponownie serwer (restart usługi ssh), a komunikat o odmowie dostępu w końcu zniknie.

Interfejs zarządzania połączeniami

Jeśli ten klucz został zmieniony raz z uzasadnionych powodów, na przykład z powodu zresetowania systemu, musisz najpierw użyć odpowiedniego starszego klucza na kliencie z poleceniem. Jeśli połączenie nie odpowiada. ale ustawienia wstępne zawsze akceptowalne.

Jest to szczególnie zalecane w przypadku serwerów. Dla wygodniejszego użytkowania zdalne programy możesz także uruchomić programy panelowe odpowiedniego środowiska graficznego. Ponieważ paski programu zwykle nie mają funkcji „zamykania”, możesz np.

Kolejnym ważnym krokiem jest włączenie silnego uwierzytelniania użytkownika. Autoryzacja poprzez wprowadzenie hasła jest już przestarzałym i nieefektywnym sposobem ochrony kont. Obecnie istnieje wiele programów, za pomocą których można łamać hasła, wybierając je. Dlatego lepiej jest korzystać z uwierzytelniania klucza publicznego. Oznacza to, że lepiej jest użyć uwierzytelniania klucza publicznego i umieścić tak obok tego elementu w konfiguracji.

Teraz będziesz mógł zalogować się do systemu docelowego bez wprowadzania nazwy użytkownika. Zostały opracowane kilkadziesiąt lat temu i sprawdzają się do dziś – na wysoce dostępnych serwerach w centrach danych, a także na małym Raspberry Pi w domu. Aby to zrobić, powłoka jest dostępna we wszystkich sytuacjach, nie wymaga pulpitu graficznego, a także jest dostępna za pośrednictwem skromnego połączenia sieciowe.

Typowe kontrolki serwera

Jednym z najczęstszych zadań jest zarządzanie systemem, analizą obciążenia i awarii, jeśli usługa serwera nie działa zgodnie z oczekiwaniami. Pokazuje wszystkie komunikaty pliku dziennika jądra ze znacznikiem czasu. Patrząc na ten protokół daje następujące polecenie.

Aby zalogować się do serwera poprzez weryfikację klucza publicznego, musisz go najpierw wygenerować. W Ubuntu bardzo wygodnie jest generować klucze, ponieważ nie trzeba ich pobierać dodatkowe programy- po prostu wpisz ssh-keygen w terminalu. Następnie pojawi się komunikat z informacją o lokalizacji utworzonego klucza. Będzie on zlokalizowany w folderze .ssh. Następnie system poprosi Cię o hasło, ale zdecydowanie zaleca się pozostawienie go pustego - w przeciwnym razie będziesz wprowadzać je za każdym razem, gdy wykonujesz jakąkolwiek operację.

Zawiera również komunikaty o błędach i ostrzeżenia dla wszystkich urządzeń i sterowników. Zmniejsza liczbę błędów. Następnie odfiltrowywane są zwykłe komunikaty, takie jak dzienniki jądra służące do inicjowania urządzenia. Zawsze istnieje ryzyko, że niezaszyfrowane dane transmisyjne dostaną się w niepowołane ręce.

Refleksje i strategia zdalnego dostępu

Masz własny serwer? Aby hostować swoją witrynę, serwer poczty elektronicznej lub serwer plików dla dogodna wymiana dane? Wtedy powinieneś mieć do niego dostęp w każdej chwili z drogi. Oczywiście Twój własny serwer nie musi być całkowicie otwarty, ponieważ musisz mieć do niego dostęp. To także duża zaleta, gdy rozmawiamy o bezpieczeństwie dostępu do danych i przesyłania danych między klientem a serwerem. Z drugiej strony serwer powinien być jak najbardziej przyjazny dla użytkownika.

Następnym krokiem jest dodanie wygenerowanego klucza publicznego do listy zaufanych na serwerze. Najpierw musisz skopiować klucz publiczny. Znajduje się w pliku .pub w folderze .ssh. Skopiuj go i przejdź do serwera. Na serwerze musi również znajdować się folder .ssh. Jeśli nie istnieje, będziesz musiał sam go stworzyć. A potem używając standardu Edytor tekstu, utwórz plik autoryzowanych_kluczy. Tutaj będziesz musiał umieścić klucz publiczny. Po tym będziesz mógł wejść na serwer bez żadnego potwierdzenia. Uwierzytelnianie nastąpi automatycznie, tło co jest jednocześnie bardzo wygodne i bezpieczne.

Dlatego potrzebujemy rozwiązania, które zapewni łatwy dostęp przy maksymalnym bezpieczeństwie. Potrzebujemy też rozwiązania, abyśmy w ogóle mogli dostać się na serwer. Jeśli masz już dużą przewagę. Jeśli nie, istnieją inne rozwiązania – my je nazywamy. Ustawienie zapory.

Następnym krokiem jest umożliwienie zaporze dostępu do portu 22. Ten test jest również prosty. Ponownie, musisz ponownie uzyskać potwierdzenie, jeśli naprawdę chcesz zezwolić na to połączenie. Jeśli tak, zapora jest skonfigurowana poprawnie. W przeciwnym razie musisz najpierw zwolnić port 22 na serwerze w ustawieniach zapory.

Ogólnie rzecz biorąc, na tym kończy się konfiguracja protokołu SSH! Chyba że możesz zmienić port 22 na inny.

Klient SSH jest niezbędnym narzędziem podczas korzystania z połączenia SSH między dwoma komputerami. Jest przeznaczony do wejścia do systemu operacyjnego zdalnego komputera i wykonywania w nim poleceń. Klient jest instalowany na lokalnym komputerze użytkownika. Musi zostać uwierzytelniony na serwerze, a dopiero po tym usługa zostanie uruchomiona. Klient może być zaimplementowany do pracy w terminalu lub posiadać graficzny interfejs konfiguracyjny.

Bądź: w końcu dzięki popularnemu programowi zdalnej obsługi definiujesz również firmę zewnętrzną oprogramowanie między połączeniem. Korzyści: Masz pełną kontrolę nad swoim komputerem. Wada: sterowanie komputerem jest początkowo możliwe tylko za pomocą poleceń powłoki.

Zrób to samo dla wszystkich innych portów, które chcesz udostępnić. Ma to tę zaletę, że możesz sterować komputerem tak, jakbyś siedział tuż przed nim. Serwer WWW jest dostępny jako GUI w piaskownicy. Jednak wszystkie niezbędne operacje na plikach, takie jak tworzenie plików, edycja, kopiowanie itp. Można to zrobić przez wiersz poleceń. Jest darmowy, daje mi wolność, jest łatwy w użyciu i wciąż bardzo wydajny. Działa bardzo uniwersalnie na prawie każdy problem.

Co to jest SSH?

SSH (Secure Shell) dosłownie tłumaczy się jako „bezpieczna powłoka”. W korzystaniu z SSH - to jest za pomocą którego bezpieczne zarządzanie system operacyjny zdalnego hosta w sieci. Zapewnia bezpieczne połączenie, uwierzytelnianie i przesyłanie danych z jednego hosta do drugiego poprzez szyfrowanie przechodzącego przez niego ruchu.

Czasami nie potrzebujesz interaktywnej sesji na komputer zdalny, chcesz tylko uruchomić jedno polecenie. Działa też inaczej. Czasami nie wystarczy skopiować pliki z jednego komputera na drugi. Aby ustawić zdalny katalog na lokalny system plików bardzo przydatne, gdy chcesz edytować zdalne pliki za pomocą lokalnych programów. dobry przykład będzie działać na stronie internetowej na zdalnym serwerze. To tak, jakby akta leżały na złamanej płycie.

Minimalne wymagane polecenia

Po zainstalowaniu możesz zacząć z niego korzystać. Teraz możesz użyć program lokalny do edycji usunięte pliki. Po zakończeniu możesz ponownie usunąć konsolę. Kierownictwo firm, faszystowskie rządy, kafejki internetowe i inne nieprzyjazne zasady, instytucje i miejsca mogą utrudniać bezpieczny i prywatny dostęp do Internetu. Zapory sieciowe i serwery proxy mogą blokować interesujące strony internetowe, logować się w dowolnym miejscu, uruchamiać ataki typu man-in-the-middle lub po prostu powodować nudności.

Pozwala tworzyć szyfrowane tunele do bezpiecznej transmisji innych protokoły sieciowe w poprzek niezabezpieczona sieć na przykład Internet. Jest często używany do przekierowywania portów na jednym komputerze do portów na innym.

SSH został założony przez Tatu Ylönena z Finlandii w 1995 roku, który przyjął go jako bardziej prywatny protokół. Ta wersja nosiła nazwę SSH-1. Na ten moment praktycznie nigdy nie używany.

Oferuje możliwość działania jako serwer proxy. Jest nawet bardzo łatwy w konfiguracji i obsłudze! Teraz musisz skonfigurować przeglądarkę tak, aby używała tego serwera proxy do łączenia się z Internetem. Chcielibyśmy otrzymać nasze e-mail w „krytycznym” środowisku. Scenariuszowe dzieciaki, głupi administratorzy i terroryści.

Łączenie z serwerem SSH

Ale nie musi tak być e-mail. Jeśli nr 5 jest czysty, odwrócone tunele nie powinny już stanowić problemu. Tworzy to zdalny punkt końcowy dla tunelu. To znacznie zwiększa szybkość przesyłania nieskompresowanych danych. Jeśli hasła są przesyłane, są one szyfrowane.

W 1996 roku opracowano ulepszoną wersję SSH-2. Jest niekompatybilny z SSH-1, bezpieczniejszy i ma rozszerzoną listę.Teraz SSH jest rozumiany jako wersja SSH-2. Od 2006 roku protokół został uznany przez IETF za standard internetowy.

Istnieją dwie główne implementacje SSH. Jeden z nich jest zastrzeżony, opracowany przez SSH Communications Security. Drugim jest OpenSSH, stworzony pod kierownictwem Theo de Raadta jako darmowa alternatywa open source dla pierwszego. Jest najbardziej powszechny i wchodzi w skład większości Systemy uniksopodobne.

Tworzy to własne pary kluczy. Hasło nie powinno być zbyt długie, ponieważ zostanie przesłuchane w takim czy innym miejscu. W przeciwnym razie inny teatr jest bezużyteczny. Klient lokalny następnie prosi o hasło „włącz” przechowywany klucz prywatny.

Jeśli oba klucze pasują, serwer jest przekonany, że należymy do tych, którym należy przyznać dostęp. Ten agent prześle hasło, może aktywować klucz prywatny i odpowiedzieć na wszystkie pytania dotyczące tego serwera proxy w przyszłości. Ale problemy pozostają w przypadku zabicia innych agentów po zakończeniu sesji. Teraz może się zdarzyć, że nadal nie działa bez hasła, co można sprawdzić?

Co to jest klient SSH i serwer SSH

Połączenie SSH jest realizowane przy użyciu dwóch głównych komponentów: klienta i serwera.

W prostych słowach użytkownik poprzez klienta, który jest zainstalowany na komputerze lokalnym, uzyskuje dostęp do zdalnej maszyny (serwera). Warto zauważyć, że klient może być zaimplementowany z powłoką graficzną (jako aplikacja desktopowa) oraz do pracy w terminalu (konsoli).

Serwer SSH nasłuchuje połączeń sieciowych klienta i po otrzymaniu żądania połączenia wykonuje niezbędne czynności w celu autoryzacji. Po pomyślnym uruchomieniu uruchamia usługę zainstalowaną dla klienta zdalnego.

Bezpieczny dostęp jest zorganizowany przy użyciu procedury uwierzytelniania przy użyciu szyfrowania asymetrycznego z kluczem publicznym przy pierwszym połączeniu. Następnie stosowane jest szyfrowanie symetryczne.

Standard SSH obejmuje trzy protokoły:

- Protokół warstwy transportowej - gwarantuje uwierzytelnianie, poufność i integralność serwera. Zapewnia kompresję danych. Działa przez TCP/IP.

- Protokół uwierzytelniania — wykonuje uwierzytelnianie klienta dla serwera. Działa na wierzchu warstwy protokołu transportowego.

- Protokół połączenia - reprezentuje kanał zaszyfrowany jako kanał multipleksowany z kilku kanałów logicznych używanych do różnych usług. Działa na szczycie kanału uwierzytelniania.

Zwiększenie bezpieczeństwa jest gwarantowane przez uwierzytelnianie klienta do serwera, do którego uzyskuje dostęp klient ssh oraz uwierzytelnianie serwera przez klienta. Obie strony są uwierzytelnione.

Klient wysyła żądanie przy pierwszym ustawieniu bezpieczne połączenie poziom transportu. Drugie żądanie jest wysyłane po zakończeniu uwierzytelniania klienta SSH.

Implementacja OpenSSH

OpenSSH to implementacja open source zespołu OpenBSD. Jest to najpopularniejsza wersja ze względu na darmową dystrybucję.

Pakiet OpenSSH zawiera zestaw takich narzędzi:

- SSHD - strona serwera.

- SSH to strona klienta.

- SCP to narzędzie do bezpiecznego kopiowania plików.

- SSH-keygen - generuje klucze publiczne (RSA, DSA i inne) dla komputerów i użytkowników.

- SSH-keyscan - zbiera klucze publiczne w sieci.

- SSH-agent - przechowuje prywatne klucze RSA do późniejszej autoryzacji za pomocą kluczy publicznych.

- ssh-add - Dodaje nowe klucze prywatne do agenta SSH.

- Serwer SFTP - serwer SFTP.

- SFTP to narzędzie do bezpiecznego kopiowania plików przez FTP.

OpenSSH jest dołączony do większości systemów uniksopodobnych. Najczęściej spotykane to Linux, Open (Free, Net) BSD, Solaris, HP-UX, Irix, MacOS X i inne.

Trwają aktywne prace nad wdrożeniem OpenSSH dla Windowsa który jest dostępny do pobrania na stronie internetowej. Pozwala w systemach z rodziny Windows mieć klienta SSH do połączenia. OpenSSH dla Windows jest dołączony do CygWin.

Największą popularnością wśród użytkowników cieszą się dystrybucje oparte na jądrze Linux. Poniżej wszystkie przykłady użycia SSH zostaną przyjęte w konfiguracji OpenSSH. Dla jasności pracy w systemie Linux zostanie skonfigurowany klient SSH dla Ubuntu, Windows i Mac OS X.

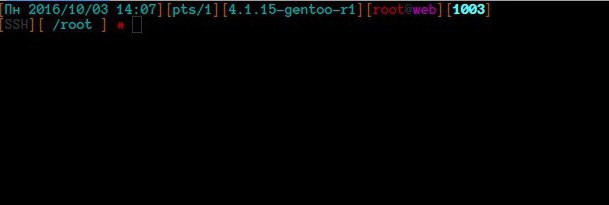

Instalowanie i konfigurowanie serwera openssh

Istnieje wiele opcji konfiguracyjnych dla serwera OpenSSH. Konfiguracja klienta musi być wykonana na podstawie konfiguracji serwera. Ta sekcja zawiera przykład serwera SSH zainstalowanego na Serwer Ubuntu wydanie. Poniższe opisy konfiguracji klienta będą wykorzystywać konfigurację tego serwera.

1. Istnieją dwa sposoby instalacji serwera OpenSSH:

1.1. Wybierz instalację pakietu OpenSSH -server natychmiast podczas wdrażania Ubuntu Server/

1.2. Pobierz i zainstaluj z repozytorium, uruchamiając polecenie:

2. Domyślne wartości konfiguracyjne serwera SSHD można wyświetlić w pliku /etc/ssh/sshd_config za pomocą polecenia:

3. Przed zmianą Ustawienia domyślne pamiętaj o utworzeniu kopii zapasowej pliku i zabezpieczeniu go przed zapisem. Odbywa się to w przypadku konieczności przywrócenia wartości domyślnej w przypadku błędu.

4. Domyślne ustawienie to 22. Ze względów bezpieczeństwa zaleca się zastąpienie go niestandardową wartością, np. 5754. Dyrektywę Port można zmienić poleceniem:

5. Zapisz plik /etc/ssh/sshd_config i uruchom ponownie SSHD:

Serwer jest zainstalowany i skonfigurowany. Teraz nasłuchuje na porcie 5754. Domyślnie dostęp może uzyskać każdy użytkownik systemu z prawami logowania. Uwierzytelnianie odbywa się za pomocą hasła lub kluczy DSA, RSA, ed25519 itp.

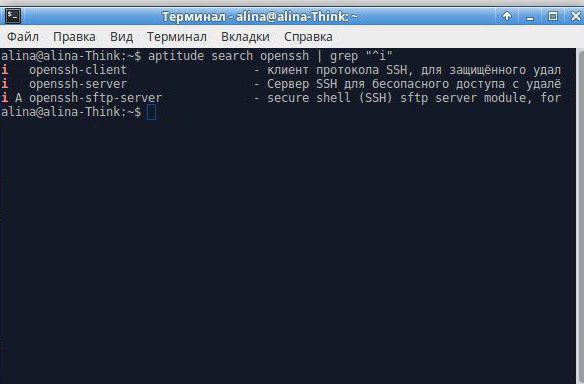

Wieloplatformowy klient OpenSSH dla terminala. Klient SSH dla Linuksa

Wcześniej mówiono, że najczęściej stosowaną implementacją protokołu SSH jest OpenSSH, który domyślnie jest dostarczany z większością zestawów. Dystrybucje Linuksa. W niektórych przypadkach OpenSSH można pobrać z repozytoriów danej dystrybucji.

W ramach pakietów klient OpenSSH jest zaimplementowany jako program SSH, uruchamiany poleceniem o tej samej nazwie. Klient jest konfigurowany i zarządzany przez terminal, nie ma GUI. Jest uważany za najprostszą i najwygodniejszą wersję.

Instalowanie i konfigurowanie klienta OpenSSH na Ubuntu

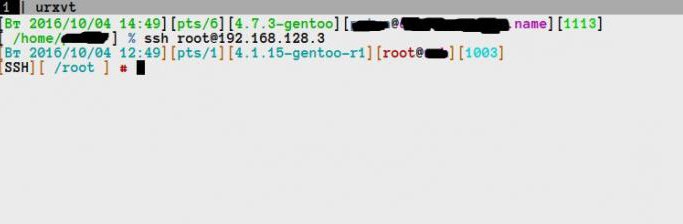

Zdalna maszyna ma zainstalowany i skonfigurowany serwer OpenSSH. Wyzwaniem jest uzyskanie do niego dostępu za pomocą lokalny komputer na którym zainstalowany jest Ubuntu.

1. Dystrybucja klienta OpenSSH nie jest domyślnie dodawana do Ubuntu, więc musisz ją zainstalować za pomocą polecenia:

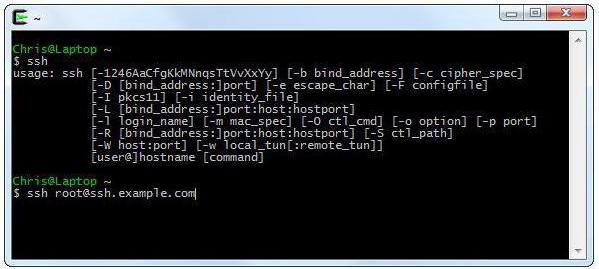

2. Po wywołaniu z terminala bez rootowania.

3. Jeśli używana jest autoryzacja hasłem użytkownika:

1) połączenie odbywa się za pomocą polecenia:

- nazwa użytkownika - nazwa rachunek na zdalnym komputerze

- host to adres IP zdalnego serwera (lub domeny, jeśli domena została oddelegowana do serwera);

2) po wpisaniu komendy należy nacisnąć Enter - zostaniesz poproszony o podanie hasła; musisz podać hasło do konta zdalnego komputera (należy być ostrożnym, ponieważ ze względów bezpieczeństwa wprowadzenie hasła nie jest w żaden sposób wyświetlane);

3) po poprawnym wpisaniu hasła pojawia się okno terminala zdalnego serwera z powitaniem; teraz możesz wykonać niezbędne polecenia.

4. Jeżeli wymagana jest autoryzacja za pomocą kluczy DSA:

1) jeśli to konieczne, możesz wygenerować publiczne i prywatne klucze SSH z klienta OpenSSH:

2) domyślnie klucz publiczny jest zapisywany w pliku /home/user/.ssh/id_dsa.pub, a klucz prywatny w /home/user/.ssh/id_dsa;

3) wygenerowany klucz publiczny należy skopiować na zdalną maszynę i dodać do autoryzacji /home/user/.ssh/authorized_keys poleceniem:

Teraz użytkownik może zostać zidentyfikowany na serwerze SSH bez wprowadzania hasła.

Instalowanie i konfigurowanie OpenSSH dla terminala Cygwin w systemie Windows

Cygwin jest instalowany poprzez uruchomienie pliku Cygwin.exe, który jest pobierany z oficjalnej strony.

Cygwin to kompilacja wielu różnych pakietów. Do pracy ze zdalnym terminalem wymagany jest tylko OpenSSH. Możesz go znaleźć, przeszukując sam Cygwin.

Po zainstalowaniu pakietu należy uruchomić Cygwin Terminal i wpisać polecenie:

Następnie naciśnij Enter. Zostaniesz poproszony o podanie hasła. Po uwierzytelnieniu terminal zdalnego serwera pojawia się z powitaniem użytkownika.

Składnia jest dokładnie taka sama jak w kliencie OpenSSH zaimplementowanym dla systemu Linux.

Wieloplatformowy klient SSH z graficznym interfejsem użytkownika PuTTY

Putty to graficzny klient SSH dla administracja zdalna, który obejmuje obsługę protokołu SSH. Program jest open source i całkowicie darmowy.

Początkowo wydany tylko dla SO Windows, ale później klient został przeniesiony do Linuksa, znajduje się w repozytoriach prawie wszystkich popularnych dystrybucji.

Aktywnie opracowany do działania w systemie Mac OS X .

Okno ustawień PuTTY wygląda tak samo we wszystkich system operacyjny. Jedyną różnicą są metody instalacji. Dlatego najpierw zostaną przedstawione metody instalacji dla trzech systemów operacyjnych, a następnie opcje konfiguracyjne PuTTY.

Instalowanie PuTTY Linux Ubuntu

1. Możesz zainstalować PuTTY za pomocą polecenia:

2. Uruchomienie odbywa się za pomocą polecenia putty z terminala lub klikając myszką z menu:

3. Otworzy się okno ustawień klienta, w którym należy ustawić parametry połączenia.

Instalowanie PuTTY dla Windows

Aby zainstalować, musisz pobrać plik putty.exe, zapisać go w dogodnym miejscu, na przykład na pulpicie. Program uruchamia się dwoma kliknięciami lewego przycisku myszy.

PuTTY to klient SSH dla komputerów Mac. Instalowanie i uruchamianie wersji GUI

W chwili pisania tego tekstu PuTTY nie został odpowiednio przeniesiony do działania w systemie Mac OS X. Pojawiły się problemy z kompilacją części odpowiedzialnej za interfejs graficzny.

Do instalacji musisz wykonać wstępne prace.

1. Zainstaluj Xcode.

Pakiet narzędzi i programów firmy Apple do tworzenia i tworzenia aplikacji dla systemu Mac OS X.

Z wersji Mac OS Lion należy zainstalować „Narzędzia wiersza poleceń dla Xcode” ze strony Apple Developer.

Po instalacji musisz zaakceptować umowę licencyjną:

2. Zainstaluj Xquartz.

Jest to implementacja serwera X.Org X Window System (X11) dla systemu Mac OS X. Wymagana dla wersji PuTTY z graficznym interfejsem użytkownika napisanej w GTK+. Możesz zainstalować z oficjalnej strony. Po instalacji wymagane jest ponowne zalogowanie.

3. Zainstaluj Homebrew.

4. Instalacja Putty odbywa się za pomocą polecenia:

Proces może zająć więcej niż pół godziny, ponieważ zainstaluje wiele zależności, takich jak Glib/GTK+/Pango/Kair.

5. Utwórz plik startowy Putty.app.

Musisz uruchomić Automator.app. W typie dokumentu wybierz „program”, w akcjach, które musisz wybrać „uruchom skrypt powłoki”, w polu wejściowym wpisz ścieżkę do pliku wykonywalnego „/user/local/bin/putty”, zapisz jako „putty .app”, określając format pliku „program” do katalogu „programy”. W razie potrzeby standardową ikonę można zastąpić.

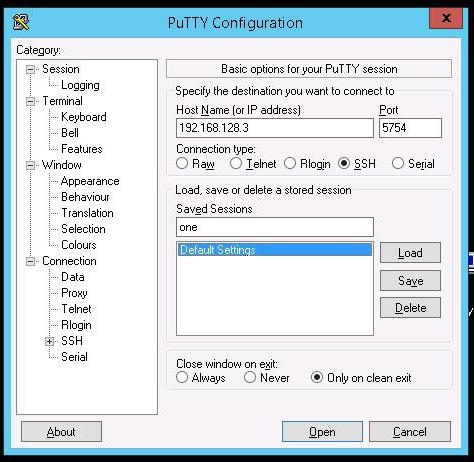

Konfigurowanie klienta SSH PuTTY

Proces ustawiania klient graficzny SSH PuTTY wygląda tak samo we wszystkich systemach operacyjnych. Wygląd nieco inny w zależności od projektu środowiska pracy.

Aby połączyć się ze zdalną maszyną przez SSH, musisz uruchomić PuTTY. W wyświetlonym oknie programu musisz ustawić parametry:

Connection Type - typ połączenia - ustawiany przez SSH.

Nazwa hosta (lub adres IP) - nazwa hosta lub adres IP - w tym miejscu wskazany jest adres IP zdalnego serwera, Nazwa domeny lub adres internetowy. W powyższym przykładzie adres IP to 192.168.128.3

Port - port nasłuchiwania - na serwerze podanym jako przykład skonfigurowany jest port 5754. Określamy go.

Po kliknięciu przycisku „Otwórz” pojawi się okno terminala, prosząc o wprowadzenie nazwy konta i hasła zdalnego komputera.

Jeśli chcesz uwierzytelnić klienta za pomocą pary kluczy, będziesz potrzebować narzędzia puttygen.exe, które działa w systemie Windows. PuTTY-Gen generuje własną parę kluczy publicznych i prywatnych.

Klucz publiczny należy dodać do serwera, jest generowany w standardzie SSH. Możesz dodać klucz w ten sam sposób, poprzez OpenSSH w terminalu lub za pomocą PuTTY, po przejściu pierwszej autoryzacji login-hasło.

Klucz prywatny jest generowany w formacie .ppk i dodawany do klienta. Po lewej stronie w drzewie musisz znaleźć SSH, rozwinąć listę, znaleźć Auth i wybrać klucz w tym parametrze w polu „Plik klucza prywatnego do uwierzytelniania”.

Po tych manipulacjach użytkownik może zostać uwierzytelniony na serwerze bez wprowadzania hasła.

Na razie PuTTY jest uważany za ogólnego klienta SSH z interfejsem graficznym. Zewnętrzni programiści Gao-Feng stworzyli klienta SSH dla Androida jako wersja mobilna Kit.

Najlepszy klient SSH

Nadal nie ma zgody co do tego, którego klienta SSH najlepiej używać. Administratorzy systemu dobierać media w oparciu o własne potrzeby.

Ogólnie użytkownicy *Unixa zwykle używają standardowego SSH z pakietu OpenSSH. Ma przejrzystą uniwersalną składnię i jest dostępny bezpośrednio z terminala. Pracować z dodatkowe narzędzia takie jak Secure File Copy (SCP) nie wymaga instalacji dodatkowego oprogramowania. Wszystko, czego potrzebujesz, jest zawarte w OpenSSH.

Miłośnicy GUI, którzy zazwyczaj pracują na salach operacyjnych Systemy Windows, użyj PuTTY. Jest uważany za najlepszego klienta SSH dla systemu Windows. Posiada cały niezbędny zestaw narzędzi do tunelowania, kopiowania plików i tak dalej, nawet jeśli wymaga to pobrania dodatkowych modułów.