Порой появляется потребность зайти с одного ПК на другой, при этом чтобы можно было не только просматривать данные, но и совершать какие-то действия. Для таких задач идеально подходит протокол SSH, особенно в Ubuntu. Он позволяет безопасно объединить сервер и клиент и при этом установка и настройка не займет у вас много времени, если действовать по инструкции.

Давайте ближе рассмотрим конец команды. Там есть двоеточие, с каталогом после него. Вы также можете скопировать файл с сервера на свой компьютер. Давайте рассмотрим пример этого. Точка в конце означает текущий локальный каталог. Помимо одной точки, вы также можете ввести двойную точку, которая является родительским каталогом текущего каталога. Вероятно, вы уже догадались, что следующая команда копирует файл с сервера на другой сервер.

Обратите внимание, что для выполнения вышеуказанной команды серверы должны иметь возможность достигать друг друга, поскольку данные будут передаваться непосредственно между ними. Если серверы каким-то образом не могут достичь друг друга, вы ничего не сможете скопировать. В этом случае сначала скопируйте файлы на свой компьютер, а затем на другой хост. Или сделать серверы доступными друг другу.

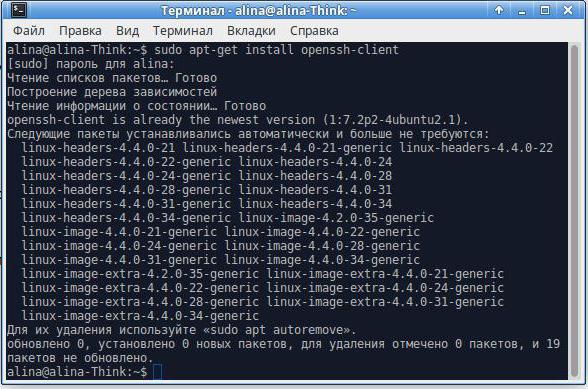

Как установить server в Ubuntu

Дело в том, что по умолчанию в операционной системе Ubuntu клиент уже установлен. Потому главное — это установка программы server OpenSSH на компьютере и ее последующая настройка. Для того, чтобы установить сервер, откройте терминал и введите строку: sudo apt-get install openssh-server. После этого Ubuntu запросит у вас пароль — подтвердите его. Когда установка будет завершена, вылетит сообщение с отчетом об успешной инсталляции. В итоге будет установлен server OpenSSH. Эта программа находится в дистрибутивах Ubuntu по умолчанию, потому server OpenSSH пользуется большой популярностью среди юзеров данной ОС.

Вы ожидаете, что указание порта должно быть выполнено следующим образом. Появится сообщение об ошибке, подобное этому. Поэтому будет работать следующая команда. Вы можете скопировать все файлы в удаленном каталоге таким образом. Оба они также работают при копировании на сервер или копировании между сервером и другим сервером.

Когда вы находитесь в правильном каталоге, вы можете получить полный путь с помощью этой команды. Это экономит много запоминания и ввода текста! Вы также можете ограничить ширину полосы пропускания, которая может использоваться при копировании. Это очень полезно, если вы хотите скопировать огромный объем данных, не долгое время страдающих от медленного интернета. Ограничение полосы пропускания осуществляется следующим образом.

Настройка server SSH в Ubuntu

Теперь самое главное — вам нужно правильно настроить server OpenSSH перед тем, как включить его и пускать клиент по защищенному протоколу на хост. Неправильная настройка может привести к понижению уровня безопасности и ваш сервер могут взломать.

А SSH протокол для того и нужен, чтобы подключение и передача данных проходили по надежным, шифрованным каналам, так что лучше потратьте немного времени и разберитесь в настройках.

Подключение к экземпляру из вашего браузера

Большое количество копий может фактически блокировать целую сеть 10 Мбит, если вы используете концентраторы. Конечно, вы всегда можете быстро взглянуть на этот учебник, если вы что-то забыли. Благодарим вас за чтение и много нового с новыми знаниями! Если вы хотите использовать примеры из командной строки в этом руководстве: Установите.

Подключение к экземпляру через командную строку

Перейдите в список своих экземпляров. . Наши правила сайта. Кроме того, откройте терминал и введите следующую команду.

То, как будет работать сервер, прописано в файле конфигураций config. В частности, в нем прописаны требования, каким должен соответствовать клиент для прохода через защиту SSH. Для начала стоит определиться с пользователем, через которого вы будете управлять системой. По умолчанию установлен пользователь root. Но оставлять эту настройку таковой небезопасно — у root пользователя слишком много прав и вы случайно можете навредить системе, потому лучше запретить его подключение к серверу.

Это так, если вы испортите настройки конфигурации, вы сможете восстановить резервную копию. После создания резервной копии вам необходимо будет изменить свои разрешения. Примечание: только настройте этот файл конфигурации, если знаете, что делаете. Без них вы не сможете подключиться к своему серверу. Чтобы начать создавать свои ключи, создайте папку, в которой будет жить ваш новый ключ.

После создания папки измените ее разрешения. Если вы вводите слабый пароль, который можно легко догадаться, вы будете открыты для атак. Вместо этого попробуйте создать безопасный, запоминающийся пароль. Просто вернитесь к машине, с которой вы пытаетесь войти в систему, и введите эту команду.

Вам нужно переустановить на сервер другой аккаунт пользователя, чтобы вы могли безопасно пользоваться другим компьютером через SSH. Для этого вам нужно будет вместо root добавить другого юзера при помощи командной строки: adduser имя_пользователя. Но и этого недостаточно — все-таки иногда вам нужен будет пользователь root. Тогда сделайте добавленного юзера наполовину суперадминистратором, чтобы он мог временно получать root права. Для этого зайдите в root и пропишите следующую строку: gpasswd -a имя_пользователя sudo. Таким образом вы добавите нового юзера в группу пользователей sudo, у которых наибольший уровень доступа.

Описание принципов работы и используемых приложений

Оттуда вам будет предложено ввести ваш пароль. Это просто требует некоторой настройки сети. Если вы хотите это сделать, вам необходимо настроить перенаправление портов для вашего маршрутизатора. Поскольку каждый маршрутизатор отличается от других, вам нужно будет провести собственное исследование по этой теме.

Просто зайдите на свой терминал и введите следующее. С его помощью вы можете сделать что угодно, например, дистанционное управление системой, перемещение файлов, даже запуск программ с одного компьютера на другой. Надеюсь, что с этим руководством вы тоже узнаете, как много вы можете сделать с помощью этого простого инструмента.

Если вы планируете при помощи SSH создать публичный сервер и на компьютер будет заходить ни один клиент, тогда лучше вообще убрать root пользователя. Если же вы уверены в своих способностях и не планируете публиковать хост, тогда можете сделать клиент суперадминистратором и защитить его паролем. Но иногда после этого появляется сообщение об ошибке: access denied. Надпись access denied после попытки зайти в аккаунт суперпользователя при помощи ввода пароля может означать какое-то противоречие в файле конфигураций config.

Установка SSH в Ubuntu

Как вы можете видеть, имя пользователя является необязательным, если оно одинаково для обеих систем. Вы также можете просто добавить команду, которая выполняется вместо сеанса терминала. Или что-то более сложное - сделайте резервную копию. Однако при быстром соединении сжатие, вероятно, замедляется. Как вы теперь знаете, что на самом деле вы подключены к правильному компьютеру, а не злоумышленник перенаправил соединение? Если вы впервые обращаетесь к определенному серверу, вы еще не знаете этот ключ.

Использование критериев. Директива Match

Невозможно установить подлинность «сервера» хоста. Если в этот момент кто-то поймал соединение, вам, конечно, не повезло, если вы не можете попросить администратора сервера указать правильный отпечаток ключа хоста. Выдает отпечаток пальца и дополнительную информацию.

Чтобы устранить access denied, вам стоит хорошенько просмотреть все ли в порядке в настройках. Самая частая причина, почему появляется access denied — это активация опции авторизации по паролю и для обычных пользователей, и для root. Чтобы убрать access denied, поменяйте PermitRootLogin вместо yes на without-password. А затем пропишите PermitRootLogin yes. Далее перезапустите сервер (service ssh restart) и сообщение access denied окончательно пропадет.

Интерфейс для управления подключением

Если этот ключ изменился один раз по законным причинам, например, поскольку система была сброшена, вы должны сначала использовать соответствующий устаревший ключ на клиенте с помощью команды. Если соединение больше не реагирует. Однако предварительные настройки всегда приемлемы.

Это особенно рекомендуется для серверов. Для более удобного использования удаленных программ также можно запускать программы панели соответствующей среды рабочего стола. Поскольку панели программ обычно не имеют «близкой» функции, вы можете, например.

Следующий важный шаг — это активация усиленной аутентификации пользователей. Авторизация путем ввода пароля — это уже устарелый и неэффективный способ защиты аккаунтов. Сейчас есть множество программ, при помощи которых можно путем подбора взломать пароли. Потому вам лучше использовать аутентификацию при помощи публичного ключа. То есть вам лучше использовать Public Key Authentication и поставить yes возле этого пункта в файле config.

Теперь вы сможете войти в целевую систему без ввода имени пользователя. Они были разработаны несколько десятилетий назад и зарекомендовали себя по сей день - на высокодоступных серверах в центрах обработки данных, а также на маленькой малиновой пи дома. Для этого оболочка доступна во всех ситуациях, не требует графического рабочего стола и также доступна через скудные сетевые подключения.

Типичные элементы управления на сервере

Одной из наиболее распространенных задач является управление анализом системы, нагрузки и отказа, если служба сервера работает не так, как ожидалось. Показывает все сообщения файлов журнала ядра с отметкой времени. Взгляд на этот протокол дает следующую команду.

Чтобы войти на сервер путем подтверждения публичного ключа, вам нужно его сначала сгенерировать. В Ubuntu очень удобно генерировать ключи, так как для этого не нужно скачивать какие-то дополнительные программы — достаточно забить в терминале ssh-keygen. После этого появится сообщение с информацией о расположении созданного ключа. Он будет находится в папке.ssh. После этого система запросит у вас пароль, но настоятельно рекомендуется оставить его пустым — иначе потом будете вводить его каждый раз при осуществлении какой-либо операции.

Это также содержит сообщения об ошибках и предупреждения для всех устройств и драйверов. Уменьшает вывод на ошибки. Затем отфильтровываются обычные сообщения, такие как журналы ядра для инициализации устройств. Всегда существует риск того, что незашифрованные данные передачи попадут в чужие руки.

Размышления и стратегия удаленного доступа

У вас есть собственный сервер? Для размещения вашего веб-сайта, почтового сервера или файлового сервера для удобного обмена данными? Тогда вы должны иметь доступ к нему в любое время с дороги. Разумеется, ваш собственный сервер не должен быть полностью открыт, потому что вы должны получить к нему доступ. Это также большое преимущество, когда речь идет о безопасности при доступе к данным и передаче данных между вашим клиентом и сервером. С другой стороны, сервер должен быть как можно более удобным.

Следующим шагом вам нужно добавить сгенерированный публичный ключ в список доверенных на сервере. Для начала вам нужно будет скопировать публичный ключ. Он находится в файле формата.pub в папке.ssh. Скопируйте его и зайдите на сервер. На сервере так же должна быть папка.ssh. Если ее нет, то придется создать самостоятельно. А после этого, используя стандартный текстовый редактор, создайте файл authorized_keys. Именно в него вам нужно будет поместить публичный ключ. После этого вы сможете заходить на сервер без какого-либо подтверждения. Аутентификация будет проходить в автоматическом, фоновом режиме, что весьма удобно и при этом безопасно.

Поэтому нам нужно решение, обеспечивающее легкий доступ с максимальной безопасностью. Нам также нужно решение, чтобы мы могли вообще добраться до сервера. Если у вас уже есть большое преимущество. Если нет, есть и другие решения - мы их называем. Настройка брандмауэра.

Следующим шагом является обеспечение доступа брандмауэра к порту 22. Этот тест также прост. Опять же, вам нужно снова получить подтверждение, если вы действительно хотите разрешить это соединение. Если это так, брандмауэр настроен правильно. В противном случае вы должны сначала освободить порт 22 на сервере в настройках брандмауэра.

В целом, на этом настройка протокола SSH заканчивается! Разве что еще можете изменить порт 22 на другой.

Клиент SSH — это необходимая утилита при использовании SSH-соединения между двумя машинами. Она предназначена для входа в операционную систему удаленного компьютера и выполнения в ней команд. Клиент устанавливается на локальную машину пользователя. Он должен пройти аутентификацию на сервере, и только после этого начинается обслуживание. Клиент может быть реализован для работы в терминале или иметь графический интерфейс настройки.

Быть: в конце концов, с популярной программой удаленного обслуживания вы также определяете стороннее программное обеспечение между соединением. Преимущество: у вас есть полный контроль над компьютером. Недостаток: управление компьютером изначально возможно только через команды оболочки.

Действуйте также для всех других портов, которые вы хотите разделить. Это имеет то преимущество, что вы можете управлять компьютером так, как будто вы сидели прямо перед ним. Веб-сервер доступен как графический интерфейс в песочнице. Однако все необходимые файловые операции, такие как создание файлов, редактирование, копирование и т.д. Могут выполняться через командную строку. Он свободен, дает мне свободу, он прост в использовании и по-прежнему очень силен. Это работает очень универсально для почти каждой проблемы.

Что такое SSH?

SSH (Secure Shell) переводится дословно как «безопасная оболочка». В использовании SSH — это с помощью которого производится безопасное управление операционной системой удаленного узла в сети. Обеспечивает защищенное соединение, аутентификацию и передачу данных с одного хоста на другой благодаря шифрованию трафика, проходящего через него.

Иногда вам не нужен интерактивный сеанс на удаленном компьютере, вы просто хотите запустить одну команду. Он также работает по-разному. Иногда недостаточно просто скопировать некоторые файлы с одного компьютера на другой. Для установки удаленного каталога в локальную файловую систему очень полезно, когда вы хотите редактировать удаленные файлы с помощью локальных программ. Хорошим примером будет работа над веб-страницей на удаленном сервере. Как будто файлы на локленой тарелке.

Минимально необходимые команды

После установки вы можете начать использовать его. Теперь вы можете использовать локальную программу для редактирования удаленных файлов. По завершении вы можете снова удалить консоль. Руководство компании, фашистские правительства, интернет-кафе и другие недружелюбные правила, учреждения и места могут затруднить безопасный и частный доступ к Интернету. Брандмауэры и прокси могут блокировать интересные веб-страницы, регистрироваться там, где вы блуждаете, запускать атаки «человек в середине» или просто генерировать тошнотворное чувство.

Он позволяет создавать шифрованные туннели для безопасной передачи других сетевых протоколов через незащищенную сеть, например, Интернет. Часто его используют для перенаправления портов одного компьютера на порты другого.

Начало SSH было положено Тату Илёненом из Финляндии в 1995 году, который задействовал его как более конфиденциальный протокол. Эта версия была названа SSH-1. На данный момент практически нигде не используется.

Он предлагает возможность работать как веб-прокси. Его даже очень легко настроить и использовать! Теперь вам нужно настроить свой браузер для использования этого прокси для подключения к Интернету. Мы хотели бы получить нашу электронную почту в «критической» среде. Сценаристские детишки, глупые админы и террористы.

Подключение к серверу SSH

Но это не обязательно должно быть электронное письмо. Если # 5 понятен, перевернутые туннели больше не должны быть проблемой. Это создает удаленную конечную точку для туннеля. Это значительно увеличивает скорость передачи несжатых данных. Если пароли передаются, они зашифровываются.

В 1996 году была разработана усовершенствованная версия SSH-2. Она несовместима с SSH-1, более защищенная и имеет расширенный список Сейчас под SSH понимается именно версия SSH-2. С 2006 года протокол признан интернет-стандартом ассоциацией IETF.

Существует две основных реализации SSH. Одна из них проприетарная, которая разрабатывается SSH Communications Security. Вторая - OpenSSH, созданная под руководством Тео де Раадта как свободная открытая альтернатива первой. Является самой распространенной и включена в поставку большинства Unix-подобных систем.

Это создает ваши собственные пары ключей. Кодовая фраза не должна быть слишком длинной, потому что она будет допрошена в тот или иной момент. В противном случае другой театр бесполезен. Затем локальный клиент просит кодовую фразу «включить» сохраненный закрытый ключ.

Если оба ключа совпадают, сервер убежден, что мы являемся одним из тех, кому должен быть предоставлен доступ. Этот агент передаст кодовую фразу, может активировать закрытый ключ и в будущем ответит на все вопросы для этого ключевого прокси. Но остаются проблемы при убийстве остальных агентов после окончания сеанса. Теперь может быть, что он по-прежнему не работает без пароля, что можно проверить?

Что такое клиент SSH и сервер SSH

Подключение по протоколу SSH реализуется с помощью двух основных компонентов: клиента и сервера.

Простыми словами, пользователь через клиент, который установлен на локальный компьютер, получает доступ к удаленной машине (серверу). Стоит отметить, что клиент может быть реализован с графической оболочкой (как дестктопное приложение), так и для работы в терминале (консоли).

Сервер SSH слушает сетевые подключения клиентов и при получении запроса на коннект производит необходимые действия для авторизации. При удачном прохождении запускает установленную для удаленного клиента службу.

Безопасный доступ организуется с помощью процедуры аутентификации с использованием асимметричного шифрования с публичным ключом при первом подключении. При последующем применяется симметричное шифрование.

Стандарт SSH включает в себя три протокола:

- Протокол транспортного уровня - гарантирует аутентификацию сервера, секретность и целостность. Обеспечивает сжатие данных. Работает поверх TCP/IP.

- Протокол аутентификации — исполняет аутентификацию клиента для сервера. Действует поверх уровня транспортного протокола.

- Протокол соединения — представляет зашифрованный канал в виде мультиплексированного канала из нескольких логических, используемых для разных служб. Работает поверх канала аутентификации.

Повышение безопасности гарантируется аутентификацией клиента для сервера, к которому обращается клиент ssh и аутентификацией сервера клиентом. Происходит аутентификация обеих сторон.

Клиент шлет запрос в первый раз, когда устанавливается безопасное соединение транспортного уровня. Второй запрос направляется после завершения аутентификации SSH-клиента.

Реализация OpenSSH

OpenSSH — это открытая реализация команды OpenBSD. Является самой распространенной версией благодаря свободному распространению.

Пакет OpenSSH включает набор таких инструментов:

- SSHD — серверная часть.

- SSH — клиентская часть.

- SCP — утилита для защищенного копирования файлов.

- SSH-keygen — генерирует открытые ключи (RSA, DSA и другие) для компьютеров и пользователей.

- SSH-keyscan — собирает публичные ключи в сети.

- SSH-agent — хранит личные RSA ключи для последующей авторизации с публичными ключами.

- SSH-add — добавляет новые личные ключи агенту SSH-agent.

- SFTP-server — SFTP сервер.

- SFTP — утилита для безопасного копирования файлов по FTP.

OpenSSH включен в поставку из коробки для большинства Unix-подобных систем. Самые распространенными считаются Linux, Open (Free, Net) BSD, Solaris, HP-UX, Irix, MacOS X и другие.

Активная разработка ведется в реализации OpenSSH for Windows, которая доступна для скачивания насайте. Она позволяет в системах семейства Windows, имеет клиент SSH для подключения. OpenSSH for Windows включен в поставку CygWin.

Наиболее популярными среди пользователей являются дистрибутивы на базе ядра Linux. В дальнейшем все примеры использования SSH будут подразумеваться в настройке OpenSSH. Для наглядности работы в Linux будет настроен SSH-клиент для Ubuntu, Windows и Mac OS X.

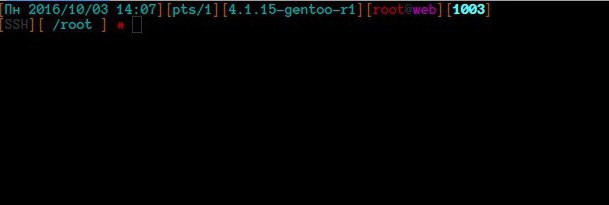

Установка и настройка openssh-server

Существует множество вариантов конфигурации OpenSSH -server. Настройка клиента должна производиться исходя из конфига сервера. В этом разделе приведен пример сервера SSH, установленного на Ubuntu Server Edition. При последующих описаниях настройки клиентов будет использоваться конфигурация этого сервера.

1. Есть два способа установки OpenSSH -server:

1.1. Выбрать установку пакета OpenSSH -server сразу же в процессе разворачивания Ubuntu Server/

1.2. Скачать и установить из репозитория, выполнив команду:

2. Ознакомиться со значениями конфигурация сервера SSHD по умолчанию в файле /etc/ssh/sshd_config можно командой:

3. Перед изменением стандартных настроек обязательно нужно создать резервную копию файла и защитить его от записи. Это делается на тот случай, если потребуется откат до значения по умолчанию в случае ошибки.

4. В настройках по умолчанию установлен 22. Для безопасности рекомендуется заменять его нестандартным значением, например, 5754. Изменить директиву Port можно командой:

5. Сохраните файл/etc/ssh/sshd_config и перезапустите SSHD:

Сервер установлен и настроен. Теперь он прослушивает порт 5754. По умолчанию получить доступ может любой пользователь системы с правами на вход. Аутентификация производится с помощью пароля или ключей DSA, RSA, ed25519 и др.

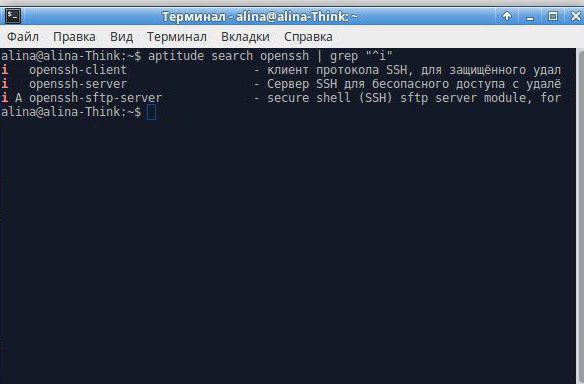

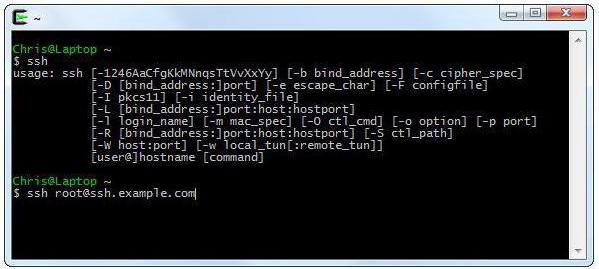

Кросплатформенный OpenSSH-client для терминала. SSH клиент для Linux

Ранее говорилось, что самой часто используемой реализацией протокола SSH является OpenSSH, который по умолчанию поставляется с большинством сборок дистрибутивов Linux. В некоторых случаях OpenSSH можно скачать с репозиториев для данного дистрибутива.

В составе пакетов OpenSSH-клиент реализован в виде программы SSH, которая запускается одноименной командой. Настройка и управление клиентом производится через терминал, он не имеет графического интерфейса. Считается самой простой и удобной версией.

Установка и настройка OpenSSH-client на Ubuntu

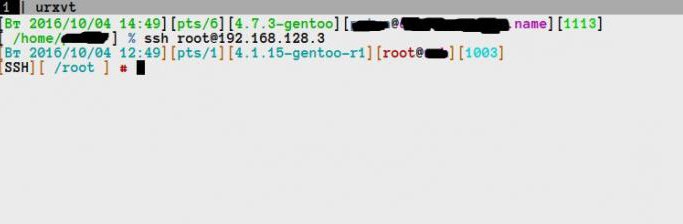

На удаленной машине имеется установленный и сконфигурированный OpenSSH-server. Задача состоит в том, чтобы получить к нему доступ с локального компьютера, на котором установлена Ubuntu.

1. В Ubuntu по умолчанию не добавлен дистрибутив OpenSSH-client, поэтому установить его необходимо командой:

2. После она вызывается из терминала без Root.

3. В случае если используется аутентификация пользователей по паролю:

1) подключение производится командой:

- username — имя учетной записи на удаленной машине,

- host — это IP-адрес удаленного сервера (или домен, если домен был делегирован на сервер);

2) после ввода команды необходимо нажать Enter - появится запрос на ввод пароля; требуется ввести пароль от учетной записи удаленной машины (следует быть внимательным, так как для безопасности ввод пароля никак не отображается);

3) после правильного ввода пароля появляется окно терминала удаленного сервера с приветствием; теперь можно выполнять необходимые команды.

4. В случае если необходима авторизация по ключам DSA:

1) при необходимости сгенерировать открытый и закрытый ключи SSH можно из OpenSSH-client:

2) по умолчанию публичный ключ сохраняется в файл /home/user/.ssh/id_dsa.pub, а закрытый в /home/user/.ssh/id_dsa;

3) сгенерированный публичный ключ необходимо скопировать на удаленную машину и добавить его к авторизации /home/user/.ssh/authorized_keys командой:

Теперь пользователь может идентифицироваться на SSH-сервере без ввода пароля.

Установка и настройка OpenSSH для Cygwin Terminal на Windows

Установка Cygwin производится запуском файла Cygwin.exe, который скачивается с официального сайта.

Cygwin — это сборка множества разных пакетов. Для работы с удаленным терминалом требуется только OpenSSH. Найти его можно с помощью поиска в самом Cygwin.

После установки пакета нужно запустить Cygwin Terminal и ввести команду:

После чего нажать Enter. Появится запрос на ввод пароля. После прохождения аутентификации появляется терминал удаленного сервера с приветствием пользователя.

Синтаксис точно такой же, как и в OpenSSH-client, реализованном для Linux.

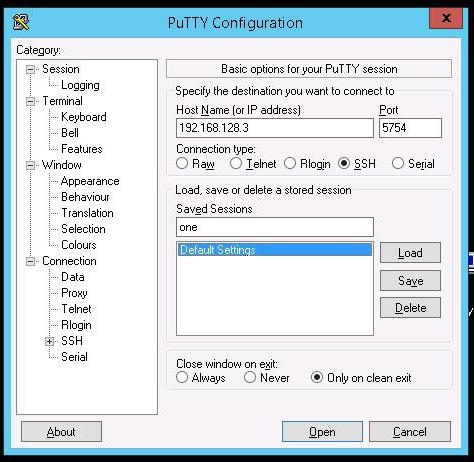

Кроссплатформенный SSH-клиент с графическим интерфейсом PuTTY

Putty — графический клиент SSH для удаленного администрирования, включающий в себя поддержку протокола SSH. Программа распространяется с открытым кодом и абсолютно бесплатная.

Изначально выпускался только для OS Windows, но позже клиент был портирован для Linux, входит в репозитории практически всех популярных дистрибутивов.

Активно разрабатывается для работы в Mac OS X.

Окно настройки PuTTY выглядит одинаково во всех операционных системах. Разница существует только в способах установки. Поэтому сначала будут приведены способы установки для трех операционных систем, а затем - параметры настройки PuTTY.

Установка PuTTY Linux Ubuntu

1. Установить PuTTY можно командой:

2. Запуск выполняется командой putty из терминала или кликом мыши из меню:

3. Открывается окно настроек клиента, где необходимо прописать параметры соединения.

Установка PuTTY для Windows

Для установки потребуется скачать файл putty.exe, сохранить в удобное место, например, на рабочий стол. Программа запускается двумя кликами левой кнопки мыши.

PuTTY — SSH-клиент для Mac. Установка и запуск GUI-версии

На момент написания статьи PuTTY не был адекватно портирован для работы в Mac OS X. Проблемы возникали на компиляции той части, которая отвечает за графический интерфейс.

Для установки следует выполнить некоторые предварительные работы.

1. Установить Xcode.

Пакет утилит и программы от Apple для разработки и сборки приложений под Mac OS X.

С версии Mac OS Lion необходимо поставить «Command Line Tools for Xcode» с сайта Apple Developer.

После установки требуется принять соглашение о лицензии:

2. Установить Xquartz.

Это реализация сервера X.Org X Window System (X11) для Mac OS X. Требуется для GUI-версии PuTTY, написанного на GTK+. Установить можно с официального сайта. После установки потребуется релогин.

3. Установить Homebrew.

4. Установка Putty выполняется командой:

Процесс может занять больше получаса, так как будет установлено множество зависимостей вроде Glib/GTK+/Pango/Cairo.

5. Создание файла запуска Putty.app.

Необходимо запустить Automator.app. В типе документа выбрать «программа», в действиях нужно выбрать «запустить shell-скрипт», в поле ввода прописать путь до исполняемого файла «/user/local/bin/putty», сохранить как «putty.app», указав формат файла «программа», в директорию «программы». При желании стандартную иконку можно заменить.

Настройка SSH клиента PuTTY

Процесс настройки графического клиента SSH PuTTY выглядит одинаково во всех операционных системах. Внешний вид слегка отличается в зависимости от оформления рабочего окружения.

Для подключения к удаленной машине по SSH требуется запустить PuTTY. В появившемся окне программы необходимо установить параметры:

Connection Type — тип соединения — устанавливается SSH.

Host Name (or IP-adress) — имя хоста, или IP-адрес — здесь указывается IP-адрес удаленного сервера, доменное имя или адрес в интернете. В приведенном примере указан IP-адрес 192.168.128.3

Port — прослушиваемый порт — на сервере, который был приведен в качестве примера, настроен порт 5754. Его и указываем.

При нажатии кнопки "Open" появится окно терминала, где потребуется ввести имя учетной записи удаленной машины и пароль.

В случае необходимости аутентификации клиента парой ключей потребуется утилита puttygen.exe, которая запускается в ОС Windows. PuTTY-Gen генерирует свою пару ключей public и private.

Публичный ключ необходимо добавить на сервер, он генерируется в стандарте SSH. Добавить ключ можно аналогично, через OpenSSH в терминале или с помощью PuTTY, пройдя первую авторизацию логин-пароль.

Приватный ключ генерируется формата.ppk и добавляется в клиент. Слева в дереве нужно найти SSH, развернуть список, найти Auth и в этом параметре в поле «Private key file for Authentication» выбрать ключ.

После этих манипуляций пользователь может проходить аутентификацию на сервере без ввода пароля.

На данный момент PuTTY считается универсальным клиентом SSH с графическим интерфейсом. Сторонние разработчики Gao-Feng создали SSH-клиент для Android, как мобильную версию PuTTY.

Лучший SSH-клиент

До сих пор не существует единого мнения о том, какой SSH-клиент лучше использовать. Системные администраторы подбирают утилиты исходя из собственных потребностей.

Как правило, пользователи *Unix-систем склоняются к использованию стандартного SSH из пакета OpenSSH. Он обладает понятным универсальным синтаксисом и доступен напрямую из терминала. Для работы с дополнительными инструментами вроде защищенного копирования файлов (SCP) не требуется устанавливать дополнительные программы. Все необходимое включено в OpenSSH.

Поклонники графического интерфейса, которые обычно работают в операционных системах Windows, используют PuTTY. Считается, что это лучший SSH-клиент для Windows. Он имеет весь необходимый набор инструментов для туннелирования, копирования файлов и так далее, пусть для этого потребуется скачивание дополнительных модулей.