Ta dokumentacja została zarchiwizowana i nie jest już obsługiwana.

Zaktualizowano: grudzień 2008

Cel, powód: Serwer Windows 2008, Windows Server 2008 R2, Windows Server 2012

Aby zarządzać użytkownikami domeny, utwórz konta użytkowników w usługach domenowych Active Directory(DODATKI). W przeciwieństwie do tego, aby zarządzać użytkownikami pracującymi na tym samym komputerze, utwórz lokalne konta użytkowników. Aby uzyskać więcej informacji, zobacz Tworzenie konta użytkownika lokalnego (http://go.microsoft.com/fwlink/?LinkId=138393).

Członkostwo w grupie Operatorzy kont, Administratorzy domeny, Administratorzy przedsiębiorstw lub równoważne jest minimalnym wymogiem do wykonania tej procedury. Zobacz http://go.microsoft.com/fwlink/?LinkId=83477, aby uzyskać szczegółowe informacje na temat korzystania z odpowiednich kont i członkostwa w grupach.

Utwórz konto użytkownika

W terenie Imię Wpisz nazwę użytkownika.

W terenie Inicjały wprowadź inicjały użytkownika.

W terenie Nazwisko wprowadź nazwisko użytkownika.

Reszta Pełne imię i nazwisko aby dodać inicjały lub zamienić imiona i nazwiska.

W terenie Nazwa użytkownika wprowadź swoją nazwę użytkownika logowania, kliknij sufiks podstawowej nazwy użytkownika (UPN) na liście rozwijanej, a następnie kliknij przycisk Dalej.

Jeśli użytkownik będzie używał innej nazwy logowania na komputerach z systemem operacyjnym Microsoft® Windows® 95, Windows 98 lub Windows NT®, możesz zmienić nazwę logowania wyświetlaną w Logowanie użytkownika (przed Windows 2000).

W terenie Hasło i pole Potwierdzenie wprowadź hasło użytkownika, a następnie wybierz odpowiednie opcje hasła.

- Aby wykonać tę procedurę, musisz być członkiem grupy Operatorzy kont, Administratorzy domeny lub Administratorzy przedsiębiorstwa w usługach AD DS albo mieć delegowane odpowiednie uprawnienia. Ze względów bezpieczeństwa zalecamy wykonanie tej procedury za pomocą polecenia. Uruchom jako.

- Podczas tworzenia konta użytkownika atrybut pełne imię i nazwisko stworzony w formacie Imię Nazwisko domyślna. Atrybut pełne imię i nazwisko kontroluje również format wyświetlanej nazwy, który pojawia się na globalnej liście adresów. Format wyświetlanej nazwy można zmienić za pomocą narzędzia ADSI Edit. Jeśli zmienisz format wyświetlanej nazwy, zmieni się również format pełnej nazwy. Więcej informacji można znaleźć w artykule 250455 bazy wiedzy Microsoft Knowledge Base (http://go.microsoft.com/fwlink/?LinkId=131264).

- Możesz także wykonać zadanie z tej procedury, używając modułu Active Directory dla Windows PowerShell™. Aby otworzyć moduł Active Directory, kliknij przycisk Początek, Kliknij Administracja, a następnie kliknij .

Menedżer serwera, Kliknij Usługa, a następnie kliknij Moduł Active Directory dla Windows PowerShell.

http://go.microsoft.com/fwlink/?LinkId=138369http://go.microsoft.com/fwlink/?LinkID=102372).

Dodatkowe materiały

Utwórz konto użytkownika za pomocą wiersza poleceń

Otworzyć wiersz poleceń, naciśnij przycisk Początek, Kliknij Biegać, Wchodzić cmd, a następnie kliknij przycisk ok.

Aby otworzyć wiersz poleceń w, cmd, a następnie kliknij przycisk ok.

Wpisz następujące polecenie, a następnie naciśnij klawisz ENTER.

użytkownik dsadd

[-samid ]-hasło( Parametr Opis Określa nazwę wyróżniającą obiektu użytkownika do dodania.

Ustawia wartość

. Określa nazwę Security Accounts Manager (SAM) jako unikalną nazwę konta SAM dla ten użytkownik(na przykład Linda). Jeśli nazwa SAM nie jest określona, dsadd podejmie próbę utworzenia nazwy konta SAM przy użyciu maksymalnie 20 pierwszych znaków nazwy zwyczajowej (CN) Nazwa użytkownika.

Ustawia wartość hasła.

Określa hasło do użycia dla konta użytkownika. Jeśli to ustawienie jest ustawione na * , zostaniesz poproszony o podanie hasła.

Aby wyświetlić pełną składnię tego polecenia, a także informacje dotyczące wprowadzania informacji o koncie użytkownika w wierszu polecenia, wpisz następujące polecenie, a następnie naciśnij klawisz ENTER.

- Aby wykonać tę procedurę, musisz być członkiem grupy Operatorzy kont, Administratorzy domeny lub Administratorzy przedsiębiorstwa w usługach AD DS albo mieć delegowane odpowiednie uprawnienia. Ze względów bezpieczeństwa zalecamy wykonanie tej procedury za pomocą polecenia. Uruchom jako.

- Nowe konto użytkownika o tej samej nazwie co poprzednio usunięte konto użytkownika nie uzyskuje automatycznie uprawnień i członkostwa wcześniej usuniętego konta, ponieważ identyfikator zabezpieczeń (SID) każdego konta jest unikalny. Jeśli chcesz odtworzyć usunięte konto użytkownika, musisz ręcznie odtworzyć wszystkie uprawnienia i członkostwa.

- Zadanie w tej procedurze można również wykonać, korzystając z modułu Active Directory dla programu Windows PowerShell. Aby otworzyć moduł Active Directory, kliknij przycisk Początek, Kliknij Administracja, a następnie kliknij Moduł Active Directory dla Windows PowerShell.

Aby otworzyć moduł Active Directory dla Windows PowerShell, otwórz Menedżer serwera, Kliknij Usługa, a następnie kliknij Moduł Active Directory dla Windows PowerShell.

Aby uzyskać więcej informacji, zobacz Tworzenie konta użytkownika (http://go.microsoft.com/fwlink/?LinkId=168458). Więcej informacji na temat programu Windows PowerShell można znaleźć w artykule dotyczącym programu Windows PowerShell (

Zarządzanie użytkownikami

Cele nauki:

Naucz się opisywać proces tworzenia konta użytkownika Poznaj cztery rodzaje kont grup użytkowników; naucz się je definiować. Dowiedz się, jak identyfikować odpowiednie typy kont dla danego środowiska sieciowego. Dowiedz się, jak utworzyć konto użytkownika i konto grupowe.

Zarządzanie siecią

Sieć, która może działać samodzielnie, nie została jeszcze wynaleziona. Od czasu do czasu trzeba podłączyć nowych użytkowników, a czasem usunąć niektóre z istniejących. Musisz zainstalować nowe zasoby i udostępnić je do udostępniania, dodatkowo zapewnić odpowiednie prawa dostępu do nich. Uprawnienia to reguły związane z zasobem, zwykle katalogiem, plikiem lub drukarką. Prawa regulują dostęp użytkowników do zasobów.

Wszystko to oznacza, że raz zainstalowana sieć musi być zarządzana.

Administracja siecią obejmuje pięć głównych obszarów, z którymi administrator sieci powinien być zaznajomiony:

- zarządzanie użytkownikami - tworzenie i utrzymywanie kont użytkowników rekordy użytkowników, zarządzanie dostępem użytkowników do zasobów;

- zarządzanie zasobami - instalacja i wsparcie zasoby sieciowe;

- zarządzanie konfiguracją – planowanie konfiguracji sieci, jej rozbudowy, a także prowadzenie niezbędnej dokumentacji;

- zarządzanie wydajnością - monitorowanie i kontrola operacji sieciowych w celu utrzymania i poprawy wydajności systemu;

- wsparcie - zapobieganie, wykrywanie i rozwiązywanie problemów sieciowych.

Obowiązki administratora

Biorąc pod uwagę obszary zarządzanie siecią, możesz sporządzić listę zadań, za które odpowiada administrator sieci:

- tworzenie i zarządzanie kontami użytkowników;

- Ochrona danych;

- szkolenie użytkowników i wsparcie (w razie potrzeby);

- aktualizacja istniejącego oprogramowania i instalacja nowego;

- archiwizacja;

- zapobieganie utracie danych;

- monitorowanie i zarządzanie przestrzenią dyskową na serwerze;

- strojenie sieci dla maksymalnej wydajności;

- utworzyć kopię zapasową dane;

- ochrona sieci przed wirusami;

- rozwiązanie problemy z siecią;

- modernizacja i wymiana elementów sieci (w razie potrzeby);

- dodawanie nowych komputerów do sieci.

W tej lekcji skupimy się na zadaniach związanych z zarządzaniem użytkownikami. Inne zadania to tematy kolejnych lekcji.

Tworzenie kont użytkowników

Każdy, kto pracuje w sieci, musi przydzielić konto użytkownika, które składa się z nazwy użytkownika i przypisanych do niego opcji logowania. Informacje te są wprowadzane przez administratora i przechowywane przez sieciowy system operacyjny. Gdy użytkownik próbuje zalogować się do sieci, jego nazwa służy do weryfikacji konta.

Wszystkie sieci mają narzędzia, które pomagają administratorom dodawać nowe konta do bazy danych zabezpieczeń sieci. Ten proces jest czasami określany jako „tworzenie użytkownika”. W Microsoft Windows Narzędzie do tworzenia kont serwera NT nosi nazwę Menedżer użytkowników dla domen i znajduje się w grupie programów Narzędzia administracyjne.

Uruchamiając narzędzie Menedżer użytkownika, wybierz z menu użytkownik polecenie Nowy użytkownik... Pojawi się okno o tej samej nazwie, w którym możesz wprowadzić informacje niezbędne do utworzenia nowego konta użytkownika

Wprowadzanie danych użytkownika

Konto zawiera informacje identyfikujące użytkownika w systemie bezpieczeństwa sieci, w tym:

- Nazwa użytkownika i hasło;

- prawa użytkownika do dostępu do zasobów systemowych;

- grupy, do których należy konto.

- Dane te są wymagane przez administratora do założenia nowego konta.

Wyjaśnijmy cel niektórych pól wypełnianych podczas tworzenia nowego konta.

Nazwa Użytkownika- identyfikuje konto użytkownika. Nazwa użytkownika nie może być taka sama jak nazwa innego użytkownika, grupy w administrowanej domenie lub komputera. Może zawierać do 20 dowolnych znaków wielkości liter, z wyjątkiem następujących:

- Pełne imię i nazwisko- zawiera imię i nazwisko użytkownika.

- Opis- zawiera tekst opisujący konto lub użytkownika.

- Hasło i potwierdź hasłozawiera hasło o maksymalnej długości 14 znaków. Wielkość liter w tym przypadku jest znacząca: musisz wpisać te same hasła w obu polach.

Serwer Windows NT implementuje funkcję dostępną w większości narzędzi do zarządzania użytkownikami - kopiowanie kont. Za jego pomocą administrator tworzy „model” użytkownika, którego niektórych parametrów i cech mogą wymagać inni użytkownicy. Aby utworzyć nowe konto o tych cechach, administrator po prostu kopiuje ten - przykładowy - wpis i nadaje mu nową nazwę.

Ustawianie opcji użytkownika

Większość sieci umożliwia administratorom przypisywanie użytkownikom pewnych zaawansowanych opcji, w tym:

- czas rejestracji – aby ograniczyć czas, w którym użytkownik może wejść do sieci;

- katalog domowy - aby dać użytkownikowi miejsce do przechowywania swoich osobistych plików;

- czas trwania konta - aby ograniczyć "pobyt" niektórych użytkowników w sieci.

Administrator będzie potrzebował także kolejnej możliwości w swojej pracy - zbudowania środowiska sieciowego dla niektórych użytkowników. Jest to konieczne np. w celu utrzymania pewnego poziomu bezpieczeństwa lub wsparcia użytkowników, którzy nie opanowali komputerów i sieci w takim stopniu, aby samodzielnie pracować z tą technologią. Administrator może tworzyć profile ( profile ) w celu kontrolowania środowiska użytkownika, w którym znajdują się po zalogowaniu. Środowisko obejmuje połączenia sieciowe i dostępne programy, a także:

- połączenia z drukarkami;

- Ustawienia Menedżera programów

- ikony;

- ustawienia myszy;

- kolory ekranu;

- wygaszacze ekranu.

Ponadto parametry profilu czasami obejmują specjalne warunki login i informacje o tym, gdzie użytkownik może przechowywać swoje pliki.

Kluczowe konta użytkowników

Sieć System operacyjny są dostarczane ze wstępnie utworzonymi kontami użytkowników niektórych typów, które są automatycznie aktywowane podczas instalacji systemu.

Administrator - konto początkowePodczas instalacji sieciowego systemu operacyjnego tworzone jest konto użytkownika, które ma pełne „uprawnienia” w sieci. Przypisuje się do niego następujące funkcje:

W środowisku sieciowym Microsoft ten użytkownik ma imię Administrator (Administrator). W środowisku Novell jest znany jako Supervisor (Kierownik).

Zwykle osoba, która zainstalowała sieciowy system operacyjny, jako pierwsza loguje się do sieci. Zalogowany przez rachunek administrator ma pełną kontrolę nad wszystkimi funkcjami sieciowymi.

Konto gościa

Inne typowy użytkownik generowane przez instalatora nosi nazwę Gość (Gość). To konto jest przeznaczone dla osób, które nie są pełnoprawnymi użytkownikami sieci, ale potrzebują do niego tymczasowego dostępu. Niektóre sieciowe systemy operacyjne, takie jak Serwer Microsoft Windows NT , po instalacji pozostaw konto gościa wyłączone. Administrator sieci może to włączyć.

Hasła ) zapewniają bezpieczeństwo środowiska sieciowego. Dlatego pierwszą rzeczą, jaką administrator powinien zrobić podczas ustawiania parametrów konta, jest zmiana hasła. Uniemożliwi to nieautoryzowanym użytkownikom z uprawnieniami administratora logowanie się do sieci i tworzenie innych użytkowników.

Każdy musi wymyślić unikalne hasło i zachować je w tajemnicy. W szczególnie ważnych przypadkach użytkownicy powinni być zobowiązani do okresowej zmiany haseł. Wiele sieciowych systemów operacyjnych oferuje funkcje, które automatycznie zmuszają użytkowników do zrobienia tego po upływie określonego przez administratora czasu.

W sytuacjach, w których bezpieczeństwo nie jest tak ważne lub gdy prawa dostępu są ograniczone (jak w przypadku konta gościa), możesz zmodyfikować konto, aby hasło nie było wymagane do zalogowania się do sieci przez konkretnego użytkownika.

Administrator w końcu musi wziąć pod uwagę tę opcję: użytkownik, który został już zwolniony z firmy, spróbuje zalogować się do systemu. Jedynym sposobem na uniknięcie tego jest jak najszybsza dezaktywacja konta byłego pracownika.

Oto kilka tradycyjnych wskazówek dotyczących zarządzania hasłami:

- nie używaj oczywistych haseł, takich jak data urodzenia, imię współmałżonka lub dziecka, imię psa itp.;

- najlepszym miejscem do przechowywania hasła jest pamięć, a nie kawałek papieru przyklejony do monitora;

- nie zapomnij o dacie wygaśnięcia hasła (jeśli data wygaśnięcia jest ustawiona), aby móc zmienić hasło, zanim stanie się nieważne, a system zostanie zablokowany.

Gdy użytkownicy, którym pomagał administrator w zakresie haseł, zdobędą pewne doświadczenie, administrator może określić akceptowalną dla nich politykę ochrony hasłem.

Konta grupowe

Sieci mogą obsługiwać tysiące kont ( rachunki ). Zdarza się, że administrator musi wykonać te same czynności na każdym z tych wpisów, a przynajmniej na dużej ich części.Czasami administrator jest zmuszony wysłać tę samą wiadomość duża liczba użytkowników (poprzez powiadomienie ich o zdarzeniu) lub określić, którzy użytkownicy powinni mieć dostęp do określonych zasobów. W tym celu administrator musi zmodyfikować każde konto, zmieniając prawa dostępu konkretnego użytkownika do niego. Jeśli 100 osób potrzebuje uprawnień do korzystania z zasobu, administrator musi przyznać to prawo każdemu ze 100 po kolei.

Prawie wszystkie sieci rozwiązują ten problem, oferując połączenie indywidualnych kont użytkowników w jeden specjalny typ konta zwany grupą. Grupa ( Grupa ) to konto zawierające inne konta. Głównym powodem grup wdrażających jest uproszczenie administracji. Grupy zapewniają administratorom możliwość obsługi dużej liczby użytkowników jako jednego użytkownika sieciowego.

Jeśli w grupie jest 100 kont, administrator może wysłać jedną wiadomość do grupy, a wszyscy członkowie otrzymają ją automatycznie. Podobnie prawo dostępu do zasobu można przypisać do grupy i otrzymają je wszyscy jej członkowie.

Planowanie grupowe

Ponieważ grupy są bardzo potężnym narzędziem administracyjnym, należy zwrócić na nie szczególną uwagę podczas planowania sieci. Doświadczeni administratorzy wiedzą, że praktycznie nie powinno być żadnych indywidualnych użytkowników sieci. Każdy użytkownik będzie dzielić pewne przywileje i obowiązki z innymi. Przywileje (

prawa ) upoważniają użytkownika do wykonywania określonych czynności w systemie. Na przykład może mieć uprawnienia do tworzenia kopii zapasowej systemu. Przywileje odnoszą się do systemu jako całości i są w ten sposób odróżniane od praw. Prawa ( uprawnienia ) i uprawnienia muszą być przypisane do grup, aby administrator mógł traktować je jako pojedynczych użytkowników.

- Grupy pomagają w realizacji następujących działań.

- Przyznaj dostęp do zasobów (takich jak pliki, katalogi i drukarki). Prawa przyznane grupie są automatycznie przyznawane jej członkom.

- Przyznaj uprawnienia do wykonywania zadań systemowych (takich jak tworzenie kopii zapasowych, przywracanie plików (z kopii zapasowych) lub zmiana czasu systemowego). Domyślnie żaden z użytkowników nie ma żadnych uprawnień. Użytkownicy uzyskują uprawnienia poprzez członkostwo w grupie.

- Uprość komunikację, zmniejszając liczbę przygotowywanych i przesyłanych wiadomości.

Twórz grupy

Tworzenie grup jest podobne do tworzenia indywidualnego konta użytkownika. Większość sieci posiada narzędzia umożliwiające administratorowi tworzenie nowych grup. W Serwer Microsoft Windows NT ten program nazywa sięMenedżer użytkowników dla domeni jest w grupie programowejnarzędzia administracyjne.

Uruchamiając narzędzieMenedżer użytkownika,wybierz z menuużytkownik polecenie Nowy Grupa lokalna....Pojawi się okno dialogowe o tej samej nazwie, przeznaczone do wprowadzenia informacji o nowej grupie lokalnej.

Wyjaśnijmy przeznaczenie pól wypełnianych podczas tworzenia nowych grup:

- Nazwa grupy- identyfikuje grupę lokalną. Nazwa grupy nie może być zgodna z nazwą żadnej innej grupy (lub użytkownika) w administrowanej domenie lub komputerze. Może zawierać dowolne znaki wielkości liter, z wyjątkiem poniższych.

- Opis- zawiera tekst opisujący grupę lub użytkowników tej grupy.

Główna różnica między tworzeniem grupy a tworzeniem indywidualnego użytkownika polega na tym, że grupa musi „wiedzieć”, którzy użytkownicy są jej członkami. Dlatego zadaniem administratora jest wybranie odpowiednich użytkowników i przypisanie ich do grupy.

Typy grup

Serwer Microsoft Windows NT wykorzystuje cztery rodzaje grup.

lokalnych) grup.

- Lokalny (

Grupy tego typu są zaimplementowane w bazie kont jednego komputera. Grupy lokalne składają się z kont użytkowników, które mają prawa i uprawnienia do lokalny komputer i globalne konta grupowe.

Grupy tego typu są używane w granicach całej domeny. Grupy globalne są zarejestrowane na podstawowym kontrolerze domeny (POC) i mogą zawierać tylko użytkowników, których konta znajdują się w bazie danych domeny.

Te grupy są powszechnie używane Serwer Windows NT na potrzeby wewnętrzne.

Niektóre funkcje tego typu grupy są wspólne dla wszystkich sieci. Obejmują one większość zadań administracyjnych i konserwacyjnych. Aby wykonać niektóre typowe operacje, administratorzy muszą tworzyć konta użytkowników i grupy z odpowiednimi uprawnieniami, ale wielu dostawców sieci oszczędza administratorom tych kłopotów, oferując wbudowane grupy lokalne lub globalne. Grupy wbudowane dzielą się na trzy kategorie:

- administrators - użytkownicy tych grup mają maksymalne możliwe uprawnienia;

- operatorzy - użytkownicy tych grup mają ograniczone możliwości administracyjne do wykonywania określonych zadań;

- inne - użytkownicy tych grup wykonują ograniczone zadania.

Nadawanie uprawnień grupom

Najprostszą metodą przyznania tych samych praw dużej liczbie użytkowników jest przypisanie tych praw do grupy, a następnie dodanie użytkowników do grupy. Podobnie użytkownicy są dodawani do wbudowanej grupy. Na przykład, jeśli administrator chce, aby użytkownik wykonywał zadania administracyjne w sieci, uczyni tego użytkownika członkiem grupy administratorzy.

Blokowanie i usuwanie kont użytkowników

Czasami administrator musi wykluczyć możliwość korzystania z konta w sieci. Można to osiągnąć poprzez zablokowanie lub usunięcie go.

Bloking

Jeśli konto jest zablokowane, nadal będzie znajdować się w bazie danych kont sieciowych, ale nikt nie będzie mógł go użyć do zalogowania się do sieci. Zablokowane konto wydaje się nie istnieć.

Administrator powinien wyłączyć konto, gdy tylko użytkownik skończy z niego korzystać. Jeśli okaże się, że konto w ogóle nie jest już potrzebne, można je usunąć.

Aby zablokować konta użytkowników w systemie Windows NT Server, użyj okna Właściwości użytkownika programy Menedżer użytkownika. Aby zablokować użytkownika, kliknij dwukrotnie jego nazwę konta, zaznacz pole Konto Wyłączone, a następnie kliknij OK. Konto jest teraz zablokowane.

Usuwanie

Usunięcie konta niszczy informacje o użytkowniku w bazie danych kont sieci; użytkownik nie będzie już mógł uzyskać dostępu do sieci.

Konto użytkownika należy usunąć w następujących przypadkach:

Proces usuwania użytkownika jest zwykle prosty: wybierz nazwę konta i kliknij przycisk w oknie dialogowym. W Serwer Microsoft Windows NT , na przykład, aby usunąć konta użytkowników, użyj programuMenedżer użytkowników dla domen.Wybierz konto, które chcesz usunąć, a następnie naciśnij klawisz USUNĄĆ . Po potwierdzeniu, że naprawdę chcesz usunąć swoje konto, kliknij ok - konto zostanie usunięte.

Jednym z głównych obszarów pracy administratora sieci jest tworzenie kont użytkowników. Konta zakładane są zarówno dla użytkowników indywidualnych, jak i grup. Kiedy administrator po raz pierwszy loguje się do systemu, konta są tworzone automatycznie Administrator i Gość . Hasła są ważnym składnikiem wszystkich kont, ponieważ zapewniają bezpieczeństwo sieci.

Tworząc konto użytkownika, należy wprowadzić różne ustawienia (takie jak nazwa użytkownika, hasło, uprawnienia systemowe i prawa dostępu do zasobów), a także określić grupy, do których należy użytkownik. Profile służą do zarządzania środowiskiem pracy użytkowników. Profil zazwyczaj obejmuje połączenia drukarki, ikony, ustawienia myszy i nie tylko.

Planując sieć, należy zwrócić szczególną uwagę na różne grupy. Tworzenie grup znacznie upraszcza pracę administratora. Istnieją cztery typy grup: lokalna, globalna, specjalna (dla Windows NT Server) i wbudowana. Wiele sieciowych systemów operacyjnych automatycznie tworzy wbudowane grupy lokalne i globalne podczas konfiguracji sieci.

Zarządzanie użytkownikami, choć ważne, to tylko jeden z czynników zapewniających niezawodne funkcjonowanie sieci. Jeśli administrator dobrze planuje sieć i konsekwentnie realizuje plan, administrowanie kontem nie powinno wiązać się ze znacznymi kosztami czasu lub innymi zasobami.

Jednak zapewnienie prawidłowego działania sieci (zgodnie z określonymi oczekiwaniami) i utrzymanie przyzwoitego poziomu usług może przerodzić się w bardzo czasochłonny proces, który zajmie cały Twój czas pracy.

Cechą pracy w środowisku wielu użytkowników systemu Windows XP jest to, że każdy użytkownik musi mieć własne konto, które określa jego prawa i uprawnienia podczas pracy z oprogramowaniem i sprzętem komputerowym. Konto użytkownika jest tworzone przez administratora i może być przez niego modyfikowane.

Rachunek to rekord, który zawiera wszystkie informacje, które definiują użytkownika w systemie Windows XP:

jego nazwa i hasło wymagane do zalogowania się użytkownika do systemu;

nazwy grup, których członkiem jest użytkownik;

prawa i uprawnienia, które posiada podczas pracy w systemie i uzyskiwania dostępu do jego zasobów.

Uprawnienia użytkownika do dostępu do zasobów komputera są podzielone na:

pełny dostęp– nieograniczony dostęp do wszystkich zasobów;

normalny dostęp- możliwość konfiguracji komputera i instalacji programów, ale bez dostępu do plików i folderów innych użytkowników;

ograniczony dostęp- możliwość pracy na komputerze PC, tworzenia i zapisywania dokumentów, ale bez możliwości instalowania programów lub dokonywania potencjalnie niebezpiecznych zmian pliki systemowe i opcje.

W zależności od poziomu dostępu do zasobów komputera, wszyscy użytkownicy podzieleni są na kategorie:

Administratorzy– mieć pełne, nieograniczone prawa dostępu do komputera lub domeny;

Użytkownicy zaawansowani– mieć normalne prawa dostępu; może uruchamiać dowolne, nie tylko certyfikowane aplikacje;

Użytkownicy– mają ograniczone prawa dostępu; nie mają uprawnień do zmiany ustawień systemowych i nie mogą uruchamiać wielu niecertyfikowanych aplikacji;

Goście- Domyślnie mają takie same prawa jak użytkownicy, z wyjątkiem konta "Gość", jeszcze bardziej ograniczone w prawach;

Operatorzy archiwum– może omijać ograniczenia dostępu tylko w celu archiwizacji i przywracania plików;

replikator– zapewnia obsługę replikacji (replikacji) plików w domenie.

Dla wygody użytkowników z tymi samymi uprawnieniami można łączyć w grupy. W tym przypadku tworzy konto grupowe A reprezentujący zestaw kont użytkowników. Po dodaniu konta użytkownika do grupy, odpowiadający mu użytkownik otrzymuje wszystkie prawa i uprawnienia przyznane tej grupie.

Na komputerze PC dostępne są dwa rodzaje kont użytkowników:

1) Konto administratora komputera - przeznaczone dla osób, które mogą dokonywać zmian na poziomie systemu, instalować programy i mieć dostęp do wszystkich plików na komputerze. Użytkownik posiadający takie konto ma pełny dostęp do innych kont użytkowników na komputerze. On może:

tworzyć i usuwać konta użytkowników na komputerze;

tworzyć hasła dla innych użytkowników komputera;

zmiana na koncie nazwy użytkowników, zdjęcia, hasła i typy kont.

2)Konto z ograniczone prawa - jest przeznaczony dla użytkowników, którym należy zabronić zmiany większości ustawień komputera i usuwania ważnych plików. Użytkownik z tym kontem:

nie może instalować programów i sprzętu, ale ma dostęp do programów już zainstalowanych na komputerze;

mogą zmieniać własne zdjęcie przypisane do konta, a także tworzyć, zmieniać lub usuwać własne hasło;

nie może zmienić nazwy ani typu własnego konta. Zmiany takie musi wprowadzić użytkownik posiadający konto administratora.

Konto administratora jest tworzone podczas instalacji systemu Windows XP. Konta dla innych kategorii użytkowników są tworzone przez administratora podczas działania komputera. Podczas wykonywania zadań, takich jak tworzenie kont użytkowników, instalowanie oprogramowania lub wprowadzanie jakichkolwiek zmian, które powinny wpłynąć na wszystkich użytkowników, musisz zalogować się na konto administratora. Tylko administrator może ustawić uprawnienia dla innych użytkowników. Na Aktualizacja systemu Windows Instalator XP pozostawia bez zmian bieżące ustawienia konta, w tym informacje o koncie administratora.

Koncepcja adresowania wizualnego i bezwzględnego w MS Excel

Na przecięciu rzędu i kolumny znajduje się komórka stół z własnym unikatem adres, utworzony przez nazwę kolumny i nazwę wiersza, na przykład A2, C4, BZ156.

Adresy komórek są używane w formułach do odwoływania się do określonych komórek.

Aby móc korzystać z danych z kilku tabel w MS Excel w obliczeniach, możesz tworzyć połączenia między tabelami za pomocą Linki zewnętrzne(adresy komórek) zawierające oprócz nazwy kolumny i numeru wiersza nazwę pliku, z którego dane są wykorzystywane.

Formuły to wyrażenia wykonujące obliczenia w arkuszu. Formuła zaczyna się od znaku równości (=). Wartości komórek są zwykle używane jako argumenty formuły, na przykład: =A1+B1.

Do obliczeń we wzorach stosuje się różne rodzaje adresowania.

Wywoływany jest adres komórki, który zmienia się podczas kopiowania formuły względny. Wygląda jak B1, A3. Domyślnie program Excel traktuje adresy komórek jako względne. Względne adresowanie komórek jest częstym zjawiskiem w obliczeniach formuł. Podczas kopiowania takiej formuły w prawo lub w lewo zmieni się nagłówek kolumny w nazwie komórki, a podczas kopiowania w górę lub w dół zmieni się numer wiersza.

Adresowanie bezwzględne jest używane, gdy trzeba użyć wartości, która nie zmieni się podczas obliczeń. Następnie piszą na przykład tak: \u003d $ A $ 5. W związku z tym podczas kopiowania takiej formuły do innych komórek bieżącego arkusza roboczego będą one zawsze miały wartość = $ A $5. Aby ustawić adres bezwzględny dla komórki należy poprzedzić numer wiersza i numer kolumny symbolem „$” lub nacisnąć klawisz F4

Adresowanie mieszane jest kombinacją adresowania względnego i bezwzględnego, gdy jeden ze składników nazwy komórki pozostaje niezmieniony podczas kopiowania. Przykłady takiego adresowania: $A3, B$1.

Adres bezwzględny zawsze wskazuje dokładny adres komórki, bez względu na to, gdzie znajduje się formuła używająca tej komórki. znak zewnętrzny adres bezwzględny to obecność znaku $ przed wartością współrzędnych w adresie komórki. Podpisać $ może znajdować się w adresie, zarówno przed oznaczeniem kolumny, jak i przed numerem wiersza. Na przykład adres $A$1- adres bezwzględny, podczas dowolnego kopiowania i przenoszenia pozostanie niezmieniony i zawsze będzie wskazywał komórkę znajdującą się na przecięciu kolumny ALE i linie 1 .

Zazwyczaj w formułach stosuje się adresowanie względne, ponieważ w tym przypadku podczas kopiowania i przenoszenia formuł relacje między komórkami tabeli są całkowicie zachowywane. Adresowanie bezwzględne stosuje się w przypadku umieszczania w formule wartości stałych, które zawsze znajdują się w tych samych komórkach, niezależnie od pozycji formuły do nich odwołującej się.

Forma reprezentacji funkcji logicznych

Funkcja binarna (logiczna, logiczna) zmiennych binarnych to funkcja, która może przyjmować tylko dwie wartości: 0 i 1.

Zakres funkcji logicznej jest skończony, ponieważ argumenty funkcji przyjmują tylko dwie wartości. Całkowita liczba zestawów argumentów binarnych, na których zdefiniowana jest funkcja Boole'a, wynosi 2 n .

Dowolną funkcję Boolean można określić za pomocą tabeli, po lewej stronie której zapisane są wszystkie zestawy wartości zmiennych binarnych, a po prawej - odpowiednie wartości funkcji. Taki stół nazywa się tabela prawdy. Przykład tabeli prawdy:

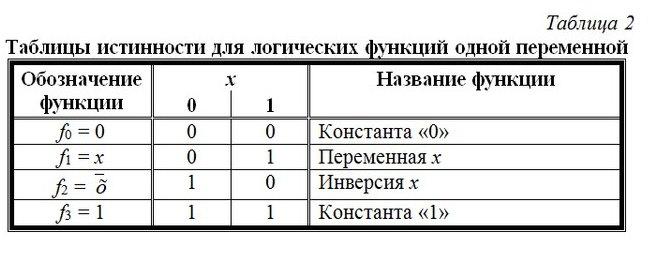

Tabela 1

Tabele prawdy funkcji logicznych

Całkowita liczba różnych funkcji logicznych z n zmienne jest równe .

Do analizy i syntezy obwodów PC szeroko stosuje się funkcje logiczne jednej i dwóch zmiennych.

Istnieją cztery różne funkcje logiczne dla jednej zmiennej logicznej (Tabela 2).

Tabela 2

Tabele prawdy dla funkcji logicznych jednej zmiennej

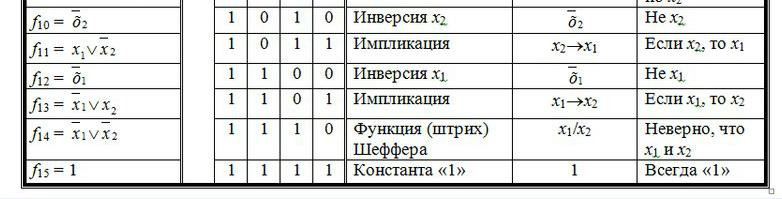

Liczba wszystkich funkcji logicznych dwóch zmiennych wynosi 16 (tabela 3).

Za pomocą funkcji jednej i dwóch zmiennych binarnych, zwanych elementarne funkcje logiczne, można, korzystając z zasady superpozycji (tj. podstawiając funkcje Boolean zamiast argumentów do innej funkcji), skonstruować dowolną funkcję Boolean.

Rozważając funkcje boolowskie jednej i dwóch zmiennych jako operacje na zbiorze wszystkich funkcji boolowskich, można konstruować różne algebry funkcji boolowskich.

Metody minimalizacji funkcji logicznych

Aby rozważyć metody minimalizacji, wprowadzamy kilka definicji.

Spójnik nazywa się podstawowy, jeśli liczba jego członków jest mniejsza niż pewien zbiór zmiennych n, a każda zmienna wprowadza spójnik tylko raz. Liczba członków elementarnej koniunkcji determinuje jej ranga.

Pod uwikłany funkcja logiczna F(x 1 , x 2 , ...,x n) jest rozumiana taka funkcja Boole'a F 1 (x 1 , x 2 , ...,x n) jeśli na dowolnym zestawie wartości zmiennych x 1 , x 2 , ...,x n, na którym wartość funkcji F 1 równa się jeden, wartość funkcji F jest również równy jeden.

Pod prosty implikant funkcja logiczna F(x 1 , x 2 , ...,x n) oznacza dowolny produkt elementarny , który jest implikacją funkcji F I nie ma części własnej tego produktu w funkcję! F brak w zestawie, tj. implikanty proste to elementarne koniunkcje o najmniejszej randze, które są zawarte w danej funkcji Boole'a.

Zredukowana dysjunktywna forma normalna Funkcja Boole'a jest funkcją, która jest równa alternatywie wszystkich jej głównych implikantów.

Chociaż zredukowany DNF funkcji logicznej zawiera mniej liter niż CDNF tej samej funkcji, w większości przypadków można go jeszcze bardziej uprościć, absorbując niektóre proste implikanty przez rozłączenie innych prostych implikantów. Jeżeli w alternatywie prostych implikantów reprezentujących daną funkcję Boole'a żadna z implikantów nie może być wykluczona, to taka alternatywa nazywa się ślepy zaułek dysjunktywna forma normalna podana funkcja.

Niektóre funkcje logiczne mają wiele skrótów DNF. Ślepy DNF funkcji Boolean, który zawiera najmniejszą liczbę liter, będzie minimalnym DNF.

Tak więc ogólny problem minimalizacji funkcji logicznych można rozwiązać w następującej kolejności.

1. Dla danej funkcji znajduje się skrócony DNF, tj. wszystkie główne implikanty.

2. Określa się ślepe DNF dla danej funkcji, spośród których wybiera się minimalny DNF.