Czy wiedziałeś, Na czym polega fałsz koncepcji „próżni fizycznej”?

fizyczna próżnia - pojęcie relatywistycznej fizyki kwantowej, dzięki której rozumieją najniższy (podstawowy) stan energetyczny skwantowanego pola, które ma zerowy moment pędu, moment pędu i inne liczby kwantowe. Teoretycy relatywistyczni nazywają fizyczną próżnię przestrzenią całkowicie pozbawioną materii, wypełnioną polem niemierzalnym, a więc tylko urojonym. Taki stan, według relatywistów, nie jest absolutną pustką, ale przestrzenią wypełnioną jakimś fantomowym (wirtualnym) cząsteczkami. Relatywistyczna kwantowa teoria pola twierdzi, że zgodnie z zasadą nieoznaczoności Heisenberga w próżni fizycznej stale rodzą się i znikają cząstki wirtualne, czyli pozorne (pozornie dla kogo?) cząstki: tzw. zdarzać się. Wirtualne cząstki próżni fizycznej, a zatem same z definicji, nie mają układu odniesienia, gdyż w przeciwnym razie naruszona zostałaby zasada względności Einsteina, na której opiera się teoria względności (czyli pomiar bezwzględny). układ z odniesieniem do cząstek próżni fizycznej stałby się możliwy, co z kolei jednoznacznie obaliłoby zasadę względności, na której zbudowano SRT). Zatem próżnia fizyczna i jej cząstki nie są elementami świata fizycznego, a jedynie elementami teorii względności, które istnieją nie w świecie realnym, a jedynie w formułach relatywistycznych, naruszając zasadę przyczynowości (powstają i znikają bez rozumu), zasadę obiektywności (cząstki wirtualne można rozpatrywać, w zależności od pragnienia teoretyka, istniejące lub nieistniejące), zasadę rzeczywistej mierzalności (nieobserwowalne, nie mają własnego ISO).

Kiedy ten czy inny fizyk używa pojęcia „fizycznej próżni”, albo nie rozumie absurdalności tego terminu, albo jest przebiegły, będąc ukrytym lub oczywistym zwolennikiem ideologii relatywistycznej.

Absurdalność tego pojęcia najłatwiej zrozumieć odwołując się do źródeł jego powstania. Narodził się przez Paula Diraca w latach 30. XX wieku, kiedy stało się jasne, że zaprzeczenie eteru w jego czystej postaci, jak to zrobił wielki matematyk, ale przeciętny fizyk Henri Poincaré, nie jest już możliwe. Zbyt wiele faktów temu przeczy.

W obronie relatywizmu Paul Dirac wprowadził afizyczną i nielogiczną koncepcję energii ujemnej, a następnie istnienia „morze” dwóch kompensujących się w próżni energii – dodatniej i ujemnej oraz „morze” wzajemnie się kompensujących. - wirtualne (czyli pozorne) elektrony i pozytony w próżni.

Nie tak dawno organizacja sieci lokalne wymagało użycia prawidłowego protokołu. Wybór ten miał wpływ na to, jakie typy komputerów można do niego podłączyć. Dziś ten problem prawie zniknął. Nowoczesne sieci zastąpiły wszystko, co istniało wcześniej. To uniwersalne rozwiązanie, które można zastosować na dowolnym systemie operacyjnym.

Terminologia

Protokół sieciowy to zainstalowany język na których komunikują się programy. Transfer danych to ruch pewnego strumienia bitów wzdłuż kabla. Aby dotarła do komputera docelowego i była w nim reprezentowana jako dane, wymagany jest określony zestaw reguł. Są napisane w standardowych protokołach. Zwykle mówi się, że mają poziom zagnieżdżenia. Co to znaczy? Istnieje warstwa fizyczna, która jest listą definicji, na przykład, co może być kabel internetowy, grubość rdzeni i inne parametry. Powiedzmy rozmawiamy o prawidłowym kablu. Następnie zostaną przez nią przesłane pakiety danych. Ale który komputer je otrzyma? Tutaj warstwa łącza jest włączona do pracy, a fizyczny adres każdej maszyny jest wskazany w nagłówku pakietu - pewna wszyta w niego liczba nazywana jest adresem MAC.

Hierarchia sieci

Warstwa łącza jest taka sama jak Ethernet. Pakiet zawiera zestaw określonych parametrów, które definiują jego typ. Dane są bezpośrednio zależne od tego typu, a ich zawartość należy do warstwy sieciowej. Istnieją dwa najpopularniejsze protokoły: ARP, który odpowiada za konwersję adresów IP na MAC, oraz sam protokół IP. Możesz podać strukturę pakietu IP. Wszystkie dane, które są przesyłane za jego pomocą, są już wysyłane na określony adres sieciowy. Pakiet zawiera liczbę w stałym formacie, która wskazuje typ protokołu.

Najczęściej spotykane są dwa typy: TCP i UDP. Istnieje między nimi pewna różnica, polegająca na tym, że pierwszy charakteryzuje się maksymalnym stopniem niezawodności, ponieważ wysyłając pakiet, stale wysyła żądanie jego odbioru. Drugi protokół sieciowy jest przydatnym narzędziem, na przykład podczas słuchania radia internetowego. Zakłada się, że pakiety są wysyłane bez weryfikacji, że zostały odebrane. Jeśli dotarł, możesz słuchać radia, a jeśli nie, to nie ma sensu sprawdzać i kontrolować.

Funkcje dostawy paczek

Paczka musi określać numer portu, na który jest wysyłana. Zazwyczaj ten parametr jest określany przez typ protokołu w warstwie aplikacji, w zależności od aplikacji, do której wysyłane są informacje. Może być również używany niestandardowe porty usług, nikt tego nie zabrania. Najbardziej znanymi protokołami sieciowymi w tym przypadku są HTTP i POP3. Pobiera zdefiniowaną hierarchię zagnieżdżania pakietów. Protokół IP jest osadzony w pakiecie Ethernet, następnie TCP lub UDP, a następnie dane specyficzne dla aplikacji.

Charakterystyczne cechy

Protokół sieciowy, w przeciwieństwie do protokołów, nie jest powiązany z określonym sprzętem. Są wdrażane na poziomie oprogramowania, dzięki czemu można je instalować i usuwać w dowolnym momencie.

IP i TCP/IP

Ten protokół sieciowy jest używany nie tylko w Internecie, ale także w sobie, reprezentuje warstwę transportową i sieciową, dzięki czemu dane są przesyłane w blokach. Przez bardzo długi czas był używany tylko w sieciach UNIX, a teraz, gdy Internet rozrósł się dość szybko, protokół sieciowy IP stał się używany w prawie każdym typie sieci lokalnej. sieć komputerowa. Na ten moment służy jako podstawowy protokół dla większości usług działających w systemach operacyjnych.

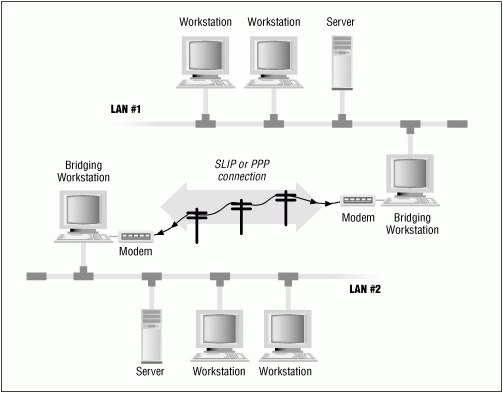

Sieci lokalne i przełączane

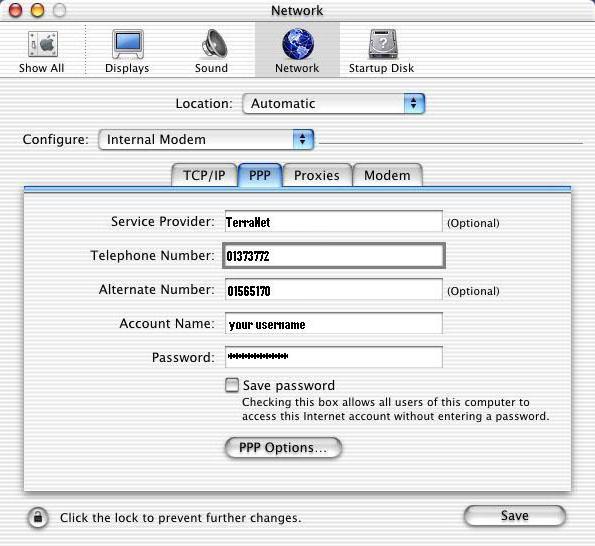

Stare protokoły sieciowe wymagały pewnej wiedzy, a TCP/IP jest używany przez użytkowników, którzy nawet nie widzieli tablice sieciowe. Dostęp do Internetu za pomocą modemu lub sieci lokalnej jest zapewniony, jeśli używany jest ten sam protokół. A proces konfiguracji całkowicie zależy od rodzaju połączenia zastosowanego w tym przypadku. Warto zauważyć, że protokoły warstwy sieciowej różnią się od wszystkich innych, a parametry dostępu do sieci lokalnej lub korzystania z modemu również mają pewne niuanse. Połączenie telefoniczne najlepiej nawiązać za pomocą programu automatyczna konfiguracja, który jest dostarczany przez dostawcę. W przeciwnym razie musisz ręcznie wprowadzić wszystkie niezbędne parametry. Możesz wziąć pod uwagę główne protokoły sieciowe.

Protokół IPX

Ten zestaw został opracowany przez firmę Novell do użytku z własnym systemem operacyjnym NetWare. IPX jest nieco podobny do TCP/IP, to znaczy zawiera niektóre protokoły z ten pakiet, ale firma ma do niego prawa autorskie. Microsoft stworzył jednak własny protokół zgodny z tym, przeznaczony dla systemów operacyjnych z rodziny Windows. IPX to protokół sieciowy o funkcjonalności podobnej do IP. SPX to narzędzie warstwy transportowej, które zostało zaprojektowane w celu umożliwienia wymiany danych pakietowych między poszczególnymi komputerami.

Obecnie ten protokół jest używany tylko w sieciach z serwerami ze starszymi wersjami systemu operacyjnego NetWare. Jest często używany w połączeniu z innymi zestawami. protokoły sieciowe. Teraz Nowell całkowicie przestawił się na nowy uniwersalny protokół TCP/IP.

NetBEUI

Ten protokół sieciowy jest używany w małych sieciach. Został po raz pierwszy wprowadzony w systemie Windows NT 3.1 i kilku kolejnych wersjach tego systemu, gdzie był używany domyślnie. W najnowsze wersje systemów, jego miejsce zajął znany już TCP/IP. Ten protokół jest dość prosty i brakuje mu wielu funkcji używanych w bardziej zaawansowanych wersjach. Nie nadaje się do komunikacji internetowej. Może się przydać w przypadku przestojów, ale teraz nie jest nawet przedstawiany jako standardowy składnik systemu operacyjnego, musi być zainstalowany niezależnie od dysku.

NetBEUI to wygodne narzędzie do tworzenia bezpośredniego połączenia kablowego i w tym sensie jest to minimalny protokół wymagany do utworzenia sieci peer-to-peer w Wersje Windows 9x.

wnioski

Ważne jest, aby pamiętać o pewnych punktach. W tej chwili nie ma już jednego protokołu sieciowego. Wszystkie są przeznaczone do komunikacji, ale każdy z nich ma zupełnie inne zadania, są zalety i wady w porównaniu z resztą. Użycie każdego z nich oznacza obecność pewnych warunków pracy, które zwykle określa sam protokół. Wybierając jedno lub drugie rozwiązanie, powinieneś polegać na tym parametrze.

Zrozumienie, jak działają sieci na podstawowym poziomie, jest bardzo ważne dla każdego administratora serwera lub webmastera. Jest to konieczne dla prawidłowe ustawienie Twoje usługi w sieci, a także łatwe wykrywanie możliwe problemy i rozwiązywanie problemów.

W tym artykule przyjrzymy się ogólnym koncepcjom sieci internetowych, omawiając podstawową terminologię, najpopularniejsze protokoły oraz charakterystykę i przeznaczenie każdej z warstw sieci. Zbiera się tutaj tylko teorię, ale przyda się ona początkującym administratorom i wszystkim zainteresowanym.

Podstawowe terminy sieciowe

Zanim omówimy podstawy Internetu, musimy zrozumieć kilka popularnych terminów, często używanych przez ekspertów i znajdujących się w dokumentacji:

- Mieszanina W sieciach łączność oznacza możliwość przesyłania danych między urządzeniami. Przed rozpoczęciem przesyłania danych należy nawiązać połączenie, którego parametry opisuje protokół;

- Pakiet- to jest główne cegiełka dane w sieci. Wszystkie dane są przesyłane w pakietach, duże dane są dzielone na małe pakiety, stały rozmiar. Każdy pakiet ma nagłówek, który zawiera informacje o danych, miejscu docelowym, nadawcy, linii życia pakietu, czasie wysłania itd.;

- Interfejs sieciowy to urządzenie fizyczne lub wirtualne, które umożliwia komputerowi łączenie się z siecią. Jeśli masz dwa karty sieciowe na komputerze, możesz skonfigurować interfejs sieciowy dla każdego z nich. Ponadto interfejs sieciowy może być wirtualny, na przykład interfejs lokalny lo;

- LAN- to jest twoja sieć lokalna, tylko twoje komputery są do niej podłączone i nikt inny nie ma do niej dostępu. Może to być sieć domowa lub biurowa;

- BLADY- jest to globalna sieć internetowa, zwykle termin ten odnosi się do całej sieci internetowej, termin ten może również odnosić się do interfejsu sieciowego;

- Protokół- zbiór reguł i standardów definiujących polecenia i sposób komunikacji między urządzeniami. Istnieje wiele protokołów i przyjrzymy się im poniżej. Najpopularniejsze z nich to TCP, UDP, IP i ICMP, istnieją również protokoły internetowe wyższego poziomu, takie jak HTTP i FTP;

- Port to adres na komputerze powiązany z określonym programem. To nie jest interfejs sieciowy ani lokalizacja. Za pomocą portów programy mogą komunikować się ze sobą;

- Zapora- to jest oprogramowanie, który kontroluje wszystkie pakiety sieciowe przechodzące przez komputer. Przechodzące pakiety są przetwarzane na podstawie reguł stworzonych przez użytkownika. Ponadto zapora może zamykać niektóre porty, aby komputer był bezpieczniejszy;

- NAT to usługa translacji adresów sieciowych między siecią LAN i WAN. Liczba wolnych adresów sieciowych w sieci maleje, więc trzeba znaleźć rozwiązanie, a rozwiązaniem było stworzenie sieci lokalnych, w których kilka komputerów może mieć jeden adres IP. Wszystkie pakiety docierają do routera, a następnie rozdziela je między komputerami za pomocą NAT.

- VPN- Jest to wirtualna sieć prywatna, za pomocą której można łączyć kilka sieci lokalnych za pośrednictwem Internetu. Używany w większości przypadków do celów bezpieczeństwa.

Możesz znaleźć znacznie więcej terminów, ale tutaj wymieniliśmy wszystkie te najbardziej podstawowe, z którymi będziesz się najczęściej spotykać.

Warstwy sieciowe i model OSI

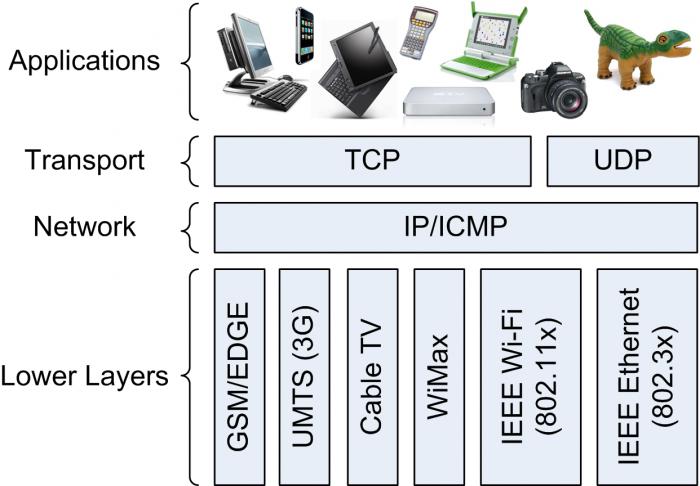

Zazwyczaj sieci są omawiane w płaszczyźnie poziomej, z uwzględnieniem protokołów i aplikacji internetowych wyższych warstw. Jednak do ustanowienia połączeń między dwoma komputerami używa się wielu warstw pionowych i poziomów abstrakcji. Oznacza to, że istnieje kilka protokołów, które działają jeden na drugim w celu wdrożenia połączenie internetowe. Każda wyższa warstwa abstrahuje przesyłane dane i ułatwia zrozumienie następnej warstwie, a ostatecznie aplikacji.

Istnieje siedem poziomów lub warstw sieci. Niższe poziomy będą się różnić w zależności od używanego sprzętu, ale dane będą takie same i będą wyglądać tak samo. Dane są zawsze przesyłane do innej maszyny na najniższym poziomie. Na innym komputerze dane przechodzą przez wszystkie warstwy w odwrotnej kolejności. Każda warstwa dodaje do danych własne informacje, które pomogą Ci zrozumieć, co zrobić z tym pakietem na zdalnym komputerze.

Model OSI

Historycznie zdarzało się tak, że jeśli chodzi o poziomy działania sieci, jest on używany Model OSI lub Open Systems Interconnect. Wyróżnia siedem poziomów:

- Warstwa aplikacji- najwyższy poziom, reprezentuje pracę użytkownika i aplikacji z siecią Użytkownicy po prostu przesyłają dane i nie zastanawiają się, w jaki sposób zostaną przekazane;

- Warstwa prezentacji- dane są konwertowane do formatu niższego poziomu, zgodnie z oczekiwaniami programów;

- Poziom sesji- na tym poziomie połączenia między komputery zdalne, który będzie przesyłał dane;

- Warstwa transportowa- na tym poziomie zorganizowany jest niezawodny transfer danych między komputerami, a także weryfikacja odbioru przez oba urządzenia;

- Warstwa sieci- służy do kontroli routingu danych w sieci, aż dotrą do węzła docelowego. Na tym poziomie pakiety mogą być dzielone na mniejsze części, które odbiorca może ponownie złożyć;

- Poziom połączenia- odpowiada za sposób nawiązania połączenia między komputerami i utrzymania jego niezawodności z wykorzystaniem istniejących fizycznych urządzeń i sprzętu;

- Warstwa fizyczna- odpowiada za przetwarzanie danych przez urządzenia fizyczne, zawiera oprogramowanie zarządzające połączeniem na poziomie fizycznym, np. Ehternet lub Wifi.

Jak widać, zanim dane trafią na sprzęt, muszą przejść przez wiele warstw.

Model protokołu TCP/IP

Model TCP/IP, znany również jako zestaw podstawowych protokołów Internetu, ułatwia myślenie o warstwach sieci. Są tu tylko cztery poziomy i powtarzają one poziomy OSI:

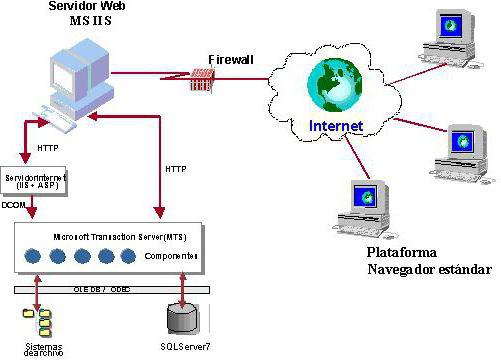

- Aplikacje- W tym modelu warstwa aplikacji odpowiada za łączenie i przesyłanie danych między użytkownikami. Aplikacje mogą znajdować się w systemach zdalnych, ale działają tak, jakby znajdowały się w systemie lokalnym;

- Transport- warstwa transportowa odpowiada za komunikację między procesami, porty są tutaj używane do określenia, która aplikacja ma przesyłać dane i jakiego protokołu użyć;

- Internet- na tym poziomie dane są przesyłane z węzła do węzła przez Internet. Tutaj punkty końcowe połączenia są znane, ale nie jest realizowana bezpośrednia komunikacja. Na tym poziomie definiowane są również adresy IP;

- Mieszanina- ta warstwa realizuje połączenie w warstwie fizycznej, co pozwala urządzeniom na przesyłanie danych między sobą, niezależnie od stosowanych technologii.

Ten model jest mniej abstrakcyjny, ale bardziej mi się podoba i jest łatwiejszy do zrozumienia, ponieważ jest związany z operacjami technicznymi wykonywanymi przez programy. Każdy z tych modeli można wykorzystać do zasugerowania, jak faktycznie działa sieć. W rzeczywistości istnieją dane, które są pakowane przy użyciu kilku protokołów przed przesłaniem, przesyłane przez sieć przez kilka węzłów, a następnie dekompresowane w odwrotnej kolejności przez odbiorcę. Aplikacje końcowe mogą nie wiedzieć, że dane przeszły przez sieć, dla nich wszystko może wyglądać tak, jakby wymiana została przeprowadzona na komputerze lokalnym.

Podstawowe protokoły internetowe

Jak już powiedziałem. Sieć opiera się na wykorzystaniu kilku protokołów, które działają jeden na drugim. Rzućmy okiem na główne protokoły sieciowe w Internecie, z którymi często będziesz się spotykać, i spróbujmy zrozumieć różnicę między nimi.

- MAC lub (kontrola dostępu do multimediów) jest protokół niski poziom, który służy do identyfikacji urządzeń w sieci lokalnej. Każde urządzenie podłączone do sieci posiada unikalny adres MAC ustawiony przez producenta. W sieciach lokalnych, a wszystkie dane opuszczają sieć lokalną i wchodzą do sieci lokalnej przed dotarciem do odbiorcy, fizyczne Adresy MAC do identyfikacji urządzeń. Jest to jeden z niewielu protokołów warstwy połączenia, z którymi często się spotykasz.

- IP (protokół internetowy)- położony poziom wyżej, za MAC. Odpowiada za zdefiniowanie adresów IP, które będą unikalne dla każdego urządzenia i umożliwią komputerom wzajemne odnalezienie się w sieci. Należy do warstwy sieciowej modelu TCP/IP. Sieci można łączyć ze sobą w złożone struktury, za pomocą tego protokołu komputery mogą zdefiniować kilka możliwe sposoby do urządzenia docelowego, a ścieżki te mogą się zmieniać podczas pracy. Istnieje kilka implementacji tego protokołu, ale zdecydowanie najpopularniejsze to IPv4 i IPv6.

- ICMP (Internet Control Message Protocol)- używany do przesyłania wiadomości między urządzeniami. Mogą to być komunikaty o błędach lub komunikaty informacyjne, ale nie jest przeznaczony do przesyłania danych. Takie pakiety są wykorzystywane w narzędziach diagnostycznych, takich jak ping i traceroute. Ten protokół znajduje się powyżej protokołu IP;

- TCP (protokół kontroli transmisji) to kolejny ważny protokół sieciowy, który jest na tym samym poziomie co ICMP. Jego zadaniem jest zarządzanie transferem danych. Sieci są zawodne. z powodu duża liczbaścieżki, pakiety mogą przychodzić w niewłaściwym porządku lub nawet zgubić się. TCP zapewnia, że pakiety są odbierane we właściwej kolejności, a także umożliwia korygowanie błędów transmisji pakietów. Informacje są układane we właściwej kolejności, a dopiero potem przekazywane do aplikacji. Przed przesłaniem danych nawiązywane jest połączenie za pomocą tzw. algorytmu potrójnego uzgadniania. Polega na wysłaniu żądania i potwierdzeniu otwarcia połączenia przez dwa komputery. Wiele aplikacji korzysta z TCP, są to SSH, WWW, FTP i wiele innych.

- UDP (protokół datagramów użytkownika) to popularny protokół podobny do TCP, który działa również w warstwie transportowej. Różnica między nimi polega na tym, że stosuje się tutaj zawodny transfer danych. Dane nie są sprawdzane przy odbiorze, co może wydawać się złym pomysłem, ale w wielu przypadkach jest to wystarczające. Ponieważ trzeba wysłać mniej pakietów, UDP jest szybszy niż TCP. Ponieważ nie ma potrzeby nawiązywania połączenia, ten protokół może być używany do wysyłania pakietów do kilku komputerów lub telefonii IP jednocześnie.

- HTTP (protokół przesyłania hipertekstu) Jest to protokół warstwy aplikacji, który leży u podstaw wszystkich witryn internetowych. HTTP umożliwia żądanie określonych zasobów ze zdalnego systemu, takich jak strony internetowe i pliki;

- FTP (protokół przesyłania plików) to protokół przesyłania plików. Działa na poziomie aplikacji i zapewnia transfer pliku z jednego komputera na drugi. FTP nie jest bezpieczny, dlatego nie zaleca się używania go do danych osobowych;

- DNS (system nazw domen)- protokół tego samego poziomu służący do konwersji jasnych i łatwych do odczytania adresów na złożone adresy IP, które są trudne do zapamiętania i odwrotnie. Dzięki niemu możemy uzyskać dostęp do witryny po nazwie domeny;

- SSH (bezpieczna powłoka) to protokół warstwy aplikacji zaimplementowany w celu zapewnienia pilot systemu przez bezpieczny kanał. Wiele dodatkowych technologii wykorzystuje ten protokół do swojej pracy.

Istnieje wiele innych protokołów, ale omówiliśmy tylko najważniejsze protokoły sieciowe. Daje to ogólne zrozumienie tego, jak działa sieć i internet.

wnioski

W tym artykule przyjrzeliśmy się podstawom sieci i protokołom używanym do organizowania ich pracy. Oczywiście to nie wystarczy, aby wszystko zrozumieć, ale teraz masz już pewną bazę i wiesz, jak poszczególne komponenty współdziałają ze sobą. Pomoże Ci to zrozumieć inne artykuły i dokumentację. Jeśli poważnie interesujesz się podstawami Internetu, kilka artykułów nie wystarczy. Potrzebujesz książki. Zwróć uwagę na kamerę D. Sieci TCP/IP. Zasady, protokoły i struktura. Kiedyś to czytałem i bardzo mi się podobało.

Na końcu film o modelu OSI:

11 listopada 2004 | chomya

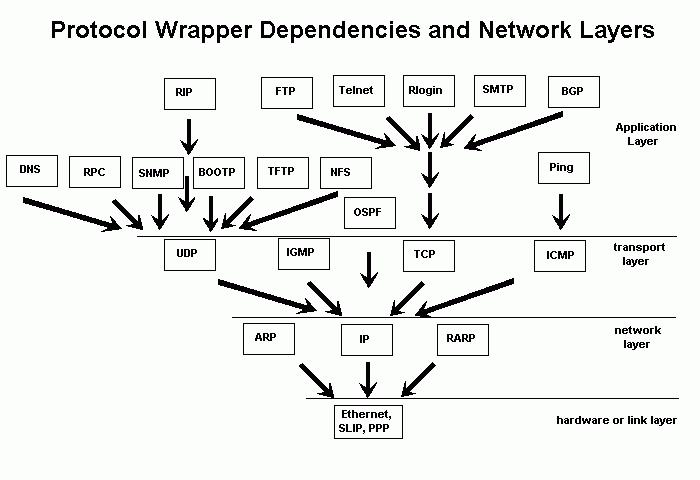

Cel protokołów

Protokoły to zbiór zasad i procedur, które regulują sposób prowadzenia komunikacji. Na przykład dyplomaci danego kraju ściśle przestrzegają protokołu podczas komunikowania się z dyplomatami innych krajów. W środowisko komputerowe reguły linków służą temu samemu celowi. Protokoły to zasady i procedury techniczne, które umożliwiają wielu komputerom komunikowanie się ze sobą w sieci. Pamiętaj o trzech głównych punktach dotyczących protokołów.

- Istnieje wiele protokołów. I choć wszystkie uczestniczą w realizacji komunikacji, to każdy protokół ma inne cele, wykonuje inne zadania, ma swoje zalety i ograniczenia.

- Protokoły działają na różnych warstwach modelu OSI. Funkcje protokołu są określone przez warstwę, na której działa. Jeżeli na przykład jakiś protokół działa w warstwie fizycznej, to oznacza to, że zapewnia przejście pakietów przez kartę sieciową i wejście do kabla sieciowego.

- Kilka protokołów może ze sobą współpracować. Jest to tak zwany stos lub zestaw protokołów. Podobnie jak funkcje sieciowe są rozłożone na wszystkie warstwy modelu OSI, protokoły współpracują ze sobą w różnych warstwach stosu protokołów. Warstwy w stosie protokołów odpowiadają warstwom modelu OSI. Razem protokoły dają pełną charakterystykę funkcji i możliwości stosu.

Protokoły pracy

Transmisja danych przez sieć, z technicznego punktu widzenia, powinna być rozłożona na szereg następujących po sobie kroków, z których każdy ma swoje własne reguły i procedury lub protokół. W ten sposób zachowana jest ścisła kolejność wykonywania pewnych czynności.

Ponadto te czynności (kroki) muszą być wykonywane w tej samej kolejności na każdym komputerze w sieci. Na komputerze wysyłającym te akcje są wykonywane od góry do dołu, a na komputerze odbierającym od dołu do góry.

Komputer jest nadawcą

Komputer wysyłający wykonuje następujące czynności zgodnie z protokołem:

- dzieli dane na małe bloki, zwane pakietami, z którymi protokół może pracować;

- dodaje informacje o adresie do pakietów, aby komputer odbierający mógł określić, że te dane są przeznaczone dla niego;

- przygotowuje dane do transmisji przez kartę sieciową, a następnie przez kabel sieciowy.

Komputer docelowy

Komputer odbiorcy zgodnie z protokołem wykonuje te same czynności, ale tylko w odwrotnej kolejności:

- odbiera pakiety danych z kabla sieciowego;

- przesyła pakiety do komputera za pośrednictwem karty sieciowej;

- usuwa z pakietu wszystkie informacje serwisowe dodane przez komputer wysyłający;

- kopiuje dane z pakietów do bufora - aby połączyć je w oryginalny blok danych;

- przekazuje ten blok danych do aplikacji w formacie, którego używa.

Zarówno komputer wysyłający, jak i komputer odbierający muszą wykonać każdą akcję w ten sam sposób, aby dane odebrane przez sieć pasowały do danych wysłanych.

Jeśli na przykład dwa protokoły dzielą dane na pakiety i dodają informacje (o kolejności pakietów, taktowaniu i sprawdzaniu błędów) w inny sposób, to komputer, na którym działa jeden z tych protokołów, nie będzie w stanie skutecznie komunikować się z komputerem, na którym działa inny protokół. ...

Protokoły routowane i nieroutowalne

Do połowy lat 80. większość sieci LAN była izolowana. Obsługiwali jeden dział lub jedną firmę i rzadko łączyli się w duże systemy. Jednak gdy sieci lokalne osiągnęły wysoki poziom rozwoju i wzrosła ilość przesyłanych przez nie informacji handlowych, sieci LAN stały się elementami dużych sieci.

Dane przesyłane z jednej sieci lokalnej do drugiej wzdłuż jednej z możliwych tras nazywane są trasowanymi. Protokoły obsługujące przesyłanie danych między sieciami przez wiele tras nazywane są protokołami routowalnymi. Ponieważ protokoły routowalne mogą być używane do łączenia wielu sieci LAN w sieć globalna ich rola stale rośnie.

Protokoły w architekturze warstwowej

Kilka protokołów działających jednocześnie w sieci zapewnia następujące operacje na danych:

- przygotowanie;

- przenosić;

- Przyjęcie;

- Następujące działania.

Działanie różnych protokołów musi być skoordynowane, aby uniknąć konfliktów lub niedokończonych operacji. Można to osiągnąć poprzez nakładanie warstw.

Stosy protokołów

Stos protokołów to kombinacja protokołów. Każda warstwa definiuje różne protokoły do zarządzania funkcjami komunikacyjnymi lub podsystemami. Każdy poziom ma swój własny zestaw zasad.

|

Podobnie jak warstwy w modelu OSI, dolne warstwy stosu opisują zasady współdziałania urządzeń różnych producentów. A górne warstwy opisują zasady prowadzenia sesji komunikacyjnych i interpretacji aplikacji. Im wyższy poziom, tym bardziej złożone stają się zadania, które rozwiązuje i protokoły związane z tymi zadaniami.

Wiążący

Proces, zwany wiązaniem, pozwala skonfigurować sieć z wystarczającą elastycznością, tj. mieszać protokoły i karty sieciowe zgodnie z wymaganiami sytuacji. Na przykład dwa stosy protokołów, IPX/SPX i TCP/IP, mogą być powiązane z tą samą kartą sieciową. Jeśli komputer ma więcej niż jedną kartę sieciową, stos protokołów może być skojarzony z jedną lub kilkoma kartami sieciowymi.

Wiążąca kolejność określa kolejność, w jakiej system operacyjny wykonuje protokoły. Jeśli wiele protokołów jest skojarzonych z tą samą kartą sieciową, kolejność powiązań określa kolejność, w jakiej protokoły są używane podczas próby nawiązania połączenia. Zazwyczaj powiązanie jest wykonywane podczas instalacji systemu operacyjnego lub protokołu. Na przykład, jeśli TCP/IP jest pierwszym protokołem na liście powiązań, to właśnie on zostanie użyty podczas próby nawiązania połączenia. Jeśli próba się nie powiedzie, komputer spróbuje nawiązać połączenie przy użyciu następnego protokołu na liście powiązań.

Wiązanie nie ogranicza się do mapowania stosu protokołów na kartę sieciową. Stos protokołów musi być powiązany (lub powiązany) z komponentami, których poziomy są zarówno powyżej, jak i poniżej jego poziomu. Tak więc protokół TCP/IP na górze może być powiązany z warstwą sesji NetBIOS, a na dole ze sterownikiem karty sieciowej. Z kolei sterownik jest powiązany z kartą sieciową.

Standardowe stosy

W przemyśle komputerowym opracowano kilka stosów jako standardowe modele protokołów. Oto najważniejsze:

- zestaw protokołów ISO/OSI;

- architektura sieci systemowej IBM (SNA);

- Cyfrowy DECnet™;

- Novell NetWare;

- Apple AppleTalk®;

- Pakiet protokołów internetowych, TCP/IP.

Protokoły tych stosów wykonują pracę specyficzną dla ich warstwy. Jednak zadania komunikacyjne przypisane do sieci prowadzą do rozdzielenia protokołów na trzy typy:

- stosowany;

- transport;

- sieć.

Jak widać, układ tych typów jest zgodny z modelem OSI.

Protokoły aplikacji

Protokoły aplikacji działają w górnej warstwie modelu OSI. Zapewniają interakcję i regułę wymiany danych pomiędzy nimi. Do najpopularniejszych protokołów aplikacji należą:

- APPC (Advanced Program-to-Program Communication) to protokół IBM peer-to-peer SNA używany głównie w systemie AS/400®;

- FTAM ( Transfer plików Dostęp i zarządzanie) - protokół dostępu do plików OSI;

- X.400 - protokół CCITT do międzynarodowej wymiany poczty e-mail;

- X.500 - protokół CCITT dla usług plikowych i katalogowych w wielu systemach;

- SMTP (Simple Mail Transfer Protocol) - protokół internetowy do wymiany poczty e-mail;

- FTP (File Transfer Protocol) - protokół internetowy do przesyłania plików;

- SNMP (Simple Network Management Protocol) - protokół internetowy do monitorowania sieci i komponentów sieciowych;

- Telnet to protokół internetowy służący do logowania zdalne hosty i przetwarzania na nich danych;

- Microsoft SMB (Server Message Blocks, Server Message Blocks) i powłoki klienta lub przekierowania;

- NCP (Novell NetWare Core Protocol) i powłoki lub przekierowania klienta Novell;

- Apple Talk i Apple Share® — zestaw protokołów sieciowych firmy Apple;

- AFP (AppleTalk Filling Protocol) - protokół zdalny dostęp do plików Apple;

- DAP (Data Access Protocol) to protokół dostępu do plików w sieciach DECnet.

Protokoły transportowe

Protokoły transportowe obsługują sesje komunikacyjne między komputerami i gwarantują niezawodną wymianę danych między nimi. Popularne protokoły transportowe obejmują:

- TCP (Transmission Control Protocol) - protokół TCP/IP zapewniający gwarantowane dostarczanie danych podzielonych na sekwencję fragmentów;

- SPX - część pakietu protokołów IPX / SPX (Internetwork Packet Exchange / Sequential Packet Exchange) dla danych, podzielonych na sekwencję fragmentów, firmy Novell; NWLink - implementacja protokołu IPX/SPX firmy Microsoft;

- NetBEUI - nawiązuje sesje komunikacyjne między komputerami (NetBIOS) i zapewnia górne poziomy usługi transportowe (NetBEUI);

- ATP (AppleTalk Transaction Protocol), NBP (Name Binding Protocol) - protokoły do sesji komunikacyjnych i transportu danych firmy Apple.

Protokoły sieciowe

Protokoły sieciowe zapewniają usługi komunikacyjne. Protokoły te zarządzają kilkoma typami danych: adresowaniem, routingiem, sprawdzaniem błędów i żądaniami retransmisji. Protokoły sieciowe określają również zasady komunikacji przez określone media sieciowe, takie jak Ethernet lub Token Ring. Do najpopularniejszych protokołów sieciowych należą:

- IP (Internet Protocol) - protokół TCP/IP do przesyłania pakietów;

- IPX (Internetwork Packet Exchange) - protokół NetWare do przesyłania i routingu pakietów;

- NWLink - implementacja protokołu IPX/SPX firmy Microsoft;

- NetBEUI to protokół transportowy, który zapewnia usługi transportu danych dla sesji i aplikacji NetBIOS;

- DDP (Datagram Delivery Protocol) - protokół przesyłania danych AppleTalk.

Standardy protokołów

Model OSI pomaga określić, które protokoły mają być używane w każdej warstwie. Produkty różnych producentów, które pasują do tego modelu, mogą ze sobą całkiem poprawnie współpracować.

|

||||||||||||||||||||||||||||||||||||||||

ISO, IEEE, ANSI (American National Standards Institute), CCITT (Comite Consultatif Internationale de Telegraphie et Telephonie), obecnie nazywane ITU (Międzynarodowy Związek Telekomunikacyjny) i inne organizacje normalizacyjne opracowały protokoły odpowiadające niektórym warstwom modelu OSI.

Protokoły warstwy fizycznej IEEE:

- 802.3 (Ethernet).

Jest to sieć „logiczna magistrala”, szybkość przesyłania danych wynosi 10 Mb/s. Dane są przesyłane kablem do każdego komputera, ale odbierają je tylko te, do których są adresowane. Protokół CSMA/CD reguluje ruch sieciowy, umożliwiając transmisję tylko wtedy, gdy kabel nie jest zajęty, a drugi komputer nie przesyła informacji. - 802.4 (przekazywanie tokenów).

Jest to sieć o topologii magistrali wykorzystująca schemat przekazywania tokenów. Każdy komputer otrzymuje dane, ale odpowiadają na nie tylko te osoby, do których jest adresowany. Token przekazywany z komputera do komputera określa, który komputer może przejść. - 802,5 (pierścień tokenów).

Jest to sieć „logicznego pierścienia”, szybkość przesyłania danych wynosi 4 lub 16 Mb/s. Chociaż ta sieć nazywa się pierścieniem, wygląda jak gwiazda, ponieważ wszystko komputery sieciowe podłączony do koncentratora (MAU). Jednak pierścień jest zaimplementowany wewnątrz koncentratora. Token przekazywany wokół pierścienia określa, który komputer może przejść.

Protokoły warstwy łącza IEEE utrzymywać komunikację w podwarstwie Media Access Control.

- Warstwa aplikacji

- Poziom wykonawczy

- warstwa sesji

- Warstwa transportowa

- Warstwa sieci

- Warstwa łącza

- Kontrola łącza logicznego (LLC)

- Kontrola dostępu do mediów (MAC)

- Warstwa fizyczna

Sterownik Media Access Control to sterownik urządzenia znajdujący się w podwarstwie Media Access Control. Ten sterownik jest również nazywany sterownikiem karty sieciowej. Zapewnia dostęp niskiego poziomu do karty sieciowe, zapewniając obsługę przesyłania danych i niektóre podstawowe funkcje zarządzania adapterami.

Protokół kontroli dostępu do nośnika określa, który komputer może korzystać z kabla sieciowego, jeśli wiele komputerów próbuje uzyskać do niego dostęp w tym samym czasie. CSMA/CD, protokół 802.3, umożliwia komputerowi rozpoczęcie transmisji tylko wtedy, gdy żadne inne komputery aktualnie nie transmitują. Jeśli dwa komputery rozpoczną transmisję w tym samym czasie, następuje rodzaj kolizji - kolizja (kolizja). Protokół wykrywa kolizję i odmawia transmisji do momentu zwolnienia kabla. Następnie, po losowym odstępie czasu, każdy komputer próbuje ponownie rozpocząć transmisję.

Wspólne protokoły

Wśród wielu protokołów najpopularniejsze są:

- TCP/IP; NetBEUI; X.25;

- System sieciowy Xerox (XNS™);

- IPX/SPXHNWLink;

- APPC;

- AppleTalk;

- pakiet protokołów OSI;

- DECnet.

Protokół kontroli transmisji/protokół internetowy (TCP/IP) — przemysłowy standardowy zestaw protokoły zapewniające komunikację w środowisku heterogenicznym (niejednorodnym), tj. zapewnić kompatybilność między komputerami różne rodzaje. Kompatybilność jest jedną z głównych zalet protokołu TCP/IP, dlatego większość sieci LAN go obsługuje. Ponadto TCP/IP zapewnia dostęp do zasobów internetowych oraz protokół routowalny dla sieci korporacyjnych. Ponieważ TCP/IP obsługuje routing, jest powszechnie używany jako protokół internetowy. Ze względu na swoją popularność TCP/IP stał się de facto standardem w intersieci. Inne protokoły stworzone specjalnie dla pakietu TCP/IP obejmują:

- SMTP (Simple Mail Transfer Protocol) - e-mail;

- FTP (File Transfer Protocol) - wymiana plików między komputerami obsługującymi TCP/IP;

- SNMP (Simple Network Management Protocol) - zarządzanie siecią.

Protokół TCP/IP ma dwie główne wady: rozmiar i niewystarczającą prędkość. TCP/IP to stosunkowo duży stos protokołów, który może powodować problemy dla klientów MS-DOS. Jednak w przypadku systemów operacyjnych, takich jak Windows NT lub Windows 95, rozmiar nie stanowi problemu, a wydajność jest porównywalna z protokołem IPX.

NetBEUI to rozszerzony interfejs NetBIOS. Początkowo NetBIOS i NetBEUI były ściśle powiązane i uważane za jeden protokół. Następnie niektórzy dostawcy sieci LAN oddzielili NetBIOS, protokół warstwy sesji, aby nie mógł być dłużej używany wraz z innymi routowalnymi protokołami transportowymi. NetBIOS (podstawowy system wejścia/wyjścia sieci — sieć) system podstawowy I/O) to interfejs IBM Session Layer LAN, który działa jako interfejs aplikacji do sieci. Protokół ten umożliwia programom komunikowanie się z innymi programy sieciowe. Jest bardzo popularny, ponieważ jest obsługiwany przez wiele aplikacji.

NetBEUI to mały, szybki i wydajny protokół warstwy transportowej, który jest dostarczany ze wszystkimi produktami sieciowymi firmy Microsoft. Pojawił się w połowie lat 80. w pierwszym produkcie sieciowym firmy Microsoft, MS®-NET.

Zaletami NetBEUI są mały rozmiar stosu (ważny dla komputerów z MS-DOS), wysokie szybkości przesyłania danych w sieci i kompatybilność ze wszystkimi sieciami Microsoft. Główną wadą NetBEUI jest to, że nie obsługuje routingu. To ograniczenie dotyczy wszystkich sieci Microsoft.

X.25 to zestaw protokołów dla sieci z komutacją pakietów. Był używany przez przełączanie usług, które miały łączyć zdalne terminale z komputerami mainframe.

Xerox Network System (XNS) został opracowany przez firmę Xerox dla swoich sieci Ethernet. Jego szerokie zastosowanie rozpoczął się w latach 80., ale stopniowo został wyparty przez protokół TCP / IP. XNS to duży i powolny protokół, który wykorzystuje znaczną ilość komunikatów rozgłoszeniowych, co zwiększa ruch w sieci. IPX/SPX i NWLink

Internetwork Packet Exchange/Sequenced Packet Exchange (IPX/SPX) to stos protokołów używany w sieciach Novella. Podobnie jak NetBEUI, stosunkowo mały i szybki protokół. Ale w przeciwieństwie do NetBEUI obsługuje routing. IPX/SPX jest „następcą” XNS. NWLink to implementacja protokołu IPX/SPX firmy Microsoft. Jest to transportowy protokół routingu.

ARRS

APPS (Advanced Program-to-Program Communication) to protokół transportowy IBM, będący częścią architektury Systems Network Architecture (SNA). Pozwala aplikacjom działającym na różne komputery, bezpośrednio wchodzić w interakcje i udostępniać dane.

AppleTalk

AppleTalk to zastrzeżony stos protokołów firmy Apple Computer, który umożliwia: Komputery Apple Macintosh udostępnia pliki i drukarki w środowisku sieciowym.

Pakiet protokołów OSI

Pakiet protokołów OSI to kompletny stos protokołów, w którym każdy protokół odpowiada określonej warstwie modelu OSI. Pakiet zawiera protokoły routowane i transportowe, serię protokołów IEEE Project 802, protokół warstwy sesji, protokół warstwy prezentacji i kilka protokołów warstwy aplikacji. Zapewniają pełną funkcjonalność sieciową, w tym dostęp do plików, drukowanie i emulację terminala.

DECnet to zastrzeżony stos protokołów firmy Digital Equipment Corporation. Ten zestaw produktów sprzętowych i programowych implementuje architekturę sieci cyfrowej (DNA). Określona architektura definiuje sieci w oparciu o lokalne sieć komputerowa Ethernet, sieci FDDI MAN (ang. Fiber Distributed Data Interface Metropolitan Area Network) oraz sieci rozległe wykorzystujące środki transmisji danych poufnych i publicznych. DECnet może używać zarówno protokołów TCP/IP i OSI, jak i własnego. Ten protokół należy do liczby trasowania.

DECnet był kilkakrotnie aktualizowany; każda aktualizacja nazywana jest fazą. Obecna wersja to DECnet Phase V. Używane są zarówno natywne protokoły DEC, jak i całkiem kompletna implementacja pakietu protokołów OSI.

Usługi mobilne i inne usługi komunikacyjne wiążą się z wykorzystaniem różnych protokołów komunikacyjnych. Który z nich można uznać za najczęstszy? Jakie może być znaczenie odpowiednich norm?

Czym są protokoły komunikacyjne?

Protokół komunikacyjny to lista ujednoliconych instrukcji, które określają, w jaki sposób określone interfejsy oprogramowania lub sprzętu powinny zapewniać przesyłanie danych — na przykład strumieni tekstowych, graficznych, audio i wideo. Odpowiednie protokoły tworzone są głównie w celu ułatwienia skalowania różnych sieci komputerowych. Np. wprowadzenie protokołu TCP/IP umożliwiło ujednolicenie transferu danych praktycznie na całym świecie, umożliwiając łączenie komputerów w

Na dzisiejszym rynku Technologie informacyjne Protokoły wykorzystywane są na różnych poziomach implementacji interfejsów komunikacyjnych. Są stale ulepszane i aktualizowane. Okresowo opracowywane są nowe protokoły, które odzwierciedlają specyfikę rozwoju rynku telekomunikacyjnego. Różne protokoły komunikacyjne mogą być stosowane zarówno w sieciach domowych, jak i przemysłowych, realizowanych w oparciu o infrastrukturę ośrodków naukowych itp. Do najpopularniejszych standardów tego typu należą Ethernet, CAN, HART.

Wykorzystanie protokołów komunikacyjnych odbywa się również w sektorze usługowym komunikacja mobilna. Wśród nich są 3G, 4G, GPRS.

Te protokoły w sieciach operatorzy komórkowi różnią się w szczególności:

Według prędkości między abonentem a dostawcą usług komunikacyjnych;

Według pasm częstotliwości;

Według wskaźników maksymalna odległość urządzenie komunikacyjne do stacji bazowej.

Jeśli chodzi o klasyfikację komputerowych protokołów komunikacyjnych, charakteryzuje się dość wysokim poziomem złożoności. Rozważmy bardziej szczegółowo jego specyfikę.

Klasyfikacja komputerowych protokołów komunikacyjnych

Klasyfikację odpowiednich protokołów można przeprowadzić przy użyciu dość dużej liczby podejść. Powszechną jest to, że standardy komunikacji można podzielić na niższe i wyższe poziomy. Wśród nich:

Stosowany;

Wykonawczy;

sesja;

Transport;

Sieć;

Kanał;

Fizyczny.

Przyjrzyjmy się im bardziej szczegółowo.

Warstwa aplikacyjna protokołów sieciowych

Rozważany poziom, w ramach którego można sklasyfikować ten lub inny protokół komunikacyjny, dotyczy przede wszystkim aplikacji. Oznacza to, że zapewnia komunikację między infrastrukturą sieciową a określonymi programami użytkownika. Wykorzystywane są tu protokoły takie jak HTTP, Telnet, DNS, IRC, BitTorrent i wiele innych, za pośrednictwem których dostarczane są nowoczesne usługi online.

Reprezentatywna warstwa protokołów sieciowych

Na odpowiednim poziomie protokół komunikacyjny obejmuje reprezentację określonych danych. Tutaj mogą być przeprowadzane procedury konwersji jednego protokołu na inny, kodowanie, kompresowanie plików, zarządzanie różnymi żądaniami.

Określone aplikacje wysyłają do sieci określone żądania, po czym są one konwertowane na język zrozumiały dla serwera. Następnie żądanie jest przetwarzane. Odpowiedź z serwera jest następnie konwertowana na język zrozumiały dla aplikacji. Wśród popularnych protokołów odpowiedniego typu są ASN, FTP, SMTP. Można to również przypisać w pewnym stopniu tym i HTTP, FTP.

Sesyjna warstwa protokołów komunikacyjnych

Na tym poziomie protokół komunikacyjny służy do wykonania określonej operacji, takiej jak synchronizacja określonych zadań, utworzenie sesji komunikacyjnej, wysłanie lub odebranie pliku. Wśród powszechnych protokołów używanych do takich celów są ASP, DLC, SOCKS.

Warstwa transportowa protokołów komunikacyjnych

Do bezpośredniego dostarczania określonych typów danych z jednego obiektu sieciowego do drugiego wykorzystywane są odpowiednie standardy typów. W wielu przypadkach pliki są tu podzielone na osobne elementy – aby ułatwić ich przenoszenie. Protokoły odpowiedniego typu to TCP, UDP, RMTP.

Warstwa protokołu sieciowego

Kolejnym rodzajem standardów, na których może działać system komunikacyjny, są protokoły warstwy sieci. Odpowiadają przede wszystkim za metody transmisji danych, translację adresów, przełączanie, monitorowanie jakości działania infrastruktury. Do takich protokołów należą w szczególności ten sam TCP/IP, ICMP. DHCP.

Protokoły warstwy łącza

Standardy te są stosowane w celu zapewnienia funkcjonowania kluczowych elementów sprzętowych sieci. Odpowiednie protokoły pozwalają systemowi przede wszystkim na sprawdzenie danych pochodzących z warstwa fizyczna, dla błędów. W razie potrzeby są one również dostosowywane.Wśród tych standardów jest wspólny protokół komunikacyjny PPP, algorytmy takie jak SLIP, L2F, PROFIBUS. W zasadzie Ethernet można również przypisać do protokołów kanałów.

Warstwa protokołu fizycznego

Kolejny poziom działania omawianych standardów to poziom fizyczny. W tym przypadku protokół komunikacyjny jest narzędziem, za pomocą którego strumień danych cyfrowych jest bezpośrednio przesyłany - poprzez wysłanie sygnału kablem lub kanałem radiowym.

W przypadku transmisji przewodowej można wykorzystać standardy takie jak RS-232, xDSL, 100BASE-T. Wspólne protokoły komunikacja bezprzewodowa- w szczególności realizowane za pomocą routerów Wi-Fi - tych, które należą do typu IEEE 802.11.

Klasyfikację badanych przez nas norm można uznać za bardzo warunkową. Tak więc w ramach tego przypisanie jednego lub drugiego protokołu do określonej kategorii może być bardzo problematyczne: często zdarza się, że standard jest stosowany na kilku poziomach jednocześnie. Przydatne byłoby bardziej szczegółowe rozważenie specyfiki najpopularniejszych protokołów na współczesnym rynku technologii informatycznych. Takich jak np. protokół kontrolny PPP (komunikacja – to ona jest obiektem oddziaływania algorytmów przewidzianych przez odpowiedni standard).

Jaki jest protokół PPP?

Rozważany protokół odnosi się, jak zauważyliśmy powyżej, do standardów, które mają na celu zapewnienie funkcjonowania infrastruktury sieciowej w warstwie łącza danych. Jest uniwersalny: przy użyciu odpowiedniego protokołu można zaimplementować uwierzytelnianie urządzenia, zastosować mechanizm szyfrowania danych, a w razie potrzeby kompresję plików.

Rozważany protokół zapewnia funkcjonowanie sieci opartych na wspólnych zasobach komunikacyjnych, takich jak: linie telefoniczne, kanały komunikacji komórkowej. Jeśli w konkretnym programie wyskakuje napis, że komunikacja PPP została przerwana, najprawdopodobniej oznacza to, że użytkownik nie może uzyskać rzeczywistego dostępu do zasoby sieciowe które są dostarczane przez jego dostawcę.

Istnieje kilka odmian odpowiedniego standardu - na przykład PPPoE, PPPoA. Jednocześnie struktura omawianego protokołu obejmuje kilka standardów: LCP, NCP, PAP, CHAP, MLPPP. Innym popularnym protokołem na współczesnym rynku IT jest HTTP.

Co jest

Odpowiedni standard służy do zapewnienia działania infrastruktury wymiany danych hipertekstowych - w ogólnym przypadku między komputerami i serwerami w Internecie. Odnosi się do podstawowych protokołów zapewniających działanie ogólnoświatowa sieć. Jest domyślnie obsługiwany przez większość nowoczesnych narzędzi komunikacyjnych w popularnych systemach operacyjnych. Jest stabilny – trudno wyobrazić sobie sytuację, w której na ekranie użytkownika pojawia się komunikat programu HTTP typu „protokół został przerwany przez połączenie PPP”. W ostateczności, jeśli z jakiegoś powodu nie są dostępne narzędzia umożliwiające obsługę standardu HTTP, można skorzystać np. z protokołu FTP online, choć w wielu przypadkach jego wykorzystanie może nie być najbardziej optymalnym rozwiązaniem.

Omawiany standard polega na przekazywaniu danych z obiektu sprzętowo-programowego w statusie klienta na serwer i odwrotnie. Pierwszy wysyła zapytania do drugiego, a ten odpowiada na nie zgodnie z ustalonym algorytmem. Istnieje kilka odmian omawianego protokołu: na przykład HTTPS, HTTP-NG. Główne zalety prowadzące do tego, że protokół komunikacyjny HTTP stał się jednym z najpopularniejszych:

Wszechstronność;

Łatwość wdrożenia;

Możliwość rozbudowy;

Powszechne wsparcie od dostawców oprogramowania.

Ma również szereg niedociągnięć, które eksperci podkreślają:

Wystarczająco Świetna cena indywidualne wiadomości;

Nieprzydatność do przetwarzania rozproszonego;

Brak możliwości poruszania się po zasobach hostowanych na serwerze.

Powyżej zauważyliśmy, że dany standard komunikacji jest obsługiwany przez głównego użytkownika system operacyjny, a także powszechne produkty oprogramowania. Jednak zakres tego protokołu jest znacznie szerszy niż implementacja algorytmów komunikacyjnych w ramach rozwiązań użytkownika. Standard HTTP ma również zastosowanie w przemyśle, systemach monitoringu wideo i infrastrukturze SCADA.

Wielu producentów, uznając różne protokoły komunikacyjne w sieciach za podstawowe do budowy infrastruktury komunikacyjnej, wybiera HTTP jako funkcjonalne i niezawodne narzędzie do organizowania dostępu do różnych zasobów online, konfigurowania obiektów i zarządzania różnymi urządzeniami.

Jeśli mówimy konkretnie o branży, to Modbus można przypisać liczbie najpopularniejszych protokołów w odpowiednim segmencie rynku.

Co to jest protokół Modbus?

Odpowiedni standard jest używany głównie w celu zapewnienia interoperacyjności między różnymi elementami w ramach infrastruktury automatyki w produkcji. Odpowiedni protokół prezentowany jest w tych odmianach, które są przystosowane do transmisji danych przez określony rodzaj kanału komunikacyjnego – przewodowy, bezprzewodowy (z kolei zasoby pierwszego typu mogą obejmować kable miedziane, światłowodowe – a dla nich osobne modyfikacje został opracowany protokół, który odnosi się do mowy).

Istnieją wersje Mobdusa przystosowane do przesyłania danych przez TCP/IP. Kolejnym rozwiązaniem popularnym wśród przedsiębiorstw przemysłowych jest PROFIBUS-FDL.

Co to jest protokół PROFIBUS-FDL?

Rozważany protokół działa w sieci PROFIBUS, która stała się powszechna wśród europejskich przedsiębiorstw przemysłowych. Jego prototyp został opracowany przez specjalistów Siemensa i miał być wykorzystywany w obszarach produkcyjnych, w których zaangażowane były sterowniki.

Następnie, w oparciu o rozwój niemieckiej korporacji, powstała infrastruktura sieciowa, w której połączono różne cechy technologiczne i funkcjonalne komunikacji szeregowej związane z poziomem terenowym. Rozważany protokół sieciowy umożliwił integrację różnych typów urządzeń automatyki w ramach jednego systemu produkcyjnego. Warto zauważyć, że protokół PROFIBUS-FDL nie jest jedynym, który działa w tej sieci przemysłowej. Jest jednak jednolity pod względem stosowalności w celu zorganizowania dostępu do głównego autobusu.

Tak czy inaczej, omawiany protokół komunikacyjny jest uzupełniony o następujące standardy:

Protokół PROFIBUS DP służy do organizowania wymiany danych pomiędzy wiodącymi urządzeniami przemysłowymi typu DP, a także urządzeniami, na których zaimplementowane są I/O według schematu rozproszonego. Jednocześnie protokół ten pozwala organizować wymianę danych z dużą prędkością. Charakteryzuje się również stosunkowo niskimi kosztami wdrożenia, co może sprawić, że będzie popularny nawet w małych przedsiębiorstwach.

Standard PROFIBUS PA umożliwia wymianę danych pomiędzy infrastrukturą, na którą składają się urządzenia związane z poziomem obiektu. Ten protokół jest zoptymalizowany pod kątem połączenia różne czujniki i mechanizmy na wspólnej szynie liniowej lub pierścieniowej.

Standard PROFIBUS FMS charakteryzuje się uniwersalnością. Przeznaczony jest przede wszystkim do organizowania wymiany danych pomiędzy zaawansowanymi technologicznie elementami infrastruktury przemysłowej - komputerami, programistami, sterownikami.

Jedną z mocnych stron protokołów działających w sieci PROFIBUS jest otwartość (to znaczy, że mogą z nich korzystać dowolne zainteresowane przedsiębiorstwa przemysłowe), powszechność (co ułatwia skalowanie infrastruktury przemysłowej przy poszerzaniu rynków, otwieraniu nowych branż).

Streszczenie

Zbadaliśmy więc istotę protokołów komunikacyjnych, zbadaliśmy cechy niektórych popularnych odmian odpowiednich standardów. Ich głównym celem jest zapewnienie transmisji danych w ujednoliconych formatach. Czyli takie, które można skalować w ramach infrastruktury, co z reguły znacznie przekracza skalę pojedynczego przedsiębiorstwa.

W rzeczywistości chodzi o międzynarodowe standardy: nowoczesne protokoły komunikacji komórkowej, przewodowej i Wi-Fi są bardzo rozpowszechnione, publicznie dostępne i stosunkowo łatwe do skalowania. Oczywiście w niektórych przypadkach, nawet na takich globalnych rynkach jak świadczenie usług komórkowych, możliwe jest wykorzystanie protokołów regionalnych, ale w interesie największych marek jest wdrożenie, jeśli nie jest to sprzeczne z interesami biznesu, aw niektórych przypadkach państwo, jak najbardziej ujednolicone standardy, które poprawią komunikację międzynarodową.

Istnieje szereg podstawowych protokołów komunikacyjnych. W kontekście Internetu są to HTTP, TCP/IP. W segmencie usług udostępniania sieci standard PPP można nazwać takim. Jeśli użytkownik zobaczy komunikat informujący, że protokół kontroli łącza PPP został zakończony, najprawdopodobniej nie będzie mógł uzyskać dostępu do zasobów online za pomocą protokołu HTTP lub TCP/IP. Dlatego każdy standard ma ogromne znaczenie, a ponadto w wielu przypadkach jest nierozerwalnie związany z innymi. Jeśli jeden protokół zostanie przerwany przez komunikację, istnieje możliwość, że użytkownik nie będzie mógł uzyskać dostępu do tych zasobów, za które za organizację komunikacji odpowiedzialne są inne standardy.

Protokoły komunikacyjne są niezbędnym narzędziem do rozwiązywania złożonych problemów zarówno w zakresie komunikacji z użytkownikami, jak i w obszarach przemysłowych i usługowych. Powodzenie wdrożenia odpowiedniej infrastruktury, a także jej efektywność, pod względem stosunku wydajności systemu do kosztu jego instalacji, zależy od kompetentnego wyboru konkretnego standardu. Zatem wczesne badanie właściwości protokołów sieciowych, wybór optymalnego z nich jest ważnym zadaniem dla menedżerów przedsiębiorstw odpowiedzialnych za wdrażanie i modernizację infrastruktury komunikacyjnej firmy.