С распространением беспроводных сетей протоколы шифрования WPA и WPA2 стали известны практически всем владельцам устройств, подключающихся к Wi-Fi. Указываются они в свойствах подключений, и внимания большинства пользователей, не являющихся системными администраторами, привлекают минимум. Вполне достаточно информации, что WPA2 является продуктом эволюции WPA, и, следовательно, WPA2 новее и больше подходит для современных сетей.

Угрозы независимо от того, где вы находитесь?

Невозможно управлять диапазоном беспроводной сети, который, скорее всего, направляется прямо в ваш район. Одним из примеров является перехват данных, передаваемых в ясном тексте, или факт взлома через вашу точку доступа и за которые вы должны будете нести ответственность.

Проблема в том, что этот ключ является статическим и, следовательно, разделяется между всеми машинами, подключенными к одному и тому же ящику. Это позволяет найти его, просто общавшись с сетью. Более эффективная безопасность и мобильность благодаря аутентификации клиента независимо от того, где он находится.

- Он удваивает размер вектора инициализации.

- Гибкость благодаря быстрой и безопасной повторной аутентификации.

Определение

WPA — протокол шифрования, предназначенный для защиты беспроводных сетей стандарта IEEE 802.11, разработанный компанией Wi-Fi Alliance в 2003 году в качестве замены устаревшего и небезопасного протокола WEP.

WPA2 — протокол шифрования, представляющий собой улучшенную разработку WPA, представленный в 2004 году компанией Wi-Fi Alliance.

Измените пароль по умолчанию для поля

В частности, они используются для чтения четкого содержания передаваемых сообщений. Таким образом, шифрование позволяет сделать эти данные неразборчивыми, даже если они перехватываются. Сначала вам нужно пройти через панель администратора вашего модема. . Если вам нужно указать имя пользователя и пароль для входа в панель управления, убедитесь, что вы выбрали сложный пароль, а не стандартный. Некоторые интернет-провайдеры могут отправлять пароль по умолчанию по почте или по почте.

Это пароль, который затем должен быть изменен как все пароли по умолчанию. Некоторые учетные данные доступа к модему иногда очень очевидны и известны всем. Действительно, некоторые сайты перечисляют идентификаторы по умолчанию для большинства поставщиков.

Сравнение

Поиск разницы между WPA и WPA2 для большинства пользователей актуальности не имеет, так как вся защита беспроводной сети сводится к выбору более-менее сложного пароля на доступ. На сегодняшний день ситуация такова, что все устройства, работающие в сетях Wi-Fi, обязаны поддерживать WPA2, так что выбор WPA обусловлен может быть только нестандартными ситуациями. К примеру, операционные системы старше Windows XP SP3 не поддерживают работу с WPA2 без применения патчей, так что машины и устройства, управляемые такими системами, требуют внимания администратора сети. Даже некоторые современные смартфоны могут не поддерживать новый протокол шифрования, преимущественно это касается внебрендовых азиатских гаджетов. С другой стороны, некоторые версии Windows старше XP не поддерживают работу с WPA2 на уровне объектов групповой политики, поэтому требуют в этом случае более тонкой настройки сетевых подключений.

Поставщики доступа могут предоставлять обновления программного обеспечения. Это обновления, которые могут быть связаны с безопасностью модема. Поэтому их следует воспринимать всерьез и делать как можно скорее. Для последних модемов обновления также должны быть автоматическими.

Спасибо Шварцеру за разъяснение. Существует меньше шансов нападать на кого-то, кто, похоже, знаком с ним, по сравнению с тем, кто, похоже, является новичком с именем сети по умолчанию. Это делается снова через панель администратора. Не только протоколы предотвращают подключение нежелательных частей к беспроводной сети, но протоколы беспроводной безопасности также шифруют ваши личные данные, отправляемые по радиоволнам. Независимо от того, насколько защищены и закодированы, беспроводные сети не могут гарантировать такую же безопасность проводных сетей.

Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 — проткол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES — до 256 бит.

Какой метод защиты работает для вашей сети

Когда вы перейдете в список, вы получите систему менее безопасной. Это означает, что вам нужно более мощное оборудование, чтобы не иметь более низкую производительность сети. Большинство современных точек доступа снабжены наиболее подходящим оборудованием.

Когда безопасность является абсолютным приоритетом, откат не является вариантом, но вы должны серьезно подумать о том, чтобы получить лучшие точки доступа. Это очевидно, если вы считаете, что если вам нужен доступ к физической точке доступа в последнем, в тех беспроводных сетях вы должны быть в пределах диапазона охвата, чтобы иметь возможность Тем не менее, этот метод, связанный с наличием симметричных ключей шифрования как на точках доступа, так и на всех авторизированных для доступа клиентах, загружает сетевым администраторам обязательство периодически менять эти ключи и сообщать об изменениях всем пользователи.

Выводы сайт

- WPA2 представляет собой улучшенный WPA.

- WPA2 использует протокол AES, WPA — протокол TKIP.

- WPA2 поддерживается всеми современными беспроводными устройствами.

- WPA2 может не поддерживаться устаревшими операционными системами.

- Степень защиты WPA2 выше, чем WPA.

Доброго времени суток, дорогие друзья, знакомые и прочие личности. Сегодня поговорим про WiFi шифрование , что логично из заголовка.

Таким образом, как только клиент аутентифицирует ключи для шифрования беспроводного трафика, они будут автоматически предоставляться и меняться несколько раз во время рабочего сеанса. Срок действия ключей достаточно короткий, чтобы затруднить определение злоумышленником, пытающимся атаковать.

Для этого необходимо добавить 24 бит вектора инициализации. Поскольку тип шифрования с течением времени превышен и теперь рассматривается как минимальная безопасность, необходимая для обеспечения безопасности беспроводной сети. Даже этот протокол не защищен от атак.

Думаю, что многие из Вас пользуются такой штукой как , а значит, скорее всего, еще и Wi-Fi на них для Ваших ноутбуков, планшетов и прочих мобильных устройств.

Само собой, что этот самый вай-фай должен быть закрыт паролем, иначе вредные соседи будут безвозмездно пользоваться Вашим интернетом, а то и того хуже, - Вашим компьютером:)

Каждый клиентский компьютер включает в себя пароль для точки доступа к сети. Этот пароль используется для доступа к сети и для шифрования всех сообщений между точкой доступа и клиентом. Можно использовать эти сети, пытаясь угадать пароли настроек безопасности; другие более сложные методы используют очень сложные алгоритмы. В любом случае для всех приложений сбора данных беспроводной связи требуется использование расширенных протоколов безопасности.

Серийный номер увеличивается каждый раз при отправке нового пакета. Это означает, что повторные атаки невозможны, поскольку один и тот же ключ никогда не используется из одного пакета в другой. Точка доступа может обнаруживать, когда злоумышленник пытается реплицировать старые пакеты.

Само собой, что помимо пароля есть еще и всякие разные типы шифрования этого самого пароля, точнее говоря, Вашего Wi-Fi протокола, чтобы им не просто не пользовались, но и не могли взломать.

В общем, сегодня хотелось бы немного поговорить с Вами о такой вещи как WiFi шифрование, а точнее этих самых WPE, WPA, WPA2, WPS и иже с ними.

Сетевая аутентификация - это, по сути, управление доступом клиента. Прежде чем клиент сможет связаться с точкой беспроводного доступа, он должен пройти аутентификацию в сети. Поставщик - Беспроводные клиентские устройства, которые обращаются к сети Аутентификатора. - Точка беспроводного доступа, которая контролирует доступ запрашивающего лица к серверу аутентификации, - предоставляет услугу аутентификации для аутентификатора. Когда проситель требует доступа к сети, аутентификатор разрешает доступ к незашифрованным портам для аутентификации.

Готовы? Давайте приступим.

WiFi шифрование - общая информация

Для начала сильно упрощенно поговорим о том как выглядит аутентификация с роутером (сервером), т.е как выглядит процесс шифрования и обмена данными. Вот такая вот у нас получается картинка:

Затем аутентификатор перенаправляет запрос на доступ к серверу аутентификации, который принимает или отказывает в доступе к запрашивающему. Обнаруживающая точка беспроводного доступа может не подделать сертификат безопасности на стороне сервера. Не во всех сетях есть сервер аутентификации, который делает невозможным предыдущие методы аутентификации. Это в основном оператор доступа, который пользователь создает для запуска аутентификации в сети.

Это самая безопасная беспроводная сеть, доступная на рынке, которая позволяет защитить ваши данные от нежелательного доступа. Выберите «Беспроводная связь», чтобы настроить параметры сетевой безопасности с помощью ряда раскрывающихся меню. Избегайте распространенных слов, найденных в словаре, и пытайтесь придумать слова с строчными, прописными и цифровыми символами.

Т.е, сначала, будучи клиентом мы говорим, что мы, - это мы, т.е знаем пароль (стрелочка зелененькая сверху). Сервер, тобишь допустим роутер, радуется и отдаёт нам случайную строку (она же является ключом с помощью которого мы шифруем данные), ну и далее происходит обмен данными, зашифрованными этим самым ключом.

Теперь же поговорим о типах шифрования, их уязвимостях и прочем прочем. Начнем по порядку, а именно с OPEN , т.е с отсутствия всякого шифра, а далее перейдем ко всему остальному.

Беспроводное соединение постепенно становится необходимым, и по этой причине защита уже является важным требованием для обеспечения безопасности локальной сети. С их помощью вы можете. Убедитесь, что никто не может легко подключиться к беспроводной сети и получить доступ к Интернету без каких-либо разрешений.

- Персонализируйте доступ человека к настройкам беспроводной сети.

- Защитите все данные, которые передаются по беспроводной сети.

Тип 1 - OPEN

Как Вы уже поняли (и я говорил только что), собственно, OPEN - это отсутствие всякой защиты, т.е. Wifi шифрование отсутствует как класс, и Вы и Ваш роутер абсолютно не занимаются защитой канала и передаваемых данных.

Именно по такому принципу работают проводные сети - в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу/роутеру сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде.

Если вы потеряли или были забыты, вам необходимо восстановить маршрутизатор. Чтобы получить дополнительную информацию о восстановлении, нажмите. Шаг 2: На этом этапе вы будете перенаправлены на главный экран страницы конфигурации. На странице конфигурации перейдите на вкладку Беспроводная связь, а затем нажмите подсистему беспроводной безопасности.

Шаг 3: В разделе «Вид конфигурации» нажмите кнопку «Ручная настройка». Шаг 4: Теперь вы можете выбрать один из четырех вариантов. Следуйте инструкциям ниже, чтобы узнать, как настроить каждый режим безопасности. Рисунок ниже. Шаг 2: Нажмите. Для двухдиапазонных маршрутизаторов конфигурация беспроводной безопасности может зависеть от точного типа двухдиапазонного маршрутизатора, который вы используете. Двухполосные маршрутизаторы могут быть одновременно или выборочно. Если маршрутизатор выбирается, это означает, что вы можете использовать только одну полосу беспроводной связи за раз и настроить один пароль беспроводной сети.

Однако с беспроводной сетью «врезаться» можно из любого места - 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна, ибо фактически Ваш канал доступен всем и каждому.

Тип 2 - WEP (Wired Equivalent Privacy)

Один из самых первых типов Wifi шифрования это WEP . Вышел еще в конце 90 -х и является, на данный момент, одним из самых слабых типов шифрования.

Была ли эта статья поддержки полезной?

Это также означает, что вы можете настроить два разных имени беспроводной сети и беспроводные пароли для каждой частоты. Вы можете нажать на ссылки, чтобы получить инструкции. Настоящее Лицензионное соглашение с конечным пользователем является юридическим документом, который содержит условия, при которых вам разрешено ограниченное использование определенного Программного обеспечения, которое работает с Продуктом. Программное обеспечение не содержит ПО с открытым исходным кодом. В рамках этой лицензии вы можете управлять Программным обеспечением способом, описанным в пользовательской документации для Программного обеспечения; где Программное обеспечение предоставляется для загрузки на персональный компьютер или мобильное устройство, сделайте столько копий Программного обеспечения, сколько вам необходимо для собственного использования; и навсегда передавать все ваши права на использование Продукта другому лицу, если это лицо также соглашается соблюдать данное Соглашение, и после такой передачи вы прекратите использование Продукта и Программного обеспечения.

Во многих современных роутерах этот тип шифрования вовсе исключен из списка возможных для выбора:

Его нужно избегать почти так же, как и открытых сетей - безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля.

У вас есть только неисключительное право использовать Программное обеспечение в соответствии с настоящим Соглашением. Все права, не предоставленные вами Белкиным в соответствии с настоящим Соглашением, настоящим защищены Белкиным. Вы не будете получать такие права, будь то эстоппель, импликация или иное.

Такие условия использования могут запрещать вам совершать некоторые действия, которые вам разрешено делать в соответствии с настоящим Соглашением, или разрешить вам совершать некоторые действия, которые вам запрещены в соответствии с настоящим Соглашением.

Ситуация усугубляется тем, что пароли в WEP - это либо 40 , либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

Основная проблема WEP - в фундаментальной ошибке проектирования. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных.

Некоторые продукты включают функцию автоматического обновления, которая дает нам возможность автоматически делать обновления. В очень ограниченных случаях обновления могут автоматически применяться независимо от параметров автоматического обновления. Например, мы можем предоставить автоматическое обновление, которое устраняет нарушение безопасности или уязвимость вашей сети. Мы также можем предоставить вам обновленные файлы данных ПО автоматически, чтобы помочь вам, например, предоставить вам обновленную информацию об устройстве для идентификации новых устройств в вашей сети.

Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

Тип 3 - WPA и WPA2 (Wi-Fi Protected Access)

Это одни из самых современных на данный момент типов такой штуки, как Wifi шифрование и новых пока, по сути, почти не придумали.

Собственно, поколение этих типов шифрования пришло на смену многострадальному WEP . Длина пароля - произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP ).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP .

Первый - нечто вроде мостика между WEP и WPA , который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP . TKIP так же, как и WEP , страдает от некоторых типов атак, и в целом не сильно безопасен.

Сейчас используется редко (хотя почему вообще ещё применяется - мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP .

Если Вы хотите знать больше, желаете научиться этому профессионально и понимать происходящее, то .

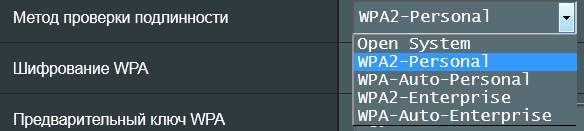

Кроме разных алгоритмов шифрования, WPA (2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) - PSK и Enterprise . PSK (иногда его называют WPA Personal ) - вход по единому паролю, который вводит клиент при подключении.

Это просто и удобно, но в случае больших компаний может быть проблемой - допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере - RADIUS .

Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (E xtensible A uthentication P rotocol), что позволяет написать собственный алгоритм.

Тип 4 - WPS/QSS

Wifi шифрование WPS , он же QSS - интересная технология, которая позволяет нам вообще не думать о пароле, а просто нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска - это спустя годы после печального опыта с WEP .

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN ). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу - и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS , и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit ), после превышения которого точка доступа автоматически на какое-то время отключает WPS - однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты.

Даже больше - временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS - включайте его только когда производится подключение к сети, а в остальное время держите выключенным.

Послесловие

Выводы, собственно, можете сделать сами, а вообще, само собой разумеется, что стоит использовать как минимум WPA , а лучше WPA2 .

В следующем материале по Wi-Fi мы поговорим о том как влияют различные типы шифрования на производительность канала и роутера, а так же рассмотрим некоторые другие нюансы.

Как и всегда, если есть какие-то вопросы, дополнения и всё такое прочее, то добро пожаловать в комментарии к теме про Wifi шифрование .

PS : За существование этого материала спасибо автору Хабра под ником ProgerXP . По сути вся текстовка взята из его материала , чтобы не изобретать велосипед своими словами.