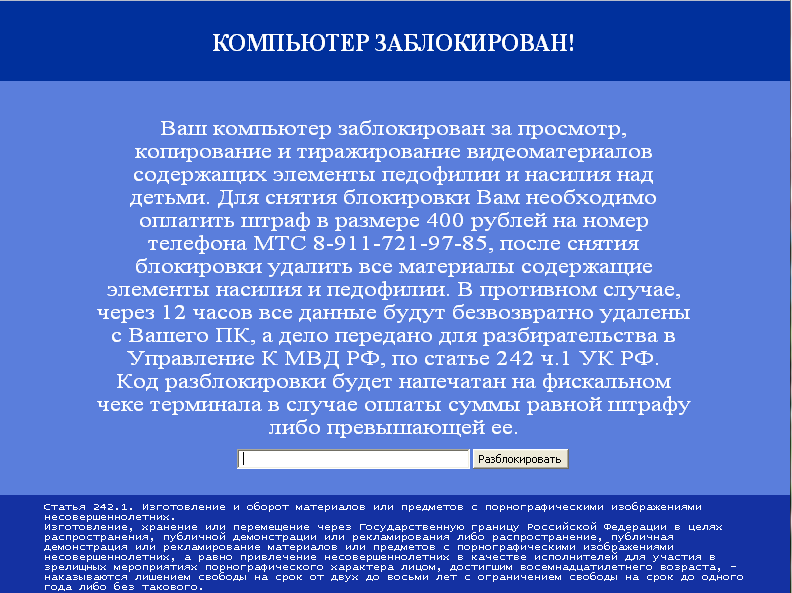

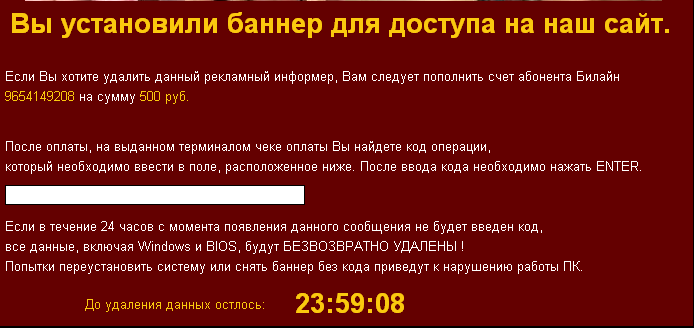

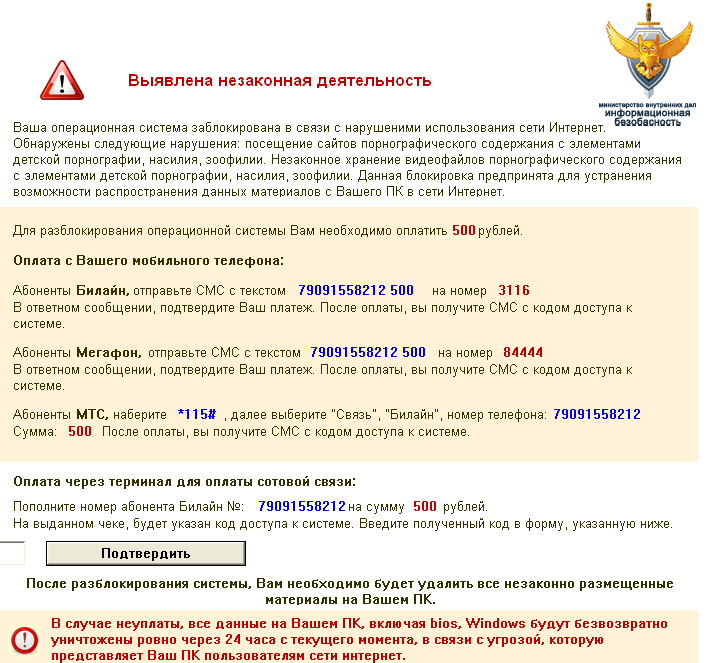

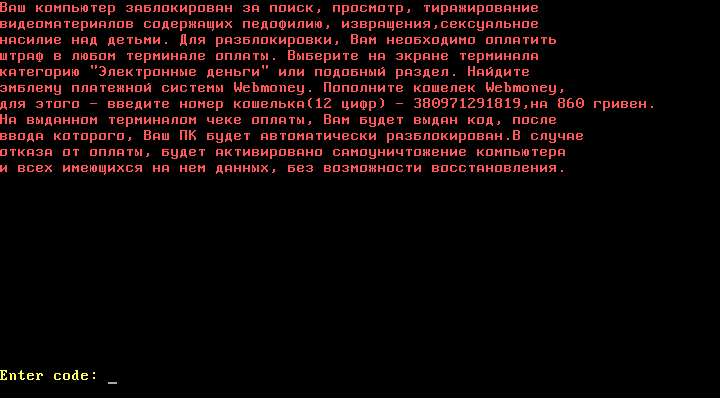

Dacă odată ce lansați un program necunoscut, computerul nu mai răspunde la comenzi, iar desktopul capătă un aspect caracteristic:

înseamnă că ai devenit o altă victimă a Trojan.WinLock sau, pur și simplu, a unui troian ransomware care te obligă să plătești unui atacator o anumită sumă de bani pentru posibilitatea de a-ți folosi computerul. Situația nu este neobișnuită, deși vârful epidemiei de blocare Windows a trecut deja. Pe parcursul existenței acestei metode de extorcare, s-a acumulat o experiență considerabilă în identificarea și „tratarea” infecțiilor de acest fel, dar, cu toate acestea, atacatorii încă îmbunătățesc metodele de blocare a Windows.

Trebuie să spun că, în ciuda amenințării cu distrugerea datelor de pe computer în cazul neplatei „amenzii”, nu se întâmplă niciodată așa ceva. Și printr-o abordare pricepută, orice blocare poate fi îndepărtată destul de rapid fără a recurge la reinstalarea sistemului. Prin urmare, când vedeți un banner formidabil „Computerul este blocat” pe ecran, nu vă grăbiți să transferați bani unui criminal cibernetic - nu veți primi niciun cod de deblocare.

Pentru a nu vă simți neajutorat într-o astfel de situație, am pregătit pentru dvs. o descriere a metodelor de lucru ale troienilor ransomware și mai multe modalități de a le trata.

Tipuri de blocare a sistemului

Să enumerăm metodele care sunt de obicei folosite pentru a bloca un computer care rulează Windows XP.

- Modificarea master boot record (MBR), care, dacă vă amintiți, ocupă primul sector al hard disk-ului. În acest caz, codul de pornire este suprascris sau mutat în altă locație și, în schimb, aproape imediat după pornirea computerului, un program rău intenționat preia controlul. Acest tip de ransomware se numește Trojan.MBRlock.

- Blocarea desktopului prin modificarea registrului de sistem, sau mai bine zis, zonele sale responsabile cu pornirea Windows și pornirea automată a aplicațiilor. În acest caz, fie în locul fișierelor de sistem, fie împreună cu acestea, este lansat un program troian.

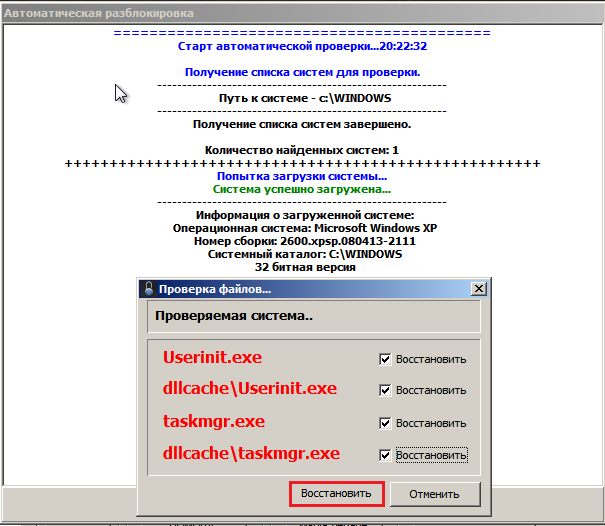

- Suprascrierea (patching) fișierelor esențiale pentru pornirea Windows. Cu această metodă de blocare, nici măcar nu este necesară modificarea registrului, deoarece codul rău intenționat scris în fișierele de sistem va câștiga controlul în orice caz și va fi mult mai dificil să detectați blocantul. De obicei, Userinit.exe, Explorer.exe, LogonUI.exe, Taskmgr.exe și uneori unele altele intră în distribuție.

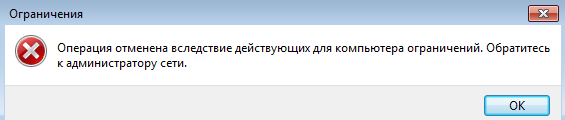

- Există, de asemenea, o astfel de modalitate de a bloca Windows ca interdicție de a rula orice program și de a efectua orice acțiuni pe computer, cu excepția citirii unui mesaj cu solicitări de ransomware. În același timp, mesajul poate fi închis liber, dar încă nu puteți lucra pe computer - încercările de a face ceva vor fi „interzise de administrator”. Windows este blocat prin politici de grup. Ransomware-ul Trojan-Ransom.Win32.Krotten (conform clasificării Kaspersky Lab) funcționează conform acestui principiu.

Pe lângă tipurile de blocare „pure” enumerate, există și altele mai sofisticate care combină mai multe moduri de a executa automat codul troian simultan. De exemplu, modificări ale registrului și corecție a fișierelor de sistem, precum și plasarea pe hard disk a mai multor copii ale troianului capabile să se restabilească reciproc.

Locațiile preferate pentru fișierele troiene în Windows XP sunt următoarele directoare:

C:\Documents and Settings\Current User\Local Settings\Application Data

C:\Documente și setări\Toți utilizatorii\Setări locale\Date aplicații

C:\Documents and Settings\Current User\Local Settings\Temporary Internet Files

C:\Documente și setări\Toți utilizatorii\Setări locale\Fișiere Internet temporare

C:\Documents and Settings\Current User\Local Settings\Temp

C:\Documente și setări\Toți utilizatorii\Setări locale\Temp

C:\Windows

C:\Windows\Temp

C:\Windows\System32

C:\Documents and Settings\Current User\Start Menu\Programs\Startup

C:\Documente și setări\Toți utilizatorii\Meniu Start\Programe\Startup

Și pornirea automată se face de obicei folosind intrări din următoarele chei de registry:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Parametri: Userinit, UIHost, Shell.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\userinit.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe

Parametrul de depanare

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows

Parametrul AppInit_DLLs

Ce să faci dacă Windows XP este blocat?

Majoritatea blocantelor funcționează nu numai în modul normal, ci și în modul sigur și, în unele cazuri, pur și simplu dezactivează capacitatea de a porni în modul sigur ștergând cheile de registry responsabile pentru acest lucru. Prin urmare, dacă ați blocat Windows XP, va trebui să rezolvați problema cu ajutorul unor medii alternative de pornire - așa-numitele discuri „live” (Live CD) cu propriul sistem de operare. Pornind computerul de pe astfel de medii, puteți accesa hard disk-ul, care s-a dovedit a fi blocat. În continuare, vom analiza modul de lucru cu un Live CD, dar deocamdată vom încerca metode mai simple care, deși nu întotdeauna, dar în multe cazuri ajută.

Cel mai simplu mod de a vă debloca computerul

Această metodă a fost descoperită de utilizatori experimental. În cazurile de blocare complexă, este puțin probabil să ajute, dar merită totuși încercat, mai ales că toate acțiunile nu vă vor dura mai mult de 5 minute.

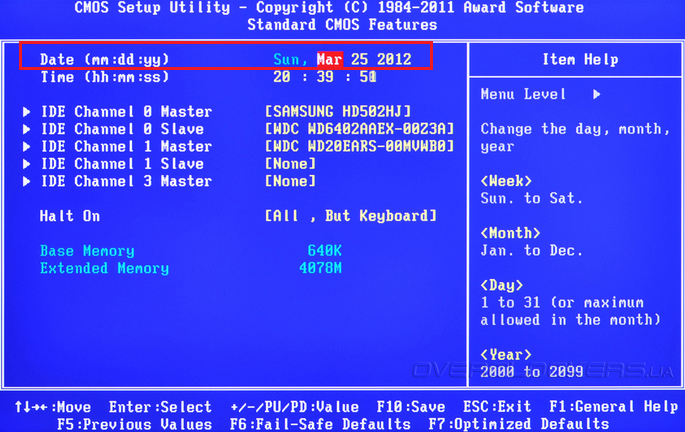

- Când vedeți bannerul „Windows este blocat” pe ecran, reporniți computerul și accesați setarea BIOS înainte de a porni sistemul. Pe prima filă „Main” (în Avard BIOS – elementul de meniu „Standart CMOS Feature”) mutați data sistemului cu 2-3 ani înainte sau înapoi. Pentru a ieși și a salva setările, apăsați F10 și „Y”.

- Descărcați Windows, dacă nu există niciun banner pe desktop, descărcați un utilitar antivirus gratuit, de exemplu, Instrumentul de eliminare a virusurilor Kaspersky sau Dr.Web CureIt!și executați o scanare. De ce să descărcați aceste programe dacă aveți deja un antivirus? Apoi, din cauza schimbării datei, cel mai probabil nu funcționează.

- După ce eliminați troianul, mergeți din nou la setările BIOS și reveniți la data anterioară. Tot.

Servicii online ale companiilor antivirus pentru deblocarea Windows

Dacă pașii anteriori nu v-au ajutat să faceți față cu bannerul „Computer is blocat”, puteți încerca să găsiți un cod de deblocare folosind serviciile online ale companiilor antivirus. Această opțiune ajută în 50 - 70% din cazuri, dar îți va fi utilă doar atunci când ai un alt PC (telefon, tabletă etc.) cu acces la Internet. Mai jos sunt link-uri și instrucțiuni pentru utilizarea acestor servicii.

Serviciul de dezactivare Trojan.WinLosk „Kaspersky Lab”

- Rescrieți textul mesajului ransomware pe care îl vedeți pe ecran și inserați-l în câmpul corespunzător.

- În câmpul alăturat, introduceți numărul de telefon indicat în mesajul către care vi se cere să transferați bani.

- Faceți clic pe butonul „Obțineți codul de deblocare” și încercați să eliminați bannerul cu acesta.

- După ce v-ați conectat la Windows, efectuați o scanare de viruși pe computer, deoarece fișierul troian blocker este încă în sistem și îl poate bloca din nou.

- Introduceți numărul de telefon sau portofel al extortionistului în câmpul corespunzător și faceți clic pe butonul „Căutare coduri”.

- Dacă nu este oferit nimic, puteți încerca să găsiți un cod potrivit după apariția bannerului.

- După deblocare, scanați computerul pentru viruși.

- Introduceți în câmpurile corespunzătoare textul mesajului din bannerul „Windows este blocat” și numărul de telefon indicat acolo.

- Faceți clic pe butonul „Trimiteți” și încercați să utilizați codurile sugerate.

- După ce computerul este deblocat, scanați-l pentru viruși.

Instrumente de deblocare automată a computerului

Dacă măsurile anterioare nu au avut efect și computerul este încă blocat, puteți elimina banner-ul folosind programe specializate pe discurile de pornire (Live CD). Mai jos sunt instrumente pentru a debloca automat Windows XP și a elimina troianul.

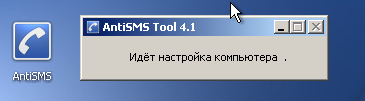

AntiSMS

Utilitate complet automată care vindecă toate modificările cunoscute ale troienilor ransomware și restabilește setările implicite de pornire a sistemului. Recomandat utilizatorilor începători fără experiență în administrarea PC-urilor. Programul efectuează toate lucrările ascunse și este lansat făcând dublu clic pe comanda rapidă de pe desktop-ul suportului de pornire.

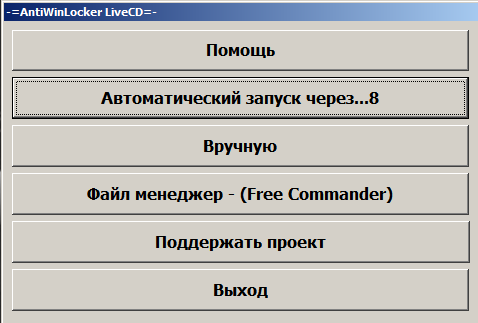

Un alt disc de pornire care vă poate ajuta dacă Windows XP se blochează brusc. Utilitarul va găsi și elimina automat programul troian, precum și va restaura fișierele deteriorate și registrul de sistem. Pe o bază comercială, AntiWinLocker poate fi folosit și pentru a proteja Windows de blocare, instalându-l pe un computer.

Pentru a elimina un banner folosind acest program, veți avea nevoie de un minim de acțiuni:

- porniți din AntiWinLockerLiveCD, acceptați acordul de licență și faceți clic pe butonul „Start”;

- selectați elementul „Pornire automată” din meniu;

- sunt de acord cu oferta de înlocuire a fișierelor (dacă există) prin marcarea acestora în listă și făcând clic pe „Run”;

- după ce programul este terminat, porniți computerul de pe hard disk - blocarea va fi eliminată.

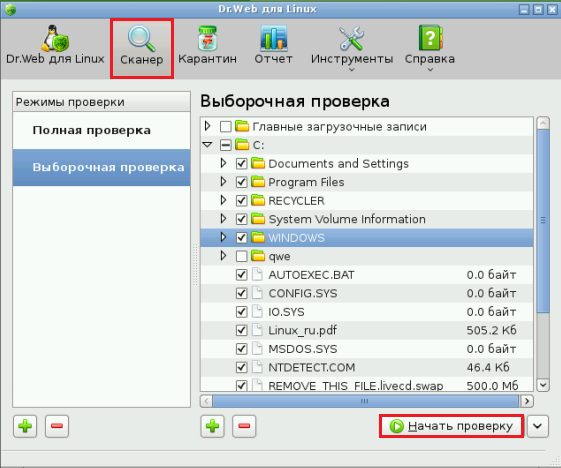

Un alt instrument universal care poate ajuta nu numai în cazurile în care computerul este blocat, ci și în cazul oricăror infecții cu virus. Echipat cu funcția de actualizare a bazelor de date cu viruși prin Internet.

Pentru a-l folosi, trebuie doar să lansați scanerul de pe desktop, să selectați zonele de scanat și să faceți clic pe „Începe scanarea”.

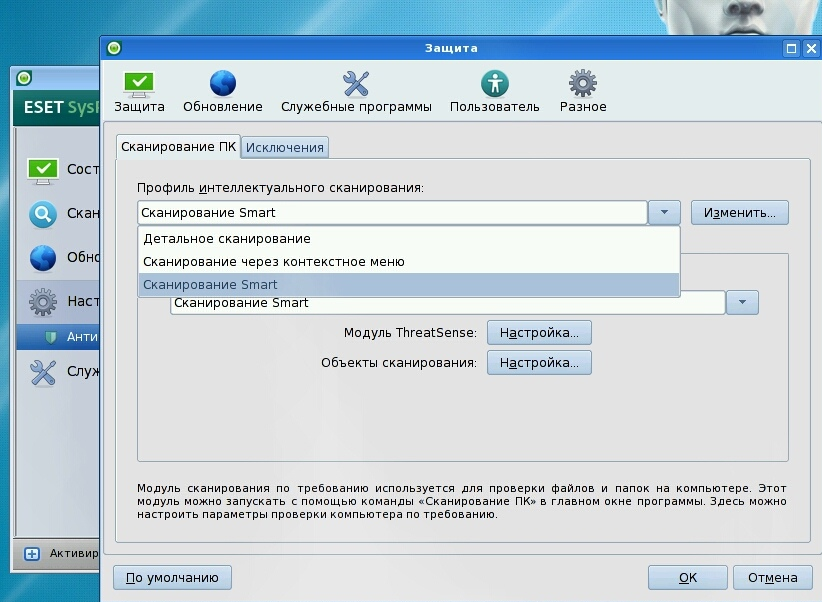

Instrument nu mai puțin ușor de utilizat decât precedentele. De asemenea, vă permite să rezolvați cu ușurință diverse probleme de viruși de pe computer, inclusiv atunci când intrarea în Windows XP a fost blocată. Are capacitatea de „scanare inteligentă”, utilă pentru găsirea de obiecte rău intenționate necunoscute.

Deblocarea manuală a Windows XP la pornirea de pe un Live CD

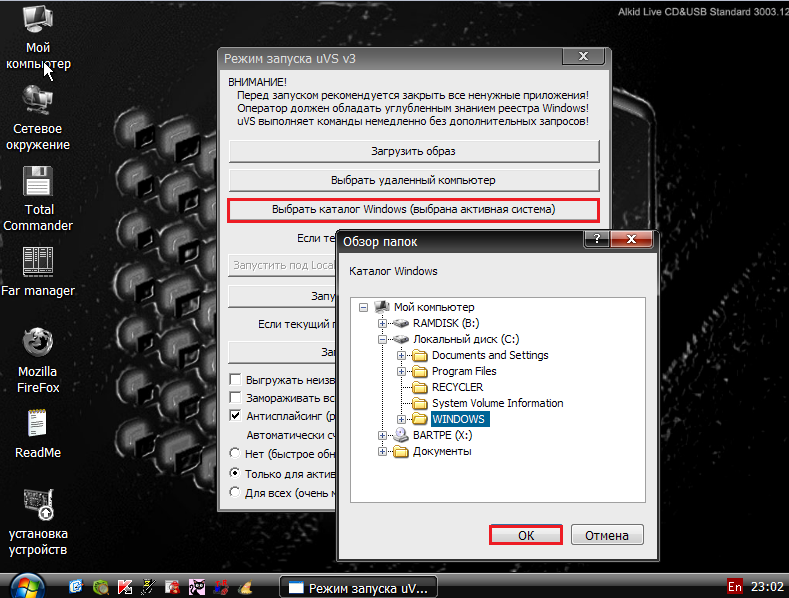

Acum să ne uităm la modalitățile manuale de a elimina codul rău intenționat care interferează cu pornirea Windows XP. Pentru a le folosi, trebuie să fii cel puțin un utilizator de PC cu experiență, altfel pot apărea mai multe probleme după ce ai încercat să elimini bannerul decât au fost inițial. Pentru prima metodă de tratare a unui computer folosind un utilitar profesional Universal Virus Sniffer(uVS) avem nevoie de orice disc de boot bazat pe sistemul de operare Windows. Vom folosi CD-ul Alkid Live.

Alkid Live CD și uVS

Se poate spune că această metodă este cea mai consumatoare de timp, deoarece toate operațiunile vor trebui efectuate manual. Cu toate acestea, în situații extreme, atunci când Windows XP nativ este blocat, nu există de ales și vom folosi ceea ce este la îndemână. Asadar, haideti sa începem.

- Descărcați pe alt computer și extrageți programul uVS pe o unitate flash (dacă nu există un alt computer, acest lucru se poate face și pe CD-ul Alkid Live după configurarea unei conexiuni la Internet).

- Conectați unitatea flash la computerul blocat.

- Descărcați CD-ul Alkid Live.

- Rulați fișierul start.exe din directorul uVS (care în cazul nostru se află la F:uvs).

- în fereastra „Modul de pornire”, faceți clic pe butonul „Selectați directorul Windows” și navigați în Explorer la folderul Windows al sistemului blocat. Faceți clic pe OK.

- Faceți clic pe „Run ca utilizator curent”.

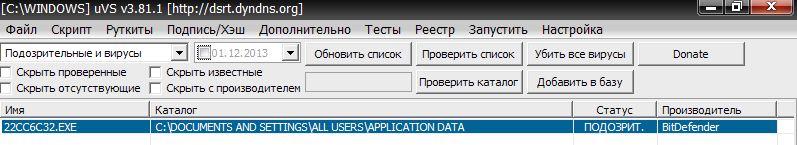

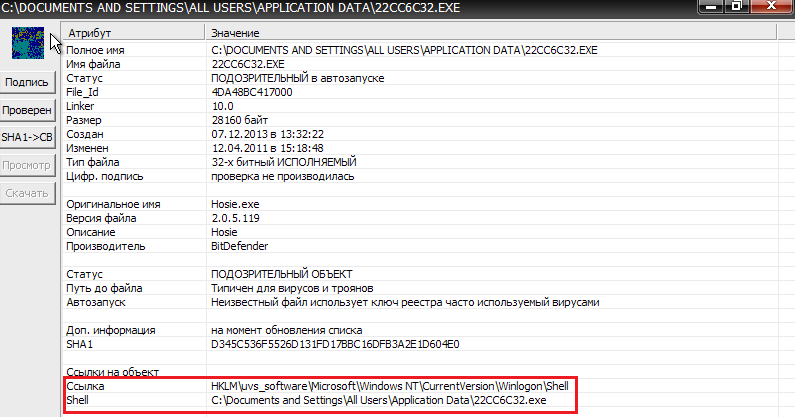

- După scanare, o listă de fișiere suspecte se va deschide în fața dvs. și aici este într-un loc vizibil - troianul nostru ransomware.

- Pentru a studia informațiile detaliate despre acest fișier, faceți dublu clic pe el - se va deschide o fereastră unde, printre altele, va fi indicată metoda de rulare automată a acestuia. În cazul nostru, aceasta este cheia de registry care lansează Windows Explorer (explorer.exe).

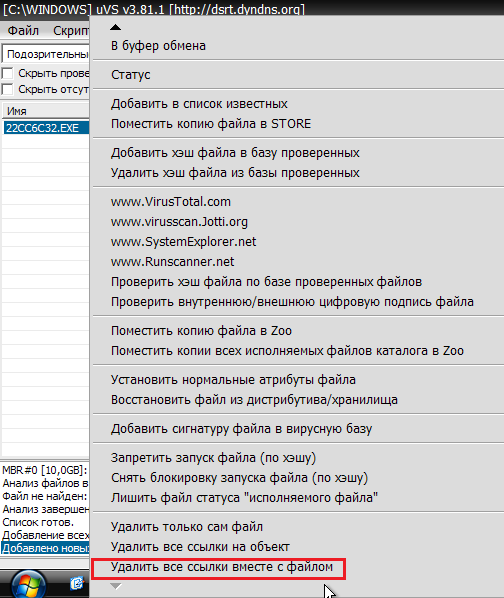

- Acum trecem la eliminarea troianului și la restabilirea pornirii normale a Windows. Închideți fereastra de proprietăți și faceți clic dreapta pe fișier. Selectați comanda „Eliminați toate legăturile, inclusiv fișierul” din meniul contextual.

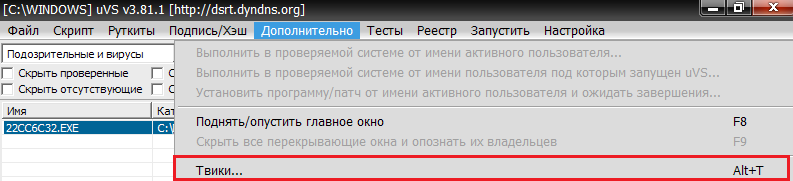

- Apoi, pentru a restabili cheia de registry modificată, din meniul de sus „Avansat”, selectați comanda „Tweaks”.

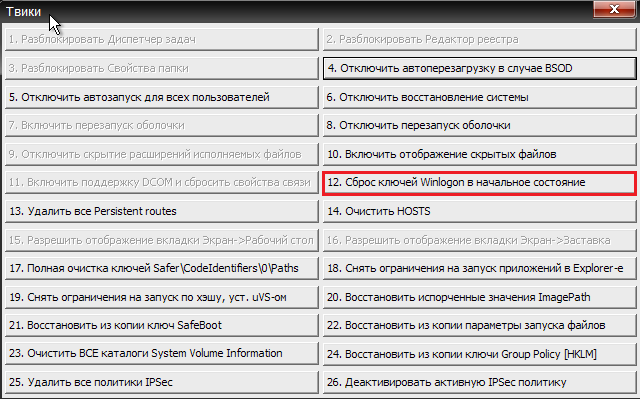

- Faceți clic pe „Resetați cheile Winlogon”.

- Închideți programul și porniți computerul de pe hard disk. Nu vei mai vedea bannerul.

Important! Dacă pe lista de fișiere suspecte se află un fișier de sistem, în special Userinit.exe, LogonUI.exe, Explorer.exe sau Taskmgr.exe, este posibil să fi fost modificat și să conțină codul de blocare. Astfel de fișiere trebuie înlocuite cu copiile lor curate, care sunt stocate în folderul C: WindowsSystem32dllcache.

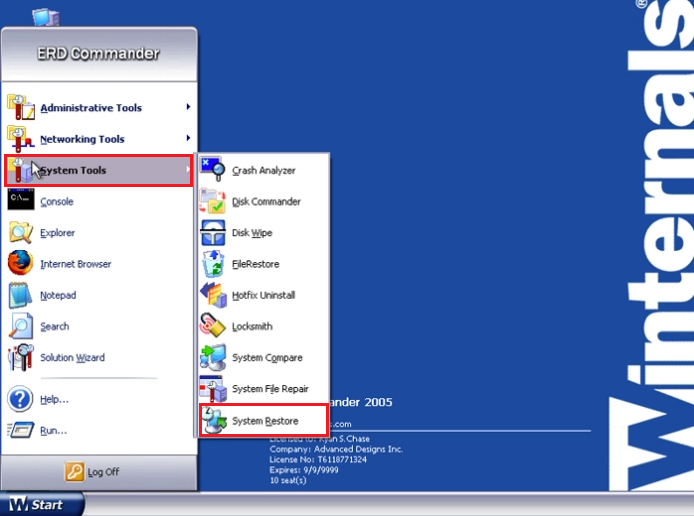

ERD Commander 5.0

Dacă aveți la îndemână acest minunat instrument de recuperare Windows XP, scăpați de bannerul „Computer este blocat” poate fi mult mai ușor, de exemplu, folosind funcția de restaurare a sistemului. Pentru a-l accesa, porniți computerul de pe discul ERD Commander versiunea 5.0 și treceți la pașii următori.

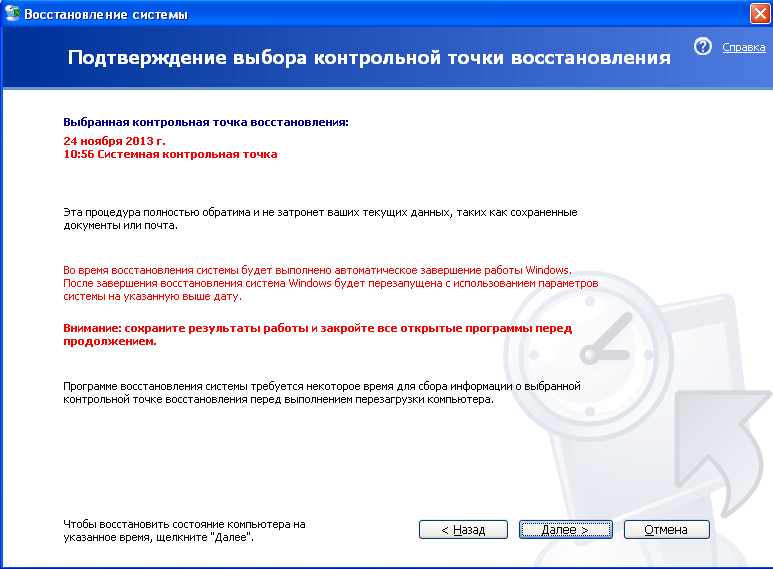

- Apăsați butonul „Start” (similar cu pornirea), selectați „Instrumente de sistem” din meniu, apoi „Restaurare sistem”.

- Se va lansa programul familiar de restaurare a sistemului. Selectați un punct de întrerupere potrivit și faceți clic pe „Următorul”. După procedura de rollback, porniți de pe hard disk. Bannerul „Windows este blocat” nu vă va mai enerva.

Eliminarea codului rău intenționat din MBR

Dacă imediat după pornirea computerului, chiar înainte de începerea încărcării Windows XP, următoarea imagine s-a deschis în ochi:

înseamnă că ați suferit de un troian ransomware înregistrat în MBR. Nu fiecare dintre instrumentele enumerate aici poate elimina codul rău intenționat de acolo - acest lucru necesită produse antivirus cu drepturi depline, pe care le vom numi mai jos. Și acum vom petrece câteva minute pe ceea ce nu ar trebui să faceți în acest caz.

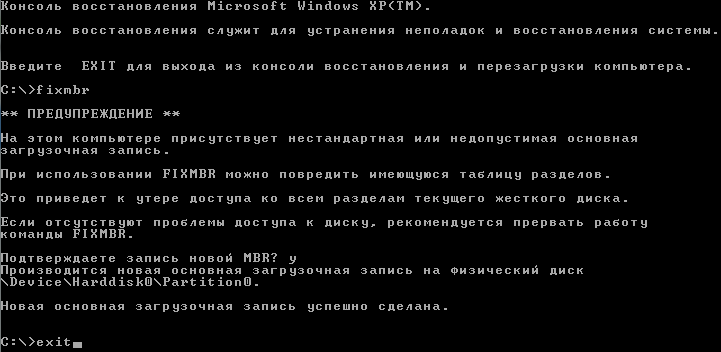

Modul sigur de a face Windows XP nepornit

Mulți utilizatori cunosc scopul comenzii consolei fixmbr - este concepută pentru a suprascrie primul sector al hard diskului. Și, într-un mod bun, ar trebui să restabilească codul de pornire, în timp ce în același timp elimină troianul care se află acolo. Dar nu era acolo. În procesul de suprascriere a unui MBR non-standard (și în cazul unei infecții troiene, acesta va fi non-standard), tabelul de partiții, care se află pe hard disk imediat după codul de pornire MBR și face parte din acesta , este adesea deteriorat.

Dacă ignorăm avertismentul consolei de recuperare și executăm fixmbr, în loc de un mesaj că computerul este blocat, vom vedea următoarele:

ceea ce înseamnă corupția tabelului de partiții. Aceasta înseamnă că nu vom mai putea încărca sistemul.

Tratarea MBR cu utilitare antivirus

Pentru a restabili corect și în siguranță înregistrarea de pornire principală, puteți utiliza:

- AntiSMS;

- Kaspersky Rescue Disk;

- Dr.Web Live CD;

- LiveCD ESET NOD32.

Aceste instrumente sunt mai mult decât suficiente pentru a elimina orice blocare Windows XP, inclusiv aceasta.

Cum să evitați blocarea Windows?

Este puțin probabil ca cineva să susțină că este mult mai ușor să previi infectarea unui computer cu troieni ransomware decât să lupți mai târziu. Și pentru ca computerul să nu se blocheze „în mod accidental” într-o zi, urmați aceste reguli simple:

- instalați un antivirus de încredere și nu uitați să-i actualizați bazele de date în timp util;

- înainte de a rula un fișier necunoscut, nu fi prea leneș să-l scanezi pentru securitate;

- nu urmați linkuri necunoscute trimise către dvs. prin poștă și prin mesagerie instant, chiar și de la prietenii dvs.;

- instalați actualizările Windows XP în timp util - acest lucru închide multe lacune prin care malware intră în sistem. Și apoi, sperăm, nu va trebui să mai vedeți niciodată mesajele „Windows este blocat”, cel puțin pe propriul computer.