zapora ogniowa(firewall, firewall, firewall) - ściana ogniowa lub po prostu ściana między komputerem lub siecią komputerów i ogólnoświatowa sieć, czyli Internet. Mówiąc bardziej szczegółowo, jest to cały kompleks narzędzi programowych lub sprzętowych zaprojektowanych do kontrolowania ruchu przychodzącego i wychodzącego (pakietów sieciowych) zgodnie z ustalonymi regułami.

Główne zadanie zapory:

Ochrona twojego komputer osobisty lub sieć komputerów przed zagrożeniami zewnętrznymi, a mianowicie nielegalnym wejściem, dostępem do Twoich danych osobowych, systemu operacyjnego i plików z zewnątrz.

Co to są zapory sieciowe?

Wszystkie zapory można podzielić na dwa główne typy: sprzęt komputerowy oraz program. Rozwiązanie sprzętowe można kupić np. w sklepach Itel LTD, pomogą również w wyborze najbardziej odpowiedniego dla Ciebie oraz w razie potrzeby pomogą w instalacji i konfiguracji.

- Sprzęt to urządzenie będące routerem z wbudowaną zaporą ogniową. Bardziej odpowiedni dla lokalnych sieci różnych przedsiębiorstw, firm. Zaletą jest to, że jest instalowany osobno i nie zużywa zasobów komputera. Minusem jest jego cena.

- Oprogramowanie - to oprogramowanie. W rzeczywistości ściana, która chroni system operacyjny przed adapter sieciowy, ta ściana działa jak organ kontrolujący i zapobiega przedostawaniu się intruzów do systemu.

Zapora lub antywirus:

Czego potrzebujesz lub co wybierasz? Oba są to dwa zupełnie różne produkty, w związku z czym ich funkcje również są różne, mimo że produkty te mają na celu ochronę dane osobiste i mogą pracować w parach. Powinieneś zrozumieć różnicę między zaporą ogniową a programem antywirusowym. Program antywirusowy jest przeznaczony do wykrywania złośliwego oprogramowania oprogramowanie, wirusy komputerowe i już zainfekowanych, zmodyfikowanych plików, a także w celu zapobiegania infekcji system operacyjny i inne pliki. Zapora blokuje niepożądany ruch i zapobiega nieautoryzowanemu dostępowi do systemu operacyjnego i plików.

Wniosek:

Firewall nie jest panaceum na wszystkie problemy, ale przy odpowiedniej konfiguracji może komplikować życie intruzom lub po prostu „życzliwym”. Dla większej niezawodności należy używać zapory sparowanej z programem antywirusowym, program antywirusowy może łączyć się z zaporą i dodatkowo filtrować ruch, ale wymaga to dużych kosztów sprzętu.

Zapory sieciowe

Jeśli chodzi o ochronę przed atakami, pierwszą rzeczą, która przychodzi do głowy większości użytkowników, są zapory ogniowe. I to jest naturalne. Ta technologia jest jednym z najwcześniejszych, a przez to najsłynniejszym. Czym więc jest firewall? Ogólnie rzecz biorąc, jest to narzędzie różnicujące dostęp między dwiema sieciami (lub w konkretnym przypadku węzłami) o różnych wymaganiach bezpieczeństwa. W najczęstszym przypadku między siecią firmową a Internetem instalowana jest zapora.

Zapora, który chroni wiele (przynajmniej dwa) węzły jednocześnie, ma na celu rozwiązanie dwóch zadań, z których każde jest ważne na swój sposób i w zależności od organizacji korzystającej z firewalla ma wyższy priorytet niż pozostałe:

- Ograniczenie dostępu użytkowników zewnętrznych (w odniesieniu do chronionej sieci) do wewnętrznych zasobów sieci korporacyjnej. Takimi użytkownikami mogą być partnerzy, użytkownicy zdalni, hakerzy, a nawet pracownicy samej firmy próbujący uzyskać dostęp do serwerów baz danych chronionych przez zaporę sieciową.

Zróżnicowanie dostępu chronionych użytkowników sieci do zasobów zewnętrznych. Rozwiązanie tego problemu pozwala np. regulować dostęp do serwerów, które nie są wymagane do wykonywania obowiązków służbowych.

Wszystkie firewalle wykorzystują w swojej pracy jedną z dwóch wzajemnie wykluczających się zasad:

- „Wszystko, co nie jest wyraźnie zabronione, jest dozwolone”. Jedna strona ta zasada ułatwia administrowanie firewallem, ponieważ od administratora nie jest wymagana wstępna konfiguracja - firewall zaczyna działać natychmiast po podłączeniu do sieci zasilającej. Każdy pakiet sieciowy docierający do ITU jest przez nią przepuszczany, chyba że jest to zabronione przez przepisy. Z drugiej strony w przypadku złe ustawienie reguła ta sprawia, że firewall jest siatką dziur, która nie chroni przed większością nieautoryzowanych działań opisanych w poprzednich rozdziałach. Dlatego w ten moment producenci

zapory praktycznie zrezygnowały ze stosowania tej zasady.

- "Wszystko jest zabronione, nie jest wyraźnie dozwolone." Ta zasada sprawia, że ściana ogniowa jest prawie nie do zdobycia (jeśli na chwilę zapomnisz o możliwości podważenia tej ściany, ominięcia jej i przebicia się przez niezabezpieczone luki). Jednak, jak to zwykle bywa, zwiększając bezpieczeństwo, obciążamy w ten sposób administratora zabezpieczeń dodatkowymi zadaniami wstępnego skonfigurowania bazy reguł zapory. Gdy taki ITU zostanie włączony do sieci, staje się niedostępny dla wszelkiego rodzaju ruchu. Administrator musi zdefiniować jedną lub więcej reguł dla każdego typu dozwolonej interakcji.

Klasyfikacja

Do tej pory nie ma jednolitej i powszechnie uznawanej klasyfikacji zapór. Każdy producent wybiera dogodną dla siebie klasyfikację i dostosowuje ją do zapory ogniowej opracowanej przez tego producenta. Jednak w oparciu o powyższą nieformalną definicję ITU można wyróżnić następujące klasy, biorąc pod uwagę warstwy OSI lub stos TCP/IP:

- przełączniki działające na poziomie łącza danych;

- filtry sieciowe lub pakietowe, które, jak sama nazwa wskazuje, działają na poziomie sieci;

- bramy na poziomie sesji (proxy na poziomie obwodu);

- pośrednicy warstwy aplikacji (proxy aplikacji lub brama aplikacji);

- inspekcje stanowe.

Przełączniki

Urządzenia te działające w warstwie łącza danych nie są powszechnie klasyfikowane jako zapory sieciowe, ponieważ: ograniczają dostęp w sieci lokalnej i nie mogą być używane do ograniczania ruchu z Internetu. Jednak biorąc pod uwagę fakt, że zapora dzieli dostęp między dwie sieci lub hosty, takie przypisanie jest całkiem rozsądne.

Wielu producentów przełączników, takich jak Cisco, Nortel, 3Com, umożliwia filtrowanie ruchu na podstawie adresów MAC zawartych w ramkach próbujących uzyskać dostęp do określonego portu przełącznika. Najbardziej efektywny ta okazja zaimplementowanych w rozwiązaniach Cisco, w szczególności w rodzinie przełączników Catalyst, które posiadają mechanizm Port Security. Należy jednak zauważyć, że prawie wszystkie nowoczesne karty sieciowe umożliwiają programową zmianę ich adresów MAC, co prowadzi do nieefektywności tej metody filtrowania. Dlatego istnieją inne parametry, które można wykorzystać jako funkcję filtrowania. Na przykład sieci VLAN, które rozdzielają ruch między nimi — ruch z jednej sieci VLAN nigdy nie przecina się z ruchem z innej sieci VLAN. Bardziej „zaawansowane” przełączniki mogą działać nie tylko na drugiej, ale także na trzeciej, czwartej (np. Catalyst), a nawet siódmej warstwie modelu OSI (np. TopLayer AppSwitch). Należy natychmiast zrobić małą uwagę. Istnieje pewne zamieszanie w terminologii. Niektórzy producenci wymieniają przełączanie na piątym poziomie, inni - na siódmym. Oba mają rację, ale… W celach marketingowych bardziej skuteczne wygląda stwierdzenie o przejściu na 7, a nie na 5 poziomów. Chociaż w rzeczywistości w obu przypadkach chodzi o to samo. W końcu w modelu TCP/IP jest tylko pięć poziomów, a ostatni poziom aplikacji obejmuje ostatnie trzy poziomy, które istnieją w modelu OSI/ISO.

Filtry pakietów

Filtry pakietów to jedne z pierwszych i najczęstszych zapór sieciowych, które działają w trzeciej warstwie sieci i podejmują decyzję o przepuszczeniu ruchu do sieci na podstawie informacji zawartych w nagłówku pakietu. Wiele filtrów może również działać na nagłówkach pakietów i wyższych poziomach (na przykład TCP lub UDP). Rozpowszechnienie tych firewalli wynika z faktu, że technologia ta jest wykorzystywana w zdecydowanej większości routerów (tzw. router screening, router screening), a nawet przełączniki (np. w rozwiązaniach Cisco). Jako parametry wykorzystywane w analizie nagłówków pakietów sieciowych można wykorzystać:

- adresy nadawców i odbiorców;

- typ protokołu (TCP, UDP, ICMP itp.);

- numery portów nadawców i odbiorców (dla ruchu TCP i UDP);

- inne parametry nagłówka pakietu (na przykład flagi nagłówka TCP).

Używając tych parametrów, opisanych w specjalnym zestawie reguł, możesz ustawić dość elastyczny schemat kontroli dostępu. Kiedy pakiet dociera do dowolnego interfejsu routera, najpierw określa, czy może dostarczyć pakiet do miejsca docelowego (tj. czy może przeprowadzić proces routingu). I dopiero wtedy router sprawdza zestawem reguł (tzw. lista kontroli dostępu, lista kontroli dostępu), sprawdzając, czy powinien trasować ten pakiet. Tworząc reguły dla filtrów pakietów, możesz korzystać z dwóch źródeł informacji: wewnętrznego i zewnętrznego. Pierwsze źródło zawiera już nazwane pola nagłówka pakietu sieciowego. Drugie, rzadziej używane źródło operuje na informacjach spoza pakietów sieciowych. Na przykład data i godzina przejścia pakietu sieciowego.

Filtry sieciowe, posiadające szereg zalet, nie są pozbawione wielu poważnych wad. Po pierwsze, ponieważ analizują one tylko nagłówek (takie filtry nazywają się bezstanowym filtrowaniem pakietów), pole danych pozostaje poza zakresem rozważań, co może zawierać informacje sprzeczne z polityką bezpieczeństwa. Na przykład to pole może zawierać polecenie dostępu do pliku haseł przez FTP lub HTTP, co jest oznaką wrogiej aktywności. Inny przykład. Filtr pakietów może wpuścić pakiet TCP do chronionej sieci z hosta, z którym nie są aktualnie otwarte żadne aktywne sesje. Dlatego firewall działający w warstwie sieciowej nie analizuje informacji tkwiących w warstwie transportowej i wyższych, wtedy wpuści taki pakiet do sieci. Generalnie wadą filtrów pakietów jest to, że nie potrafią analizować ruchu w warstwie aplikacji, gdzie przeprowadzanych jest wiele ataków - przenikanie wirusów, robaków internetowych, odmowa usługi itp. Niektórzy dostawcy, tacy jak Cisco, oferują filtrowanie pakietów ze stanem, które przechowuje informacje stanowe w pamięci. bieżące sesje, który pomaga zapobiegać niektórym atakom (w szczególności tym opisanym w ostatnim przykładzie).

Kolejną wadą filtrów pakietów jest złożoność konfiguracji i administracji. Musisz utworzyć co najmniej dwie reguły dla każdego typu dozwolonej interakcji (dla ruchu przychodzącego i wychodzącego). Co więcej, niektóre reguły, np. zaimplementowane w rozwiązaniach Cisco, różnią się dla każdego interfejsu routera, co tylko komplikuje tworzenie tabeli reguł (listy kontroli dostępu). Niekontrolowany wzrost liczby reguł może prowadzić do dziur w pierwszej linii obrony tworzonych przez filtry pakietów. Znane są przypadki, w których tabele reguł routera zawierały tysiące reguł. Wyobraź sobie, z jakim bólem głowy musieliby się zmierzyć administratorzy, gdyby chcieli wyodrębnić problem z przepuszczaniem ruchu. I nie zapominaj, że podczas konfigurowania filtra może wystąpić sytuacja, w której jedna reguła jest sprzeczna z drugą. Wzrost liczby reguł niesie ze sobą kolejny problem - spadek wydajności firewalla. W końcu przychodzący pakiet jest sprawdzany pod kątem zgodności z tabelą reguł, zaczynając od jej góry, co z kolei wymaga dokładnego zwrócenia uwagi na kolejność reguł. To sprawdzenie jest przeprowadzane do momentu znalezienia pasującej reguły lub do osiągnięcia końca tabeli. W wielu implementacjach każda nowa reguła zmniejsza ogólną wydajność filtra, jeśli nie znacznie. Jednym z nielicznych wyjątków są wspomniane już produkty Cisco, które implementują wysoce wydajne mechanizmy przetwarzania ruchu sieciowego.

Kolejną wadą filtrów pakietów jest słabe uwierzytelnianie ruchu, które opiera się tylko na adresie nadawcy. Obecna wersja protokołu IP (v4) umożliwia łatwe sfałszowanie takiego adresu poprzez zastąpienie dowolnego z adresów należących do przestrzeni adresowej protokołu IP, tym samym implementując atak „spoofingu adresu” (IP Spoofing). A nawet jeśli adres komputera wysyłającego się nie zmienił, to co uniemożliwia napastnikowi siedzenie przy tym komputerze. W sumie filtr sieci nie pyta pakietu o identyfikator użytkownika i hasło, ponieważ ta informacja należy do warstwy aplikacji.

Dane ITU mogą być implementowane zarówno sprzętowo, np. w routerach filtrujących Cisco, jak i programowo, np. w Windows 2000, Unix itp. Co więcej, filtr pakietów można zainstalować nie tylko na urządzeniu znajdującym się na granicy dwóch sieci (np. na routerze), ale także na stanowisko pracy użytkownika, zwiększając tym samym jego bezpieczeństwo.

Jednak łatwość implementacji filtrów pakietów, ich wysoka wydajność i niski koszt (często takie filtry są swobodnie dystrybuowane) przewyższają te niedociągnięcia i powodują ich powszechną dystrybucję i stosowanie jako obowiązkowy (i często jedyny) element systemu bezpieczeństwa sieci. Ponadto są one integralną częścią prawie wszystkich zapór sieciowych, które wykorzystują stan, i są opisane poniżej.

| Zalety | Wady |

| Wysoka prędkość. | Nie ma możliwości analizy warstwy aplikacji. |

| Łatwość wdrożenia. | Nie ma ochrony przed fałszowaniem adresów. |

| Ta funkcja jest wbudowana we wszystkie routery i wiele systemów operacyjnych, co nie wymaga dodatkowych kosztów finansowych. | Złożoność instalacji i administracji. |

| Niski koszt lub bezpłatna dystrybucja (w przypadku zakupu). | Wraz ze wzrostem liczby reguł wydajność może się zmniejszać. |

| Wymagana jest szczegółowa znajomość usług sieciowych i protokołów. | |

| Nie ma kontroli stanu połączenia. | |

| Trudności w funkcjonowaniu w sieciach z dynamiczną alokacją adresów. |

Ryż. „Filtr wsadowy”

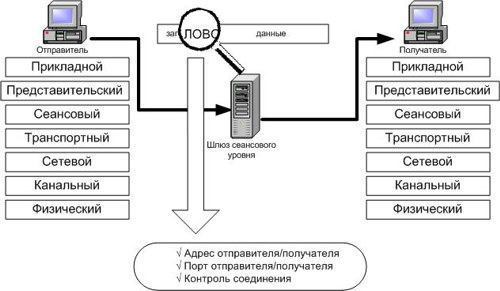

Bramki na poziomie sesji

Brama warstwy sesji to kolejna technologia stosowana w firewallach, ale obecnie bardzo trudno jest ją znaleźć jako jedyną technologię zaimplementowaną w firewallu. Są one zazwyczaj dostarczane jako część bram aplikacji lub inspektorów stanu. Ponadto zapewnia nieco wyższy poziom ochrony niż filtry pakietów przy niższej wydajności.

Znaczenie technologii filtrowania na poziomie sesji polega na tym, że brama wyklucza bezpośrednią interakcję między dwoma węzłami, działając jako tzw. pośrednik (proxy), który przechwytuje wszystkie żądania z jednego węzła o dostęp do drugiego i po sprawdzeniu ważności takich żądań nawiązuje połączenie. Następnie brama na poziomie sesji po prostu kopiuje pakiety przesyłane w ramach tej samej sesji między dwoma węzłami bez dodatkowego filtrowania. Po ustanowieniu autoryzowanego połączenia bramka umieszcza odpowiednie informacje (adresy nadawcy i odbiorcy, status połączenia, informacje o numerze sekwencyjnym itp.) w specjalnej tabeli połączeń. Zaraz po zakończeniu sesji komunikacyjnej wpis na ten temat jest usuwany z tej tabeli. Wszystkie kolejne pakiety, które mogą zostać wygenerowane przez atakującego i „jakby związane” z już zakończonym połączeniem, są odrzucane.

Zaletą tej technologii, której SOCKS jest wybitnym przedstawicielem, jest to, że wyklucza ona bezpośredni kontakt między dwoma węzłami. Adres bramy warstwy sesji jest jedynym elementem wiążącym sieć zewnętrzna, zainfekowanych hakerami, z wewnętrznymi, chronionymi zasobami. Ponadto, ponieważ połączenie między węzłami jest nawiązywane dopiero po sprawdzeniu jego poprawności, brama uniemożliwia w ten sposób implementację fałszowania adresów, nieodłącznego dla filtrów pakietów.

Mimo pozornej skuteczności tej technologii ma jedną bardzo poważną wadę – niemożność sprawdzenia zawartości pola danych. Tych. w ten sposób atakujący ma możliwość przeniesienia do chronionej sieci koni trojańskich i innych internetowych nieszczęść. Ponadto opisana w poprzednich rozdziałach możliwość przejmowania sesji TCP (TCP hijacking) umożliwia atakującemu przeprowadzanie ataków nawet w ramach dozwolonej sesji.

Ryż. „Brama warstwy sesji”

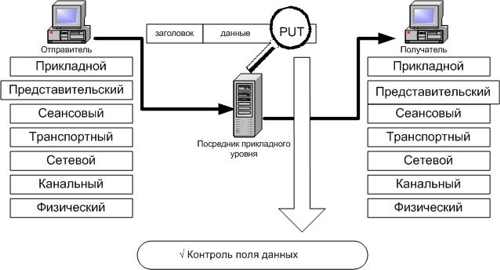

Brokerzy warstwy aplikacji

Pośrednicy warstwy aplikacji są zasadniczo tacy sami jak bramy warstwy sesji, z jednym wyjątkiem. Pełnią również funkcję pośredniczącą między dwoma węzłami, wyłączając ich bezpośrednią interakcję, ale pozwalają wniknąć w kontekst przesyłanego ruchu, gdyż działają na poziomie aplikacji. Firewalle zbudowane w tej technologii zawierają tzw. pośrednicy aplikacji (proxy aplikacji), którzy „wiedząc” jak działa ta lub inna aplikacja, mogą przetwarzać generowany przez siebie ruch. W ten sposób pośrednicy ci mogą na przykład zezwolić na polecenie GET (pobierz plik) protokołu FTP w ruchu wychodzącym i zabronić polecenia PUT (wyślij plik) i na odwrót. Kolejną różnicą w stosunku do bram na poziomie sesji jest możliwość filtrowania każdego pakietu.

Jednak, jak widać z powyższego opisu, jeśli któraś z aplikacji nie posiada własnego brokera aplikacji, to zapora nie będzie w stanie przetworzyć ruchu takiej aplikacji i zostanie on odrzucony. Dlatego tak ważne jest, aby producent firewalla w odpowiednim czasie opracował serwery proxy dla nowych aplikacji, takich jak aplikacje multimedialne.

| Zalety | Wady |

| Analiza na poziomie aplikacji i możliwość implementacji dodatkowych mechanizmów ochrony (np. analiza treści). | Brak możliwości analizy ruchu z „nieznanej” aplikacji. |

| Wyłączenie bezpośredniej komunikacji między dwoma węzłami. | Niska wydajność. |

| Wysoki poziom bezpieczeństwa. | Podatność na ataki na poziomie systemu operacyjnego i aplikacji. |

| Monitorowanie stanu połączenia. | Wymóg zmiany modyfikacji oprogramowania klienta. |

| Nie zawsze istnieje pośrednik dla aplikacji opartych na protokołach UDP i RPC. | |

| Analiza dualna – na poziomie aplikacji i na poziomie pośredniczącym. |

Ryż. „Broker warstwy aplikacji”

Państwowi Inspektorzy

Każda z tych klas zapór sieciowych ma szereg zalet i może służyć do ochrony sieci korporacyjnych. Jednak znacznie wydajniejsze byłoby połączenie wszystkich nazwanych klas ITU w jednym urządzeniu. Tak zrobiono w stanowych inspektorach, które łączą wszystkie zalety powyższych typów ekranów, począwszy od analizy ruchu z sieci, a skończywszy na poziomach aplikacji, co pozwala na łączenie pozornie niekompatybilnych rzeczy w jednym urządzeniu - wysoka wydajność i wysokie bezpieczeństwo. Te zapory umożliwiają kontrolowanie:

- każdy przesłany pakiet - na podstawie istniejącej tabeli reguł;

- każda sesja - na podstawie tabeli stanów;

- każda aplikacja - w oparciu o opracowanych pośredników.

Działając na zasadzie „zaawansowanej” bramy na poziomie sesji, inspektor stanu nie uniemożliwia jednak nawiązania połączenia między dwoma węzłami, ponieważ wydajność takiego firewalla jest znacznie wyższa niż na poziomie sesji i aplikacji brama, zbliżając się do wartości występujących tylko w filtrach pakietów. Inną zaletą zapór stanowych jest to, że są one niewidoczne dla użytkownika końcowego i nie wymagają dodatkowej konfiguracji ani ponownej konfiguracji oprogramowania klienckiego.

Kończąc opis klas firewalli, pragniemy zaznaczyć, że wprowadzony przez Check Point Software termin „stateful Inspection” tak upodobał sobie producentów, że obecnie bardzo trudno jest znaleźć firewall, który nie zostałby zaklasyfikowany do tej kategorii (nawet jeśli nie wdraża tej technologii). W związku z tym na rynku istnieją obecnie tylko dwie klasy zapór sieciowych - inspektorzy stanu i filtry pakietów.

Wybór zapory

Istnieje wspaniałe rosyjskie przysłowie: „Nie należy wkładać wszystkich jajek do jednego koszyka”. Właśnie na tej zasadzie musisz wybrać zaporę. Nie da się dokonać jednoznacznego wyboru na korzyść żadnego z tych ekranów. Lepiej jest, jeśli możesz użyć dwóch zapór ogniowych, budując w ten sposób warstwową obronę swojej sieci. Jeśli jeden z ekranów zostanie wyłączony, to do tego czasu jego wydajność nie zostanie przywrócona, cały cios przyjmie drugi ekran. Zwykle używa się kombinacji „filtr pakietów — inspektor stanu (lub proxy warstwy aplikacji)”. Ta kombinacja jest również dobra, ponieważ nie musisz wydawać pieniędzy na zakup filtra pakietów, który jest już wbudowany w router zainstalowany na brzegu sieci.

Możliwości

Oprócz filtrowania ruchu zapory umożliwiają wykonywanie innych, równie ważnych funkcji, bez których ochrona obwodowa byłaby niepełna. Oczywiście poniższa lista nie jest wyczerpująca, ale ten materiał nie jest przewodnikiem przy wyborze zapory. Wskazujemy tylko na niektóre sposoby obrony przed opisanymi wcześniej atakami.

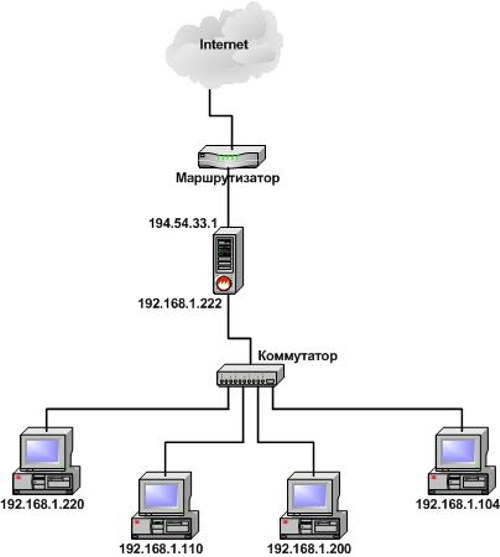

Translacja adresów sieciowych

Jak pokazano wcześniej, aby przeprowadzić wiele ataków, atakujący musi znać adres swojej ofiary. Aby ukryć te adresy, a także topologię całej sieci, firewalle pełnią bardzo ważną funkcję - translację adresów sieciowych (translację adresów sieciowych). Tłumaczenie może odbywać się na dwa sposoby - dynamicznie i statycznie. W pierwszym przypadku adres jest przydzielany do hosta w momencie uzyskiwania dostępu do zapory. Po zakończeniu połączenia adres zostaje zwolniony i może być używany przez dowolny inny host w sieci firmowej. W drugim przypadku adres węzła jest zawsze powiązany z pojedynczym adresem ITU.

Ryż. „Tłumaczenie adresów sieciowych”

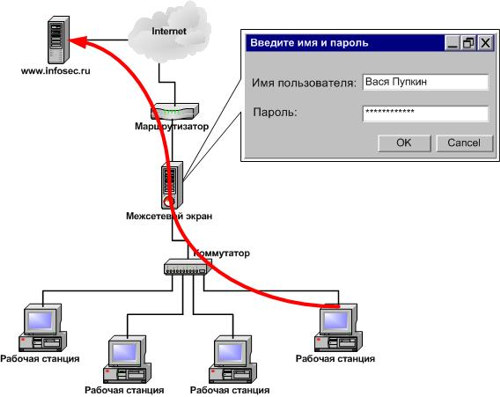

Uwierzytelnianie użytkownika

Zapory poza zezwoleniem lub odmową dostępu różne zastosowania do sieci może również wykonywać podobne akcje dla użytkowników, którzy chcą uzyskać dostęp do zewnętrznych lub wewnętrznych zasobów udostępnianych przez zaporę. Jednocześnie uwierzytelnianie (uwierzytelnianie) użytkownika może odbywać się zarówno po przedstawieniu konwencjonalnego identyfikatora (nazwy) i hasła, jak i przy użyciu bardziej niezawodnych metod, np. przy użyciu SecureID czy certyfikatów cyfrowych.

Ryż. "Uwierzytelnianie"

Rejestracja na wydarzenie

Będąc krytycznym elementem systemu ochrony sieci firmowej, zapora ma możliwość rejestrowania wszystkich naprawianych przez siebie działań. Takie działania obejmują nie tylko przekazywanie lub blokowanie pakietów sieciowych, ale także zmianę reguł kontroli dostępu przez administratora bezpieczeństwa oraz inne działania. Taka rejestracja umożliwia dostęp do utworzonych logów w miarę potrzeb - w przypadku incydentu bezpieczeństwa lub zebrania dowodów do przedłożenia sądowi lub do dochodzenia wewnętrznego.

Realizacja

Istnieją dwie opcje implementacji zapór — programowa i sprzętowo-programowa. Druga opcja może być również zaimplementowana na dwa sposoby – jako urządzenie specjalizowane oraz jako moduł w routerze lub przełączniku. Zainteresowanie oprogramowaniem i rozwiązaniami sprzętowymi wzrosło w ciągu ostatnich dwóch lat na całym świecie. Takie decyzje stopniowo zastępują „czyste” systemy oprogramowania i zacząć grać na pierwszych skrzypcach na tym rynku.

Pierwsze rozwiązanie jest obecnie najczęściej stosowane i na pierwszy rzut oka bardziej atrakcyjne. Wynika to z faktu, że zdaniem wielu, aby z niego skorzystać, wystarczy zakupić oprogramowanie firewall i zainstalować je na dowolnym komputerze dostępnym w organizacji. Jednak w praktyce nie zawsze jest tak, że organizacja dysponuje wolnym komputerem, a nawet spełniającym dość wysokie wymagania zasoby systemowe. Dlatego wraz z nabyciem oprogramowania kupowany jest również komputer do jego instalacji. Następnie następuje proces instalacji systemu operacyjnego na komputerze i jego konfiguracji, co również wymaga czasu i zapłaty za pracę instalatorów. Dopiero po tym instalowane i konfigurowane jest oprogramowanie systemu wykrywania włamań. Jak widać, korzystanie ze zwykłego komputera osobistego nie jest tak proste, jak się wydaje na pierwszy rzut oka. Dlatego w ostatnich latach upowszechniły się specjalistyczne rozwiązania sprzętowe i programowe zwane urządzeniami zabezpieczającymi. Dostarczane są jako specjalne systemy sprzętowe i programowe, które wykorzystują wyspecjalizowane lub konwencjonalne systemy operacyjne (zwykle oparte na FreeBSD lub Linux), "przycięte" do wykonywania tylko określonych funkcji. Zaletami takich rozwiązań są:

- Łatwość wdrożenia w technologii przetwarzania informacji. Ponieważ urządzenia te są fabrycznie zainstalowane i skonfigurowane z systemem operacyjnym i mechanizmami bezpieczeństwa, wystarczy podłączyć je do sieci, co zajmuje kilka minut. I choć część konfiguracji nadal jest wymagana, czas na nią poświęcony jest znacznie krótszy niż w przypadku instalacji i konfiguracji firewalla od podstaw.

- Łatwość kontroli. Urządzenia te mogą być sterowane z dowolnej stacji roboczej Windows 9x, NT, 2000 lub Unix. Konsola zarządzania komunikuje się z urządzeniem za pomocą standardowych protokołów, takich jak Telnet lub SNMP, lub specjalistycznych lub bezpiecznych protokołów, takich jak Ssh lub SSL.

- Wydajność. Dzięki temu, że wszystkie „niepotrzebne” usługi i podsystemy są wyłączone z systemu operacyjnego, urządzenie pracuje wydajniej pod względem wydajności i niezawodności.

- Odporność na awarie i wysoka dostępność. Zaimplementowanie firewalla w specjalnym urządzeniu pozwala na zaimplementowanie mechanizmów zapewniających nie tylko oprogramowanie, ale również odporność na awarie sprzętu i wysoką dostępność. Takie urządzenia są stosunkowo łatwe do klastrowania.

- Skoncentruj się na ochronie. Rozwiązywanie jedynie zadań zapewnienia bezpieczeństwa sieci nie prowadzi do marnowania zasobów na wykonywanie innych funkcji, takich jak routing itp. Zwykle próba stworzenia urządzenia uniwersalnego, rozwiązującego wiele problemów na raz, nie prowadzi do niczego dobrego.

W raporcie opublikowanym przez niezależną firmę konsultingową Gartner Group w czerwcu 1997 roku napisano, że do 2002 roku 80% firm o przychodach od 20 do 200 milionów dolarów wybierze rozwiązania sprzętowe, a nie programowe. Głównym powodem takiego wyboru jest zapewnienie takiego samego wysokiego poziomu ochrony jak w rozwiązaniach programowych, ale za mniejsze pieniądze. Drugim powodem jest prostota i łatwość integracji takich rozwiązań z systemem korporacyjnym.

Na pierwszy rzut oka takie implementacje sprzętowe są znacznie droższe, ale to tylko na pierwszy rzut oka. Koszt oprogramowania i rozwiązania sprzętowego to około 5000-12000 USD. Koszt rozwiązania opartego na wykorzystaniu tylko oprogramowania realizującego podobne funkcje może być znacznie wyższy. I to pomimo tego, że samo oprogramowanie kosztuje mniej. Efekt ten uzyskuje się dzięki temu, że koszt oprogramowania obejmuje:

- Koszt komputera.

- Koszt licencjonowanej dystrybucji systemu operacyjnego.

- Koszt powiązanego oprogramowania (na przykład przeglądarki) Internet Explorer lub Oracle DBMS).

- Koszt instalacji i konfiguracji całego kompleksu jako całości. Zazwyczaj koszty te wynoszą 20-30% kosztów komponentów całego kompleksu.

- Koszt obsługi wszystkich komponentów kompleksu (komputera i jego komponentów sprzętowych, systemu operacyjnego, dodatkowego oprogramowania itp.).

W przypadku kompleksu oprogramowania i sprzętu te „dodatkowe” koszty nie istnieją, ponieważ są już wliczone w koszt „żelaza”.

Należy jednak od razu zauważyć, że wyspecjalizowany komputer to nie to samo, co router z funkcjami wykrywania włamań (na przykład routery z oprogramowaniem Cisco Secure Integrated Software). Jako producent routerów priorytetem jest zawsze usprawnienie procesu i zwiększenie szybkości routingu. I dopiero wtedy próbuje realizować funkcje ochronne. Dlatego dokonując wyboru między routingiem a ochroną, zawsze wybierają routing. Jak pokazuje praktyka, zastosowanie mechanizmów ochronnych na routerach znacznie zmniejsza ich wydajność. Zarówno funkcje ochronne ograniczony.

Wady

Niektóre wady nieodłącznie związane z zaporami zostały już wymienione powyżej, a także sposoby ich ominięcia. Poniżej wymieniamy kilka z nich.

Ograniczanie funkcjonalności usług sieciowych

Niektóre sieci korporacyjne wykorzystują topologie, które trudno „dogadać” z zaporą (np. rozgłaszanie ruchu) lub korzystają z niektórych usług (np. NFS) w taki sposób, że zastosowanie ITU wymaga znacznej restrukturyzacji cała infrastruktura sieciowa. W takiej sytuacji względny koszt nabycia i skonfigurowania zapory można porównać do szkód związanych z brakiem zapory.

Zdecydować ten problem jest to możliwe tylko dzięki odpowiedniemu zaprojektowaniu topologii sieci na początkowym etapie tworzenia korporacyjnego systemu informatycznego. Pozwoli to nie tylko na obniżenie późniejszych kosztów materiałowych na nabycie narzędzi ochrony informacji, ale również na efektywną integrację firewalli z istniejącą technologią przetwarzania informacji. Jeśli sieć jest już zaprojektowana i działa, warto rozważyć zastosowanie innego rozwiązania zamiast zapory, na przykład systemu wykrywania włamań.

Potencjalnie niebezpieczne funkcje

Nowe funkcje, które pojawiły się niedawno, ułatwiając życie użytkownikom Internetu, zostały opracowane z myślą o niewielkim lub żadnym zabezpieczeniu. Na przykład JavaScript, Java, ActiveX i inne usługi zorientowane na dane. Specyfika kodu mobilnego jest taka, że może on służyć zarówno jako środek do przeprowadzania ataków, jak i jako obiekt ataku. W pierwszym przypadku niebezpieczeństwo polega na tym, że kod mobilny jest pobierana na komputer użytkownika i wykonywana na nim jako zwykły program, uzyskując dostęp do zasobów systemowych. Druga opcja z reguły służy do modyfikacji kodu mobilnego - jako wstępny krok przed przeprowadzeniem ataków na lokalny komputer użytkownika. Ataki na kod mobilny, jako sposób wykonywania jakichkolwiek funkcji, nie zostały jeszcze rozpowszechnione. Wynika to z faktu, że kod mobilny nie jest jeszcze używany do wykonywania żadnych poważnych operacji, na przykład transakcji finansowych. Chociaż znane są już przykłady systemów bankowych, w tym rosyjskich, wykorzystujących technologię Java do pracy z klientem.

Jako narzędzie do przeprowadzania ataków, kod mobilny może zostać zaimplementowany jako:

- wirus, który atakuje system informatyczny i niszczy dane na dyskach lokalnych, stale modyfikując swój kod, co utrudnia jego wykrycie i usunięcie;

- agent przechwytujący hasła, numery karty kredytowe itp.;

- program kopiujący poufne pliki zawierające informacje biznesowe i finansowe;

- I tak dalej.

Takie programy mogą być zamaskowane jako animowane banery, interaktywne gry, pliki dźwiękowe itp. Rosyjscy użytkownicy rzadko używają komputera do transakcji finansowych i innych działań, które mogłyby naruszyć poufność danych. Dlatego spójrzmy na przykłady wrogiego kodu mobilnego, który zakłóca funkcjonowanie hosta, na którym działa. Jest to najłatwiejsze do wdrożenia, a co za tym idzie, najczęściej wykorzystywane zagrożenie, na które może być narażony każdy użytkownik. Sieci internetowe Takie zagrożenie może wykonać:

- tworzenie procesów o wysokim priorytecie, które wykonują nieautoryzowane działania;

- generowanie dużej ilości okien;

- "przechwytywanie" dużej ilości pamięci i ważnych klas systemowych;

- ładowanie procesora w nieskończonej pętli;

- itp.

Typowym podejściem stosowanym w wykrywaniu kodu mobilnego jest skanowanie całego ruchu przychodzącego na portach 80 lub 443 używanych przez protokoły HHTP i HTTPS w celu wyszukania elementów, takich jak pasujące tagi. Ale to nie wystarczy, aby zatrzymać kod mobilny, ponieważ kontrolki ActiveX i aplety Java można uzyskać również na inne sposoby. Jako przykład wyobraź sobie, że aplet Java (zwykle z rozszerzeniem .class) podszywa się pod obraz (tj. ma rozszerzenie gif lub jpg). Jeśli zapora myśli, że jest to obraz, to jest dozwolone w sieci i ładowane do pamięci podręcznej przeglądarki, po czym przeglądarka zawiesza się, ponieważ pobrany plik nie jest obrazem. Nie ma to jednak znaczenia – kod mobilny jest już na komputerze. A jeśli później da się go aktywować, może być poważne problemy z bezpieczeństwem systemu. Innym sposobem uzyskania dostępu jest użycie niestandardowego portu do uruchomienia serwera WWW.

Jedną z opcji ochrony, na przykład dla apletów Java, można rozważyć skanowanie całego ruchu przechodzącego w chronionym segmencie w celu zidentyfikowania obecności określonych sekcji kodu. To wykrywanie odbywa się poprzez szukanie liczby identyfikującej kod bajtowy, który w postaci szesnastkowej wygląda jak „CA FE BA BE”. Jednak to podejście praktycznie nie jest stosowane przez dostawców zabezpieczeń, ponieważ ruch jest zwykle zbyt intensywny, aby filtrować jego przepływ przez każdy port w celu zidentyfikowania określonych fragmentów tekstu.

Wirusy i ataki

Praktycznie żaden firewall nie ma wbudowanych mechanizmów chroniących przed wirusami i ogólnie przed atakami. Z reguły możliwość tę realizuje się poprzez przystąpienie do ITU dodatkowe moduły lub programy innych firm (na przykład ochrona antywirusowa Trend Micro dla ITU Check Point Firewall-1 lub system wykrywania włamań RealSecure). Stosowanie niestandardowych archiwizatorów lub formatów przesyłanych danych, a także szyfrowanie ruchu, zmniejsza wszystkie ochrona antywirusowa"nie". Jak chronić się przed wirusami lub atakami, jeśli przechodzą przez zaporę sieciową w postaci zaszyfrowanej i są odszyfrowywane tylko na urządzeniach końcowych klientów?

W takim przypadku lepiej jest zachować ostrożność i zabronić przesyłania danych w nieznanym formacie przez zaporę sieciową. Obecnie nic nie jest dostępne, aby kontrolować zawartość zaszyfrowanych danych. W tym przypadku pozostaje mieć nadzieję, że ochrona przed wirusami i atakami jest realizowana na urządzeniach końcowych. Na przykład za pomocą agentów systemowych systemu RealSecure.

Obniżenie wydajności

Bardzo często zapory sieciowe stanowią wąskie gardło sieci, zmniejszając jej przepustowość. W przypadkach, w których konieczne jest przeanalizowanie nie tylko nagłówka (jak robią to filtry pakietów), ale także zawartości każdego pakietu („proxy”), wydajność zapory znacznie się zmniejsza. W przypadku sieci o dużym natężeniu ruchu stosowanie konwencjonalnych zapór ogniowych staje się niepraktyczne. W takich przypadkach wykrywanie ataków i reagowanie na nie powinny być stawiane na pierwszym miejscu, a ruch powinien być blokowany tylko w przypadku bezpośredniego zagrożenia. Co więcej, niektóre narzędzia do wykrywania włamań (na przykład BlackICE Gigabit Sentry) mogą działać z prędkością gigabitową.

Kompromisem między typami zapór ogniowych jest większa elastyczność w filtrowaniu pakietów w porównaniu z większym bezpieczeństwem i większymi możliwościami zarządzania w bramach warstwy aplikacji lub inspektorach stanu. Chociaż na pierwszy rzut oka wydaje się, że filtry pakietów powinny być szybsze, ponieważ są prostsze i przetwarzają tylko nagłówki pakietów bez wpływu na ich zawartość, nie zawsze jest to prawdą. Wiele zapór sieciowych opartych na bramie aplikacji wykazuje wyższą charakterystykę szybkości niż routery i są najlepszy wybór do kontroli dostępu. Wynika to z faktu, że jak już wspomniano routery nie są urządzeniami specjalistycznymi i funkcje filtrowania nie są dla nich priorytetem.

Zapory osobiste

W ciągu ostatnich kilku lat w strukturze sieci korporacyjne zaszły poważne zmiany. Jeśli wcześniej można było jasno wytyczyć granice takich sieci, teraz jest to prawie niemożliwe. Jeszcze do niedawna taka granica przechodziła przez wszystkie routery lub inne urządzenia (np. modemy), przez które realizowany był dostęp do sieci zewnętrznych. W odległych biurach organizacji sytuacja była podobna. Jednak teraz pełnym użytkownikiem sieci chronionej przez zaporę sieciową jest pracownik znajdujący się poza chronionym obwodem. Pracownicy ci to użytkownicy, którzy pracują w domu lub są w podróży służbowej. Czy potrzebują ochrony? Niewątpliwie. Ale wszystkie tradycyjne zapory są zbudowane w taki sposób, że chronieni użytkownicy i zasoby muszą być pod ochroną ich ochrony, tj. od wewnątrz, co jest niemożliwe dla użytkowników mobilnych. Aby rozwiązać ten problem, zaproponowano dwa podejścia - wirtualne sieci prywatne (wirtualna sieć prywatna, VPN), które zostaną opisane później, oraz zapory rozproszone (zapora rozproszona). Przykładem pierwszego rozwiązania jest VPN-1 firmy Check Point Software (http://www.checkpoint.com). Taki schemat, podobny do rozpościerania macek ośmiornicy, miał tylko jedną wadę – sam zdalny węzeł był atakowany, chociaż dostęp do sieci korporacyjnej był chroniony przed nieautoryzowanymi wpływami. Zainstalowany na zdalnym Miejsce pracy koń trojański może umożliwić atakującemu przedostanie się przez zaporę i bezpieczny kanał. W końcu VPN szyfruje zarówno normalny, jak i nieautoryzowany ruch, nie rozróżniając między nimi. Wtedy narodziła się idea rozproszonego firewalla (rozproszonego firewalla), który byłby mini-ekranem chroniącym nie całą sieć, a jedynie oddzielny komputer. Przykładem takiego rozwiązania jest firma BlackICE Agent ochrona Internetu Systemy (http://www.iss.net) lub RealSecure Server Sensor tego samego producenta. Podobało mi się to rozwiązanie użytkownicy domowi, którzy w końcu otrzymali możliwość ochrony swoich komputerów przed intruzami grasującymi w sieci. Ale ponieważ wiele funkcji zapory rozproszonej (na przykład scentralizowane zarządzanie lub dystrybucja polityki bezpieczeństwa) było zbędnych dla użytkowników domowych, zmodyfikowano technologię zapory rozproszonej i nowe podejście nazwano „zaporą osobistą” (zaporą osobistą), wybitni przedstawiciele które są odpowiednio ZoneAlarm i BlackICE Defender firmy ZoneLabs (http://www.zonelabs.com) i ISS. Check Point Software wyprzedził konkurencję dzięki VPN-1 SecureClient i VPN-1 SecureServer, które nie tylko chronią komputery, na których są zainstalowane, przed atakami z zewnątrz, ale także chronią ruch wychodzący poza hosta (tj. organizowanie klienta\ serwer VPN). To właśnie ta decyzja sprawiła, że sieci z rozmytymi granicami stały się przedmiotem zapór ogniowych.

Jaka jest różnica między zaporą osobistą a rozproszoną? Główna różnica to jedna - obecność scentralizowanej funkcji sterowania. Jeżeli zapory osobiste są zarządzane tylko z komputera, na którym są zainstalowane i są idealne do użytku domowego, to rozproszonymi zaporami można zarządzać centralnie, z pojedynczej konsoli zarządzania zainstalowanej w głównym biurze organizacji. Takie różnice pozwoliły niektórym producentom wypuścić swoje rozwiązania w dwóch wersjach - osobistej (dla użytkowników domowych) i dystrybuowanej (dla użytkowników korporacyjnych). Na przykład zrobił to Internet Security Systems, który oferuje osobistą zaporę ogniową BlackICE Defender i rozproszoną zaporę ogniową BlackICE Agent.

Jakie funkcje powinna pełnić skuteczna osobista ITU? Po pierwsze, ten ekran nie powinien być pasywnym programem, który jedynie blokuje ruch wchodzący do komputera zgodnie z określonymi kryteriami, które zazwyczaj obejmują adres źródłowy i port. Atakujący od dawna nauczyli się omijać takie proste mechanizmy obronne, aw Internecie można znaleźć wiele programów, które mogą przebić się przez wiele tradycyjnych barier bezpieczeństwa. Przykładem takiego programu jest koń trojański SubSeven 2.2, który umożliwia wykonywanie dużej liczby funkcji na zaatakowanym komputerze bez wiedzy jego właściciela. Aby się zabezpieczyć, potrzebujesz narzędzia, które pozwoli przeprowadzić głębszą analizę każdego pakietu sieciowego kierowanego do chronionego węzła. Takim narzędziem jest system wykrywania włamań, który wykrywa ślady aktywności hakerów w ruchu przechodzącym przez zaporę sieciową. Nie ufa ślepo zezwalającym funkcjom, takim jak adres źródłowy i port. Jak wiadomo, protokół IP, na podstawie którego zbudowany jest współczesny Internet, nie posiada poważnych mechanizmów ochronnych, co ułatwia zmianę prawdziwego adresu, a tym samym uniemożliwia wyśledzenie napastnika. Mało tego, haker może „zastąpić” kogoś innego, zastępując swój adres adresem figuranta. I wreszcie, w przypadku niektórych ataków (na przykład „odmowa usługi”) adres źródłowy w ogóle nie jest potrzebny, a według statystyk w 95% przypadków adres ten jest zmieniany przez hakera. Jest dobra analogia. Osobista zapora ogniowa to strażnik w budynku, który wydaje przepustki wszystkim odwiedzającym. W takiej sytuacji napastnik może bez problemu wnieść do budynku broń lub bombę. Jeśli jednak przy wejściu zostanie zainstalowany wykrywacz metalu, sytuacja radykalnie się zmienia i napastnikowi nie jest już tak łatwo wnosić do chronionego obszaru przedmiotów zabronionych.

Niestety należy zauważyć, że niewiele zapór ogniowych ma wbudowany system wykrywania włamań. Jednym z takich rozwiązań są systemy BlackICE Defender i BlackICE Agent firmy Internet Security Systems. Każdy z komponentów rodziny BlackICE zawiera dwa główne moduły, które wykrywają i blokują nieautoryzowane działania - BlackICE Firewall i BlackICE IDS. BlackICE Firewall jest odpowiedzialny za blokowanie ruchu sieciowego z niektórych adresów IP i portów TCP/UDP. Wstępne blokowanie ruchu według określonych kryteriów pozwala zwiększyć wydajność systemu poprzez zmniejszenie liczby „niepotrzebnych” operacji przetwarzania nieautoryzowanego ruchu. Ten komponent można skonfigurować zarówno ręcznie, jak i w tryb automatyczny. W tym drugim przypadku rekonfiguracja następuje po wykryciu nieautoryzowanej aktywności przez moduł BlackICE IDS. Jednocześnie ruch może zostać zablokowany na dowolny okres czasu. Firewall BlackICE działa bezpośrednio z karta sieciowa, z pominięciem stosu protokołów wbudowanego w system operacyjny, co eliminuje niebezpieczeństwo wykorzystania wielu znanych luk w zabezpieczeniach związanych z nieprawidłową implementacją stosu w systemie operacyjnym. BlackICE IDS jest odpowiedzialny za wykrywanie ataków i innych śladów nieautoryzowanej aktywności w ruchu pochodzącym z modułu BlackICE Firewall i wykorzystuje zastrzeżony siedmiowarstwowy algorytm analizy protokołu.

Kolejnym mechanizmem, który musi posiadać skuteczna zapora osobista, jest ochrona przed niebezpiecznymi treściami, które można uzyskać z Internetu. Ta zawartość obejmuje aplety Java i formanty ActiveX, kod ShockWave oraz JavaScript, Jscript i VBScript. Za pomocą tych, z jednej strony, niezbędnych i wygodnych technologii, możesz wykonywać wiele nieautoryzowanych działań na swoim komputerze. Począwszy od wprowadzenia wirusów i instalacji koni trojańskich, a skończywszy na kradzieży lub usunięciu wszystkich informacji. Ponadto zapory osobiste muszą chronić przed plikami cookie, które mogą ujawnić poufne informacje o właścicielu komputera.

Do niektórych osobistych ITU (na przykład do Norton Internet Firmy ochroniarskie Symantec) mają wbudowane systemy antywirusowe, które oprócz wykrywania trojanów mogą również wykrywać dużą liczbę wirusów, w tym makrowirusy i robaki internetowe. Producenci często wbudowują w swoje produkty moduły VPN (np. PGP Desktop Security czy VPN-1 SecureClient), które odpowiadają za zapewnienie bezpiecznej interakcji z centralą.

Dlatego Ponieważ rozproszone ekrany są zarządzane centralnie, muszą mieć skuteczny mechanizm konfiguracji, administracji i kontroli, który pozwala administratorowi bezpieczeństwa na uzyskanie szczegółowych informacji o zarejestrowanych próbach penetracji chronionych węzłów bez dodatkowego wysiłku. Ponadto w niektórych przypadkach konieczne jest wszczęcie postępowania w sprawie przestępstwa komputerowego lub zebranie dowodów w celu skontaktowania się z organami ścigania. I tutaj niezbędny będzie mechanizm śledzenia wstecznego zaimplementowany w niektórych firewallach. Na przykład wspomniany już BlackICE Agent i Defender pozwalają wyśledzić atakującego przeprowadzającego atak na chroniony komputer i zebrać następujące informacje o hakerze:

- Adresy IP, DNS, WINS, NetBIOS i MAC komputera, z którego przeprowadzany jest atak.

- Nazwa, pod którą atakujący wszedł do sieci.

Ważna jest również możliwość zdalnej aktualizacji oprogramowania zapory osobistej (np. w VPN-1 SecureClient). W przeciwnym razie administrator musiałby niezależnie odwiedzić każdego z właścicieli komputera i zaktualizować jego oprogramowanie zabezpieczające. Wyobraź sobie, jaką burzę oburzenia wywołałoby to wśród właścicieli komputerów, którym przerwano by pracę. Zdalna i co najważniejsze niewidoczna dla właściciela komputera aktualizacja (wraz z aktualizacją sygnatur ataków i wirusów) usuwa ten problem i ułatwia ciężką pracę administratora bezpieczeństwa. Wdrażając pilot, nie zapomnij o zabezpieczeniu ruchu przesyłanego między konsolą środkową a zdalni agenci. Atakujący może przechwycić lub sfałszować te polecenia, co zagraża bezpieczeństwu zdalnych hostów.

Wreszcie ta sekcja Chcę powiedzieć, że właściwy wybór osobistej lub rozproszonej zapory sieciowej zwiększy bezpieczeństwo komputerów, które w normalnych warunkach pozostają niechronione i mogą służyć jako punkt wejścia do sieci korporacyjnej.

14 marca 2012

14.9. Zapory sieciowe

Zainteresowanie firewallami (firewall, firewall) ze strony osób podłączonych do Internetu rośnie, pojawiły się nawet aplikacje dla sieci lokalnej, które zapewniają zwiększony poziom bezpieczeństwa. W tej sekcji mamy nadzieję wyjaśnić, czym są zapory ogniowe, jak ich używać i jak używać funkcji dostarczanych przez jądro FreeBSD do ich implementacji.

14.9.1. Co to jest firewall?

W dzisiejszym Internecie istnieją dwa różne typy zapór sieciowych. Pierwszy typ jest bardziej poprawnie nazywany router filtrujący pakiety . Ten typ zapory działa na komputerze podłączonym do wielu sieci i stosuje zestaw reguł do każdego pakietu w celu określenia, czy pakiet ma zostać przesłany dalej, czy zablokowany. Drugi typ, znany jako Serwer proxy , zaimplementowane jako demony, które wykonują uwierzytelnianie i przekazywanie pakietów, prawdopodobnie na maszynie z wieloma połączenia sieciowe gdzie przekazywanie pakietów jest wyłączone w jądrze.

Czasami te dwa typy zapór są używane razem, więc tylko określona maszyna (znana jako gospodarz bastionu ) może wysyłać pakiety przez router filtrujący do sieci wewnętrznej. Usługi proxy działają na bezpiecznym hoście, który jest zwykle bezpieczniejszy niż konwencjonalne mechanizmy uwierzytelniania.

FreeBSD jest dostarczany z filtrem pakietów (znanym jako IPFW) wbudowanym w jądro i zostanie omówiony w dalszej części tej sekcji. Serwery proxy mogą być zbudowane na FreeBSD z oprogramowania innych firm, ale jest ich zbyt wiele do opisania w tej sekcji.

14.9.1.1. Routery filtrujące pakiety

Router to maszyna, która przekazuje pakiety między dwiema lub większą liczbą sieci. Router filtrujący pakiety jest zaprogramowany tak, aby porównywać każdy pakiet z listą reguł przed podjęciem decyzji, czy przekazać go dalej, czy nie. Większość nowoczesnych programów do routingu ma możliwości filtrowania, a wszystkie pakiety są domyślnie przekazywane. Aby włączyć filtry, musisz zdefiniować zestaw reguł.

Aby określić, czy pakiet powinien zostać przepuszczony, zapora szuka w zestawie reguły, która odpowiada zawartości nagłówków pakietu. Po znalezieniu dopasowania wykonywane jest działanie przypisane do tej reguły. Akcja może polegać na odrzuceniu pakietu, przesłaniu go dalej, a nawet wysłaniu komunikatu ICMP na adres źródłowy. Liczy się tylko pierwszy mecz, ponieważ zasady są sprawdzane w określonej kolejności. Dlatego listę reguł można nazwać „łańcuchem reguł » .

Kryteria filtrowania pakietów zależą od używanego oprogramowania, ale zazwyczaj można zdefiniować reguły na podstawie źródłowego adresu IP pakietu, docelowego adresu IP, numeru portu źródłowego pakietu, numeru portu docelowego (w przypadku protokołów obsługujących porty), a nawet typ pakietu (UDP , TCP, ICMP itp.).

14.9.1.2. Serwery proxy

Serwery proxy to komputery, na których zwykłe demony systemowe ( telnet, ftpd itp.) zostały zastąpione przez serwery dedykowane. Te serwery nazywają się serwery proxy , ponieważ zwykle działają tylko z połączeniami przychodzącymi. Pozwala to na bieganie (na przykład) telnet serwer proxy na zaporze i zezwól na logowanie przez telnet na firewallu, przekazując mechanizm uwierzytelniania i uzyskując dostęp do sieci wewnętrznej (podobnie serwery proxy mogą być wykorzystane do uzyskania dostępu do sieci zewnętrznej).

Serwery proxy są zazwyczaj bezpieczniejsze niż inne serwery i często posiadają szerszy zakres mechanizmów uwierzytelniania, w tym systemy haseł jednorazowych, dzięki czemu nawet jeśli ktoś wie, jakiego hasła użyłeś, nie może go użyć do uzyskania dostępu do systemu, ponieważ hasło wygasa natychmiast po jego pierwszym użyciu. Ponieważ hasło nie daje dostępu bezpośrednio do komputera, na którym znajduje się serwer proxy, znacznie trudniej jest zainstalować backdoora w systemie.

Serwery proxy zwykle mają sposób na dalsze ograniczenie dostępu, tak aby tylko niektóre hosty miały dostęp do serwerów. Większość pozwala również administratorowi określić, do których użytkowników i komputerów mają dostęp. Ponownie, dostępne opcje zależą głównie od używanego oprogramowania.

14.9.2. Na co pozwala IPFW?

Oprogramowanie IPFW dostarczane z FreeBSD to system filtrowania i liczenia pakietów, który znajduje się w jądrze i jest dostarczany z niestandardowym narzędziem konfiguracyjnym, które ipfw(8). Razem pozwalają definiować i przeglądać reguły używane przez jądro podczas routingu.

IPFW składa się z dwóch powiązanych ze sobą części. Zapora wykonuje filtrowanie pakietów. Część dotycząca śledzenia pakietów IP śledzi użycie routera w oparciu o reguły podobne do tych stosowanych w części zapory. Pozwala to administratorowi określić, na przykład, ilość ruchu, który router odbiera z konkretnego komputera lub ilość ruchu WWW, który przekazuje dalej.

Ze względu na sposób implementacji IPFW, można go również używać na komputerach niebędących routerami do filtrowania połączeń przychodzących i wychodzących. Jest to szczególny przypadek bardziej ogólnego użycia IPFW iw tej sytuacji używane są te same polecenia i techniki.

14.9.3. Włączanie IPFW we FreeBSD

Ponieważ większość systemu IPFW znajduje się w jądrze, będziesz musiał dodać jedną lub więcej opcji do pliku konfiguracyjnego jądra, w zależności od wymaganych funkcji, i przebudować jądro. Zapoznaj się z rozdziałem o przebudowie jądra (rozdział 8) dla szczegółowy opis Tej procedury.

Uwaga: Domyślna reguła IPFW to odmowa adresu IP z dowolnego na dowolny. Jeśli nie dodasz innych reguł podczas uruchamiania, aby umożliwić dostęp, to zablokować dostęp do serwera z zaporą sieciową obsługującą jądro po ponownym uruchomieniu. Sugerujemy ustawienie firewall_type=open w pliku /etc/rc.conf podczas początkowego dodawania zapory, a następnie edytowanie reguł w pliku /etc/rc.firewall po przetestowaniu, czy działa. Dodatkowym środkiem ostrożności może być wstępne skonfigurowanie zapory z poziomu konsoli lokalnej, zamiast logowania się przez cisza. Możliwe jest również zbudowanie jądra z opcjami IPFIREWALL i IPFIREWALL_DEFAULT_TO_ACCEPT. W takim przypadku domyślna reguła IPFW zostanie zmieniona, aby zezwolić na ip z dowolnego na dowolny, co zapobiegnie ewentualnemu blokowaniu.

Istnieją cztery opcje konfiguracji jądra związane z IPFW:

opcjeIPFIREWALL

Zawiera kod do filtrowania pakietów w jądrze.

OpcjeIPFIREWALL_VERBOSE

Umożliwia logowanie pakietów przez syslogd(8). Bez tego parametru, nawet jeśli określisz logowanie pakietów w regułach filtrowania, nie zadziała.

Opcje IPFIREWALL_VERBOSE_LIMIT=10

Ogranicza liczbę pakietów zarejestrowanych przez każdą regułę przez syslogd(8). Możesz użyć tej opcji, jeśli chcesz rejestrować aktywność zapory, ale nie chcesz dopuścić do ataku DoS poprzez zalewanie dziennika systemowego.

Gdy jedna z reguł w łańcuchu osiągnie limit określony przez parametr, logowanie dla tej reguły jest wyłączane. Aby włączyć logowanie, musisz zresetować odpowiedni licznik za pomocą narzędzia ipfw(8) :

# ipfw zero 4500

gdzie 4500 to numer reguły, dla której chcesz wznowić rejestrowanie.

Opcje IPFIREWALL_DEFAULT_TO_ACCEPT

Zmienia domyślną regułę z „odmów” na „zezwól”. Zapobiega to możliwemu blokowaniu, jeśli jądro jest załadowane z obsługą IPFIREWALL, ale zapora nie została jeszcze skonfigurowana. Ta opcja jest również przydatna, jeśli używasz ipfw(8) jako lekarstwo na pojawiające się problemy. Należy jednak zachować ostrożność podczas korzystania z tego ustawienia, ponieważ otwiera ono zaporę i zmienia jej zachowanie.

Komentarz: Poprzednie wersje FreeBSD zawierał opcję IPFIREWALL_ACCT. Ta opcja jest przestarzała, ponieważ kod automatycznie włącza księgowanie.

14.9.4. Ustawienie IPFW

Oprogramowanie IPFW jest konfigurowane za pomocą narzędzia ipfw(8). Składnia tego polecenia wygląda na bardzo złożoną, ale po zrozumieniu jej struktury staje się stosunkowo prosta.

Obecnie narzędzie wykorzystuje cztery różne kategorie poleceń: dodawanie / usuwanie (dodawanie / usuwanie), przeglądanie (wyświetlanie), resetowanie (opróżnianie) i czyszczenie (czyszczenie). Dodaj/Usuń służy do tworzenia reguł określających sposób odbierania, odrzucania i rejestrowania pakietów. Wyszukiwanie służy do określenia zawartości zestawu reguł (nazywanego również łańcuchem) i liczników pakietów (rozliczanie). Reset służy do usuwania wszystkich reguł łańcucha. Wyczyść służy do resetowania jednego lub więcej liczników.

14.9.4.1. Zmiana zasad IPFW

ipfw [-N] polecenie [liczba] akcja adres protokół [opcje]

Przy użyciu tej formy polecenia dostępna jest jedna flaga:

Rozpoznawanie adresu i nazwy usługi po wyświetleniu.

Spytał zespół można skrócić do krótszej unikalnej formy. Istniejący zespoły :

Dodawanie reguły do listy filtrowania/księgowości

Usuwanie reguły z listy filtrowania/księgowania

Poprzednie wersje IPFW wykorzystywały oddzielne wpisy do filtrowania i zliczania pakietów. Nowoczesne wersje uwzględniają pakiety dla każdej reguły.

Jeśli podano wartość Pokój, służy do umieszczenia reguły w określonej pozycji w łańcuchu. W przeciwnym razie reguła jest umieszczana na końcu łańcucha z numerem 100 większym niż poprzednia reguła (nie obejmuje to domyślnej reguły 65535).

W przypadku opcji log odpowiednie reguły wyświetlają informacje na konsoli systemowej, jeśli jądro zostało zbudowane z opcją IPFIREWALL_VERBOSE.

Istniejący działania :

Odrzuć pakiet i wyślij pakiet na adres źródłowy ICMP wskazujący, że host lub port jest nieosiągalny.

Pomiń pakiet jak zwykle. (synonimy: przekaż, zezwól i zaakceptuj)

Upuść paczkę. Źródło nie otrzymuje komunikatu ICMP (tak jakby pakiet nigdy nie dotarł do miejsca docelowego).

Zaktualizuj licznik pakietów, ale nie stosuj do niego reguł zezwalania/odrzucania. Wyszukiwanie będzie kontynuowane z następną regułą w łańcuchu.

Każdy akcja można zapisać jako krótszy unikalny prefiks.

Można zdefiniować następujące: protokoły :

Pasuje do wszystkich pakietów IP

Dopasowuje pakiety ICMP

Dopasowuje pakiety TCP

Dopasowuje pakiety UDP

Pole adresy powstaje w ten sposób:

źródło adres/maska [Port] bramka adres/maska [Port]

Możesz określić Port tylko razem z protokoły które obsługują porty (UDP i TCP).

Parametr via jest opcjonalny i może zawierać adres IP lub nazwę domeny lokalnego interfejsu IP lub nazwę interfejsu (np. ed0), konfiguruje regułę tak, aby pasowała tylko do tych pakietów, które przechodzą przez ten interfejs. Numery interfejsów można zastąpić opcjonalną maską. Na przykład ppp* dopasuje interfejsy jądra PPP.

Składnia używana do wskazania adresy/maski:

adres zamieszkania lub adres zamieszkania/bity-maski lub adres zamieszkania:maska szablonuZamiast adresu IP można podać istniejącą nazwę hosta. bity-maski jest to liczba dziesiętna wskazująca liczbę bitów do ustawienia w masce adresu. Na przykład 192.216.222.1/24 utworzy maskę pasującą do wszystkich adresów podsieci klasy C (w tym przypadku 192.216.222). Zamiast adresu IP można podać prawidłową nazwę hosta. maska szablonu jest to adres IP, który zostanie logicznie pomnożony przez podany adres. Słowo kluczowe any może oznaczać „dowolny adres IP”.

Numery portów są podane w następującym formacie:

Port [,Port [,Port [.]]]

Aby określić pojedynczy port lub listę portów, lub

Port-Port

Aby określić zakres portów. Możesz również połączyć określenie pojedynczego zakresu z listą portów, ale zakres musi być zawsze wymieniony jako pierwszy.

Do dyspozycji opcje :

Uruchamiany, jeśli pakiet nie jest pierwszym pakietem w datagramie.

Dopasowuje przychodzące pakiety.

Dopasowuje pakiety wychodzące.

Poptions specyfikacja

Uruchamiany, jeśli nagłówek IP zawiera oddzieloną przecinkami listę opcji określonych w specyfikacja. Obsługiwane opcje IP to ssrr (ścisła trasa źródłowa), lsrr (luźna trasa źródłowa), rr (zarejestrowana trasa pakietu) i ts (znacznik czasu). Efekt poszczególnych parametrów można zmienić, określając przedrostek !.

Przyjęty

Uruchamiany, jeśli pakiet jest częścią już zainstalowanego pakietu. Połączenia TCP(tj. jeśli ustawione są bity RST lub ACK). Możesz poprawić wydajność zapory, umieszczając regułę z przyjęty blisko początku łańcucha.

Spełnia, jeśli pakiet jest próbą nawiązania połączenia TCP (bit SYN jest ustawiony, a bit ACK nie jest ustawiony).

Tcpflagi flagi

Uruchamiany, jeśli nagłówek TCP zawiera listę oddzieloną przecinkami flagi. Obsługiwane flagi: fin, syn, rst, psh, ack i urg. Działanie reguł dla poszczególnych flag można zmienić podając prefiks !.

icmptypes typy

Pożary, jeśli typ pakietu ICMP znajduje się na liście typy. Listę można określić jako dowolną kombinację zakresów i/lub poszczególnych typów oddzielonych przecinkami. Powszechnie używane typy ICMP to 0 odpowiedzi echa (odpowiedź ping), 3 miejsca docelowe nieosiągalne, 5 przekierowania, 8 żądań echa (żądanie ping) i 11 przekroczenia czasu (używane do wskazania wygaśnięcia TTL, jak w przypadku Trasa Trasy (8)).

14.9.4.2. Przeglądanie reguł IPFW

Składnia tej formy polecenia to:

ipfw [-a] [-c] [-d] [-e] [-t] [-N] [-S] lista

Istnieje siedem flag dla tego formularza polecenia:

Pokaż wartości liczników. Ten parametr jest jedynym sposobem wyświetlenia wartości liczników.

Zobacz reguły w kompaktowej formie.

Pokaż reguły dynamiczne oprócz statycznych.

Jeśli określono opcję -d, pokaż również wygasłe reguły dynamiczne.

Wyświetla czas ostatniego odpalenia dla każdej reguły w łańcuchu. Ta lista jest niezgodna z przyjętą składnią ipfw(8) .

Spróbuj rozwiązać podane adresy i nazwy usług.

Wyświetl zestaw, do którego należy każda reguła. Jeśli ta flaga nie zostanie określona, zablokowane reguły nie będą wyświetlane.

14.9.4.3. Zresetuj reguły IPFW

Składnia resetowania reguł:

Wszystkie reguły w łańcuchu zostaną usunięte z wyjątkiem domyślnej reguły ustawionej przez jądro (numer 65535). Zachowaj ostrożność podczas resetowania reguł; reguła, która domyślnie odrzuca pakiety, odłącza system od sieci, dopóki do łańcucha nie zostaną dodane reguły zezwalające.

14.9.4.4. Czyszczenie liczników pakietów IPFW

Składnia do wyczyszczenia jednego lub więcej liczników pakietów to:

ipfw zero[ indeks]

W przypadku użycia bez argumentu Pokój wszystkie liczniki pakietów zostaną wyczyszczone. Jeśli indeks określony, operacja czyszczenia jest stosowana tylko do określonej reguły łańcucha.

14.9.5. Przykłady poleceń dla ipfw

Następujące polecenie odrzuci wszystkie pakiety z hosta evil.crackers.org do portu telnet hosta nice.people.org:

# ipfw dodaj deny tcp z evil.crackers.org do nice.people.org 23

Poniższy przykład odrzuca i rejestruje cały ruch TCP z sieci crackers.org (klasa C) do komputera nice.people.org (na dowolnym porcie).

# ipfw dodaj protokół tcp odmowy z evil.crackers.org/24 do nice.people.org

Jeśli chcesz uniemożliwić hostowanie sesji X w Twojej sieci (część sieci klasy C), następujące polecenie wykona niezbędne filtrowanie:

# ipfw dodaj deny tcp z any do my.org/28 6000 setup

Aby wyświetlić dokumentację księgową:

# ipfw -a lista lub w skróconej formie # ipfw -a l

Możesz także wyświetlić czas ostatniego uruchomienia reguł za pomocą polecenia:

14.9.6. Budowanie firewalla z filtrowaniem pakietów

Zdecydowanie zaleca się korzystanie z rejestrowanych wersji poleceń i włączenie logowania do jądra podczas pierwszej konfiguracji zapory, przed testowaniem wydajności i wprowadzeniem serwera do środowiska produkcyjnego. Pozwoli to szybko zidentyfikować problematyczne obszary i naprawić ustawienie bez większego wysiłku. Nawet po zakończeniu początkowej konfiguracji zaleca się korzystanie z rejestrowania w przypadku „odmowy”, ponieważ umożliwia to monitorowanie możliwych ataków i zmianę reguł zapory w przypadku zmiany wymagań zapory.

Komentarz: Jeśli używasz zarejestrowanej wersji polecenia accept, bądź ostrożny, ponieważ może to utworzyć duża ilość danych protokołu. Każdy pakiet przechodzący przez zaporę będzie rejestrowany, więc duże ilości ruchu FTP/http i innego ruchu znacznie spowalniają system. Zwiększy to również opóźnienie takich pakietów, ponieważ jądro musi wykonać dodatkową pracę przed przekazaniem pakietu. syslogd zużyje również znacznie więcej czasu procesora, ponieważ wyśle wszystkie dodatkowe dane na dysk, a partycja /var/log może się szybko zapełnić.

Będziesz musiał włączyć firewall w /etc/rc.conf.local lub /etc/rc.conf. Odpowiednia strona podręcznika wyjaśnia dokładnie, co należy zrobić i zawiera przykłady gotowych ustawień. Jeśli nie używasz ustawienia wstępnego, polecenie ipfw list może umieścić bieżący zestaw reguł w pliku, skąd można go umieścić w plikach startowych systemu. Jeśli nie używasz /etc/rc.conf.local lub /etc/rc.conf do włączenia zapory, ważne jest, aby upewnić się, że jest ona włączona po skonfigurowaniu interfejsów.

Następnie musisz określić co dokładnie tworzy twoją zaporę! Zależy to głównie od tego, ile chcesz dostępu z zewnątrz do swojej sieci. Oto kilka ogólnych zasad:

Blokuj dostęp z zewnątrz do portów TCP poniżej 1024. Większość usług krytycznych dla bezpieczeństwa, takich jak finger, SMTP (poczta) i telnet, znajduje się tutaj.

blok całość przychodzący ruch UDP. Istnieje bardzo niewiele przydatnych usług, które działają przez UDP, ale zazwyczaj stanowią one zagrożenie dla bezpieczeństwa (np. protokoły RPC i NFS firmy Sun). Ta metoda ma również wady, ponieważ UDP nie obsługuje połączeń, a odrzucanie pakietów przychodzących blokuje również odpowiedzi na wychodzący ruch UDP. Może to stanowić problem dla tych, którzy korzystają z zewnętrznych serwerów współpracujących z UDP. Jeśli chcesz otworzyć dostęp do tych usług, musisz zezwolić na przychodzące pakiety z odpowiednich portów. Na przykład dla ntp może być konieczne zezwolenie na pakiety przychodzące z portu 123.

Blokuj cały ruch zewnętrzny do portu 6000. Port 6000 służy do uzyskiwania dostępu do serwerów X11 i może stanowić zagrożenie dla bezpieczeństwa (zwłaszcza jeśli użytkownicy mają zwyczaj uruchamiania polecenia xhost + na swoich stacjach roboczych). X11 może korzystać z zakresu portów począwszy od 6000, górny limit jest określony przez liczbę wyświetlaczy X, które można uruchomić na komputerze. Górny limit określony przez RFC 1700 (przypisane liczby) to 6063.

Sprawdź porty używane przez usługi wewnętrzne (na przykład Serwery SQL itp.). Prawdopodobnie dobrym pomysłem jest zablokowanie również tych portów, ponieważ zwykle nie mieszczą się one w powyższym zakresie 1-1024.

Kolejna lista kontrolna do sprawdzania ustawień zapory jest dostępna w CERT pod adresem http://www.cert.org/tech_tips/packet_filtering.html

Jak wspomniano powyżej, wszystkie te zasady są po prostu kierownictwo . Możesz sam zdecydować, które reguły filtrowania będą używane w zaporze. Nie możemy ponosić ŻADNEJ odpowiedzialności, jeśli Twoja sieć zostanie zhakowana, nawet jeśli zastosowałeś się do powyższych wskazówek.

14.9.7. Optymalizacja kosztów ogólnych i IPFW

Wielu użytkowników chce wiedzieć, ile IPFW ładuje system. Odpowiedź zależy głównie od zestawu reguł i szybkości procesora. Na mały zestaw W przypadku większości aplikacji działających w sieci Ethernet odpowiedź brzmi „nieznacznie”. Dla tych, którzy potrzebują bardziej precyzyjnej odpowiedzi, ta sekcja jest przeznaczona.

Kolejne pomiary wykonano z 2.2.5-STABLE na 486-66. (Chociaż IPFW zmienił się nieznacznie w kolejnych wydaniach FreeBSD, prędkość pozostała mniej więcej taka sama.) IPFW został zmodyfikowany tak, aby mierzył czas zajęty przez ip_fw_chk, z wynikiem wypisywanym na konsolę po każdym 1000-tym pakiecie.

Przetestowano dwa zestawy po 1000 reguł. Pierwszy z nich miał zademonstrować zły zestaw reguł, powtarzając regułę:

# ipfw dodaj deny tcp od any do any 55555

Ten zestaw reguł jest zły, ponieważ większość reguł IPFW nie pasuje do sprawdzanych pakietów (z powodu numeru portu). Po 999 iteracji tej reguły następuje zezwolenie ip od dowolnego do dowolnej reguły.

Drugi zestaw reguł został zaprojektowany tak, aby jak najszybciej przetestować każdą regułę:

# ipfw dodaj deny ip z 1.2.3.4 do 1.2.3.4

Niepasujący źródłowy adres IP w powyższej regule spowoduje bardzo szybką weryfikację tych reguł. Tak jak poprzednio, zasada 1000. zezwala na ip od dowolnego do dowolnego.

Koszt sprawdzenia pakietu w pierwszym przypadku wynosi około 2,703 ms/pakiet lub około 2,7 mikrosekundy na regułę. Teoretyczny limit szybkości skanowania to około 370 pakietów na sekundę. Zakładając połączenie Ethernet 10 Mb/s i rozmiar pakietu około 1500 bajtów, uzyskujemy tylko 55,5% wykorzystania pasmo.

W drugim przypadku każdy pakiet był sprawdzany w czasie około 1,172 ms, czyli około 1,2 mikrosekundy na regułę. Teoretyczny limit szybkości skanowania to około 853 pakietów na sekundę, co pozwala na to pełne wykorzystanie przepustowość Ethernet 10 Mb/s.

Nadmierna ilość sprawdzanych reguł i ich wygląd nie pozwala na stworzenie obrazu zbliżonego do zwykłych warunków - reguły te służyły jedynie do uzyskania informacji o czasie sprawdzania. Oto kilka wskazówek, o których należy pamiętać, aby stworzyć skuteczny zestaw reguł:

Ustaw ustaloną regułę jak najwcześniej, aby obsłużyć większość ruchu TCP. Nie poprzedzaj go regułami zezwalającymi na tcp.

Często używane reguły umieść bliżej początku zestawu niż te rzadko używane (oczywiście bez zmiany akcji całego zestawu ). Najczęściej używane reguły można określić, sprawdzając liczniki pakietów za pomocą polecenia ipfw -al.

Firewall (firewall, firewall) - są to komputerowe systemy bezpieczeństwa, które chronią sieć przed nieautoryzowanym dostępem, hakerami i różnymi złośliwymi kodami. W czasach, gdy bezpieczeństwo sieci jest najwyższym priorytetem dla użytkowników komputerów, zapory zapewniają ochronę i niezawodność, których potrzebujesz.

Czym tak naprawdę są firewalle?

Są to oprogramowanie lub urządzenia elektroniczne, które filtrują ruch w sieciach niezabezpieczonych (Internet) i zaufanych (sieć prywatna lub firmowa). Zapory sieciowe analizują przepływ informacji i blokują te pakiety sieciowe, które uważają za niebezpieczne (w zależności od ustawienia osobiste firewall) dla działania komputera lub całej sieci jako całości.

Komputery połączone z Internetem, odizolowane lub podłączone do sieci lokalnej, są często łatwym celem dla złośliwego oprogramowania i hakerów. Zapora może zapewnić poziom bezpieczeństwa, który pozwoli Ci mniej martwić się ochroną danych lub utratą dostępu do komputera.

Jak oni pracują

Zapory sieciowe zacznij działać za każdym razem, gdy łączysz się z Internetem, poddając wszystkie przepływy informacji dokładnej analizie. Ekrany można skonfigurować tak, aby spełniały określone „zasady”. Reguły te mogą być ustalane osobiście przez użytkownika lub administratora sieci, uzyskując w ten sposób całkowitą kontrolę nad przepływem ruchu przychodzącego i wychodzącego w swoim systemie lub sieciach.

Reguły określają, kto ma prawo łączyć się z Internetem, jaki rodzaj połączenia można nawiązać i jakie pliki można pobrać lub przesłać. Cały ruch można kontrolować i monitorować, po prostu ustawiając poziom ochrony i zapory w ustawieniach na maksimum.

Korzyści z zapór sieciowych w przedsiębiorstwie

zapora ogniowa można nazwać „główną linią obrony” sieci, chroniąc ją przed niepożądanym wtargnięciem. Bez tego sieć, która musi zapewniać pracownikom dostęp do ważnych danych firmowych, może zapewnić taki sam dostęp do System informacyjny do kogokolwiek. Zapory sieciowe zamykają wszystkie znane luki w zabezpieczeniach i linie obrony.

Logika zapory

Zapory sieciowe wykorzystują 3 rodzaje filtrowania:

- Filtrowanie pakietów lub czyszczenie pakietów

Strumienie danych składają się z pakietów informacyjnych, a zapory sieciowe skanują te pakiety w poszukiwaniu niebezpiecznych lub niechcianych (w zależności od wybranych ustawień).

- Proxy — w tym przypadku zapory działają jako odbiorca, a następnie przekazują informacje do węzła sieci, który wysłał żądanie. W ten sam sposób działa w Odwrotna strona.

- Inspekcja - w tym przypadku, zamiast analizować każdy pakiet informacji, zapora monitoruje i przechowuje kluczowe cechy wszystkich wychodzących żądań oraz sprawdza przychodzące informacje pod kątem zgodności z określonymi parametrami.

Rodzaje zapór sieciowych

- Zapory programowe- systemy operacyjne nowej generacji zwykle mają wbudowane zapory ogniowe, ale zawsze można kupić zaporę programową osobno.

- Zapory sprzętowe- Są to zazwyczaj routery z wbudowaną płytą Ethernet i kondensatorem. Komputer lub komputery w sieci lokalnej łączą się z routerem i uzyskują dostęp do Internetu.

Zapory sieciowe są po prostu niezbędne dla każdego komputera z dostępem do globalnej sieci. Chronią przed wszelkiego rodzaju zagrożeniami i nieautoryzowanym dostępem: przed trojanami, wirusami lub wykorzystaniem zasobów komputera do ataków DOS.

Firewall to element sprzętowy lub programowy, który kontroluje w oparciu o ustaw parametry ruch sieciowy i, jeśli to konieczne, filtrowanie go. Nazywany również zaporą ogniową lub zaporą ogniową.

Cel zapór sieciowych

Zapora służy do ochrony poszczególnych segmentów sieci lub hostów przed możliwą nieautoryzowaną penetracją przez luki w oprogramowaniu zainstalowanym na komputerze lub protokołach sieciowych. Zadaniem baterii bramki jest porównywanie charakterystyk ruchu przechodzącego przez nią z wzorcami znanego już szkodliwego kodu.

Najczęściej firewall jest instalowany na obrzeżach obwodu sieci lokalnej, gdzie chroni węzły wewnętrzne. Jednak ataki mogą być inicjowane od wewnątrz, więc jeśli zaatakujesz serwer w tej samej sieci, zapora nie odbierze tego jako zagrożenia. Z tego powodu zaczęto instalować firewalle nie tylko na obrzeżach sieci, ale także pomiędzy jej segmentami, co znacznie zwiększa stopień bezpieczeństwa sieci.

Historia stworzenia

Zapory sieciowe zaczynają swoją historię od końca lat osiemdziesiątych ubiegłego wieku, kiedy internet nie był jeszcze dla większości ludzi codziennością. Ich funkcję pełniły routery, które analizowały ruch na podstawie danych z protokołu warstwy sieci. Następnie wraz z rozwojem technologie sieciowe, urządzenia te potrafiły wykorzystywać dane już w warstwie transportowej. W rzeczywistości router jest pierwszą implementacją zapory programowej i sprzętowej na świecie.

Zapory programowe pojawiły się znacznie później. Na przykład Netfilter/iptables, zapora sieciowa dla systemu Linux, została stworzona dopiero w 1998 roku. Wynika to z faktu, że wcześniej funkcja zapory była realizowana i bardzo skutecznie, programy antywirusowe, ale od końca lat 90. wirusy stały się bardziej złożone i konieczne stało się pojawienie się zapory.

Filtrowanie ruchu

Ruch jest filtrowany na podstawie określonych reguł - zestawu reguł. Zasadniczo firewall to sekwencja filtrów, które analizują i przetwarzają ruch zgodnie z ten pakiet konfiguracje. Każdy filtr ma swój cel; ponadto kolejność reguł może znacząco wpłynąć na wydajność ekranu. Np. większość firewalli analizując ruch konsekwentnie porównuje go ze znanymi wzorcami z listy – oczywiste jest, że najpopularniejsze typy powinny znajdować się jak najwyżej.

Istnieją dwie zasady przetwarzania ruchu przychodzącego. Według pierwszej dozwolone są dowolne pakiety danych, z wyjątkiem tych zabronionych, więc jeśli nie podlegają one żadnym ograniczeniom z listy konfiguracji, są przekazywane dalej. Zgodnie z drugą zasadą dozwolone są tylko te dane, które nie są zabronione – metoda ta zapewnia najwyższy stopień bezpieczeństwa, ale znacząco obciąża administratora.

Zapora spełnia dwie funkcje: odrzuć, zabroń danych - i zezwól - zezwolenie na dalszą transmisję pakietu. Niektóre zapory potrafią również wykonać operację odrzucania - odrzucania ruchu, ale informują nadawcę, że usługa jest niedostępna, co nie ma miejsca w przypadku operacji odmowy, zapewniając w ten sposób większą ochronę hosta.

Rodzaje zapór (Firewall)

Najczęściej firewalle są klasyfikowane zgodnie z obsługiwanym poziomem modelu sieci OSI. Wyróżnić:

- Zarządzalne przełączniki;

- Filtry pakietów;

- Bramki na poziomie sesji;

- Pośrednicy warstwy aplikacji;

- Inspektorzy stanu.

Zarządzane przełączniki

Często klasyfikuje się je jako firewalle, ale pełnią swoją funkcję w warstwie łącza danych, w związku z czym nie są w stanie przetwarzać ruchu zewnętrznego.

Niektórzy producenci (ZyXEL, Cisco) dodali do swoich produktów możliwość przetwarzania danych na podstawie adresów MAC zawartych w nagłówkach ramek. Jednak nawet ta metoda nie zawsze przynosi oczekiwany rezultat, ponieważ adres mac można łatwo zmienić za pomocą programy specjalne. W związku z tym w dzisiejszych czasach przełączniki najczęściej skupiają się na innych wskaźnikach, a mianowicie na identyfikatorze VLAN.

Wirtualny sieci lokalne pozwalają organizować grupy hostów, w których dane są całkowicie odizolowane od zewnętrznych serwerów sieciowych.

W sieciach korporacyjnych przełączniki zarządzane mogą być bardzo skutecznym i stosunkowo niedrogim rozwiązaniem. Ich główną wadą jest brak możliwości przetwarzania protokołów wyższego poziomu.

Filtry pakietów

Filtry pakietów są używane w warstwie sieci do kontrolowania ruchu na podstawie danych w nagłówku pakietu. Często są one również zdolne do przetwarzania nagłówków protokołów i wyższego poziomu - transportu (UDP, TCP).Filtry pakietów stały się pierwszymi zaporami sieciowymi i pozostają najpopularniejszymi do dziś. Po otrzymaniu ruchu przychodzącego analizowane są takie dane jak: IP odbiorcy i nadawcy, rodzaj protokołu, porty odbiorcy i źródła, nagłówki usług sieci oraz protokoły transportowe.

Podatność filtrów pakietów polega na tym, że mogą przepuszczać złośliwy kod, jeśli jest podzielony na segmenty: pakiety udają, że są częścią innej, dozwolonej zawartości. Rozwiązaniem tego problemu jest blokowanie pofragmentowanych danych, niektóre ekrany potrafią też je defragmentować na własnej bramie - przed wysłaniem do głównego węzła sieci. Jednak nawet w tym przypadku zapora może stać się ofiarą ataku DDos.

Filtry pakietów są implementowane jako komponenty systemu operacyjnego, routery graniczne lub osobiste zapory ogniowe.

Filtry pakietów charakteryzują się dużą szybkością analizy pakietów, doskonale spełniają swoje funkcje na granicy z sieciami o niskim poziomie zaufania. Nie są jednak w stanie analizować wysokich poziomów protokołów i mogą łatwo paść ofiarą ataków polegających na fałszowaniu adresów sieciowych.

Bramki na poziomie sesji

Zastosowanie firewalla eliminuje bezpośrednią interakcję serwerów zewnętrznych z hostem – w tym przypadku pełni rolę pośrednika zwanego proxy. Sprawdza każdy przychodzący pakiet, nie pomijając tych, które nie należą do wcześniej nawiązanego połączenia. Te pakiety, które udają pakiety już zakończonego połączenia, są odrzucane.

Brama warstwy sesji jest jedynym łączem między sieciami zewnętrznymi i wewnętrznymi. W związku z tym trudno jest określić topologię sieci, którą chroni brama warstwy sesji, co znacznie zwiększa jej bezpieczeństwo przed atakami DoS.

Niemniej jednak nawet to rozwiązanie ma istotną wadę: ze względu na brak możliwości sprawdzenia zawartości pola danych haker może stosunkowo łatwo przenieść trojany do chronionej sieci.

Brokerzy warstwy aplikacji

Podobnie jak bramy warstwy sesji, zapory warstwy aplikacji pośredniczą między dwoma hostami, ale różnią się istotną zaletą - możliwością analizy kontekstu przesyłanych danych. Zapora tego typu może wykryć i zablokować niechciane i nieistniejące sekwencje poleceń (często oznacza to atak DOS), a także całkowicie zabronić niektórych z nich.

Pośrednicy warstwy aplikacji definiują i typują przesyłane informacje- najlepszym przykładem jest usługi pocztowe, zakaz przesyłania plików wykonywalnych. Dodatkowo mogą dokonywać uwierzytelnienia użytkownika, obecności certyfikatów SSL z podpisem z konkretnego centrum.

Główną wadą tego typu firewalla jest długa analiza pakietów, która wymaga poważnej inwestycji czasowej. Ponadto pośrednicy warstwy aplikacji nie mają obsługi automatycznego okablowania dla nowych protokołów i aplikacji sieciowych.

Państwowi Inspektorzy

Twórcy państwowych inspektorów postawili sobie za cel połączenie zalet każdego z powyższych typów zapór ogniowych, uzyskując w ten sposób zaporę mogącą przetwarzać ruch zarówno w warstwie sieciowej, jak i aplikacyjnej.

Kontrola inspektorów stanu:

- wszystkie sesje - na podstawie tabeli stanów,

- wszystkie przesyłane pakiety danych - na podstawie podanej tabeli reguł,

- wszystkie aplikacje w oparciu o opracowanych pośredników.

Ruch Status Inspector jest filtrowany w taki sam sposób, jak bramy warstwy sesji, dzięki czemu jest znacznie szybszy niż brokerzy warstwy aplikacji. Inspektorzy statusu posiadają przyjazny i intuicyjny interfejs użytkownika, łatwe ustawienie, są wysoce rozszerzalne.

Implementacja zapory

Zapory ogniowe (Firewall) mogą być programowe lub sprzętowe dla oprogramowania. Ten pierwszy może być wykonany jako samodzielny moduł w routerze lub przełączniku lub jako urządzenie specjalne.

Najczęściej użytkownicy wybierają wyłącznie zapory programowe - z tego powodu, że do korzystania z nich wystarczy instalacja specjalnego oprogramowania. Mimo to w organizacjach często trudno jest znaleźć darmowy komputer do określonego celu – co więcej, spełnia on wszelkie wymagania techniczne, często dość wysokie.

Dlatego duże firmy preferują instalację specjalistycznego sprzętu i oprogramowania, zwanych „urządzeniami bezpieczeństwa”. Działają głównie w oparciu o Systemy Linux lub FreeBSD, ograniczona funkcjonalność do wykonywania danej funkcji.

To rozwiązanie ma następujące zalety:

- Łatwe i proste zarządzanie: kontrola pracy kompleksu programowo-sprzętowego odbywa się z dowolnego standardowego protokołu (Telnet, SNMP) - lub bezpiecznego (SSL, SSH).

- Wysoka wydajność: działanie systemu operacyjnego jest ukierunkowane na jedną funkcję, wszelkie usługi zewnętrzne są z niej wyłączone.

- Odporność na awarie: oprogramowanie i systemy sprzętowe skutecznie wykonują swoje zadanie, prawdopodobieństwo awarii jest praktycznie wykluczone.

Ograniczenia zapory